この記事は Sr. Content Marketing Manager である Desdemona Bandini によるブログ「Unpacking 2020’s Verizon DBIR – Human Error and Greed Collide」

(2020/5/20)の一部抄訳です

2020 年版 Verizon 社 DBIR (2020 Verizon Data Breach Investigations Report)を読み解く

『2020 Verizon Data Breach Investigations Report』(2020 年版 Verizon 社データ漏洩調査レポート、略称 DBIR)の数値データを読み解いた本稿は必見です。今年で 13 号目となる Verizon 社の DBIR には、世界 4 地域、16 業種、81 組織のセキュリティ状況をモニタリングすることによって得られた貴重なデータが掲載されています。今回のレポートには 32,002 件のセキュリティインシデントに関する調査結果に加え、3,950 件の確認済みデータ漏洩に関する分析も掲載されるなど、インタラクティブなデータポイントもふんだんに盛り込まれています。

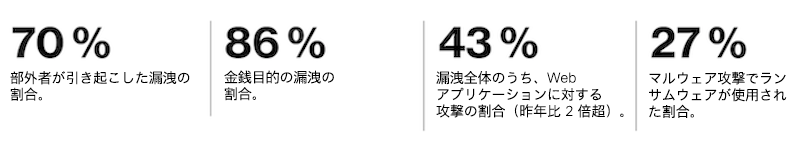

ハイライト

- 漏洩の 86% は金銭目的(2019 年に比べ 15% 増加)

- 漏洩の 70% は悪意を持った攻撃者が主体(うち 55% は組織的犯罪)

- 漏洩の 67% はログイン情報の盗難、人為的ミス、またはソーシャル攻撃に起因

- マルウェア攻撃インシデントの 27% はランサムウェアが起点。ランサムウェアの脅威は今も急激に拡大中

- 漏洩の 43% は Web アプリ攻撃に起因(2019 年に比べ倍増)

- 漏洩の 58% で個人情報が流出(2019 年に比べ倍増)

- 漏洩の 17% は人為的ミスに起因(2019 年に比べ倍増)

- 最大の攻撃動機は依然として金銭的利益

- 地域別の漏洩発生件数では北米がトップ

- 43% のデータ攻撃はクラウド上で発生(2019 年に比べ倍増)

- 継続的なパッチ適用が確実な抑止効果を発揮。発生した漏洩のうち、脆弱性がエクスプロイトされていたケースは 20 件中 1 件未満

- 最も多いマルウェアの形式は、パスワードダンパー、アプリデータのキャプチャ、ランサムウェアの順

- マルウェアを送り込むために利用されたファイルタイプとして最も多いのは、依然として Office ドキュメントと Windows アプリ。利用されたその他のファイルタイプは、シェルスクリプト、Java、PDF、ブラウザアプリ、Flash、Linux アプリ、OSX アプリ、Android アプリなど

- 過去 1 年間では、サービス妨害(DoS)攻撃が増加しているのに対し、サイバースパイは減少

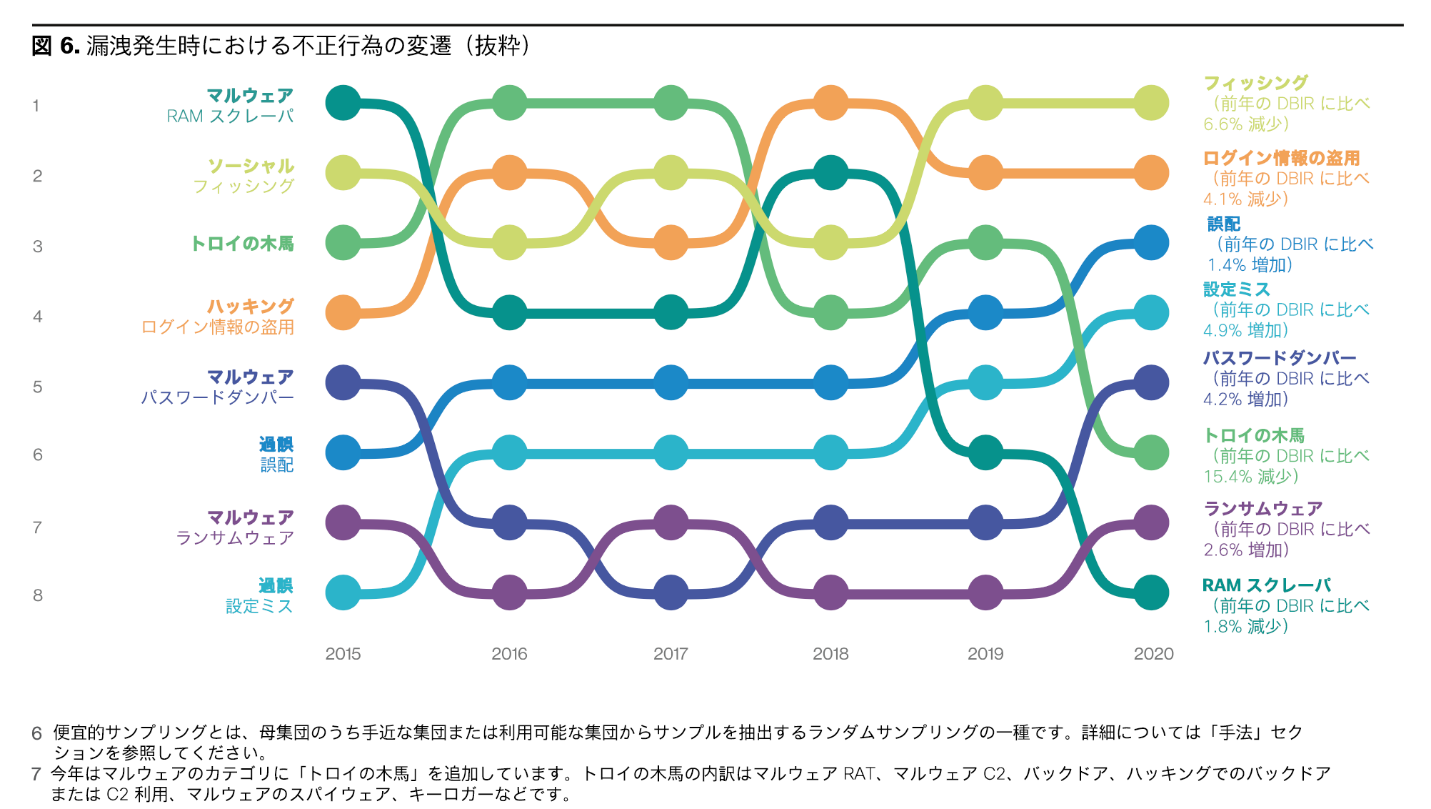

漏洩発生時における不正行為の変遷(抜粋)

データ漏洩の最大の原因は、依然としてフィッシングとログイン情報の盗難

ネットワークやシステムへの不正侵入では、依然としてフィッシング攻撃とパスワード窃取が最も多用されていることが今回の調査結果でも示されています。ハッキングによるデータ漏洩の 80% 以上で、紛失や盗難で流出したログイン情報、またはブルートフォース攻撃が利用されています。こうしたハッキングと脆弱性のエクスプロイトの組み合わせは、攻撃者が Web アプリケーションにアクセスするための中心的な手段となっています。

最も多い侵入手口はソーシャルフィッシング、次がログイン情報の窃盗です。いずれも 2019 年に比べて 6.6% および 4.1% 減っていますが、今もなお順位は同じです。なお、調査対象期間中に利用されたソーシャル攻撃の送信経路は、96% が電子メール、3% が Web、1% 強がモバイルまたは SMS でした。

今回の DBIR が示唆する教訓は、同じパスワードを使い続ける問題を早急に解決しなければならないという事実です。今回のレポートによると、ブルートフォース攻撃や不正入手したパスワードによる攻撃が全体の 80% 以上を占めています。WebAuthN やバイオメトリクスといったパスワード不要の新しいテクノロジーの動向にも目を向けつつ、社会全体で多要素認証を使用する方向へと進んでいけば、より安心で安全な未来が待っていると言えるでしょう。

— Dave Lewis(Duo アドバイザリ CISO)

別の注目点は、セキュリティのベストプラクティスに関する周知が進み、フィッシングサイトをクリックする率が 7 年前の 25% から 3.4% に下がったことです。人はミスを犯すものですが、トレーニングを重ねればミスを減らせることを裏付けています。フィッシング攻撃テストの結果が報告される事例も増えています。容易に推測できるパスワードや、使い回されているパスワードはフィッシング攻撃に対して脆弱です。パスワードの盗用によるデータ漏洩の 99.9% は、セキュリティ教育と多要素認証(MFA)を徹底すれば阻止できるでしょう。

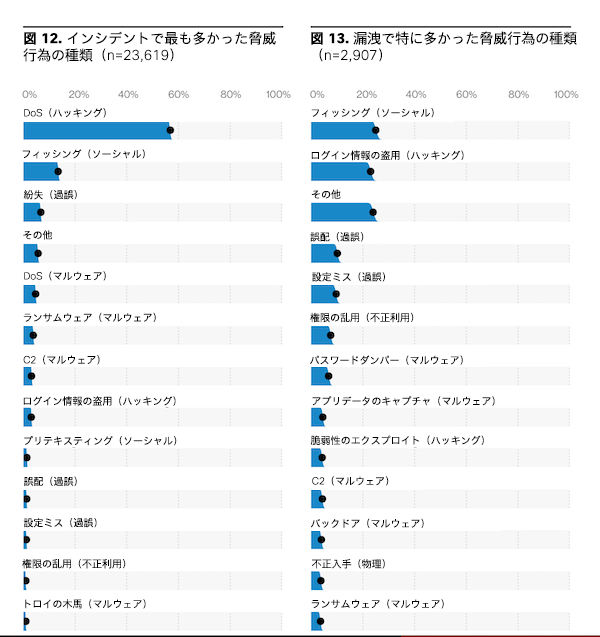

攻撃者はログイン情報、個人情報、医療記録、支払情報、内部機密など、ビジネスに関連する機密データを狙っています。

- ログイン情報の盗用による漏洩の 37% は、ログイン情報が盗まれるか見破られることにより発生

- 25% の漏洩はフィッシング攻撃に起因

- 16% の漏洩にパスワードダンピングが関与

- 22% の漏洩は人為的ミスに起因

- 20% の攻撃は、流出したログイン情報を利用した Web アプリケーションの

不正操作

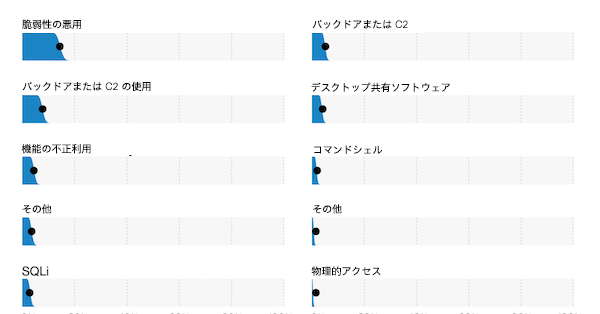

インシデントで最も多かった行為の種類/漏洩で特に多かった行為行為の種類

攻撃手口を逆手に取って防御を固める

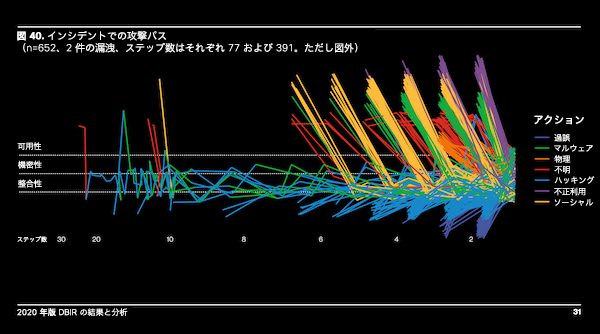

2020 年版 DBIR では、漏洩やインシデントにおけるサイバー攻撃の手口、つまり攻撃者が「漏洩に成功するまで」の道のりがいくつか紹介されています(その多くは 10 ステップにも満ちません)。攻撃者が組織的にネットワークへの侵入を果たし、ネットワーク内部に居座る流れをドキュメント化しておけば、脆弱な領域が明らかになり、待ち構える最適な場所を選んで「防御側の優位」につなげることができます。侵入の試みを初期段階から阻止するには、二要素認証(2FA)を使用するのが最も効果的です。

インシデントでの攻撃パス

漏洩で最も多かったハッキングの種類/漏洩で最も多かったハッキング手動

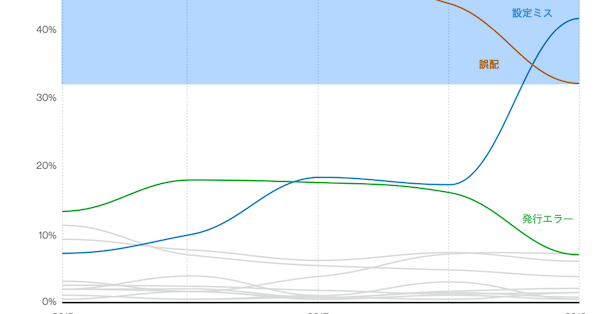

ミスが倍増

今回のレポートを見ると、組織内部のミスに起因する漏洩が大幅に増加しています。

報告基準の厳格化が関係している可能性もありますが、前年に比べ 2 倍となっています。設定ミスに起因する漏洩も倍増しています。またソーシャルエンジニアリング攻撃による侵入の件数も 18% 増加しています。こうしたミスは、セキュリティ研究者や第三者機関による指摘を受けて事後的に発覚するケースが大半です。漏洩発生源の 17% は人為的ミスにより発生しています。

パスワードとパスワードダンプを盗み出すマルウェアを起点とした漏洩は、2019 年に比べ 4.2% 増えています。ミスや誤配に起因する漏洩は昨年に比べ 1.4% 増え、設定ミスに起因する漏洩は 4.9% 増えています。金銭的利益を動機とした、ソーシャルエンジニアリング(FMSE)によるなりすましや、(悪意のあるリンクを使わずに送金へと誘い込む)CEO を狙った攻撃は、年々増加し続けています。

漏洩で最も多く愛用された過誤の変遷

「これは仕事だ、個人的なことじゃない。」– 映画『ゴッドファーザー』より

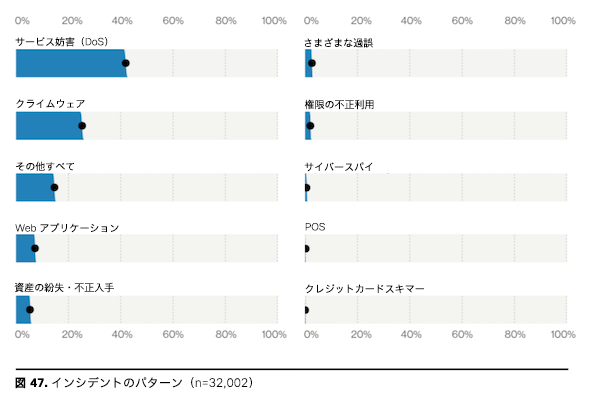

セキュリティ侵害は利益の大きいビジネスです。外部の攻撃者による犯行が 70% を占め、そのうち 55% に組織が関与しています。それに続く、国家、システム管理者、エンドユーザによる犯行はいずれも 20% 未満にとどまっています。物理的な漏洩は横ばい状態ですが、ハッキング、マルウェア、ソーシャル、不正利用は 2019 年以降、減少傾向にあります。ログイン情報の盗用、ソーシャルフィッシングによるハッキングは、2019 年より減っているとはいえ依然として多く、要注意の脅威であることに変わりはありません。マルウェアによる漏洩が減った主な理由は、流出したログイン情報が十分に蓄積され、マルウェアを使う必要がなくなったからです。ただし別の要因として、ランサムウェアが昨年より 2.6% 増えたことも考えられます。ランサムウェアは目立つためマルウェアの事例に計上されがちですが、データが漏洩したかの確認は困難だからです。

セキュリティインシデントのうち DoS 攻撃が占める割合は、クライムウェアと Web アプリケーションの合計を上回り、40% に達しています。DoS 攻撃ではボットを使い、膨大な量の不要なネットワークトラフィックを送り付けてシステムをクラッシュさせるという手口が一般に利用されます。

インシデントのパターン

犯罪者フォーラムやアンダーグラウンドのデータを見ると、全体の 5% が何らかの「サービス」を参照しています。ここでいう「サービス」には、ハッキング、ランサムウェア、分散型サービス妨害(DDoS)、スパム、プロキシ、クレジットカード詐欺などの不正行為が含まれます。運が悪ければ、自社の所有するハードウェア上でそのような「サービス」がホストされる可能性もあります。つまりインターネットに直接つながる機器のセキュリティが不備なまま手を拱いていると、自動化された攻撃によって社内の機器が乗っ取られ、インフラが作り替えられて、不正なテナントが居座ることになるのです。

– 2020 年版 Verizon 社 DBIR

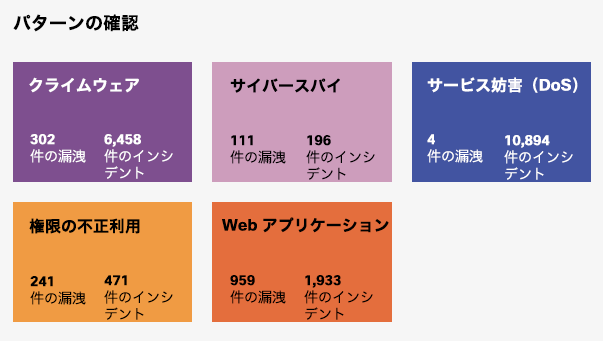

セキュリティインシデント パターンの確認

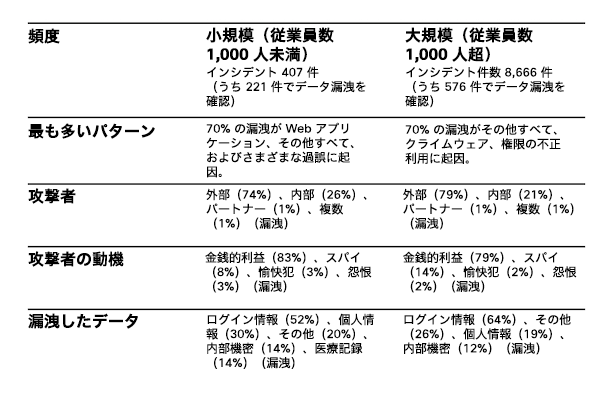

企業規模別の比較

企業への攻撃ではクラウドベースのツールが使われています。設定ミスや人為的ミスにより、攻撃のハードルが下がっているからです。小規模企業はフィッシングに関する知識と対策を早急に拡充する必要に迫られています。小規模企業はフィッシングによる漏洩の 30%、ログイン情報盗用の 27%、パスワードダンプ不正流出の 16% で被害者となっているからです。2020 年には大企業においてもこれらの漏洩が顕著となっています。反対に、今年は主な攻撃対象がユーザのデバイス、メールサーバ、人間であったため、ポイントオブセール(POS)への攻撃は減っています。

企業規模別の比較

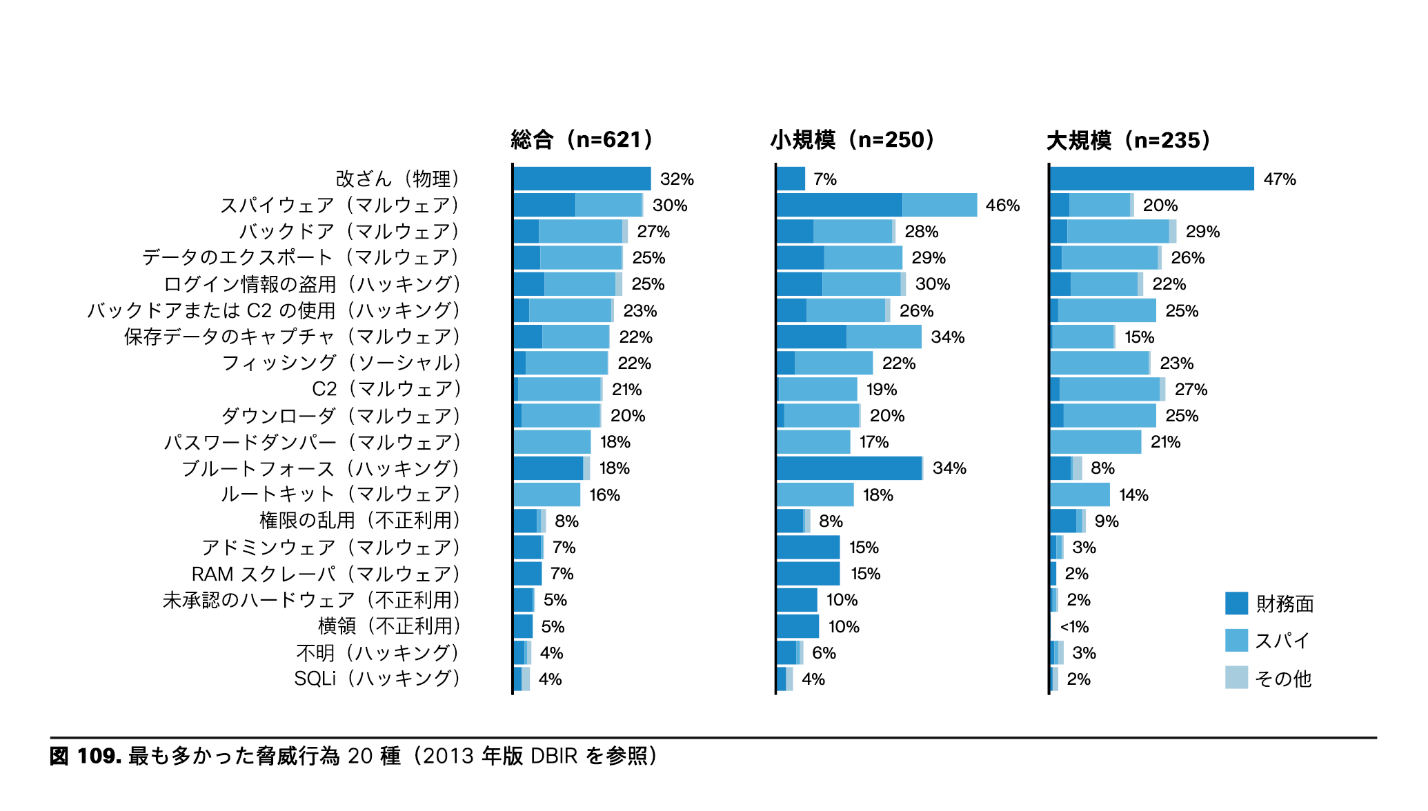

最も多かった脅威行為20種

業界別の調査結果

2019 年以降、Web アプリケーション攻撃は割合、総漏洩件数ともに大幅に増加しています。ランサムウェアが 27% に増え、フィッシングによる漏洩も依然として数多く発生しています。

- 公共部門:確認されたデータ漏洩の発生件数は 346 件でした。発生した漏洩の 73% が、人的ミス/システムエラー、Web アプリケーション、その他すべての要因に起因しています。59% の脅威の主体は外部の攻撃者でした。ランサムウェアにより 51% の個人情報が流出し、61% のインシデントが発生しています。

- プロフェッショナルサービス:確認されたデータ漏洩の発生件数は 326 件でした。外部からの脅威で最も多いのは Web アプリケーションで、全体の 75% を占めています。75% の漏洩で個人情報が盗まれ、45% の漏洩でログイン情報が盗まれています。

- 製造業:確認されたインシデントの発生件数は 381 件でした。75% は外部の攻撃者により仕掛けられ、29% のインシデントでパスワードダンプ、アプリデータキャプチャ、ダウンローダを使って企業機密に属するデータが盗まれました。クライムウェア、Web アプリケーション、権限の不正利用に起因する漏洩は、全体の 64% を占めています。またマルウェアによるインシデントの 23% でランサムウェアが使用されています。

- 金融・保険:不正利用の割合は 2019 年の 21.8% から 8% に減少しています。30% を超える漏洩では、ログイン情報の盗用により Web アプリケーションが攻撃され、クラウド上のデータが盗み出されています。従業員のミスに起因するさまざまな過誤もほぼ同程度の漏洩をもたらす厄介な問題となっています。

- 教育サービス:ランサムウェア攻撃が依然として教育機関を苦しめています。2019 年に 45% だったマルウェア攻撃が 80% に増えたほか、ソーシャルエンジニアリングはインシデントの 27% を占めました。

- 医療機関:31% の漏洩が人為的ミスによる誤配や不正利用に起因し、外部からの漏洩は全体の 51% を占めています(2019 年に比べ 10% 増加)。攻撃者のほぼ半数に当たる 48% が内部犯で、ログイン情報の盗難が他の業界よりも多く発生しています。

- 小売業:99% のインシデントが金銭的利益を動機としたものであり、支払データの盗難や個人のログイン情報の盗難が引き続き多数発生しています。小売業界における漏洩の主な発生源は、POS デバイスから Web アプリケーションへと移り変わりつつあります。

世界的なパンデミックの影響下でテレワークが急増している現在、クラウドから従業員のノートパソコンまでをカバーするエンドツーエンドのセキュリティを確保することが最優先事項となっています。システムを攻撃から保護するだけでは十分とは言えません。フィッシングの手口は高度化する一方で、悪意のある詐欺の割合も増える一方です。組織の規模にかかわらず、あらゆる企業でぜひとも従業員教育を続けることを強くお勧めします。

-Tami Erwin 氏(Verizon Business グループ CEO)

地域別の調査結果

- 北米:ハッキングによる漏洩の 79% 超でログイン情報が盗用されていました。全体の 91% は金銭目的であり、33% の漏洩ではフィッシングまたはプリテキスティング(なりすまし)の手口が利用されていました。

- ヨーロッパ、中東、アフリカ: マルウェア型インシデントの 80% 超を DoS 攻撃が占めました。70% は金銭目的です。40% の漏洩ではログイン情報の盗用と既知の脆弱性のエクスプロイトが複合的に用いられ、Web アプリケーションが攻撃されています。14% の漏洩の主体はサイバースパイでした。

- アジア太平洋地域:金銭を目的とした漏洩は 63% に留まっています。全体の 28% はフィッシング攻撃による漏洩でした。

脆弱性や漏洩は、攻撃者の欲望がユーザの人為的ミス(フィッシングやログイン情報の盗難)に付け込む隙が生じたときに発生します。Duo の多要素認証機能に加え、効果的なポリシーを簡単に適用できる Duo の適応型アクセスコントロールを利用すれば、ログイン情報の盗用につながる人為的ミスの大半を排除できます。 Duo のデバイストラスト機能では、ネットワークにアクセスするデバイスを明瞭に可視化できるほか、デバイスを最新状態に保つようユーザを促すため、攻撃リスクを減らしてデバイスの保護を強化することができます。Duo は展開しやすく容易に利用でき、強力なセキュリティを実現します。Duo を導入すれば最小限の負荷でユーザを保護できます。

Duo を無料で試す

30 日間の無料トライアルをご利用いただくと、Duo がいかに簡単に導入でき、場所やデバイスに関係なく従業員を保護できるかをご確認いただけます。ぜひ以下よりお試しください。

Duo Security 30日間のフリートライアルお申込み