パンデミックな状況の中で社員が安全に業務を継続するための一つの手段として、リモートワークの重要性はこれまで以上に高まっており、VPNを活用した既存リモートワーク環境の拡張や新規の構築などを実施・検討されている企業様は多いと思います。社員が自宅や社外から安全な環境で快適に仕事を行うための最適なリモートワークデザインとは何か?限られた予算の中で、既存の構成を最大限活用できる方法は?

本BlogではAnyConnectをはじめとするCiscoセキュリティ製品で実現するセキュアリモートワークのトラフィックデザインについて考えてみたいと思います。

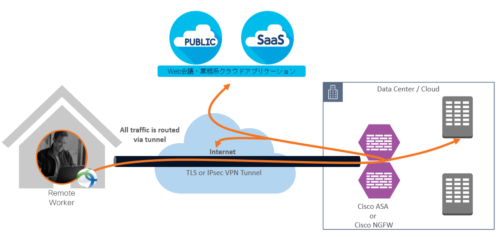

■ 基本構成 – Tunnel All

基本構成 – Tunnel All

まずは基本構成であるTunnel Allです。リモート端末がVPN接続後、すべてのトラフィックがトンネリングされて社内LANセグメントにルーティングされます。インターネットへのアクセス、およびクラウドへのアクセスも社内LANを経由してのアクセスとなります。VPN接続さえすれば、どこにいても社内と同じ感覚で、社内のセキュリティポリシーにて安全に各種リソースへのアクセスが行えますが、懸念点としては

- VPN機器であるASAやFTD(Firepower Threat Defense)にアクセスが集中し、VPN機器のパフォーマンス低下に伴う予期せぬセッション断、アクセス遅延(スループットの低下)の発生

- VPN OFF時のリモート端末のインターネットアクセスに対するセキュリティの担保

などが挙げられます。例えば1についてVPN機器側のキャパシティに余裕がある、またはパフォーマンスについてはVPN機器のサイズの見直しや追加拡張が可能であるという前提であれば、2の懸念点に対しては、次のAnyConnectのAlways-on VPN機能およびTND(Trusted Network Detection)機能を利用することで解決できます。

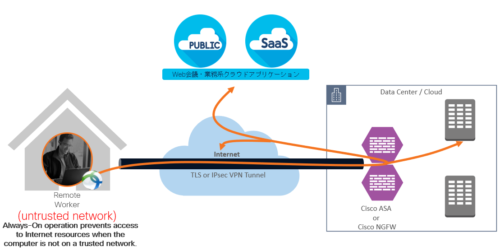

■ セキュリティポリシー統一型 – Always-on VPN

セキュリティポリシー統一型 – Always-on VPN

AnyConnectのAlways-onとTNDにより、社外、いわゆる信頼されないネットワーク環境下でリモート端末を利用する際にVPN接続を強制します。これにより、インターネットへのアクセスの際は必ず社内を経由したアクセス経路となりますので、常に社内のセキュリティポリシーを適用することが可能となります。

また、リモート端末を社内で利用する場合にはTNDにより、信頼されたネットワーク配下と認識されるため、VPN OFFの状態で端末利用が可能です。尚、信頼できるネットワークかどうかは、端末が取得するDNSドメイン名やDNSサーバのIPアドレス、内部サーバとの疎通有無などの情報を利用して判断します。Tunnel Allにも言えますが、全てのトラフィックがトンネル経由となり、ハブとなる拠点でネットワーク障害が発生した場合に影響を受けやすい構成となるため、可用性を担保するための各種インフラの冗長化や、バックアップ接続先の確保なども併せて考慮が必要です。

一方、1についてVPN機器側のキャパシティの余裕がない、追加拡張が容易に出来ない、または社内のインターネット回線がひっ迫しているという場合であれば、トラフィック経路を分散する必要があります。AnyConnectで実現する一つ目の方法としては、Split Tunnelと呼ばれる機能があります。

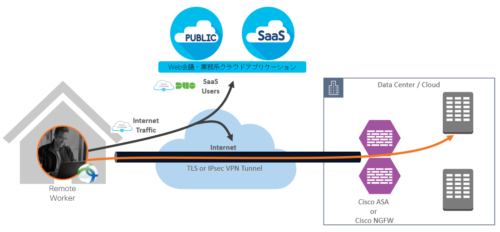

■ セキュリティと快適性のバランス型(端末にProxy設定ない前提)- Split Tunnel

セキュリティと快適性のバランス型(端末にProxy設定ない前提)- Split Tunnel

Split Tunnelは、IPベースで特定の通信のみをVPN経由とする・しないを選択できるトラフィック分散機能で、社内向けのトラフィックはVPN経由、それ以外の通信はインターネットに直接通信させるといった使い方が一般的です。通信におけるパフォーマンスの改善が大きく期待される一方で、AnyConnect単体ではインターネットやクラウドへのアクセスに対するセキュリティは無担保状態となります。

これらのアクセスについてはUmbrellaのDNSセキュリティやDuoの多要素認証を組み合わせることによってフィッシングやマルウェアといった悪意のある攻撃、およびアカウントの乗っ取りによる攻撃者の内部リソースへの侵入等の脅威からリモートワーカを安全に保護します。

AnyConnectではUmbrellaのRoaming Security が追加モジュールとして動作可能であり、VPNモジュールとともにVPN機器からの展開・配布が可能です。尚、名前解決は社内用と社外用それぞれ別のDNSを参照するようにSplit-DNS![]() を併せて設定したほうがよいでしょう。

を併せて設定したほうがよいでしょう。

また、利便性を考慮した場合、本構成は社内でProxyを導入していない、またはProxyを利用しているが透過的に(Transparent:ブラウザ上に明示的にProxy設定を行っていない)使用しているケースでの導入が効果的だと考えます。端末のブラウザにProxyの設定が存在する場合、利用シーン(社内or社外)に応じて、端末側のProxyのON/OFFをマニュアルで行う必要が出てくるためです。

また、Office365などのクラウドアプリケーションへのアクセスにおいて、企業のグローバルIPなどでアクセス制限を設けている場合には、設定を解除する必要があります。クラウドアプリケーションアクセスにおけるセキュリティ強化は上述のとおりDuoの多要素認証で補完できます。

一方、二つ目の方法として、Dynamic Split Tunnelと呼ばれる機能があります。

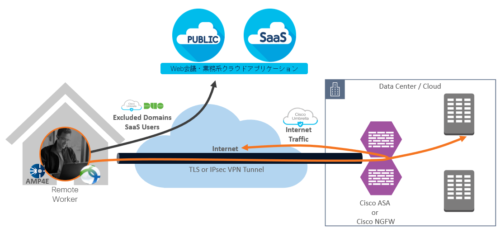

■ セキュリティと快適性のバランス型(Proxy利用時は注意)- Dynamic Split Tunnel

セキュリティと快適性のバランス型(Proxy利用時は注意)- Dynamic Split Tunnel

Dynamic Split Tunnelは、ドメインベースで特定のドメイン宛の通信のみVPN経由とする・しないを設定可能な方式です。Office365やWeb会議アプリケーションなど、比較的トラフィック量が多い、または一定の通信品質の確保が必要なクラウドアプリケーションをドメイン指定して、該当のドメイン宛の通信はローカルインターネットを経由して直接アクセスを行う、といった使い方を想定しています。

この場合、インターネットのアクセスとしては基本はトンネル→社内経由でのアクセスとなります。除外対象となるドメインはもともと信頼されているドメインですので、社内でProxyを利用しており、リモートワーカも端末のProxy設定を自らOFFできないよう制御しているケース(インターネットアクセスは常にVPN経由、VPN接続先はProxy除外設定を想定)であればUmbrella Roming Moduleの利用は必須ではないと考えます。先に紹介したAlways-onやTNDと組み合わせるのもよいでしょう。

Proxy利用がない、あっても個人で外せてしまう環境の場合には、Split Tunnelと同様にWebアクセスに対する保護がかからなくなるため、組み合わせての利用を推奨します。Duoについてはアクセスの信頼性という観点からいずれのケースにせよ必要なオプションであると考えます。また、社内Proxyと併用してDynamic Split Tunnelを利用する場合ですが、除外対象のドメインをProxyでも同様に除外する必要があります。

ただ、これだと端末を社内に持ち込んだ場合に社内からのインターネットアクセスがProxy経由でしか許可していない場合にアクセスが出来なくなりますので、社内ネットワーク側の設定変更が必要となる可能性があります。AnyConnectでVPN接続時にProxyの設定情報を上書きできる機能があるため、対象ドメインをProxy除外したProxy設定をVPN接続時に都度適用する方式が最適な方法と考えます。

参考までに、Ciscoでは社内でもUmbrellaを利用しており、まさに上図の通りの構成で安全で快適なリモートワークを実現しております。(+Endpoint SecurityとしてAMP for Endpointを利用)

■ まとめ

上記の通り、既存環境やリモートワークに求める各企業様の要件に応じてAnyConnectでは様々なトラフィックデザインを構成することが可能となります。トンネルを経由しないアクセス、VPN OFF時のアクセスについてはUmbrellaやDuoなど他のCiscoセキュリティクラウドとの連携によりリモートワーカのセキュリティを簡単に強化できます。

また、本Blogでは詳細は割愛させて頂きますが、バランス型ではセキュリティポリシーの統一ができないということではなく、既存の社内Proxy環境をUmbrellaのDNSセキュリティ、またはUmbrellaのSIG(Secure Internet Gateway)で提供されるSecure Web Gateway(フルプロキシ機能)に置き換えて頂くことで社内外のユーザがProxyの存在を意識せずにインターネットへのセキュアなアクセスを実現し、また、どこからアクセスしても共通のセキュリティポリシーでの運用が可能となります。さらにはDuoのDNG(Duo Network Gateway)を活用して社外からVPNレスで社内リソースへのアクセスといったオプションも考えられます。企業における次世代ネットワークのあるべき姿を考えた場合に、こうした取り組みからまず着手するという方法もあると思います。

今後導入や拡張を検討される企業様のご参考になれば幸いです。

2 コメント

お世話になります。

Always-on VPNとSplit-tunnelの併用は可能かご教授頂けないでしょうか?

ご質問頂きましてありがとうございます。Always-onはフルトンネル接続に限定されませんので、ご質問にある併用利用も可能となります。