Tetration “SECURITY DASHBOARD”

サーバがセキュリティ的にどのような状況に置かれているのかを知ることはアプリケーションセキュリティを考える上で非常に重要です。状況を把握できなければそもそも安全なのかそうでないのかも分かりませんし、仮に安全でない状態だとしてもリスクに対しどう対処すればいいのかが分かりません。

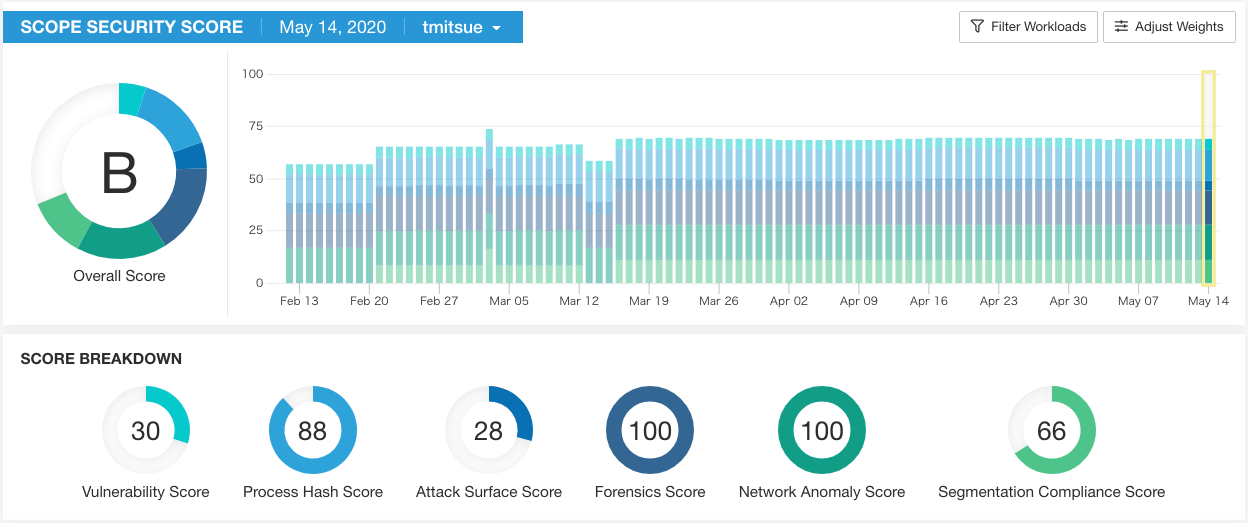

Tetrationの”SECURITY DASHBOARD”はサーバが内包している脆弱性、使われないまま開きっぱなしになっているポート、見慣れないプロセス、事前定義したルールに抵触するプロセスイベント、ポリシー違反のフロー数など合計6つの項目を100点を満点としてスコア表示するダッシュボード機能です。スコアは「アプリケーション単位」で確認できますので今アプリケーションがおかれているセキュリティ状況を視覚的かつ直感的に理解することができます。

[SECURITY DASHBOARDの画面]

6つのスコアカテゴリを簡単に説明します。

[Vulnerability Score]

サーバにインストールされているソフトウェアパッケージが危険な脆弱性を抱えているほどスコアは下がります。

[Process Hash Score]

マイナーなプロセスハッシュ値や予め設定してあるブラックリストに該当するプロセスハッシュ値があればスコアが下がります。

[Attack Surface Score]

一定期間通信のないオープンポートがあればスコアが下がります。

[Forensics Score]

予め設定してあるフォレンジックイベントに該当するプロセス振る舞いが発生すればスコアが下がります。

[Network Anomaly Score]

普段と比べて明らかにハイボリュームなデータ転送などが発生すればスコアが下がります。

[Segmentation Compliance Score]

ポリシーに違反するフロー数が多く発生すればスコアが下がります。

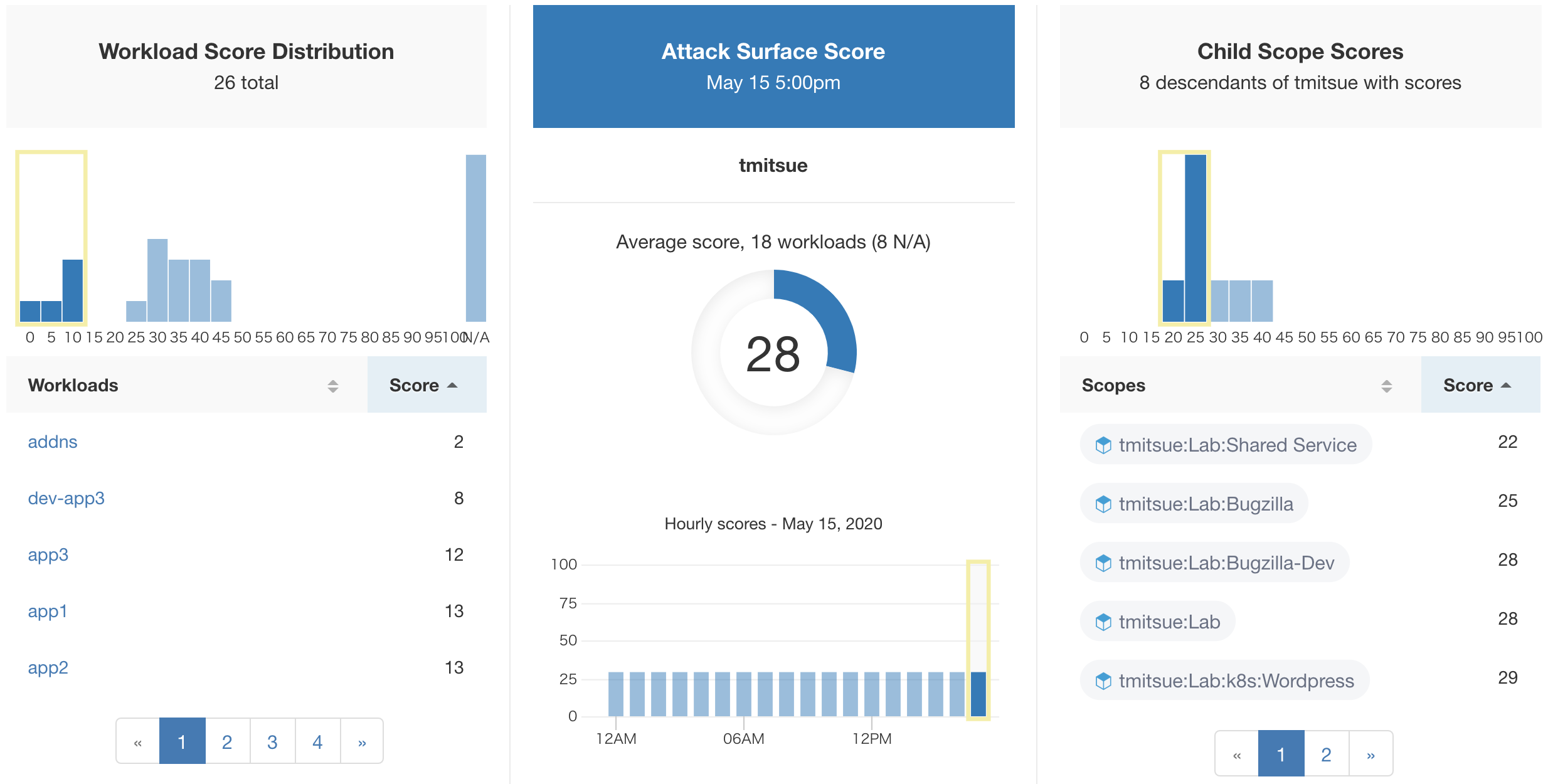

では、今回は一番スコアが悪い”Attack Surface Score”を詳細に見てみましょう。

Attack Surface Scoreの部分をクリックするとスコアを下げる原因となっているサーバを確認できるようになっています。左側にスコアの悪い順にサーバが表示されています。

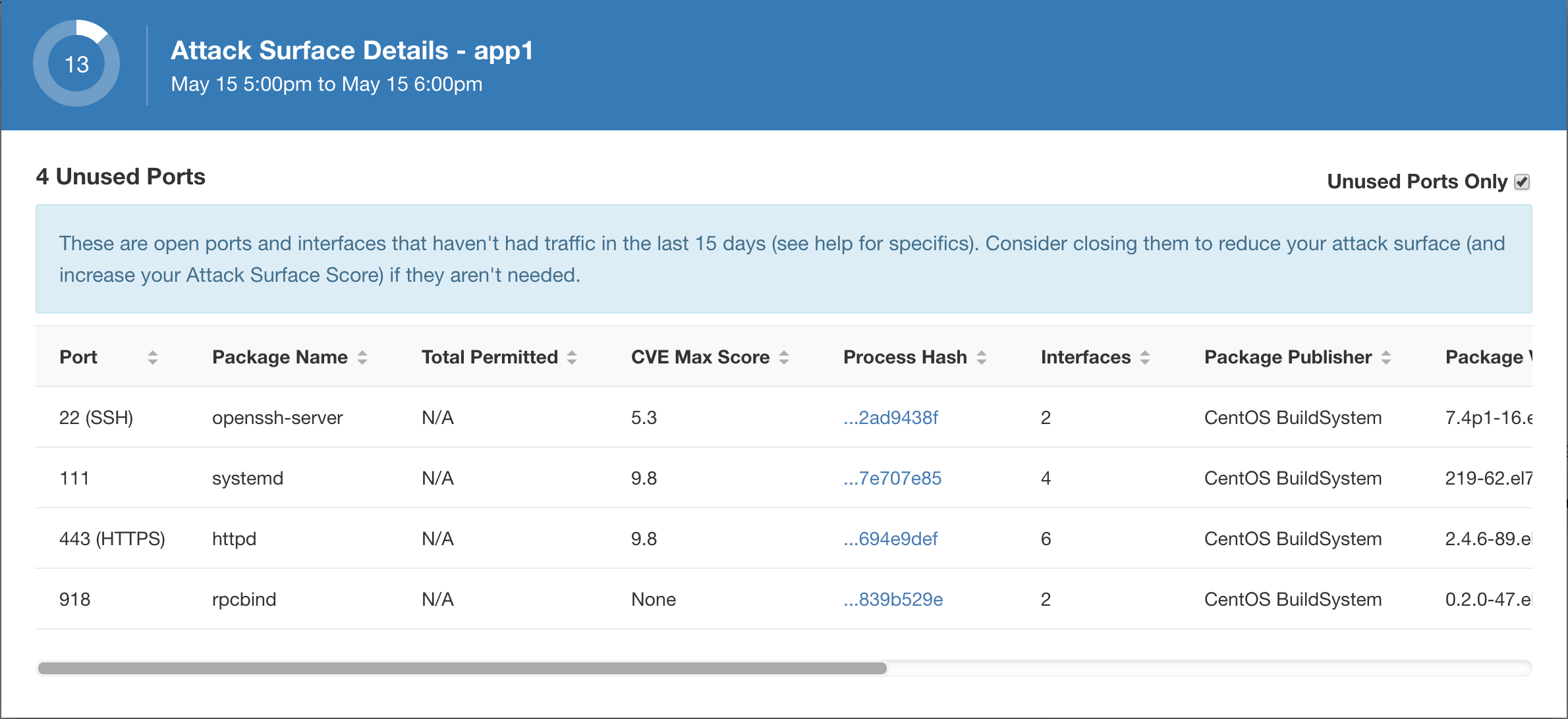

ここから更に確認したいサーバをクリックできるようになっていて、具体的にどんなポートが開いているのか、そのポートを開けているソフトウェアパッケージが持つ最も危険な脆弱性のCVEスコア、パッケージのバージョンなどを確認することができます。「ポートが開きっぱなしで使われていない」と判断されるのは過去15日間通信がなかったポートです。

アプリケーションのオーナーであればこれらのポートが本来開いているべきなのかどうかの判断ができると思いますので、これらが不要なポートならきちんと閉じておく、といった対処をすることができます。このように、今アプリケーションがおかれているセキュリティの状況とその問題点を正確に把握することで攻撃される可能性がある箇所、つまり”Attack Surface”を極力少なくしていくという「今やるべき対処」を的確に実施することが可能になるのです。

他のスコアの詳細についてはまた別の機会にご紹介させていただければと思います。

Cisco Tetration の詳細はこちら

https://www.cisco.com/c/ja_jp/products/data-center-analytics/tetration-analytics/index.html