概要

MedusaLocker は 2019 年に検出![]() されて以来、インシデントが続出しているランサムウェアファミリです。検出されてから複数の亜種が見つかっています。しかし機能はほぼ変わりません。主な違いは、暗号化ファイルに使用されるファイル拡張子と、データが暗号化された後、システムに表示される身代金要求メッセージの内容や外観くらいです。

されて以来、インシデントが続出しているランサムウェアファミリです。検出されてから複数の亜種が見つかっています。しかし機能はほぼ変わりません。主な違いは、暗号化ファイルに使用されるファイル拡張子と、データが暗号化された後、システムに表示される身代金要求メッセージの内容や外観くらいです。

MedusaLocker は最新のランサムウェアファミリの標準的な機能だけでなく、独自の機能もいくつか備えています。

- MedusaLocker は、感染したシステムでマッピングされたネットワークドライブを見つけ、コンテンツを暗号化します。

- 同じ暗号化目的で Windows の機能を改ざんし、ネットワークドライブのマッピングを強制的に上書きします。

- 同マルウェアは、ICMP スイープによるプロファイリングで同一ネットワーク上のシステムを割り出し、より確実な身代金回収を試みます。

ICMP スイープには、同一ネットワーク上の他のシステムを特定する目的もあります。システムを検出すると SMB プロトコルを利用し、ネットワーク内でアクセス可能な場所の検出を試みます。ファイルが見つかると、ローカル保存データと同様に暗号化し、身代金を要求します。

MedusaLocker

MedusaLocker の基本的な特徴は、一般的なランサムウェアと大差ありません。実行に成功すると、%APPDATA%\Roaming\ ディレクトリ下に自己複製を送り込みます。

永続化を確立するため Windows 内でタスクスケジュールを設定し、前もって %APPDATA%\Roaming に送り込んでおいた PE32 を実行します。

特筆すべきなのは、最初の感染プロセスが完了すると、15 分周期でタスクを実行する点です。これにより暗号化の実行が 1 回限りで終わらず、ファイルなどのデータがいつまでも支配されます。

前述のとおり MedusaLocker は、感染したシステムからアクセス可能なディスクパーティションを同じプロセスで次々と暗号化するよう設定されています。

暗号化したファイルには、新しいファイル拡張子を追加します。現在は数個の亜種が広まっており、追加されるファイル拡張子には複数のバリエーションがあります。分析した図の例では「.encrypted」というファイル拡張子が追加されています。

またデータを見つけて暗号化したディレクトリには「HOW_TO_RECOVER_DATA」(データを回復する方法)という身代金要求のメッセージファイルが保存されます。身代金要求メッセージは、今ではよく見かける身代金要求書と役割が同じで、被害者から攻撃者に連絡を取り、身代金を支払うための具体的な指示が記載されています。

文面はサンプルによって異なり、HTML のスタイルにも若干のばらつきがあります。

被害者による暗号化解除を阻むため、MedusaLocker は Windows オペレーティングシステムに搭載された「vssadmin.exe」ユーティリティを悪用してシャドウコピーを削除します。同種の手口は多くのランサムウェアファミリでごく一般的に使用されています。

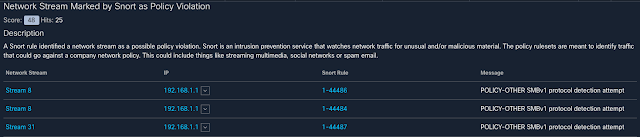

先ほど述べたとおり、MedusaLocker は ICMP を使用したネットワーク探索により、アクセスできるシステムを突き止めて、より多くのファイルの暗号化を試みます。

MedusaLocker は追加のホストを検出すると SMB を使用し、感染したシステムから接続できる共有データストレージのアドレス一式を突き止めます。

さらに Windows レジストリを使用して、感染したシステムを共有ネットワークドライブに強制的に再接続し、暗号化被害の拡大を試みます。

分析の結果、1 つのバイナリから次のデバッグアーティファクトも見つかりました。

MedusaLocker はネットワークの探索力に長けているため、ほんの一角に感染するだけで環境全体に多大な被害をもたらします。

MedusaLocker の特徴として注目に値するのは、どのサンプルでも使用されていた、ミューテックスの静的リストです。多量の MedusaLocker サンプルを分析するうち、ハードコーディングされた次のミューテックス値を特定しました。

{3E5FC7F9-9A51-4367-9063-A120244FBEC7}

{6EDD6D74-C007-4E75-B76A-E5740995E24C}

{8761ABBD-7F85-42EE-B272-A76179687C63}

{E398BEDC-2FD6-4BDE-BFC4-F5633E13B901}

組織は MedusaLocker の感染を防止する追加手段として、ミューテックスのブラックリストの作成を検討するとよいでしょう。これらのハードコードの値を使おうとするアプリケーションの実行はすべて、ブラックリストで効果的にブロックでき、感染を予防できます。

MedusaLocker 対策

MedusaLocker から身を守るには、よく練られた多層型のサイバーセキュリティ プログラムが不可欠です。

- MedusaLocker の中心的な拡散手段は電子メールであるため、防御にはスパムメールフィルタも重要です。

- MedusaLocker は SMB 共有データとローカルストレージデバイスの中身を暗号化しようとするため、こまめに SMB 共有データを更新し、システムを強化しましょう。

- 従業員に対しては、フィッシングに関するトレーニングや啓発プログラムを定期的に実施しましょう。

- 強力なパスワードポリシーを採用し、Cisco Duo などの多要素認証を使用しましょう。

- Cisco AMP for Endpoints など、最新のエンドポイント セキュリティ ソフトウェアをネットワーク全体に展開しましょう。

併せて、堅牢なオフラインバックアップとリカバリ戦略をプロアクティブに整備しておく必要もあります。戦略は時間の経過やビジネス要件の変化に応じて定期的に確認・刷新し、実際のリカバリ場面で機能することを確認してください。

まとめ

今回紹介したようなランサムウェア攻撃に対し、組織としての防御策は必須です。一攫千金を狙う攻撃の台頭を見れば、バックアップとリカバリの戦略が不十分なことは一目瞭然です。堅牢な多層防御戦略を実践し、MedusaLocker などのマルウェアから環境を保護する必要もあります。ランサムウェア開発者は、身代金をより確実に搾り取れるよう、企業ネットワークに最大限の損害を与える機能を絶えず追加しています。同様の傾向は今後も続くと考えられます。組織は十分な対策・リカバリプランを用意しておき、高度なランサムウェアなどの破壊的な攻撃を受けても、速やかに通常業務を再開できるようにする必要があります。

カバレッジ

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者がマルウェアを実行できないようにするための最適な方法です。AMP 内に存在するエクスプロイト防止機能は、このような未知の攻撃からお客様を自動的に保護するように設計されています。

Advanced Malware Protection(AMP)は、これらの攻撃者がマルウェアを実行できないようにするための最適な方法です。AMP 内に存在するエクスプロイト防止機能は、このような未知の攻撃からお客様を自動的に保護するように設計されています。

Cisco クラウド Web セキュリティ(CWS)または Web セキュリティアプライアンス(WSA)の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述の攻撃で使用されるマルウェアを検出します。

Cisco AMP ユーザは、Orbital Advanced Search を使用して複雑な osquery を実行し、エンドポイントが MedusaLocker などの脅威に感染しているかどうかを確認できます。類似の脅威に対応する osquery の具体例については、こちら![]() をクリックしてください。

をクリックしてください。

E メールセキュリティは、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

次世代ファイアウォール(NGFW)、次世代侵入防御システム(NGIPS)、Cisco ISR、Meraki MX などのネットワーク セキュリティ アプライアンス。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすると、最新状態を維持できます。この脅威を検出する目的でリリースされた SID は、53662-53665 です。

で購入可能な最新のルールパックをダウンロードすると、最新状態を維持できます。この脅威を検出する目的でリリースされた SID は、53662-53665 です。

侵害の兆候(IOC)

MedusaLocker に関連する侵害の兆候としては、以下が確認されています。

ファイルのハッシュ(SHA256)

00ebd55a9de1fcdd57550d97463b6bc417184730e3f4646253ba53c4b473b7c0

02f250a3df59dec575f26679ebd25de7c1d5b4d9d08016685f87a3628a393f92

03df9dbf3fa35b88d948935e122a0217228ed7d1d3c892265791b55e38fae24c

03ebe8dc4828536fea08858fdfc3b53237eb514fe8cf6bc7134afb41b22f96a2

0432b4ad0f978dd765ac366f768108b78624dab8704e119181a746115c2bef75

0a82724cfb44769e69d75318b0868cd6de4aa789951362b3e86199e6c7922610

0bad6382f3e3c8bf90f4a141b344154f8f70e31a98f354b8ac813b9fcdaf48f7

0c840606112df18bfa06d58195a0ed43715c56899445d55f55bc3789fde14ed9

124c65d01c6ba01dead43e246ae4c300d7345c8f46ae71ebf101bef5510f35aa

1d1e8e2bd3f8276f629e315b2ac838deaac37f3b61ceb780a58f7db611cf9669

203b947a8d5016b98d5ec565cd0a20038203420b56c9c3ce736529282c7e98ec

21acd48a82d4a0e9d377930220e384bc256eaaaf9457a45553636c9f63ae6731

21c644438a00fb75fabb577076933a99119e9f07e71eaab3f7dc6c629860c4c0

2c64f5f2bde51f7c650078aeee22a4b73e6b859a7327d0e3dd0d88a17e13dbb4

30cd6f1ca0d18d125af409faf1b66d3889a12e2f1b42d3270c2ee904f01fe7f0

316a5895965fdea58de100355ba1b3a14c0515a40156fc7ab64bdb5d14379888

3592c9268f515efe1275760a21046a03a3067872fcb3da7b53477527123c09a7

36baceccfe27fb8b1be3d4f0a9e81b9028640aeedf068d71b3a6d080e698a793

383f9aa52d4d9dddb396ae22b8713ec524f1c122275da3ebd5d69d25685f2800

3a5b015655f3aad4b4fd647aa34fda4ce784d75a20d12a73f8dc0e0d866e7e01

3f7cbfe8c40ec4b599ba7dea95321c377c1d9f08c56c62b6809157f73774bde8

42b17e87923cb88b6ae8f0666f963c15614f89fa560e663a84a056957b74bca1

44cb88c5249de0fe7dbbb9feb782f1d0327301dd6ec31810516bdfa79cc689bb

45031b48fd957c9ff863b805684caceb21caf23f1cffade15915e88bd009c347

45aeaffa5a8e2124e8c35e7a0e8f055fb6bb5ded8a210afd2d7fb30dcfc1f91d

461f427d71d6e2e2320ed5f8e6160d6bee23a98ff929d8d8b7567dcc6118d937

4ccc3a7c6b18db6f7251c447e19e24c9dde30a45e78d283ed367f6f0165c2fb1

4cf090e3ae23ea6cbe76df697bf7143bcc95acfc1521fbe5af77cb5033fae87a

56dea1387925e4e5eb3673c8656ce5366a74d5f105a590ae321ac3b233e12b50

588a40e5d53016b2261e08229943063a71b40f034b998361c075bf7b8d5245fe

590ea5fa2db24715d72c276c59434b38d21678d6dcabb41f0e370f6dc56ab26b

5aa810e4891538670cc0db6274b7276abe84e8ccbbaef1d3b1208b9ad419a9fa

5b7ca58a5439e639951dc045415ad71796d902039b879336c7536e3813cdf8de

5e0587e61d94a40091480a2f5f78621362265b8702b3558a0db536693159865f

613f0384286bf9956143e5cd7f885cc9b2cf30acaab2fe67a891ff26aaa162fc

6b9ca4cbb68f23e164625614d9d074b7bb9e2c5aeb429034ed4d6440594ce64e

6e3b77a1131912156c3f65f3b7e8572bd2e02b8bb7180104e8bf36e2e1451d43

6eeb8de811f707ec3b77e212d415f0d79dca77b564d7738ae36612c457f451cc

72f9d83c7852f2247e24113cb379fff71c06f095910726ea79479f16aac6070f

7b7cce10967d657b7ad0a66270dfee7000dac8aca2e39199c9713a4ee42279c2

7dc751629d80ebbcb18fc08ab90c8503825898a591f2c9fbb0d0145173c646f9

85361265e3f97a280fd2950b49023f8cfcb204a55bedf8ba467f078a6e3c45e0

897737252ce8e474774548b99c9bb5fc52484fe51df8e5d87945186adf7a5dd5

8b80a84b2a0a5a5f9670a951492749c3798c9f4d41589872224d57d41913fb46

8c2dce63957579f99a0e8c71755bd8a69298a4621d7b8984b06b69ed874f8d26

959c650e9b8e2b003d81e042de8f4f81c7671437124d74136d5ec26f32a72437

989408f2692a10b011471fbbdf55d9ccc8e438308393b35736fe02b45ec8c34c

a0ff2c622c32e05aef8e7fb2e36b693aecc8cc04e049d3b47c0e0cb50d3ab575

a6cc8bd23bbafd0b356404eb24b50236815a03abdfcf8d280dbedd5c45bf6282

a9787581be4c667438a07a060137d6a83abcc2d1e33eef1086622dece56bb48f

a9ce91a9a1bcbe2cd2ec023cdf2f302c8ac4f6bfe04e83a9c4edd1c47b53618e

b561a5d5bb5cf659f7f23fd833244a61031bc5c5e69972b22f4ff5c495a44203

b6214517043d1b0bc41f9754f851a905c5ac4af30e30a7c0725a93bfcc063374

bb4d0f67360858a27da21d79bf93b5c628045883712c3c2e10917bebf6771c44

c01323aae6c62466bda8e6347e64266c725e6a754b06d4fc4aad1c323d3e21ed

c632ce1dc34111c66efb817f608bf3b547fc9df5fed478d736b4c53a41ba193e

c7ba33d4ef49b5dd0e6ad4a17bb04733db4832c5ef6bc07da51a0a4ffd7d831f

c7e71eb5d99cb54f83d3617682805bdf2991cb8fd0b4d34ecc0cf7624aaed6c8

d0d8628b44da07aaac7d2bc0287897b2abaeaaeded1d62cdebb6b71078d82e3e

d6223b02155d8a84bf1b31ed463092a8d0e3e3cdb5d15a72b5638e69b67c05b7

db11260b9eff22f397c4eb6e2f50d02545dbb7440046c6f12dbc68e0f32d57ce

ddb4776992155b9c5a26b47b53df2fed780c67b45eca5cbdf573e0dc3c20c371

ddca9b2f9b4c20faad500e19ba74c8d478c5be02596e9b1ff5a26ef4396bcd59

dde3c98b6a370fb8d1785f3134a76cb465cd663db20dffe011da57a4de37aa95

e2148660af56e9fde27e26ae3db205ca2d68ef1caf968e21f498fa94d8b56ef9

e71a4e701874c1a8e6bbdda79038b08b2fd36015a575fe167632eb629060b416

e86234c97b85a388f5df0a4900c1902f402210a9f73c26c3f856e25ae61bb80f

ea4285821c6292cc0ac5b740d3bc77484858432e29843a729434d48248793d82

f31b9f121c6c4fadaa44b804ec2a891c71b20439d043ea789b77873fa3ab0abb

f7fac370ff01836fd82e68a9b95372f612785087821ebd8fb89fe1dcf7122b22

fda65c171b36dbeb6eee6912ce85da045d06f780bf74a1000c57f0c6fb8ad415

本稿は 2020年4月23日に Talos Group

のブログに投稿された「 Threat Spotlight: MedusaLocker

」の抄訳です。