Government ゼロトラスト:サイバーセキュリティのライフスタイルを慎重に選択

この記事は、Cybersecurity for Federal Government によるブログ「Zero Trust – Making a Deliberate Cybersecurity Lifestyle Choice」

(2020/3/4)の抄訳です。

米国政府によるサイバーセキュリティやデジタル トランスフォーメーションへの取り組みは、全体的に極めて多岐にわたります。それらの実装方法をすべて把握することはおろか、取り組みの内容を把握することさえ、ますます困難になっています。しかし、ゼロトラストを政府機関の運用パラダイムとして採用すれば、一定の原則に基づいてネットワークのアーキテクチャとセキュリティにアプローチできるようになります。また、そうすることで、ネットワークの新しい「在り方」を創造することができます。このアプローチが政府機関にどのようなメリットをもたらすかを詳しく見ていきましょう。

デジタル トランスフォーメーションと変化し続けるサイバーセキュリティの必須条件

多数のユーザとアプリケーションに対してデジタル情報の閲覧・共有・使用をサポートするニーズは、政府機関全体でますます高まっています。これはデータに基づいて業務を進め、意思決定を下し、AI や ML のアルゴリズムを駆使して生産性を高め、業務の停滞を防ぐ必要があるからです。この流れを受けて米国国防総省(DoD)は、同省の『2018 Artificial Intelligence Strategy(2018 年人工知能戦略)![]() 』で「AI 利用を拡大・民主化する重要基盤の導入」が必要との認識を示しました。この目標を達成するには、共有データ、再利用可能なツール、フレームワーク、標準規格、クラウドエッジサービスをすべてカバーする「共通基盤」を構築する必要があります。そのためにはまず、データの民主化がデジタル トランスフォーメーションの基本であるという事実を受け入れる必要があります。

』で「AI 利用を拡大・民主化する重要基盤の導入」が必要との認識を示しました。この目標を達成するには、共有データ、再利用可能なツール、フレームワーク、標準規格、クラウドエッジサービスをすべてカバーする「共通基盤」を構築する必要があります。そのためにはまず、データの民主化がデジタル トランスフォーメーションの基本であるという事実を受け入れる必要があります。

その一方で、ネットワークのセキュリティ体制の継続的な検証と改善を義務付ける、より厳格なセキュリティ管理も欠かせません。それには、ネットワークに接続されているデバイスとネットワーク上で実行されているアプリケーションのコンプライアンスを徹底する必要があります。その好例が 2017 会計年度米国国防権限法(公法 114-328、§ 1653)![]() です。DoD はこの法案の成立を受けて、情報セキュリティの連続監視(ISCM)と接続準拠(C2C)をサポートするために、自動化された機能の実装へと舵を切りました。同様の経緯で国土安全保障省(DHS)は、複数のフレームワークと戦略を統合する CDM(Continuous Diagnostics and Mitigation)プログラム

です。DoD はこの法案の成立を受けて、情報セキュリティの連続監視(ISCM)と接続準拠(C2C)をサポートするために、自動化された機能の実装へと舵を切りました。同様の経緯で国土安全保障省(DHS)は、複数のフレームワークと戦略を統合する CDM(Continuous Diagnostics and Mitigation)プログラム![]() を開発しました。

を開発しました。

また、連邦政府の多くの政策では、800-137(ISCM)、800-53(セキュリティとプライバシー制御の評価)、800-63(デジタルアイデンティティ)、800-82(ICS)、800-171(CUI)など、関連する NIST 特別刊行物(NIST Special Publications)![]() が参照されています。これらの甲斐あって多くの連邦政府機関では、内部データのセキュリティを確保する適切なプライバシー、リスク、セキュリティのフレームワークと制御の適用が進んでいます。加えて、ごく最近、DoD はこれらの標準規格とガイドラインのいくつかをサイバーセキュリティ成熟度モデル認証(CMMC)

が参照されています。これらの甲斐あって多くの連邦政府機関では、内部データのセキュリティを確保する適切なプライバシー、リスク、セキュリティのフレームワークと制御の適用が進んでいます。加えて、ごく最近、DoD はこれらの標準規格とガイドラインのいくつかをサイバーセキュリティ成熟度モデル認証(CMMC)![]() という単一のフレームワークとして体系化しました。このフレームワークは防衛産業基盤における未分類機密情報(CUI)の保護強化に貢献しています。

という単一のフレームワークとして体系化しました。このフレームワークは防衛産業基盤における未分類機密情報(CUI)の保護強化に貢献しています。

また、米国立標準技術研究所(NIST)は『Zero Trust Architecture(ゼロトラストアーキテクチャ)』第 2 稿(NIST SP 800-207![]() )も発表しています。概要については、こちらのブログ

)も発表しています。概要については、こちらのブログ![]() をご覧ください。

をご覧ください。

ゼロトラストは慎重なライフスタイルの選択

サイバーセキュリティを強化するポリシー、ガイドライン、標準規格が数多く存在することは明らかです。しかしこれまでは、これらの豊富なリソースをすべて駆使すると同時に、連邦政府のデジタル トランスフォーメーションを加速させ、ミッションの成功を拡大する方法を示す運用上の「パラダイム」が欠けていました。一方で、

サイバーセキュリティを強化するポリシー、ガイドライン、標準規格が数多く存在することは明らかです。しかしこれまでは、これらの豊富なリソースをすべて駆使すると同時に、連邦政府のデジタル トランスフォーメーションを加速させ、ミッションの成功を拡大する方法を示す運用上の「パラダイム」が欠けていました。一方で、

連邦政府機関には、データ トランスフォーメーションの一環としてデータへの自由なアクセスを許可しなければならないというニーズがあります。他方で、連邦政府機関の CIO や CISO には、そのようなデータにユーザとデバイスの両方がアクセスでき、安全も確保できるように認証と認可を適用しなければならないという課題が課せられています。しかし、これらのニーズが対立していたのはすでに過去の話です。現在はデータの民主化とデータセキュリティ、データガバナンスを両立させることができます。

「運用パラダイム」としてゼロトラストを採用することは、サイバーセキュリティ対策とネットワーク運用をどのように「考え」、どのように「アプローチ」して、どのように「実装」するかを変えることにつながります。とは言え、ゼロトラストはどこかから買えるものではありません。むしろ、ゼロトラストとは、一定の原則に基づいてネットワークのアーキテクチャとセキュリティにアプローチするための慎重な取り組みなのです。そして、政府機関のネットワークの「在り方」を慎重に変えていくことであるとも言えます。

ゼロトラストの基礎

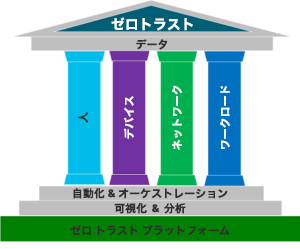

ゼロトラストの運用パラダイムでは、次のようにセキュリティとネットワーキングが常に対をなします。

- セキュリティを常時確保できるため、ネットワークとデータのリスクを軽減できます。

- 政府機関のネットワークへのアクセスが要求されるたびに承認が行われるため、確実に資格のあるユーザに対してのみデータとリソースへのアクセスを許可することができます。

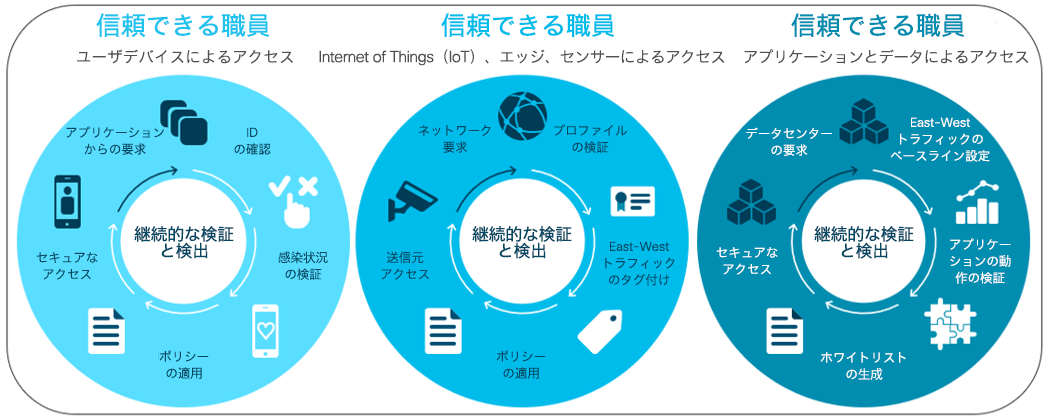

ゼロトラスト方式では、(ネットワークデータやリソースにアクセスしようとしている利用者やデバイスに関係なく)毎回検証を行ってからアクセスが許可されます。基本的に、どの利用者やデバイスも、信頼性の検証を受けない限りはデータとリソースにアクセスできません。

データやリソースへの不正アクセスを防ぐには、アクセス制御の適用を可能な限りきめ細かく行う必要があります。したがって、アクセスの可否を判断するたび、またはリソース要求が発生するたびに、DHS CDM プログラムで尋ねられている次の 4 つの基本的な質問に答える必要があります。

- ネットワーク上には何がありますか?

- ネットワーク上には誰が存在していますか?

- 現在ネットワーク上で何が起こっていますか?

データはどのように保護されていますか?

同様に、DoD の C2C についても、次の質問に答える必要があります。

- そのユーザはネットワークにアクセスできる適切な権限を持っていますか?

- そのデバイスは政府機関の規制とポリシーを準拠して使用されていますか?

- 準拠していない場合、修正されるまでエンドポイントをどのように隔離しますか?

最初の一歩

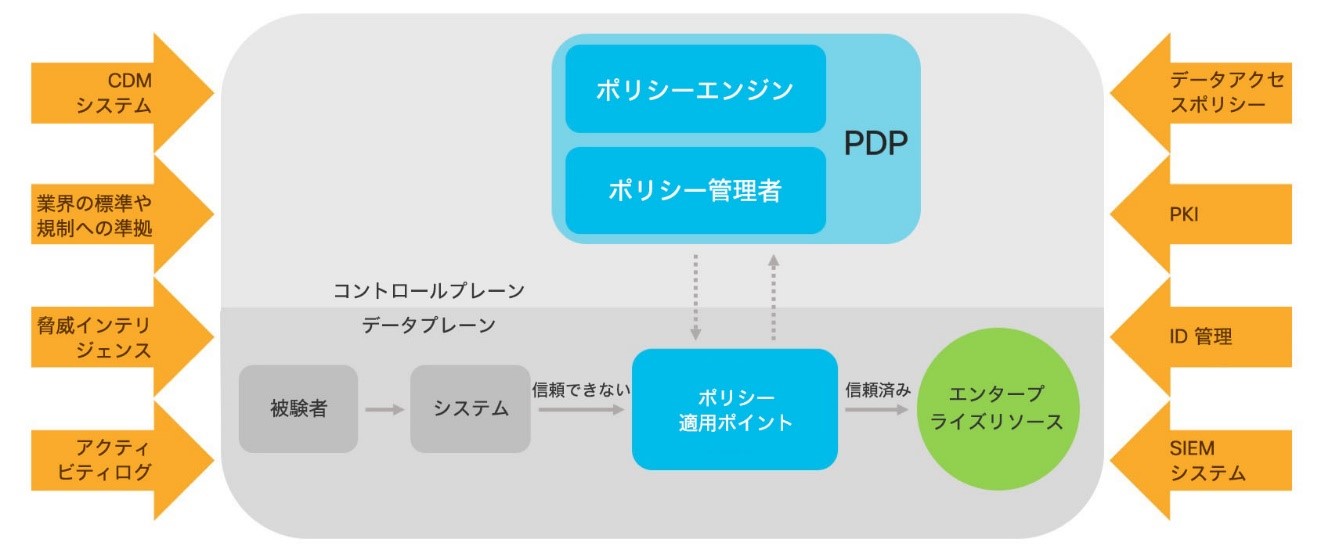

このプロセスの第一歩は、簡単な取り組みでかまいません。手始めに必要な条件は、基礎的な ID 管理、デバイス管理、イベントロギングです。多くの場合、ゼロトラストアーキテクチャを確立する取り組みは、すでに組織が所有している技術の多くを活用し、800-37 と RMF ですでに採用済みのプロセスステップ(アセット、ユーザ、データフロー、ワークフローの把握)を利用するところから始められます。以下の NIST の図が示すように、アイデンティティの知識に複数のデータソースとポリシールールを統合すると、ネットワーク コントロール プレーンで形成し、ネットワーク データ プレーンに実装すべきアクセスポリシーとリソースポリシーの決定に必要な情報がそろいます。

ゼロトラストの中核的論理コンポーネント(出典:NIST 800-207 第 2 稿)

このアプローチを採用すると、認証と許可に際して「アイデンティティ」がネットワークにとってどのような意味を持つのかを、より抽象的な観点から、より全般的に捉えることが可能になります。そのためにはもちろん、NIST 800-63 に記載されている基準と関連機関の標準規格も組み込む必要があります。ただし、ポリシーエンジンが健全なアクセス可否の判断を下すためには、認証と許可の「対象」(ユーザ、デバイス、アプリケーションの組み合わせ)のアイデンティティについて、ユーザ、デバイスタイプ、デバイスの正常性、ネットワークの場所、

アプリケーションタイプ、デジタル証明書などに関する多量のコンテキストをすべて加味して評価しなくてはなりません。

アクセスの対象となるデータやリソースの種類ごとのリスク特性を手掛かりにしてポリシーの定式化を進め、「被験者」のアクセスを許可(または拒否)できます。これは「被験者」のアイデンティティに関連するポリシーに基づいて行われます。付加価値の高い資産を特定し、厳格な NIST 800-171 の管理体制を敷いている組織では、ネットワーク接続を確立する「前」にユーザ、システム、コンポーネントの識別と認証を済ませてからネットワーク接続を確立することが極めて重要です。具体的な手段としては、組織の発行した 802.1 x などのログイン情報とさまざまな技術を駆使し、無承認または構成不良のアセットの接続を制限する必要があります。ゼロトラストのライフスタイルを実践するなら、認証されていない情報のみに基づいてネットワークアクセスを許可すること(ネットワークの MAC アドレスのみを基準にし、デバイスやネットワークのコンテキストは判断基準に加えずに「アイデンティティ」を確認するなど)は行われるべきではありません。

応用編

ゼロトラスト セキュリティ モデルでは、アクセスイベントが発生するたびに、信頼する根拠を必ず確認するよう求められます。この運用パラダイムを徹底すると、すべてのネットワーク適用ポイントにわたって、ユーザ、デバイス、アプリケーションに関連付けられたアイデンティティ、脆弱性、脅威に関する動的なコンテキストを共有する手段が備わります。適切に実行すれば、ZTA アプローチで日常的なネットワーク運用の効率性が高まります。

多くの連邦政府のポリシーとサイバーセキュリティ イニシアチブは、ゼロトラスト アーキテクチャ アプローチの採用をサポートしています。慎重にゼロトラストの「運用パラダイム」を徹底するよう取り組むことで、組織のセキュリティ体制が強化されるとともに、連邦政府のデジタル トランスフォーメーションをサポートできます。

シスコは最近『The Forrester Wave™: Zero Trust eXtended Ecosystem Platform Providers, Q4 2019

(The Forrester Wave™:ゼロトラスト拡張エコシステム プラットフォーム プロバイダー 2019 年第 4 四半期版)』でリーダーに選出されました。シスコが現在提供するゼロトラストの製品と戦略については、こちらのレポートをご覧ください。

Tags: