アプリケーションワークロードのZero Trustを実現するCisco Tetration

Cisco TetrationはCiscoのZero Trustアプローチの中でアプリケーションワークロードのZero Trustを実現するソリューションです。アプリケーションの依存関係やプロセスの振る舞いを事実ベースで可視化し、それに基づいたホワイトリストポリシーでアプリケーションワークロードを保護します。

具体的な手法としては、Tetrationはセンサーエージェント(以下センサー)をワークロードにインストールし、センサーから通信フローその他各種データを収集し分析することでアプリケーションの依存関係を正確に把握します。把握した依存関係は管理者による精緻化を経てそのままホワイトリストポリシーとなり、それがセンサーにプッシュバックされ最終的にワークロード内で実行されます。Windows系OSであればWindows Advanced Firewall、Linux系OSであればIP Talbesのルールセットとして実行される形です。

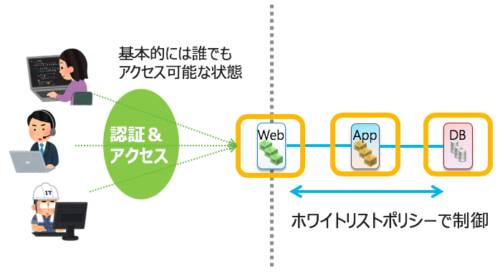

アプリケーションが必要とする通信のみを許可するという手法(ホワイトリストポリシーの強制)はワークロード保護の観点で確かに非常に有効です。しかしこのアプローチでは『アプリケーションを使う側』、つまりユーザー側の要素をホワイトリストポリシーに反映できないという課題もあります。

上図のように、ワークロード間の通信はホワイトリストポリシーで制御可能ですがWebフロントのワークロードに対する『ユーザー側』からの通信は基本的に送信元を問わず通信可能な状態となります。Tetrationは基本的には『アプリケーション側』にフォーカスしたセキュリティ製品ですが、それでもユーザ側の要素、例えば『社員』『業務委託社員』といった社員の属性や『開発者』『運用者』といった職種の属性等に応じてそのアプリケーションへのアクセス可否を制御できればまた一段高いレベルでのワークロード保護が可能となります。

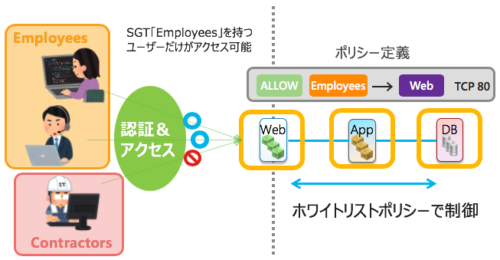

CiscoにはCisco Identity Services Engine(ISE)という認証プラットフォームがあります。このブログでは製品の詳しい説明は省略しますが、ISEはユーザー認証時にそのユーザーの属性をセキュリティグループタグ(SGT)というタグを使って分類・グループ化して管理することができます。同時にユーザーに付与されたIPアドレスも認識できるのでISEは認証を経てアクセスしてきたユーザーのSGTの情報とそのSGTに所属するユーザーのIPアドレス情報を保有することになります。TetrationはpxGridという複数のセキュリティ製品でデータを共有して連携動作させることができる仕組みを利用し、ISEが持つSGTおよびそのタグを持つユーザーのIPアドレス情報をISE側から入手することができます。つまり、ユーザー側の属性情報とそれに紐付くIPアドレスをホワイトリストポリシーの定義に利用することができるようになります。

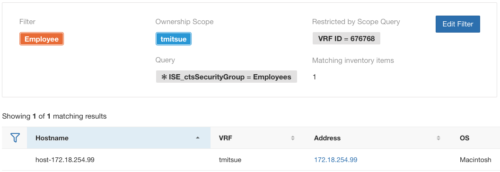

TetrationではFilterという形でセグメントを表現することができます。Filterは多種多様な条件で定義することが可能で、IPアドレスやサブネットというシンプルな条件から特定の脆弱性や脆弱性のシビリティスコア、特定のソフトウェアパッケージやバージョンといった高度な条件まで使うことができます。上図のFilterはpxGrid経由でISEから入手した「Employees」という名前のSGTタグを条件にしたFilterです。ISEからはSGTタグと同時にそのタグを持つエンドユーザーのIPアドレス情報を入手できているのでこのFilterを送信元としてポリシーを定義することで「Employees」のタグを持つユーザーだけがWebフロントのワークロードにアクセスできるようなポリシー制御がWebフロントのワークロード内部で実行できるようになるのです。

TetrationとISEの連携によりユーザー側の属性情報をアプリケーションワークロード側でのポリシー制御に活用できる、正に幅広い製品ポートフォリオを持つCiscoならではのソリューションと言えるでしょう。