ネットワークセキュリティの新しいアプローチとして「ゼロトラスト」が昨今よく語られています。「これまでの境界セキュリティモデルからの新しい考え方らしい」、「何やら特定の技術を指しているものではないらしい」、「実装には個別に開発されたソフトウェアが必要らしい」、「製品ベンダーの話を聞いても説明の内容が統一されていないような?」、など ゼロトラストは難しく、的を得ないと感じている方も多いのではないでしょうか?

ゼロトラストの定義としてNIST (National Institute of Standards and Technology, NIST, アメリカ国立標準技術研究所) より「SP 800-207: Zero Trust Architecture (ZTA)![]() 」がリリースされています。2019/9/23に Draft1 (Withdrawn Draft)

」がリリースされています。2019/9/23に Draft1 (Withdrawn Draft)![]() がリリース、2020/2/13に Draft2

がリリース、2020/2/13に Draft2![]() に更新されました。このドキュメントに含まれる重要なメッセージを紐解き、主にゼロトラストの考え方の基本と構成に必要なコンポーネントを中心に、中立的に理解してみたいと思います。

に更新されました。このドキュメントに含まれる重要なメッセージを紐解き、主にゼロトラストの考え方の基本と構成に必要なコンポーネントを中心に、中立的に理解してみたいと思います。

(以下、ゼロトラストは本文内で扱われる英文として表記)

Zero Trust の基本と定義

今も主流であるセキュリティ対策は、ITリソースアクセスを要求するエンティティ(人、端末)が企業内ネットワークに存在し境界防御に重点を置いています。結果としてネットワーク内部での不正なラテラルムーブメントが米国連邦政府機関の課題になっていました。Zero Trust では、

- 必要最小限の特権のみをアクセスに付与しリソースを制限

- リソースの保護方法、信頼が暗黙に付与されず、継続的に評価

することを目標としています。ドキュメント内で扱われる Zero Trust は以下のように定義されています。

- Zero Trust : 情報システム、サービスへのリクエスト毎のアクセス決定を正確に実行する、また、その不確実性を排除するために設計されたコンセプトとアイデアのコレクション

- Zero Trust Architecture (ZTA) : Zero Trust のコンセプト、コンポーネント、ワークフロー、ポリシーを利用する組織のサイバーセキュリティプラン

Zero Trust Architecture (ZTA) を組織に実装する具体的なネットワークインフラとしてゼロトラストを実現する物理&仮想コンポーネントがプロダクトとして配置されポリシーとともに運用されます。

Zero Trust と境界セキュリティ

このような定義の中で、これまでの境界セキュリティモデルを排除することが強調されているように考えられがちですが、Zero Trust Architecture (ZTA) に必要な具体的機能の中でも「マイクロセグメンテーション」や 「Software Defined Perimeter (SDP) 」など「境界」を意識した定義を利用続けており、Zero Trust 自体は理想的な目標(長い旅)でありアーキテクチャとして純粋な形式で実装される必要は無いと注釈されています。また、ドキュメントで説明される以下2つのアーキテクチャの説明でも、

- Pure Zero Trust Architecture : 理想的なゼロトラストアーキテクチャは既存ネットワークを持つ組織にとってほぼ実行可能でない

- Hybrid Zero Trust Architecture : ほぼすべての組織では、ゼロトラストアーキテクチャと既存環境と共存する一定期間(半永久的な可能性もある)が必要

と、現実的な視点でコメントしています。これまでに組織で運用されてきた、従来型の境界セキュリティモデルとともに新しい Zero Trust Architecture (ZTA) は構築されるべきで、境界モデルそのものが完全に排除されるわけでは無いという点を改めて理解することができます。ただし Zero Trust を実現するコンポーネントには既存のIT資産、これまでのセキュリティコンポーネントと相互運用が可能なAPI / インターフェースが求められることになります。

Zero Trust の原則

Zero Trust Architecture (ZTA) で実行されるべきコンセプト的ガイドラインがリストされています。

- 全データソース、コンピューティングサービスはリソースと見なされる

- ネットワークの場所に関係なく、すべての通信が保護される

- 組織リソースへのアクセスは、セッションごとに許可される

- 組織リソースへのアクセスは、動的なポリシーによって決定される

ユーザID、アプリ、リクエストアセットの状態

その他の動作属性を含めることができる - 所有し関連するすべてのデバイスが可能な限り最も安全な状態であることを保証し

資産の継続的な監視と安全状態の保持 - すべてのリソース認証と許可は動的であり、アクセスが許可される前に厳密に強制される

- ネットワークインフラと通信の状況を可能な限り収集し体制に利用、改善を行う

ネットワークに接続される全リソースは、リクエスト元であってもリクエスト先であっても Zero Trust Architecture (ZTA) の中では動的ポリシーを導き出すために利用されるリソースとして扱われ、リクエスト、セッションごとに決定された動的ポリシーによって必要最小限権限を付加し、そのリクエストは暗号化とともにリソースアクセスが保護され、継続的な状態確認のためネットワーク全体の可視化が必要となります。そして可視化におけるタイムリーな情報はネットワーク全体にフィードバックされる、というプロセスが必要になります。

Zero Trust の論理アーキテクチャ

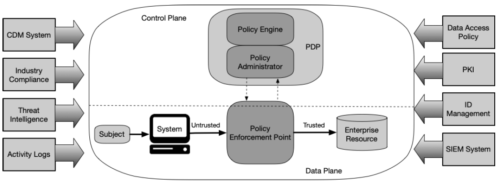

以上の Zero Trust の基本理念と原則を、オンプレミス、クラウド上でも実装できる理想的なソリューションとして Zero Trust の論理アーキテクチャが説明されています。大きく、Control Plane (Policy Engine (PE) + Policy Administrator (PA))、Data Plane (Policy Enforcement Point (PEP))、オプションコンポーネントのパートに分類されています。

- Policy Engine (PE) : リクエストエージェントのリソースアクセスを決定。組織オプションコンポーネントの外部ソースと連携しアクセスポリシー決定のためのトラスト計算のインプットとして利用

- Policy Administrator (PA) : PEの決定に基づきリクエスト元エンティティの接続確立を執行。PEPのリクエストを処理、PEの決定に基づきポリシー強制のためのトークンをPEPに発行。Policy Engine (PE) とPolicy Administrator (PA) は単体のサービスとして実装される場合もある

- Policy Enforcement Point (PEP) : リクエストエージェントとリソースの接続有効化、終了、監視を実行

- Optional Component : CDM (Continuous Diagnostics and Mitigation)、Industry Compliance、Threat Intelligence、Data Access Policy、PKI、ID Management、SIEM がリストされている。Policy Engine のポリシー決定のため追加インプットとして提供するソース

Zero Trust Architecture アプローチ

Zero Trust の理想的論理アーキテクチャとともに抽象化アーキテクチャがドキュメントで説明されています。Draft1では主にユーザアイデンティティマネージメントを中心としたユーザインタラクティブなエンティティに関する Zero Trust の実装が中心的であり、具体的なアプローチはあまり触れられていませんでした。ただし、2020/2/13に発行されたDraft2では、さらに Zero Trust のユースケース解釈を広げ、具体的な実装技術を含むゼロトラストアーキテクチャアプローチの章が追加されています。

- 拡張IDガバナンス (Enhanced Identity Governance) : Zero Trust Architecture (ZTA)の主要アプローチ。強化されたエージェントのアイデンティティによるポリシー作成。使用されたデバイス、デバイスの状態、環境要因とともにアイデンティティのトラストレベルを計算

- マイクロセグメンテーション (Micro-Segmentation) : ネットワークマイクロセグメンテーションによりリソース配置することでZero Trust Architecture (ZTA) を実現。NGFW、専用ゲートウェイデバイス、ゲートウェイとクライアントエージェントによりマイクロセグメンテーションを実行

- ネットワークインフラとSDP (Network Infrastructure and Software Defined Perimeters) : ネットワークインフラを利用してZero Trust Architecture (ZTA) を実現。L7 Overlay Network, 下位のネットワークスタックにポリシーに基づいたネットワークセットアップ。SDN, Intent-Based Networkingの概念を含む

リファレンス

[1] Zero Trust Architecture (2nd Draft) https://csrc.nist.gov/publications/detail/sp/800-207/draft![]()

[1] Zero Trust Architecture (1st Draft) https://doi.org/10.6028/NIST.SP.800-207-draft![]()