エグゼクティブ サマリー

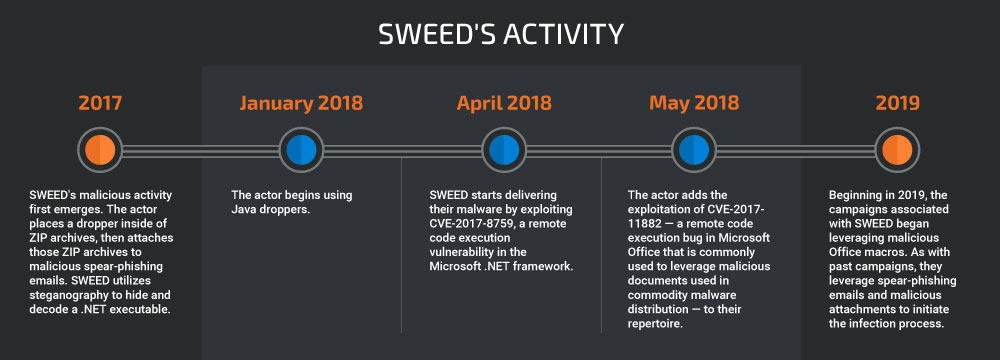

Cisco Talos では先日、Formbook、Lokibot、Agent Tesla などの有名なマルウェアを含め多くのマルウェアを再三にわたり拡散してきたキャンペーンに、「SWEED」と呼ばれる攻撃者が関与していることを確認しました。私たちの調査によると、SWEED は少なくとも 2017 年から活動しており、情報窃取型およびリモート アクセス型のトロイの木馬を中心に攻撃を展開しています。

SWEED はほぼ一貫して、悪意のあるファイルを添付したスピア フィッシング電子メールを使ってきました。悪質な添付ファイルの種類はさまざまですが、攻撃者の主な狙いは、パック処理された Agent Tesla への感染です(Agent Tesla は、少なくとも 2014 年から出現している情報窃取型マルウェアです)。これまでに発見されたものと比べて、SWEED が使う Agent Tesla は、パックされているという点やシステムへの感染方法といった点で若干異なります。この記事では、SWEED の関与が認められる複数のキャンペーンを調査し、攻撃手口(戦術(Tactic)、技術(Technique)、手順(Procedure)を総称して「TTP」と言われる )のいくつかを説明します。

2017 年:ステガノグラフィ

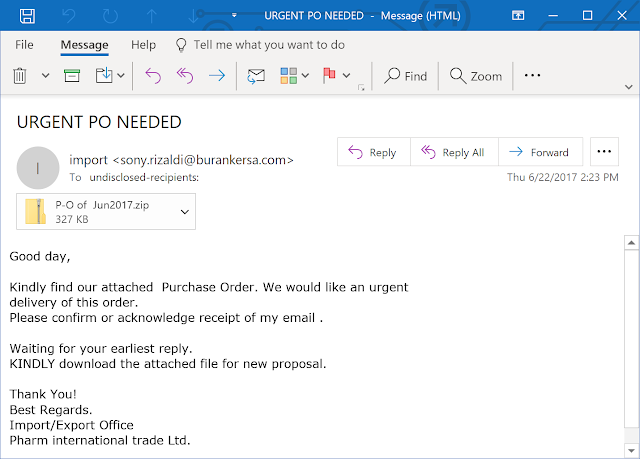

Cisco Talos が確認した SWEED のキャンペーンのうち、最も初期と思われるものは 2017 年にさかのぼります。この攻撃では、中にドロッパーを含む ZIP アーカイブが電子メールに添付されていました。添付ファイルの名前は、多くの場合、「Java_Updater.zip」や「P-O of Jun2017.zip」のようなものでした。このキャンペーンで使われた電子メールの例を次に示します。

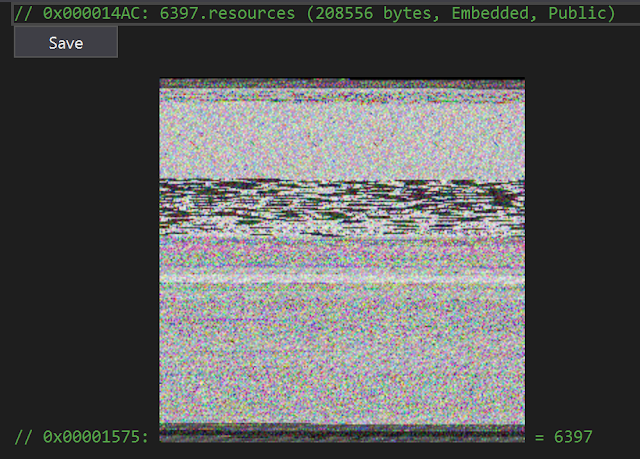

添付された ZIP アーカイブには、パック処理された Agent Tesla が含まれていました。このパッカーは、第 2 の .NET 実行可能ファイルの隠蔽とデコードに .NET とステガノグラフィを使用します。最終的に Agent Tesla 本体を取り出すときも同じ手法が使われています。以下は、リソースに保存されていたファイルです。

この画像内に保存されている PE を、以下のアルゴリズムを使ってデコードします。

デコードされたバイナリは配列に格納されます。

2018 年 1 月:Java ドロッパー

2018 年初めには、SWEED が Java ベースのドロッパーを使い始めたことが確認されました。これまでのキャンペーンと同様に、「Order_2018.jar」などのファイル名で JAR(Java アーカイブ)が電子メールに直接添付されました。この JAR の狙いは、侵入したシステムについての情報を取得し、パックした Agent Tesla をダウンロードさせることです。興味深いことに、このキャンペーンのわずか数か月前に、「Sweed」というアカウント名の Hack Forums ユーザが Java の暗号化ツールを盛んに探していました。しかし、私たちがこの事実に気付くのはもう少し後になってからです。

2018 年 4 月:Office エクスプロイト(CVE-2017-8759)

2018 年 4 月、SWEED はこれより前に公開されていた Office の脆弱性を突き始めました。この電子メール キャンペーンは、使われたドキュメントのひとつが PowerPoint ドキュメント(PPXS)であったことで注目されました。スライドのひとつにコードが埋め込まれ、Microsoft .NET framework のリモート コード実行の脆弱性 CVE-2017-8759![]() をエクスプロイトしようと試みるのです。

をエクスプロイトしようと試みるのです。

「chuks.png」というファイル名によって、攻撃者が制御する Web サーバ上でホストされている外部コンテンツが実行されることがわかります。ご想像のとおり、この PNG ファイルは実際には画像ではありません。このファイルには、以下のスクリーンショットに示すように、XML の SOAP 定義が含まれています。

このコードの目的は、URL をデコードし、攻撃者が制御する Web サーバ上でホストされている PE32 をダウンロードすることです。ダウンロードされる実行可能ファイルは、パック処理された Agent Tesla です。

2018 年 5 月:Office エクスプロイト(CVE-2017-11882)

2018 年 5 月、SWEED が行うキャンペーンで Microsoft Office の別の脆弱性 CVE-2017-11882![]() が利用され始めました。この脆弱性は、リモートでコードが実行される Microsoft Office 内のバグであり、商品化されたマルウェアの拡散を狙う悪質なドキュメントでの利用が広く確認されています。

が利用され始めました。この脆弱性は、リモートでコードが実行される Microsoft Office 内のバグであり、商品化されたマルウェアの拡散を狙う悪質なドキュメントでの利用が広く確認されています。

ThreatGrid でサンプルを実行して、この脆弱性により Office の数式エディターがどのようにエクスプロイトされるのかを確認してみましょう。

以下に示すように、この悪質なドキュメントは請求書に見えるように作られています。

これまでのキャンペーンと同様に、ドキュメントの狙いは、パック処理された Agent Tesla のダウンロードとその実行です。

2019 年:Office マクロと AutoIT ドロッパー

2019 年から、SWEED が関与するキャンペーンで悪質な Office マクロの利用が始まりました。以前の攻撃と同じように、感染プロセスの開始にはスピア フィッシング電子メールと悪質な添付ファイルが使われます。

添付の XLS ファイルには難読化された VBA マクロが含まれ、そのマクロが PowerShell スクリプトを実行して WMI 呼び出しを使用します。PowerShell スクリプトも難読化(XOR 演算を使用してコードを隠匿)されています。デコードすると、コードが .NET であることがわかります。

この .NET コードの役割は、いくつかの点の確認と、別の実行可能ファイルのダウンロードです。コードに適用されている難読化手口は、前述の PowerShell で使用されているものと同じです。実行可能ファイルがダウンロード・保存され、実行されます。

WMI 実行後の呼び出し

ダウンロードされるバイナリは AutoIT のコンパイル済みスクリプトです。このスクリプトは不要なコードを大量に含むことで、分析を複雑にしています。

抽出された AutoIT スクリプト

AutoIT スクリプトに含まれている文字列と一部のコマンドは XOR 演算を使用して難読化されています。以下をご覧ください。

このデコーダーは 16 進数文字列を 2 つ受け取ります。最初のパラメータは難読化を解除する対象の文字列ですが、2 番目のパラメータは XOR 演算の繰り返し回数を決定するためのものです。1 文字ずつ、2 番目のパラメータの長さ(回数)だけ XOR 演算が繰り返されます。長さの値が 1 の場合、同じキーを使って演算を 2 回繰り返すことになるので、プレーンテキストの 16進数文字列を取得できます。

環境チェックを実行した後、マルウェアはアセンブリ コードを再構築し、それを 16 進数文字列に難読化します。AutoIT スクリプト言語の Dll~関数の使用により、コードは現在のプロセス アドレス空間にロードされます。

メモリの割り当て

最後に、マルウェアは 2 つの引数を使用してアセンブリ コードを実行します。最初の引数は、実行可能ファイルのパスです。このアセンブリは、この実行可能ファイルを使用してプロセスを作成し、作成したプロセスにペイロードを挿入します。

ご想像のとおり、このキャンペーンの最終的なペイロードも、パック処理された Agent Tesla です。

ユーザ アカウント制御(UAC)の回避

SWEED によるキャンペーンで共通する特徴のひとつに、侵入したシステム上でのユーザ アカウント制御(UAC)をさまざまな手法を使って回避するという点があります。その一例が 2019 年のキャンペーンで見つかっています。問題のマルウェアは、侵入したシステム上で最初に実行されるときに「fodhelper.exe」を実行します。fodhelper.exe は、整合性レベルが High として実行される Windows プロセスです。そしてこの実行の前に、マルウェアは以下のレジストリ キーを設定します。

HKCU\Software\Classes\ms-settings\shell\open\command

このレジストリ キーは、悪意のある実行可能ファイルの場所を指しています。

このレジストリ キーは fodhelper.exe で使用されるため、レジストリの値は fodhelper.exe が実行されるたびに管理者権限で実行されます。この機能により、マルウェアは UAC を簡単に回避できますが、これは特権昇格の脆弱性ではありません(ユーザが、システム上であらかじめ管理者権限を持っている必要があります)。この方法は、ユーザに UAC プロンプトを表示しないようにするために使用されるものです。この後、マルウェアの 2 番目のインスタンスは、侵入したシステムの管理者権限を持った状態で実行されます。

SWEED のインフラストラクチャ

SWEED が関連するさまざまな拡散キャンペーンには、拡散の量が限られているという特徴と、形を変えた多くのキャンペーンで長期間にわたり同じ C2 サーバが使われるという特徴があります。SWEED が使用するドメインの大半では、登録者情報に以下の電子メール アドレスが使われています。

aaras480@gmail[.]com sweed.[redacted]@gmail[.]com

また、登録時に使用された連絡先情報も大半が同一です。

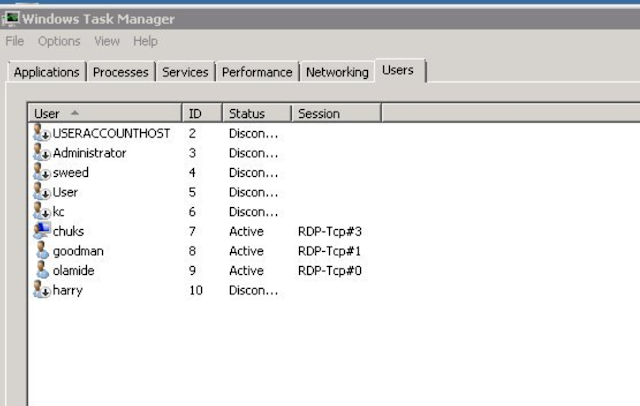

2018 年 4 月には、SWEED が活発に使用していると考えられる RDP サーバ(84.38.134 [.]121)のスクリーンショット![]() が、セキュリティ研究者によって公開されています。

が、セキュリティ研究者によって公開されています。

上のスクリーンショットには、RDP サーバに接続しているユーザ アカウントの一覧が含まれており、そこに「sweed」という名前のアカウントが表示されています。複数のユーザがアクティブであることから、この RDP サーバに複数ユーザが接続していること、つまり SWEED のメンバーが共同で作業するプラットフォームとなっていることがわかります。同時に、キャンペーンに関与する複数の人物がビジネス的な関係を築いている可能性も示しています。

Talos では、この RDP サーバへの接続に使用されていたいくつかの DDNS ドメインも特定しています。それらのドメイン名には上記の RDP ユーザ アカウントと同じ値が多数含まれていました。

- sweedoffice[.]duckdns[.]org

- sweedoffice-olamide[.]duckdns[.]org

- sweedoffice-chuks[.]duckdns[.]org

- sweedoffice-kc.duckdns[.]org

- sweedoffice-kc.duckdns[.]org

- sweedoffice-goodman.duckdns[.]org

- sweedoffice-bosskobi.duckdns[.]org

- sweedoffice-olamide.duckdns[.]org

- sweedoffice-chuks.duckdns[.]org

SWEED に関連するキャンペーンを分析する中で、RDP アカウントの値を含む要素が他にも複数発見されています。SWEED が拡散する悪質な PE32 をホストしている配布用サーバは、多くの場合、複数のディレクトリから成るディレクトリ構造を持ち、その中にバイナリを分散して格納しています。悪質なコンテンツのホストに使用されているバイナリ ファイルとディレクトリの多くに、上記の RDP サーバに表示されていたユーザと同じ名前が使われていました。

たとえば、2019 年 6 月には、キャンペーンに関連する悪質なコンテンツが以下の URL でホストされていました。

- hxxp://aelna[.]com/file/chuks.exe

- hxxp://aelna[.]com/file/sweed.exe

- hxxp://aelna[.]com/file/duke.exe

同様に、感染システムからの機密情報の窃取に使用されたことが判明しているドメインについて関連サンプルを調査したときには、以下のバイナリ ファイル名が複数のキャンペーンで長期間にわたり繰り返し使用されていることが判明しました。

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

一部のケースでは、配布用サーバ上にディレクトリ構造が存在し、複数のディレクトリで悪質なファイルがホストされていました。たとえば、「sodismodisfrance[.]cf」というドメインでリストアップすると以下のようになります。

- sodimodisfrance[.]cf/2/chuks.exe

- sodimodisfrance[.]cf/6/chuks.exe

- sodimodisfrance[.]cf/5/goodman.exe

- sodimodisfrance[.]cf/1/chuks.exe

- sodimodisfrance[.]cf/1/hipkid.exe

- sodimodisfrance[.]cf/5/sweed.exe

- sodimodisfrance[.]cf/2/boys.exe

これらは、SWEED と関係することが判明している攻撃者のハンドル名と一致するように見えます。このほかに、「sweeddehacklord[.]us」というドメインも、Agent Tesla で収集した機密情報の漏えいに使用されていることがわかっています。このドメインと通信していると思われる既知のマルウェアの分析では、動作のパターンが似ているという結果が得られています。

SWEED による攻撃の分析では、SWEED が拡散している各種の RAT や情報窃取型マルウェアに関連する管理パネルも調査しました。その結果、管理パネルのホストに注目すべきパスが使われていることがわかりました。ひとつの C2 サーバ上では、以下の URL を持つパネルが確認されています。

- sweed-office.comie[.]ru/goodman/panel

- sweed-office.comie[.]ru/kc/panel/

- wlttraco[.]com/sweed-office/omee/panel/login.php

- wlttraco[.]com/sweed-client/humble1/panel/post.php

- wlttraco[.]com/sweed-client/sima/panel/post.php

- wlttraco[.]com/sweed-office/omee/panel/post.php

- wlttraco[.]com/sweed-office/kc/panel/post.php

- wlttraco[.]com/sweed-office/olamide/panel/post.php

- wlttraco[.]com/sweed-office/jamil/panel/post.php

- wlttraco[.]com/sweed-client/niggab/panel/post.php

- wlttraco[.]com/sweed-client/humble2/panel/post.php

- wlttraco[.]com/sweed-office/harry/panel/post.php

Talos の調査内容と、パネルのホスト場所から考えると、wiki、olamide、chuks、kc、goodman、bosskobi、dadi、hipkid などは SWEED の顧客かビジネス パートナーであると思われます。今回は、バイナリ ファイル名やディレクトリ構造など、攻撃者らの作成物を手掛かりにすることにより、ハッカー向けフォーラムや IRC サーバなどのオンライン上で、注目すべき行動や関係者の存在を突き止めることが可能でした。マルウェア拡散キャンペーンに使われる各種ファイルの名前などから、関連すると思われるユーザを追跡できたからです。

いくつものマルウェアや拡散キャンペーンに関与していると思われる SWEED につながるドメインは他にも複数あります。以下は、前述の RDP サーバに関連付けられている IP アドレスに解決されることがわかっています。

- sweeddehacklord[.]us

- sweed-office.comie[.]ru

- sweed-viki[.]ru

タイポスクワッティングの使用

SWEED に関連するもうひとつの興味深い点ですが、ここ数年にわたって拡散しているパック処理された Agent Tesla のホストではタイポスクワッティングが使われてきました。

被害者の地理的分布

被害者を国別に見てみると、ターゲットの選択時に地理的な場所を考慮していないことは明らかです。SWEED は世界中の企業をターゲットにしています。

被害者の業種別内訳

一方、業種別に見てみると、製造業や運輸業を狙う傾向があることがはっきりとわかります。

ここで、ドメイン名と、偽装対象の企業と業種をリストアップしてみましょう。一部、タイポスクワッティングによるドメイン名からターゲットの企業が特定できないものもあります。

上記の各ドメインにおける登録情報は、SWEED キャンペーンで関係性を特定した情報と一致しています。

運用上のセキュリティ(Operational Security を略して「OPSEC」と言われる)

ハッカー向けフォーラム、IRC チャネル、およびその他の Web サイトでは、今回のマルウェアを拡散している攻撃者に見られる手口(TTP)に関係していると思われる行動が確認されています。

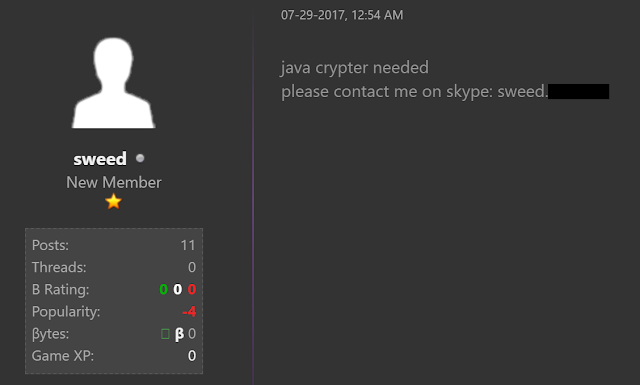

「SWEE D」

Talos が分析を進める中、Hack Forums(インターネット上のハッカー向けフォーラム)内で「SWEE D」という呼び名を使うユーザを見つけました。このユーザの多くの投稿には連絡先情報が含まれており、そこに「sweed.○○○○○」という Skype アドレス(○ は伏せ字)が載っています。

2018 年 1 月のキャンペーンの数か月前、このユーザは Java の暗号化ツールを使いたいという趣旨の投稿をしていました。一般的にこうした暗号化ツールは、悪意のあるペイロードを暗号化してウイルス対策ソフトによる検出を回避するために使用されます。

Java の暗号化ツールに関連するスレッドで、他のユーザが不快感を示すほど同一ユーザが投稿を繰り返していました。

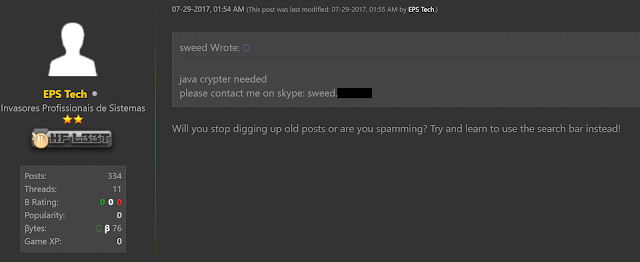

Hack Forums の投稿に記載されていた Skype アカウントは、2016 年に Facebook フィッシング ページの作成に関するブログでコメントを投稿した「Daniel」も使っていました。

同じ Skype アカウントは、2015 年に「○○○○○ Daniel」という名前の人物も使っていました。

注:この伏せ字にした「○○○○○」という名前は、wlttraco[.]com ドメインの登録者情報(電子メール アドレス「sweed.○○○○○@gmail.com」)にも含まれています。

また、「.sS!.!![]() 」という Twitter アカウントで公開されていた

」という Twitter アカウントで公開されていた![]() スクリーンショットには、Discord サーバ「Agent Tesla Live」のスタッフとして SWEE D(○○○○○ Daniel)の名前がありました。

スクリーンショットには、Discord サーバ「Agent Tesla Live」のスタッフとして SWEE D(○○○○○ Daniel)の名前がありました。

ここで注目したいのは、この Discord ユーザ(SWEE D)が使っているアバターが、Skype ユーザ「sweed.○○○○○」のアバターと同じであるという点です。

実際に Skype で SWEE D に連絡してみたところ、Discord と Skype のアカウントは同じユーザのものであることが確認できました。

Talos との会話の中で、SWEE D は自身を倫理的ハッキングを勉強している学生であるとし、さまざまな企業の IT 部門でマルウェアの排除とセキュリティの向上のために働いていると述べています。

しかし、この内容は、IRC トランザクションで確認された「sweed」という名前のユーザの行動とは食い違っています。このユーザは、クレジット カード(おそらく盗まれたもの)の有効期限や使用可能性をチェックできる IRC チャンネルのボットに、クレジット カード情報を送信していました。

この IRC チャネルは、こうした目的専用に作られて使用されているようでした。「chkViadex24」という名前のボットが、送信されたクレジット カードに関連する情報を返します。

このような手段は、盗んだクレジット カードの情報がお金になるかどうかを調べるときに窃盗犯が実際に使う方法の一例です。

「SWEE D」、「sweed」、「○○○○○ Daniel」は、同じ人物である可能性があります。さらに、同じ名前を載せている LinkedIn プロファイルも確認されています。

このアカウントは、所在地をナイジェリアとしています。また、伏せ字にした「○○○○○」はナイジェリアの小説です。「sweed」を分析する中で見つかった多くの情報(LinkedIn プロファイルの情報、「○○○○○」への言及、使用されている登録者情報、Skype アカウントに記載されていた場所など)から、この人物はナイジェリアを拠点としている可能性が高いと思われます。「sweed」がグループの中心メンバーであり、他のアカウントは顧客やビジネス パートナーのものであると考えられます。

まとめ

SWEED の活動は少なくとも 3 年間続いています(同じ名前のユーザは、少なくとも 2015 年以降、各種のフォーラム、IRC チャネル、Discord サーバで活動しています)。現在、SWEED は世界中の中小企業を狙って盛んに攻撃を仕掛けています。手口(TTP)を見る限り、SWEED は比較的技術の浅い攻撃者と思われます。SWEED が使っているのは、よく知られている脆弱性のエクスプロイトと、商品化されている情報窃取型マルウェアや RAT(Pony、Formbook、UnknownRAT、Agent Tesla など)であり、ハッカー向けフォーラムで簡単に入手できるキットに頼っているように見えます。また、マルウェア対策ソリューションによる検出を防ぐ手段として、毎回のようにパック処理と暗号化を使っています。SWEED は秘匿対策もほぼしていないと考えられます。SWEED は同じオンライン アカウントを約 5 年間使用しており、それが多くの情報や活動内容、そして関係者の露呈につながってるからです。

現時点では、SWEED と関係のある他のアカウントや個人が、ビジネス パートナーであるのか、顧客であるのかははっきりとしません。しかし、それらの関係者全員が、複数のドメインで同一のインフラを組織的に使い、同一のマルウェアとパッカーを利用して、非常に似かよった行動をしていることは事実です。SWEED はセキュリティ研究のコミュニティでは比較的よく知られた存在です。今回の調査では、こうしたサイバー犯罪組織が検出をかいくぐって大きな利益を得るためにどのような活動をしているのか、そして時間とともにどのように進化しているのかを解説しました。SWEED は今後もしばらくは活動を続けると予測されます。Talos でも、お客様のセキュリティを確保すべく SWEED の活動を引き続き監視していきます。

カバレッジ

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP![]() )は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

Cisco クラウド Web セキュリティ(CWS)または Web セキュリティ アプライアンス(WSA)の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、これらの攻撃で使用されるマルウェアを検出します。

Cisco クラウド Web セキュリティ(CWS)または Web セキュリティ アプライアンス(WSA)の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、これらの攻撃で使用されるマルウェアを検出します。

電子メール セキュリティは、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

次世代ファイアウォール(NGFW)、次世代侵入防止システム(NGIPS)、およびMeraki MX などのネットワーク セキュリティ アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を埋め込みます。

シスコのセキュア インターネット ゲートウェイ(SIG)である Umbrella は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

特定の環境および脅威データに対する追加の保護は、Firepower Management Center から入手できます。

オープン ソースの SNORT サブスクライバ ルール セットをお使いであれば、Snort.org![]() で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

IOC

復号された文字列に基づいて Agent Tesla Stealer の機能が検出されたソフトウェア:

- 7Star ブラウザ

- Amigo ブラウザ

- Apple キーチェーン

- Becky! インターネットメール

- Brave ブラウザ

- Centi ブラウザ

- Chedot ブラウザ

- Chrome ブラウザ

- Chromium ブラウザ

- Citrio ブラウザ

- Claws メール

- CocCoc ブラウザ

- Comodo Dragon ブラウザ

- CoolNovo ブラウザ

- Coowon ブラウザ

- CoreFTP

- Cyberfox ブラウザ

- DynDNS クライアント

- Elements ブラウザ

- Epic Privacy ブラウザ

- Eudora メール

- Firefox ブラウザ

- FlashFXP FTP クライアント

- Flock ブラウザ

- Foxmail

- FTPCommander

- FTPGetter

- FTP Navigator

- i360 ブラウザ

- IceCat ブラウザ

- IceDragon ブラウザ

- IE/Edge ブラウザ

- Incredimail

- Internet Download Manager

- Iridium ブラウザ

- JDownloader

- Keylogger

- K-Meleon ブラウザ

- Kometa ブラウザ

- Liebao ブラウザ

- Mozilla SeaMonkey

- Netgate BlackHawk ブラウザ

- NoIP DNS クライアント

- Open VPN

- Opera ブラウザ

- Opera メール

- Orbitum ブラウザ

- Outlook

- Pale Moon ブラウザ

- Paltalk ビデオチャット

- PassWd

- Pidgin

- PocoMail

- QIP Surf

- QQ ブラウザ

- Safari ブラウザ

- Screenshots

- Sleipnir 6 ブラウザ

- SmartFTP

- Sputnik ブラウザ

- SRWare Iron ブラウザ

- TheBat! 電子メールクライアント

- Thunderbird

- Torch ブラウザ

- Trillian

- UC ブラウザ

- uCozMedia Uran

- Vivaldi ブラウザ

- WaterFox ブラウザ

- Wi-Fi クレデンシャルおよびプロファイル

- Windows クレデンシャル

- Windows ドメイン証明書のクレデンシャル

- Windows ドメインパスワードのクレデンシャル

- Windows 拡張クレデンシャル

- Windows 汎用クレデンシャル

- Windows Secure Note

- Windows Web パスワードクレデンシャル

- WinSCP

- WS_FTP Pro FTP クライアント

- Yandex ブラウザ

電子メール:

電子メール:torre@casadavilas[.]com

メールサーバ:mail[.]casadavilas[.]com

マルウェアの転送先:

C:\Users\Dex Dexter\AppData\Local\Temp\tmpG766.tmp

[%TempPath% + “\tmpG” + DateTime.Now.Millisecond + “.tmp”]

実行ファイルハッシュ:

d076ed9b31172c37a0d6bafae0c18d559f62453f52c17d41dc2e24fd55a91e4a

1c46332d2a0ab693ed1086f8ee78df47798361b4156619e2488cbb6851063373

003ee7d88f3a04cfc1b96744b060170d80da75589c67deaf65adb02d45616bb5

16f9a14d045fa28708710b5a089e1d1a361c8f5702a8574989b1935072c14a1d

4030b864bcff5bd617e3be273387eec3857b019d20b59c8f2f0710f1b1876ede

5246d87a5a69e7d50e7475bda5f9a74c3585188f0c937fcebebdf168043decd7

59880d4c59643d7b268082696931dcbe966780eef072f1150d1ac65dbc95d222

651c520971bc931dc3760b077a8ecd2fd3a7e4535afe2f0fd208168dc2a501e1

694dcad0105052b3b74678a9c0e4ad3c17e8a3e87314863751296d58aa263b23

a758516e200a5afb49ab2082c433fa59a8dbe2cf28973da6691a74759de479e1

b61a6d30e268a406f52aca04cc2a82853968f3516e38d2b5522e9fa5d4c0d3f5

e1954e26d6e82da6906441f30d133ad56b0154777128278d355365da475c4db4

F7303285a2039ab934b696fec43e54fc5c8ab5c6332c62a78891da71f3c2fb82

ARJ ファイル:

667519d5fea7b6137de2845dc900cf2813c8fd8c8476b107fe9a281e7aa5248d

198dcc8511236212410e248d66c86236e1f23a79459a4c61aca5c8b913c9539c

関連ハッシュ:

09dbe016c180e28b748f932805fc35170e348f3201d6939fc2b8368466c69315

10739410391018cedb2bdf6804c4506ea256695935afc34be786894e5cc80602

176d4d6ef5adb9655f63931914fe06688418d6ce62a3bbe6d6f09ccad53cca2f

4059c87e8d39f69e1fb3bc5d094af1dafca73e8b662eb8d6bb850bfb10d1e92e

421a642d23630ee480094dcb51f6ad6dc2430015d54cddbe0dbf299ee26869d4

51aa560a3709127d26dfb9289ec7d9b020558a0ad33b638bbddfaab6b180d7c3

61ee8edf4e9241ac3f5922547577e2c9b6a589b7402845be68c9e4bf377143b4

754fcf3ef2216f15750393c9ee580d1de9bb8b5834532183a7ef09a109b3990f

7a611fac9133845b29b73be71d1e08f2a82ee04a470b11bb0a25692da7c8caed

82ef16248078738591cc548e611a8ce22cb6b30db3ce123bd2900b0ddf644dba

94c3bbcf5af25417b755d9168cf6146b2de52658d8b909e0cdc38efde98df9fc

96bad87dae87cb2c73ce0e2f092dc68adc02a09cc2f549d1a4f390e42c41bf08

a2b174b1679d1a508c70acd2626e297c85aee3da5d50b5a0c7388960b6085c4a

a5ddd6719e9ced4f18289103a47bf39ad0e221fcac7ce00ed8e7180865b3c63a

aa295b39e3c9fbae2370bfc3bc03528a13fe5ee30d3497fff053fd4ab2ba790f

b7d790f4e11364d50c32a0a36fe7c9e159073c905fb4462c8d95e31ea608ede5

be7edfa65d420d6210b5e488b25ffe8a4fc1c37f9f358de97e0915d535766e74

d5cd5875253dbabb6548d96a290e73d196f6db250af8c3ec316d855ef7660f5a

da5d248dc77bd464c25fe5ad21ca62e58c69c4cc10cf27a13985432acfa6fd39

ddee0696d2062e1706c368c5066392d56e804c707d6923397cf66d56d2016773

de8fdea527ec9751531f15e727a7221103c5158bf14651faf19e648ec9652a0f

e480512a207fc9809035b273dd6c35fcd6caf8829ce5b9d81cc82f2d3b2d5394

e4b55be3eccbac57200e1c5e56d324afa23fdb8b12aba8d5be235b083b5afe0d

f05329ffcf221c72570e214a62fb8f04633c8d9e405a4278fd9360e738d9d779

f39c3cea5b1edcc71db1eb140b21f2aa56d9aee87c6d77528b84697aa9b19739

f6f35c3cbf83450d1fecb7101784e6cc89fa13b994ae16199087c2c5119984d3

fc2e81038c1cf19c40b9586889197446b426e8e4ed208931a616d838448fdd23

fc7cf41f41bb94253d946d5db29d65697464772af341e9a2bb20dffb943e716e

fe56eb80eb5b119b5c4e56811592029c4d8674061d4fbe89f8174cc4b403cfbf

URL:

hxxp://premacorceb[.]com/drug/five/fre.php

hxxp://www[.]ibsensoftware[.]com/

IP:

194[.]147[.]32[.]237

194[.]58[.]111[.]187

本稿は 2019年7月15日に Talos Group

のブログに投稿された「WEED: Exposing years of Agent Tesla campaigns

」の抄訳です。