エグゼクティブサマリー

モバイルデバイスを狙ったスパイウェアに感染すると、想像もできない被害に遭う可能性があります。たとえば、現在地やソーシャルメディアの使用状況を追跡されるかもしれません。また、政府による市民の検閲や、両親による子どもの追跡、交際相手によるストーカー行為といった危険性も考えられます。スパイウェアはこれらの個人情報を密かに取得し、時にはリアルタイムで送信するのです。

Cisco Talos は最近、無知なユーザを監視対象にするスパイアプリが複数のベンダーから相次いで登場していることを察知しました。これらのスパイアプリの存在は世界中で確認されており、中には人権問題が世界最低クラスの国もあります。つまりスパイアプリのベンダーは各言語や各国に特有のサービスを提供しています。Talos の調査では 87 ものベンダーが発見されました。この数の多さは、スパイ対象となるリスクの高い個人にとって重大な脅威になるでしょう。スパイウェアの分野は規制が皆無に等しく、多くのアプリストアでは長期間掲載され続けています。ユーザを騙してスパイアプリをダウンロードさせる方法について、オンラインチュートリアルで解説しているベンダーさえ存在するのです。スパイウェアは参入や売買が簡単で、かつ揮発性の高い市場だと言えます。

Talos によるこれまでの調査では、国家支援の 攻撃者などがオープンソースのモバイルデバイス管理(MDM)ソフトウェアと偽のアプリを使用してデバイスに侵入し、そこから機密データを盗み出していることが判明しています。 漏洩した![]() 情報によると、

情報によると、![]() 5 ~ 10 年前はスパイウェアの作成費用が莫大なものでした。しかし現在では無料 ~ 月額 80 ドル程度で各種ベンダーから提供されているため、インターネットに接続さえできれば誰でも利用できます。漏洩した電子メール

5 ~ 10 年前はスパイウェアの作成費用が莫大なものでした。しかし現在では無料 ~ 月額 80 ドル程度で各種ベンダーから提供されているため、インターネットに接続さえできれば誰でも利用できます。漏洩した電子メール![]() によれば、配偶者の浮気を追跡できるよう、政府機関とも取引のある大手ベンダーが既製のスパイウェアを転売しています。追跡、遠隔操作、および傍受機能を備えたスパイウェアが盛んに取引されているマーケットプレイスさえ存在しています。最も侵害性の高いスパイウェアに至っては、通話を傍受したり、カメラやマイクを勝手に起動したりする機能も備えています。

によれば、配偶者の浮気を追跡できるよう、政府機関とも取引のある大手ベンダーが既製のスパイウェアを転売しています。追跡、遠隔操作、および傍受機能を備えたスパイウェアが盛んに取引されているマーケットプレイスさえ存在しています。最も侵害性の高いスパイウェアに至っては、通話を傍受したり、カメラやマイクを勝手に起動したりする機能も備えています。

背景情報

市販のスパイウェアの大部分は、ベンダーサイトを通じて直接販売および配布されています。認証なしでダウンロードできるベンダーサイトもあれば、サービスのサインアップと支払いが要求される場合もあります。シスコが特定したスパイウェアを販売(または転売)するベンダーのうち、Google Play ストアで提供しているのは 2 つだけでした。

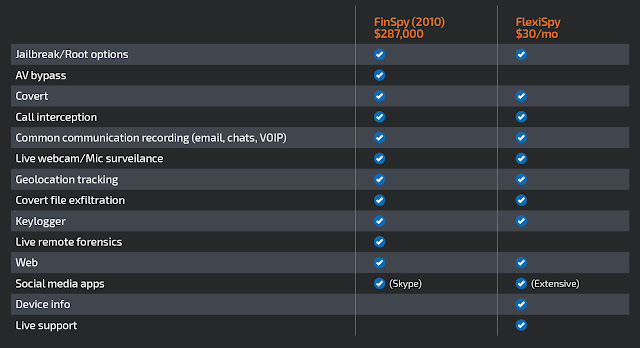

スパイウェアの機能はベンダーごとに異なります。root 化または脱獄(ジェイルブレイク)されているデバイスでのみ機能を発揮するスパイウェアも存在します。以下の表では、スパイウェアの代表的なベンダー「FlexiSpy」と、政府レベルの「FinSpy」サービスとを比較しています。FinSpy で利用できる機能の大部分は、コンシューマレベルの一般的なスパイウェア でも利用できます。FinSpy が異なるのは、ライブ リモート フォレンジック機能とウイルス回避機能を備えている点です。表の Flexispy は通話を傍受できますが、大半の製品は通話に関するメタデータのみに対応しています。2014 年には米国連邦取引委員会(FTC)が、傍受デバイスを販売して通信傍受法に違反した StealthGenie 社に 50 万ドルの罰金![]() を科しました。ライブでの傍受機能を含めることは、大半のベンダーにとってリスクが高すぎると言えます。ただし位置情報の追跡機能はもはや標準となっています。

を科しました。ライブでの傍受機能を含めることは、大半のベンダーにとってリスクが高すぎると言えます。ただし位置情報の追跡機能はもはや標準となっています。

一部のベンダーでは、一般消費者によるインストールを支援すべく有料のサポートサービスを多言語で提供しています。以下のスクリーンショットは、スペイン語のチャットでサポートを提供する転売業者「Mspy」の例です。画面上部の宣伝メッセージには「スペイン語のチャットで無料サポート」と書かれています。真っ当なサポートを得られそうな印象こそありますが、以前のレポート![]() ではサポートスタッフの不適切な言動が指摘されています。

ではサポートスタッフの不適切な言動が指摘されています。

問題の影響の広さ

パッシブ DNS テレメトリを使用したところ、わずか 1 日に 171 の異なる国で関連ドメインのアクティビティが確認されました。下の世界地図で色が濃い国ほど、一意のリモート IP アドレスが多く検出されています。これが物語るのは、スパイウェアがいかに世界中で利用されているか、ということです。ブラジルと米国を合計すると、観察されたクエリの約半数を占めています。上位 5 か国に含まれる他の国はイタリア、英国およびインドですが、いずれの国でも観察されたクエリは 4% 未満しかありません。以前は政府専用だったスパイ機能ですが、今や世界中で公開され、使用されているのです。

以下の表は、サンプルデータの中で最もクエリが多かったドメインです。最上位は、Spyhuman(spyhuman[.]com)というベンダーが所有する API エンドポイントです。このベンダーは位置情報の追跡機能を含むスパイウェアを無料で提供しています。spyhuman[.]com のスパイウェアがサポートするのは 6 社のデバイスメーカーに限られていますが、それでもクエリ数は最上位です。関連クエリは主に中東と北アフリカで観察されています。3 番目のドメイン(Cerberus)は、Android Wear スマートウォッチを含む Android デバイスに対して、1 台あたり年間 5 ユーロで位置追跡サービス(建前上は盗難防止サービス)を提供しています。他にも、他のスパイウェア(mspy[.]com)をホストする thd[.]cc などがトップ 10 に含まれています。

先述の Spyhuman は、2018 年に起きた攻撃で被害を受け![]() 、リモートデバイスで収集したメタデータが漏えいしたベンダーです。悪徳商法だから標的になったのか、それとも機密データ自体が狙われたのかは不明ですが、スパイウェアの提供ベンダーがハッカーの標的になったのです。他の 4 つのベンダー

、リモートデバイスで収集したメタデータが漏えいしたベンダーです。悪徳商法だから標的になったのか、それとも機密データ自体が狙われたのかは不明ですが、スパイウェアの提供ベンダーがハッカーの標的になったのです。他の 4 つのベンダー![]() も攻撃により情報が漏えいしましたが、その中には複数のスパイウェア企業の親会社

も攻撃により情報が漏えいしましたが、その中には複数のスパイウェア企業の親会社![]() も含まれます。これらのベンダーの 1 つは写真(スパイウェアのユーザが追跡対象から取得したと考えられる)の流出を認め、最終的にはスパイウェア製品を無期限に停止しました。

も含まれます。これらのベンダーの 1 つは写真(スパイウェアのユーザが追跡対象から取得したと考えられる)の流出を認め、最終的にはスパイウェア製品を無期限に停止しました。

各国における人権状況を定量化した CATO Institute![]() の「人間の自由度指数」に DNS データを照らし合わせてみると、最下位 10 ヵ国でもスパイ関連のクエリを確認できます。最下位 10 ヵ国でクエリが最も多いのはエジプトで、179 の一意のリクエスタから 6,750 件のクエリが発生しました。一意のリクエスタが最も多いのはイエメンで、224の一意のリクエスタから 1,326 件のクエリが確認されました。これらの国では、スパイウェア用バックエンド API インフラに対するクエリも確認されました。これはスパイウェアが確実に利用されていることを物語っています。深刻な人権問題を抱える国々でスパイウェアを販売しているベンダーには、モラルの無さが問われるでしょう。

の「人間の自由度指数」に DNS データを照らし合わせてみると、最下位 10 ヵ国でもスパイ関連のクエリを確認できます。最下位 10 ヵ国でクエリが最も多いのはエジプトで、179 の一意のリクエスタから 6,750 件のクエリが発生しました。一意のリクエスタが最も多いのはイエメンで、224の一意のリクエスタから 1,326 件のクエリが確認されました。これらの国では、スパイウェア用バックエンド API インフラに対するクエリも確認されました。これはスパイウェアが確実に利用されていることを物語っています。深刻な人権問題を抱える国々でスパイウェアを販売しているベンダーには、モラルの無さが問われるでしょう。

一般ユーザにできる対策

Talos が調査したベンダーの多くは、両親による子供の安全の監視や、デバイスの盗難対策、企業による従業員デバイスの監視などを宣伝文句に掲げています。確かに、シスコの調査でもビジネス利用の証拠が確認されています。一部の企業は、スパイウェアベンダーのドメインを意図的にホワイトリストに登録しています。企業所有デバイスを管理するという(建前上は)正当な目的でスパイウェアを利用可能にするためです。ただし以下のスクリーンショットに示すように、一部のサイトではソフトウェアの不正な用途を暗示しています。こうしたスパイ機能はもはや政府専用ではなく、インターネットにアクセスできれば誰でも利用できる時代なのです。

秘密裏にスパイウェアがデバイスにインストールされているかどうかを検出することは(スパイウェアの性質からして)困難です。さらに、スパイ対象となるリスクの高い個人は、たとえスパイウェアがインストールされていなくても、メタデータが盗み出される可能性が高いと言えます。たとえば Facebook などの個人アカウントや iCloud のバックアップファイルなどにアクセスされると、スパイウェアを介さずとも機密データが漏えいします。連邦取引委員会は、スパイウェアの被害者に関する情報を公式サイトで公開![]() しています。スパイウェアの被害が疑われる場合は、次のことを確認できます。

しています。スパイウェアの被害が疑われる場合は、次のことを確認できます。

- 重要なアカウントには一意のパスワードを使用して定期的に変更し、可能な場合は多要素認証を使用します。

- 多くの SNS サービスではアカウントのログイン状態がデバイス単位で表示されます。身に覚えのないデバイスがないか確認します。

- 可能な限り、アプリケーションやデバイスで位置情報の共有を無効にします。

- 脆弱性のエクスプロイトを防ぐために、デバイスとアプリケーションに最新の更新プログラムを適用します。

- 機密情報について話す際は直接会うか、新しい電話機を使用します。

- 強力なパスワードや PIN を使用してデバイスを保護します。

- インストールするアプリは公式ストアからのみ入手します。

- デバイスを工場出荷時にリセット(またはデータを全消去)します。

- stalkerware installation guides

を確認し、スパイウェアのインストールを許可するようにデバイスが設定されていないか、兆候を調べます。

を確認し、スパイウェアのインストールを許可するようにデバイスが設定されていないか、兆候を調べます。

スパイウェアは通話先の電話番号やアプリ上でのチャット内容などを窃取できることに留意してください。リスクが心配であれば安全が確保された電話機の利用をお勧めします。

本稿は 2019年10月30日に Talos Group

のブログに投稿された「The commoditization of mobile espionage software

」の抄訳です。