この記事は、シスコ セキュリティのスレット インテリジェント アナリストである Ben Nahorney によるブログ「Office 365 phishing」

(2019/5/29)の抄訳です。

率直に言って、電子メールの管理は苦痛です。ルーティングの問題から始まり、ディスク クォータ、バウンス メール、送信不可や受信不可、あるいは完全な送受信不可など、問題は尽きません。

Office 365 のようなクラウドベースの電子メール サービスが非常に普及しているのは、当然の成り行きだと言えます。クラウドベースであれば電子メール関連の問題を大幅に軽減できるからです。

また、ユーザを最新の脅威から保護するための基本的なセキュリティ機能や、操作を簡素化するためのオプションも用意されています。Office 365 の Web ページを直に開いて会社のクレデンシャルを入力するだけで、場所を問わず自分の電子メール アカウントにログインできます。

これらの利点やコストの削減効果により、クラウドベースの電子メール ソリューションが最適なソリューションだと思われています。その結果、Office 365 などのサービスの使用が急増しているのです。

クラウドへの移行トレンドは攻撃者も把握

クラウドベースの電子メール ソリューションの拡大は攻撃の増加につながっています。Office 365 ユーザを標的にしたフィッシング キャンペーンも広まりつつあります。攻撃者は、アカウントへ侵入すべくユーザのログイン情報を盗もうとします。ログイン情報の不正取得に成功した場合、アカウントにログインし、以下のような悪意のあるアクティビティを実行します。

- ネットワーク内部からマルウェア、スパムやフィッシング メールを拡散

- スペア フィッシングやビジネス メールへの不正侵入など、組織に合わせてカスタマイズした攻撃を実行

- パートナー企業や顧客への攻撃

これらは一見すれば、外部(社外)からの電子メール ベースの攻撃と似ています。ただし、重大な違いがひとつあります。悪意のある電子メールが、正規のアカウントから送信される点です。受信者がよく知っている同僚から送られてくる場合もあるのです。そうした場合に攻撃者が得られる信頼性は、社外からの攻撃と比べものになりません。攻撃者は多くの場合、侵入先の受信トレイにすでにある電子メールに返信する(やり取りを乗っ取る)ことでペイロードを配信します。

偵察攻撃

電子メールの送信以外にも、攻撃手段は多くあります。正規のアカウントにアクセスできる攻撃者は、次のようなアクティビティも実行できます。

- グローバル企業の電子メール アドレス リストを取得する

- メールボックスをスキャンし、他のユーザのクレデンシャル、個人情報や会社情報を探す

- 企業リソースへのさらなるアクセスを試みる

攻撃者は正規のログイン情報を使い認証された状態で情報を収集しているため、これらの不正アクティビティに気付かない場合もあります。このため攻撃者は偵察にかける時間を確保できます。偵察により状態を探り、攻撃計画を立てるのです。攻撃に対するセキュリティ警告は、Web メール クライアントに対するブルートフォース攻撃と同じ条件で発生します。つまり、ログインに成功するか失敗が多すぎて気付かれるまで、攻撃者が異なるパスワードでログイン試行を続けるのです。

攻撃チェーン

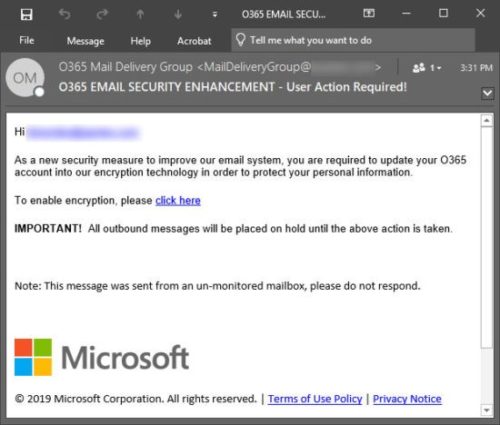

Office 365 アカウントにアクセスするために攻撃者が使用する方法は、非常にシンプルです。一般的なフィッシング キャンペーンでは、Microsoft 社からの電子メールだと見せかけます。電子メールでは、パスワードをリセットする必要がある、最近ログインしていない、あるいはアカウントに問題が発生したなどの口実で、ログインを要求します。電子メールに記載された URL をクリックして問題を修復するように仕向けています。

一般的な攻撃チェーンは次のようになります。

- 送信者を Microsoft 社などの大手企業に装ったフィッシングメールを受信します。

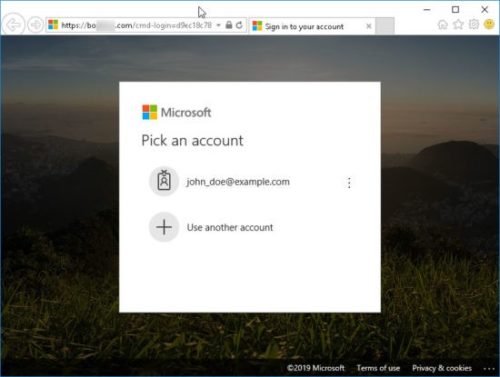

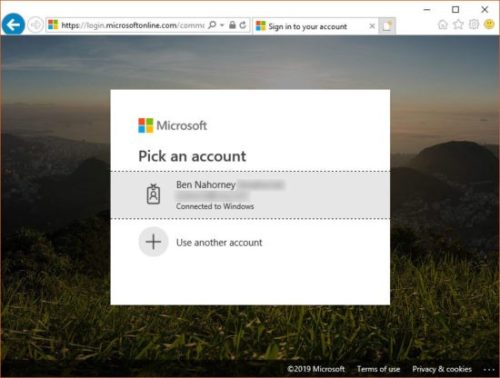

- ユーザが電子メール内のリンクをクリックすると、Office 365 のログイン ページにそっくりなページが表示されます。

- 偽のページでユーザがログイン情報を入力すると、攻撃者によってすべて把握されます。

- 偽のページでは何も起きず、「ログイン情報が正しくない」とのメッセージを表示するか、あるいはユーザを実際の Office 365 のログイン ページにリダイレクトします。

こうした一連の流れの中でログイン情報が盗まれたことに気付くのは困難です。

攻撃の頻度

これらの攻撃はどの程度成功しているのでしょうか。盗まれたログイン情報の数や、全体的な成功率に関する正確な数値は攻撃者しか知り得ませんが、フィッシング メールを分析すれば見当は付きます。

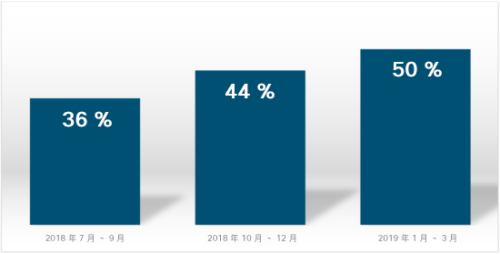

Agari Data Inc. は、フィッシング キャンペーンに関連して多様なデータ ポイントを監視する企業です。同社が四半期ごとに公開している電子メール詐欺と ID 詐欺の傾向![]() レポートでは、ブランドの偽装傾向と最新の情報が解説されています。

レポートでは、ブランドの偽装傾向と最新の情報が解説されています。

過去数年間の傾向として、Microsoft 社を偽装するフィッシング メールの数が着実に増加しています。偽装で最も悪用されるのは同社のブランドで、この傾向は長年変わっていませんが、昨四半期に至ってはブランド偽装の半数以上で使われていました。

クラウド E メール セキュリティの効力

もちろん Microsoft 社も対策を怠っているわけではありません。同社の Office 365 製品には多数のセキュリティ技術が導入されています。ただし社内から発生するフィッシング攻撃に対して、Microsoft 社側やクラウド(Office 365)から取れる対策は非常に限られています。攻撃者が有効なログイン情報を取得して使用する場合、ログイン試行に基づいてユーザの違いを見分けられるのでしょうか。

幸いにも、いくつかの方法でセキュリティを固めることができます。

- 多要素認証の利用:受信トレイへのログイン試行時にセカンダリ認証も要求すれば、フィッシングで盗まれたクレデンシャルなどを無効化できます。

- 高度なフィッシング対策テクノロジーを導入:一部の機械学習テクノロジーでは、振る舞い分析に加えて、ローカルのアイデンティティ・関係モデリングを使用しているため、フィッシング脅威を検出できます。

- フィッシング訓練の定期的な実行:組織全体で定期的なフィッシング訓練を義務付けます。フィッシング メールを識別できるよう従業員をトレーニングし、悪意のある URL をクリックしたり、悪意のある Web サイトにログイン情報を入力したりすることを防ぎます。たとえば、Duo では無料のフィッシング シミュレーション ツール「Duo Insight」

を利用できます。

を利用できます。

今後の見込み

Office 365 のようなクラウドベースの電子メール サービスは、今後も広く利用され続けます。多くの利点があるため、利用を止めるべき理由はありません。しかし脅威の現状を踏まえると、追加のセキュリティ対策を講じる必要があります。

シスコの依頼で ESG 社が実施した最近の調査![]() によれば、回答者の 80% 以上がクラウドベースの電子メール サービスを組織で利用しています。しかし回答者の 43% は、クラウドベースの電子メールに移行した後も、電子メール保護を強化するために追加のセキュリティ対策が必要だと述べています。

によれば、回答者の 80% 以上がクラウドベースの電子メール サービスを組織で利用しています。しかし回答者の 43% は、クラウドベースの電子メールに移行した後も、電子メール保護を強化するために追加のセキュリティ対策が必要だと述べています。

結局のところ、IT チームにはポリシーの設定、可視化と制御、サンドボックスの利用、外部の遮断機能の活用といった対応が依然として求められています。クラウドベースの電子メールには多くの利点がありますが、フル活用するには IT 部門が安全性を保証する必要があります。

電子メール セキュリティの詳細については、シスコの「サイバーセキュリティ レポート シリーズ」の最新レポート『電子メール:クリックは慎重に – フィッシング、不正行為、その他の詐欺から保護する方法』をご覧ください。電子メール詐欺に関する詳細な情報については、レポートをダウンロードしてください。

その他の脅威について、「今月の脅威」ブログ シリーズをご覧ください。