NGIPS / NGFW / Anti-Malware である Cisco Firepower のソフトウェアバージョン 6.4.0 がリリースされました。前回に引き続き、今回は、細かいですが重要な以下の新機能について、わかりやすく解説します。

・リモートアクセス VPN での二要素認証

・ヒットカウント

・Firepower Management Center(FMC)に特化した機能拡張

・Firepower Device Manager(FDM)に特化した機能拡張

リモートアクセス VPN での二要素認証

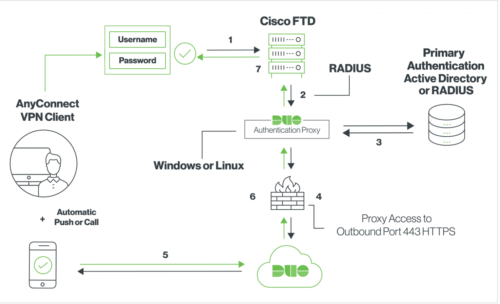

FTD(Firepower Threat Defense)におけるリモートアクセス VPN(RA VPN)は、Cisco ASA からの機能をマイグレーションしているとはいうものの、まだすべての機能に対応しているわけではありません。昨今、とあるセキュリティ インシデントの発生で注目が集まった二要素認証が、バージョン 6.4.0 でサポートされるようになりました。先日、シスコは Duo Security を買収し、セキュリティ ソリューションの重要なラインナップのひとつとなっています。この Duo Security は、FTD の RA VPN の認証として利用することができ、実際に Duo Security のサイトで公開している技術資料でも例に出して説明されています。

当ブログ執筆時点では、Duo Security はまだ日本での取り扱いを開始していませんが、近日中に販売が可能になる予定であり、ASA or FTD と Duo Security の組み合わせで、安全で強固な RA VPN の認証を実現可能となります。

ヒットカウント

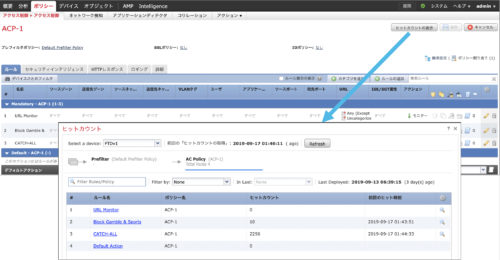

FTD の Access Control Policy や Prefilter にて、ヒットカウントが FMC と FDM に表示されるようになりました。Firewall の運用として、どれくらいの通信がそのルールにヒットしているのかを把握することは、ネットワーク管理者とセキュリティ管理者のどちらの立場からも重要です。また、無駄なルールの把握にも役立ちます。

FMC でのヒットカウントはこのような画面で表示されます。Access Control Policy でも Prefilter でも可能です。

FDM ではセキュリティポリシーの画面で確認が可能です。

FMC に特化した機能拡張

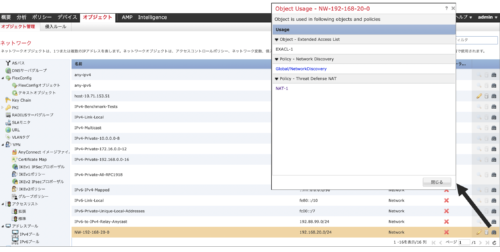

・Object 利用状況の確認

FMC で利用している Object について、ACL やセキュリティポリシー等、どの要素で利用しているかを表示する機能が追加されました。例えば、マイグレーションツールを利用して ASA からの設定移行を自動的に行うと、もともと ASA でも使っていなかったような Object まで移行されてしまいます。また、使っていないつもりの Object を削除しようと思っても、どこかの ACL 等で使われていれば、削除の前にその ACL が必要かどうかを精査する必要があり、その ACL を探すのに苦労するようなことがありました。バージョン 6.4.0 では、FMC の Object 管理画面にて、利用されている ACL やセキュリティポリシーを簡単に見つけることができます。

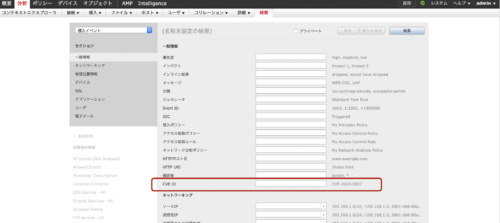

・Intrusion Event における CVE ID を使った検索

Intrusion Event の検索に CVE(Common Vulnerabilities and Exposures)ID を利用できるようになりました。CVE ID がわかっていれば、その脆弱性に関する攻撃検知を簡単に探せるようになりました。

FDM に特化した機能拡張

・AnyConnect SSL-VPN の対応

FDM 利用時にも、FTD デバイスで SSL-VPN を利用した AnyConnect 接続が可能になりました。

・CLI コンソールでの reboot や shutdown 命令

FDM の画面内に CLI コマンドを発行できる機能がありますが、ここで FTD デバイス自身の reboot や shutdown もできるようになりました。FTD デバイスにわざわざ SSH やコンソール接続することなく再起動やシャットダウンといった根幹の操作が可能になり、メンテナンス性が高まりました。

今回は、細かいけれどもお客様やパートナー様からいただいている重要なリクエストに対応した新機能をいくつか説明しました。次回は最終回として、もう少し大規模な機能をいくつかピックアップして解説します。