エグゼクティブ サマリー

エクスプロイト キットは、今日のサイバー環境に常に存在するのに、多くの場合忘れられている脅威です。数年前にはピークに達し、Angler エクスプロイト キット![]() などが登場して大規模に広まりましたが、その後は下火になっているようです。こうしたキットは、数百万ドルにも上る被害を生んでいて、今でも有効な手口です。今日、攻撃者が最も注目する理由の 1 つは、ユーザの操作に頼る必要がないことです。今日のクライムウェアは、ユーザの操作を必要とする傾向が高まっています。たとえば、今猛威を振るっているセクストーション キャンペーン

などが登場して大規模に広まりましたが、その後は下火になっているようです。こうしたキットは、数百万ドルにも上る被害を生んでいて、今でも有効な手口です。今日、攻撃者が最も注目する理由の 1 つは、ユーザの操作に頼る必要がないことです。今日のクライムウェアは、ユーザの操作を必要とする傾向が高まっています。たとえば、今猛威を振るっているセクストーション キャンペーン![]() などのソーシャル エンジニアリング攻撃であれ、世界中で日々送信される無数のスパム攻撃であれ、感染させるにはユーザ側の操作が必要です。エクスプロイト キットは、効果的な Web ベースのプラットフォームとして単独で機能するため、ユーザがインターネットを閲覧するだけで感染させることができます。

などのソーシャル エンジニアリング攻撃であれ、世界中で日々送信される無数のスパム攻撃であれ、感染させるにはユーザ側の操作が必要です。エクスプロイト キットは、効果的な Web ベースのプラットフォームとして単独で機能するため、ユーザがインターネットを閲覧するだけで感染させることができます。

Cisco Talos は本日、新しいエクスプロイト キット「Spelevo」の詳細を公開します。これは、エクスプロイト キットが依然として脅威であり、真剣な対策が必要であることを物語っています。Spelevo は Talos がここ数ヵ月で初めて確認した新しいキットで、侵害された B2B サイトを通じて攻撃するのが特徴です。

Spelevo のケースは、同様の脅威による侵害を防ぎ、拡散を防ぐのがいかに難しいかという点を浮き彫りにしています。特定の Web サイトの侵害では、ページを表示するコードに攻撃者がわずか 4 行を追加しただけですが、多くの被害を発生させました。セキュリティ対策が不十分な訪問者の多くが、わずか 4 行のコードでセキュリティ侵害されたのです。Adobe Flash Player のゼロデイ脆弱性![]() を突いた数年前のエクスプロイト キット「Angler」などの例もありますが、エクスプロイト キットの大部分は、修正プログラムがすでに公開されている脆弱性を狙っています。修正プログラムがすでに公開されているとは言え、適用されていない脆弱性が 1 件でもあれば攻撃者にとっては十分な侵入経路となります。そのため、さまざまな技術を活かした多層防御のアプローチを徹底するなどして、セキュリティ リスクをくまなく軽減する必要があります。

を突いた数年前のエクスプロイト キット「Angler」などの例もありますが、エクスプロイト キットの大部分は、修正プログラムがすでに公開されている脆弱性を狙っています。修正プログラムがすでに公開されているとは言え、適用されていない脆弱性が 1 件でもあれば攻撃者にとっては十分な侵入経路となります。そのため、さまざまな技術を活かした多層防御のアプローチを徹底するなどして、セキュリティ リスクをくまなく軽減する必要があります。

エクスプロイト キットの背景

Talos がこれまで取り上げてきたエクスプロイト キットには、詳細分析![]() で紹介したような特徴的なケースもありました。エクスプロイト キットの目的は、開示された脆弱性を突いて無作為のインターネット ユーザを侵害し、悪意のあるペイロードを配布するという、非常に分かりやすいものです。その目的で使われるのは、Traffic Direction System(TDS)またはゲート、ランディング ページ、エクスプロイト ページなどの手段です。攻撃者にとっての課題は、自身のキットへのトラフィックを確保することです。そのため攻撃者がとる手段はいくつかあります。

で紹介したような特徴的なケースもありました。エクスプロイト キットの目的は、開示された脆弱性を突いて無作為のインターネット ユーザを侵害し、悪意のあるペイロードを配布するという、非常に分かりやすいものです。その目的で使われるのは、Traffic Direction System(TDS)またはゲート、ランディング ページ、エクスプロイト ページなどの手段です。攻撃者にとっての課題は、自身のキットへのトラフィックを確保することです。そのため攻撃者がとる手段はいくつかあります。

現在、Talos が観察しているエクスプロイト キットの大半で、マルバタイジング、つまり悪意のある広告が利用されています。こうした広告は通常、さまざまな Web ページやプラットフォームでホストされますが、最も一般的なのは、不正なストリーミング サービスやアダルト コンテンツと関連するものです。しかし Spelevo の例で分かるように、ユーザをエクスプロイト キットに誘導する手口は他にもあります。Spelevo では Web サイトを感染させ、ユーザへの侵害の足がかりにします。それが、よく利用されるもうひとつの方法です。

エクスプロイト キットには、Internet Explorer という、とりわけ大きな制約があります。つまり、エクスプロイト キットを効果的に使うには Internet Explorer という旧式のブラウザに対処する必要があります。旧式のブラウザは、特定の攻撃に対抗できる最新の保護機能の多くを備えていません。しかし、Internet Explorer を積極的に使用しているユーザの数は減少しています。Edge など、最新の Windows ネイティブの Web ブラウザ、または Mozilla Firefox や Google Chrome といったオープンソース ソリューションへの移行が進んでいるからです。それでも Internet Explorer の利用者は今なお多く存在するため、エクスプロイト キットの格好の標的になっています。

Spelevo の詳細

Cisco Talos が観察したところ、エクスプロイト キットの活動が活発化しています。その中でも、特に 1 件のキャンペーンについて調査を開始しました。まさにこの調査で、侵害された Web サーバの 1 つが特定され、キャンペーンの全容が明らかになりました。キャンペーンについては当初、B2B の連絡先 Web サイトが発端となっていると思われました。Web サイトにおける侵害範囲は 1 枚のページだけだと考えられていましたが、調査が進むにつれ、キャンペーンで使用されるゲートにリダイレクトするメインのホームページなど、複数のページが深刻な侵害を受けていることが判明したのです。Talos が調査を進めている間、このサイトは、早くも侵害に対処していました。実際の侵害はごく一部で、いくつかの短い行が追加されただけです。

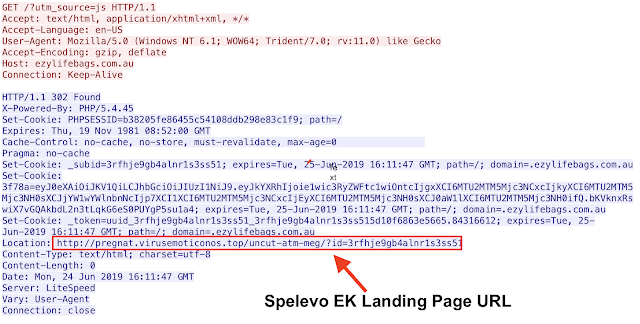

それらの行が、2 つの異なる接続を確立し、感染プロセスが開始されます。注目すべき点のひとつは、このエクスプロイト キットが、システムの侵害時に新しいタブを開くことです。今回の事例では、実際のゲートが、302 のクッションを使用して ezylifebags[.]com[.]au でホストされています。

ご覧のように、侵害された Web サイトに追加されたスクリプトはこれだけではありません。他にも、your-prizes-box[.]life でホストされている JavaScript ファイルが要求されています。ただしここでは、同じファイルが 301 のリダイレクトによってさらに要求されています。この要求は、適切なチャネルと、侵害された Web サイト経由でユーザを誘導し、調査担当者から直接接続されていないことを確認するための追加トラッカーとして使用される可能性があります。

ここから先は、エクスプロイト キット自体が侵害操作を行います。ここではまず、ランディング ページが要求されます。このページでは通常、システムに対する最初の調査と、ある程度の偵察が行われます。たとえば、使用されている OS や Web ブラウザの種類とバージョン、該当するプラグイン(特に Adobe Flash)の種類とバージョンなどが把握されます。最初にランディング ページを確認した際には、この偵察フェーズを簡単に特定できませんでした。次に示すように、ドキュメントの上部に、base64 でエンコードされ、変数に割り当てられた BLOB がありました。復号には失敗しましたが、これによって、攻撃者が別の細工を施していることを発見できました。

そのページのコードを分析したところ、復号できなかった理由が分かりました。次に示すように、最初に rot13 エンコーディングが使用されていたのです。

rot13 をデコードした後の base64 をデコードすると、システムをプローブして脆弱性を特定するのに必要なコードが見つかりました。

このコードによって、OS、Web ブラウザ、プラグインの情報が取得されます。以下の try ステートメントが示すように、それが実行された後に意思決定ツリーがあります。脆弱性のあるバージョンの Flash が検出されると、CVE-2018-15982 につながる可能性のある最初のパスが実行されます。同じ脆弱性は、Spelevo などのエクスプロイト キットでも広くエクスプロイトされています。検出されない場合は 2 番目のパスに移り、別のエクスプロイトが実行されます。

今取り上げている特定の感染経路は、Flash のパスではなく、他のエクスプロイトのためのものでした。Talos が分析して調査した結果、CVE-2018-8174 がエクスプロイトされていると判断しました。これは、Internet Explorer の VBScript エンジンに存在する、もう 1 つの解放済みメモリ使用(Use-After-Free)の脆弱性です。この脆弱性は広くエクスプロイトされています。実際、他のいくつかのエクスプロイト キット(特に、Fallout エクスプロイト キット)にも含まれています。

今回の手口が複数のエクスプロイト キットに追加されているのは驚くべきことではありません。ほとんどのキットは互いにコピーし合うため、あるキットで成功した手口は、他のキットでもすぐに登場するからです。脆弱性の修正プログラムは 2018 年 5 月に公開されていますが、更新プログラムの適用が不十分な Internet Explorer ユーザを狙って今でもキットが使われています。

システムが侵害され、ペイロードがダウンロードされると、Spelevo はエクスプロイト キットにしては少し斬新なことを行います。侵害の後、Google にリダイレクトするのです。具体的には、タブが開き、まずゲート、その後、ランディング ページ、エクスプロイト ページが順に読み込まれます。最後に Google が表示されます。

これにより、ユーザは侵害されたことに気付かず、通常の Web ページを開いていると考えます。

ペイロード

エクスプロイト キットが配布するペイロードはさまざまです。Talos が観察した例では、バンキング型トロイの木馬が主要なペイロードでした。具体的には、IcedID![]() と Dridex

と Dridex![]() の両方が Spelevo によって配布されたことを確認しています。これらは、エクスプロイト キットに共通したペイロードです。Spelevo は純粋に金銭目的の攻撃であり、バンキング型トロイの木馬は収益につながる魅力的な手段だからです。

の両方が Spelevo によって配布されたことを確認しています。これらは、エクスプロイト キットに共通したペイロードです。Spelevo は純粋に金銭目的の攻撃であり、バンキング型トロイの木馬は収益につながる魅力的な手段だからです。

よく知られた手口

Spelevo は、数ヵ月前![]() に初めて確認された、比較的新しいエクスプロイト キットです。それ以来、URL 構造の変更や、ランディング ページとエクスプロイト ページの難読化手法の変更といった、いくつかのマイナーな変更が加えられています。また、長年見られる一般的なエクスプロイト キットの手法も数多く利用されています。

に初めて確認された、比較的新しいエクスプロイト キットです。それ以来、URL 構造の変更や、ランディング ページとエクスプロイト ページの難読化手法の変更といった、いくつかのマイナーな変更が加えられています。また、長年見られる一般的なエクスプロイト キットの手法も数多く利用されています。

ハードコードされた IP アドレスを使う Rig エクスプロイト キットとは異なり、Spelevo はドメインを使用してホストされています。さらに Spelevo では、Talos が数年前に発見したドメイン シャドウイング![]() 手口を使用していると考えられます。この手口では、侵害した登録者アカウントを利用して、悪意のあるアクティビティをサブドメインでホストします。また Talos では「302 クッション」の例もいくつか発見しました。この手法では、ゲートとエクスプロイト キットで、一連の HTTP 302 リダイレクトを利用し、最終的にランディング ページに誘導します。主要な機能に変わりはありません。つまり、反応するすべてのユーザを侵害します。

手口を使用していると考えられます。この手口では、侵害した登録者アカウントを利用して、悪意のあるアクティビティをサブドメインでホストします。また Talos では「302 クッション」の例もいくつか発見しました。この手法では、ゲートとエクスプロイト キットで、一連の HTTP 302 リダイレクトを利用し、最終的にランディング ページに誘導します。主要な機能に変わりはありません。つまり、反応するすべてのユーザを侵害します。

Spelevo エクスプロイト キットのビデオ

まとめ

MyDoom や Stuxnet などの古い脅威は今でも拡散されていますが、それと同様にエクスプロイト キットも常に脅威として存在し続けるでしょう。エクスプロイト キットは、既存の脆弱性を突くことで悪意のあるペイロードを配布します。無作為のインターネット ユーザを侵害する上で、これは今でも非常に効果的な手段です。ただし最近では、Internet Explorer を使用し、かつ修正プログラムを適用していないシステムを見つけることが、ますます難しくなっています。そのため攻撃者は他の有効なルートを利用することで、マルウェアをエンド システムに侵入させています。それに伴い、Traffic Direction System(TDS)で他の収益化手段が使われるケースが増えています。一般に、テクニカル サポート詐欺や偽の Flash プレーヤーなどがそうした脅威例に相当します。(エクスプロイト キットと比べた場合に)共通する違いは、どちらの攻撃でも、利益を得るために、脆弱性のエクスプロイトではなくユーザの操作が必要となることです。いずれにせよ、TDS でリダイレクトされるトラフィックの大半は、ユーザの操作を必要とするエクスプロイトから発生しています。エクスプロイト キットは少数派だと言えます。

こうした脅威に対して脆弱なシステムは日々減少していますが、前述の傾向は続くと予想されます。Talos では、デフォルトの Web ブラウザとして使用されている Internet Explorer を、ほとんどのマシンから削除することを推奨します。セキュリティの研究者ほど技術に精通していないユーザであれば尚更です。また、今日のインターネットでは、Adobe Flash のようなプラグインのインストールが必要となることはほとんどありません。近いうちに完全に廃止されるでしょう。影響を受けるユーザの数が減っているとは言え、上記のようなわずかな手順を踏むだけで、現在もインターネットに潜む、少数派ながら影響力の大きいエクスプロイト キットから保護できるのです。

カバレッジ

今回の新しいエクスプロイト キットを検出するために、Cisco Talos は SNORTⓇ ルール 50509 ~ 50511 をリリースしました。

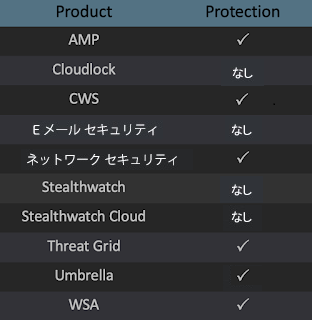

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP![]() )は、これらの攻撃者によるマルウェアの実行の阻止に最適です。以下のスクリーンショットは、AMP がこの脅威からお客様を保護する様子を示しています。こちら

)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。以下のスクリーンショットは、AMP がこの脅威からお客様を保護する様子を示しています。こちら![]() から AMP を無料でお試しできます。

から AMP を無料でお試しできます。

Cisco クラウド Web セキュリティ(CWS)またはWeb セキュリティ アプライアンス(WSA)の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、これらの攻撃で使用されるマルウェアを検出します。

次世代ファイアウォール(NGFW)、次世代侵入防止システム(NGIPS)、およびMeraki MX などのネットワーク セキュリティ アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を埋め込みます。

シスコのセキュア インターネット ゲートウェイ(SIG)である Umbrella![]() は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

特定の環境および脅威データに対する追加の保護は、Firepower Management Center から入手できます。

オープン ソースの SNORT サブスクライバ ルール セットをお使いであれば、Snort.org![]() で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

侵害の兆候

ドメイン:

open[.]nylonsneak[.]top

hailey[.]nylonsneak[.]top

goddess[.]nylontruth[.]top

calientes[.]nylontruth[.]top

clasica[.]santarough[.]top

famili[.]clearnubile[.]top

colombia[.]clearnubile[.]top

swallowing[.]flavorideal[.]top

diary[.]motoribyron[.]top

bologna[.]vediocorset[.]top

54[.]armlessdance[.]top

perv[.]armlessdance[.]top

homosexual[.]armlessdance[.]top

clara[.]awesomeablam[.]top

different[.]beestkilroys[.]top

race[.]belarusapple[.]top

charmane[.]belarusapple[.]top

katsumi[.]carmanexteme[.]top

bww[.]cosbyfunnies[.]top

arnold[.]cosbyfunnies[.]top

vodeos[.]galeriebeths[.]top

veronica[.]galeriebeths[.]top

lithuania[.]galeriebeths[.]top

get[.]guerradanger[.]top

name[.]preitymutter[.]top

the[.]sandeerugrat[.]top

marge[.]sandeerugrat[.]top

emule[.]unicornbrune[.]top

candye[.]brunetbebitas[.]top

adora[.]dailysexpress[.]top

famose[.]dailysexpress[.]top

trailery[.]dailysexpress[.]top

mulatas[.]damitahustler[.]top

chaild[.]denizprivatne[.]top

combustion[.]denizprivatne[.]top

talent[.]denudaskalani[.]top

abu[.]fightingsatan[.]top

anziane[.]fightingsatan[.]top

world[.]italyalemanes[.]top

converted[.]minorikeibler[.]top

beastyality[.]minorikeibler[.]top

gore[.]natachafetish[.]top

binary[.]playingactive[.]top

tes[.]satanicenanos[.]top

window[.]aphroditedrink[.]top

breitny[.]barbiereallity[.]top

dyre[.]bloggerlolicon[.]top

filmmaking[.]bloggerlolicon[.]top

asturias[.]freakylanguage[.]top

delco[.]graffitoandnot[.]top

tanto[.]ingyenesrusian[.]top

punker[.]militarymagyar[.]top

break[.]periodherstory[.]top

chantelle[.]periodherstory[.]top

tes[.]teannapostales[.]top

absolutely[.]caballerosricky[.]top

pete[.]clothedcalcutta[.]top

foley[.]clothedcalcutta[.]top

natural[.]fantasygisselle[.]top

copii[.]gratuitekrystal[.]top

bailey[.]gratuitekrystal[.]top

dating[.]leilanihardcord[.]top

powerpuff[.]mancicdreadlock[.]top

adina[.]teasingfreehome[.]top

animay[.]tranniefotologs[.]top

qwerty[.]virusemoticonos[.]top

erotic[.]bridgettepromise[.]top

socal[.]carmellanightelf[.]top

ameuter[.]carmellanightelf[.]top

high[.]cartoonseverinin[.]top

sample[.]cartoonseverinin[.]top

groups[.]chabertcigarette[.]top

book[.]emblemliterotica[.]top

diary[.]ghanaiansorority[.]top

taylors[.]ghanaiansorority[.]top

spit[.]natashayoungster[.]top

IP:

95.211.5[.]242

本稿は 2019年6月27日に Talos Group

のブログに投稿された「Welcome Spelevo: New exploit kit full of old tricks

」の抄訳です。