概要

「Sea Turtle」DNS ハイジャック攻撃が登場してから数か月が経ちますが、その勢いは衰えていません。Cisco Talos は最近、新しい詳細情報を入手しました。この情報を見る限り、Talos が最初の調査結果とカバレッジを公開した後に「Sea Turtle」の攻撃者が再編成され、新しい攻撃インフラへの取り組みを強化しています。大半の攻撃者は発見・公開されると勢いを失うものですが、「Sea Turtle」の攻撃者らはグループは異常に大胆なため、今後も失速する可能性は低いと考えられます。

また、Talos では新しい DNS ハイジャック手口を発見しましたが、この手口が「Sea Turtle」の攻撃者と関連している可能性も疑われます。新しい手口では、攻撃者がネーム サーバ レコードを侵害し、偽造された A レコードで DNS 要求に応答するという点で、これまでの手口と似ています。ただし新しい手口が観察されたのは、いくつかの重要な標的への攻撃に限られています。他にも、国別コードトップレベルドメイン(ccTLD)レジストリを含む、新たな被害者が確認されました。ccTLD は、特定の国別コードを使用するドメインの DNS レコードをすべて管理します。これらの被害者は政府機関への侵入経路として使用されています。残念なことに、DNS のセキュリティが大幅に向上しない限り、この種の攻撃は蔓延し続けるでしょう。

DNS ハイジャックの新しい手口

Sea Turtle の背後にいる攻撃者は別の DNS ハイジャック手口を使っている可能性が高いと考えられます。先述した新しい手口はほとんど使われておらず、これまでのところ 2018 年に 2 件確認されたのみです。ただし実際の数はそれよりも多いと考えられます。

新しい手口では、標的のドメイン ネームサーバ レコードを修正することで、正当なユーザを攻撃者が管理するサーバに誘導します。この場合、攻撃者が管理するネームサーバとハイジャックされたホスト名の両方が、短期間(通常 24 時間未満)のみ同じ IP アドレスに解決されます。確認された 2 件のいずれのケースでも、ハイジャックされたホスト名のひとつが電子メール サービスを参照し、攻撃者によるユーザ クレデンシャルの取得を許していると考えられます。ただしこの手口では、攻撃者が管理するネームサーバが複数の標的で使用されないため、追跡が非常に困難です。つまり、この手口で乗っ取られたすべての組織には、専用のネームサーバ ホスト名と独自の専用 IP アドレスがある状態になります。対照的に、これまでに報告された ns1[.]intersecdns[.]com などは複数の組織を標的にしています。

あるケースの民間組織では、権威あるネーム サーバとして主にサード パーティのサービスを使用していました。その後の 2018 年 1 月には、たった 3 時間で、組織のネーム サーバ レコードが、組織名が少しだけ異なるネーム サーバ ホスト名に変更されました。この 3 時間で、攻撃者が管理する IP アドレスは、3 つのホスト名(攻撃者が管理するネームサーバ 2 件、Web メールのホスト名 1 件)をホストしていました。前の投稿でも説明したように、これで攻撃者は中間者 (MitM) を実行し、クレデンシャルを収集できるようになります。同じ手口は、中東および北アフリカの政府機関に対しても観察されました。

ccTLD に対する継続的な活動

ギリシャの ccTLD である Institute of Computer Science of the Foundation for Research and Technology – Hellas(ICS-Forth)は、2019 年 4 月 19 日に同研究所のネットワークが侵害されたことを Web サイト![]() で認めています。シスコのテレメトリを分析したところ、Sea Turtle の背後にいる攻撃者が同研究所のネットワークにアクセスできたことを確認できました。

で認めています。シスコのテレメトリを分析したところ、Sea Turtle の背後にいる攻撃者が同研究所のネットワークにアクセスできたことを確認できました。

また、稼働中のコマンドアンドコントロール(C2)ノードから同研究所ネットワークへのアクセスが維持されていたことも確認されています。シスコのテレメトリを見る限り、少なくとも 4 月 24 日(研究所がネットワーク侵害を認めてから 5 日後)までは研究所ネットワークへのアクセスが維持されていました。稼働中の C2 ノードを分析したところ、シリアの組織へのアクセスにも使用されていたことが判明しました。その当時は、攻撃者が管理するネームサーバ ns1[.]intersecdns[.]com を使用してリダイレクトされていました。つまり、これら 2 件で同じ攻撃者が関与していることを示しています。

同時に、オープンソース ツールの PHP-Proxy![]() について攻撃者が検索したことも確認されています。注目の点として、先述の C2 ノードからは blog.talosintelligence.com と ncsc.gov.uk の両方も検索されています。おそらく、DNS ハイジャックに関する以前の Talos ブログ記事と、英国の国家サイバー セキュリティ センターからの DNS ハイジャックに関する警告

について攻撃者が検索したことも確認されています。注目の点として、先述の C2 ノードからは blog.talosintelligence.com と ncsc.gov.uk の両方も検索されています。おそらく、DNS ハイジャックに関する以前の Talos ブログ記事と、英国の国家サイバー セキュリティ センターからの DNS ハイジャックに関する警告![]() を調べたものと思われます。

を調べたものと思われます。

攻撃者が管理する新しいネームサーバ

Talos では最近、攻撃者が管理する新しいネームサーバ rootdnservers[.]com を発見しました。このサイトは、以前に Sea Turtle キャンペーンで利用されていたネームサーバと同様の行動パターンを示しています。ドメイン rootdnservers[.]com は、レジストラ NameCheap を通じて 2019 年 4 月 5 日に登録されています。攻撃者が管理する新しいネームサーバ rootdnservers[.]com は、.gr(ギリシャの ccTLD)をドメイン名に含む 3 つの政府機関に対して DNS ハイジャック攻撃で利用されました。 これらのハイジャックでは、ICS-Forth ネットワーク内でのアクセスが悪用されたと考えられます。次の表では、この攻撃で使用された、攻撃者が管理する新しいネームサーバと、それらの現在の運用状況を示しています。

| ホスト名 | IP アドレス | 動作ステータス |

| ns1[.]rootdnservers[.]com. | 45[.]32[.]100[.]62 | アクティブ |

| ns2[.]rootdnservers[.]com. | 45[.]32[.]100[.]62 | アクティブ |

| ns1[.]intersecdns[.]com | 95[.]179[.]150[.]101 | 非アクティブ |

| ns2[.]intersecdns[.]com | 95[.]179[.]150[.]101 | 非アクティブ |

中間者攻撃に関連付けられた新しい IP アドレス

ターゲット ドメインを特定することで、ハイジャックされたホスト名と、対応する(攻撃者が管理する)MitM ノードを判別できました。攻撃者は「証明書偽装」手口により、以前に公開された攻撃手段を再び使っています。この手口では、攻撃者が標的ホストの名前で(標的が使用しているのとは異なる SSL プロバイダーから)SSL 証明書を調達します。以下の表には、日付と関連する IP アドレスを示します。

| 日付 | IP アドレス |

| 2019 年 4 月 13 日 | 95[.]179[.]131[.]225 |

| 2019 年 4 月 16 日 | 95[.]179[.]131[.]225 |

| 2019 年 4 月 11 日 | 95[.]179[.]131[.]225 |

| 2019 年 4 月 11 日 | 140[.]82[.]58[.]253 |

| 2019 年 4 月 10 日 | 95[.]179[.]156[.]61 |

被害分布の最新状況

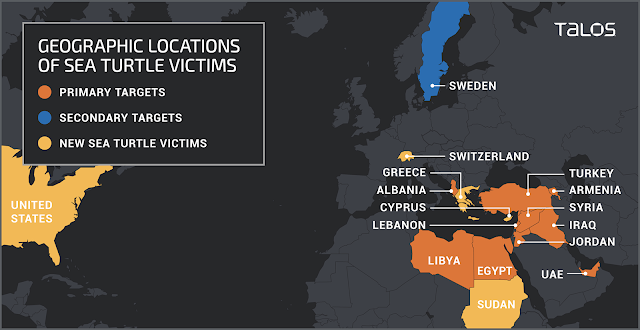

Talos が最初に関連記事を公開してからも、Sea Turtle は多くの組織に侵入してきました。Talos が把握している主な新しい標的には、以下の組織が含まれます。

- 政府機関

- エネルギー企業

- シンクタンク

- 世界的な非政府組織

- 少なくとも 1 か所の空港

相対的に重要度の低い標的は、通信事業者、インターネット サービス プロバイダー、1 社のレジストリなど、以前の記事で公開した内容から大きく変わっていません。

カバレッジと軽減策

Sea Turtle などの脅威から組織を守るため、いくつかの対策を取ることができます。Talos が推奨する以下の対策には、DNS/IMAP 攻撃に関するプレゼンテーション![]() で Bill Woodcock 氏が取り上げた内容も追加されています。

で Bill Woodcock 氏が取り上げた内容も追加されています。

- DUO などの多要素認証を導入することにより、レジストラで管理される組織の DNS レコードを保護する。VPN を介して企業ネットワークにリモート接続する際も多要素認証を要求します。

- ドメイン名のレジストリ ロック サービスを利用する。これにより、組織の DNS レコードに対する変更が処理される前に、レジストラから通常とは異なる確認メッセージが送信されます。

- DNSSEC がドメインに署名する。社内で署名するか、または DNSSEC キー管理サービスを提供する DNS サービス プロバイダーを使用します。

- DNSSEC により、再帰リゾルバ内の DNS ルックアップをすべて検証する。社内のネームサーバを使うことも、Cisco Umbrella/OpenDNS などのサービスを利用することもできます。

- IMAP 電子メール サーバへのアクセスを、社内 LAN からアクセスしているユーザと、VPN 経由で認証されているユーザに限定する。

- 自社の DNS レコードが狙われていると考えられる場合は、ネットワーク全体のパスワード リセットを、できれば信頼できるネットワーク上のコンピュータから開始する。

- ネットワーク管理者は、ドメイン上のパッシブ DNS レコードを監視することで異常を検知する。

侵害の兆候

| IP アドレス | 特徴 | 日付の範囲 |

| 185[.]64[.]105[.]100 | 稼働中のノード | 2019 年 3 ~ 4 月 |

| 178[.]17[.]167[.]51 | 稼働中のノード | 2019 年 6 月 |

| 95[.]179[.]131[.]225 | 中間者ノード | 2019 年 4 月 |

| 140[.]82[.]58[.]253 | 中間者ノード | 2019 年 4 月 |

| 95[.]179[.]156[.]61 | 中間者ノード | 2019 年 4 月 |

| 196[.]29[.]187[.]100 | 中間者ノード | 2018 年 12 月 |

| 188[.]226[.]192[.]35 | 中間者ノード | 2018 年 1 月 |

| ns1[.]rootdnservers[.]com | 攻撃者が管理するネームサーバ | 2019 年 4 月 |

| ns2[.]rootdnservers[.]com | 攻撃者が管理するネームサーバ | 2019 年 4 月 |

| 45[.]32[.]100[.]62 | ホストされる悪意のあるネームサーバ | 2019 年 4 月 |

| ns1[.]intersecdns[.]com | 攻撃者が管理するネームサーバ | 2019 年 2 月 ~ 4 月 |

| ns2[.]intersecdns[.]com | 攻撃者が管理するネームサーバ | 2019 年 2 月 ~ 4 月 |

| 95[.]179[.]150[.]101 | ホストされた悪意のあるネームサーバ | 2019 年 2 月 ~ 6 月 |