エグゼクティブ サマリー

ATM の攻撃に特化して設計された最初のマルウェア、Skimer が発見されてから 10 年が経ちました。当時、その機能を把握するための学習がかなり急ピッチで進められ、分析には、製造業者の ATM API 関数およびパラメータに関する特定の知識が必要でしたが、これは文書で公開されていませんでした。

Skimer が発見される前、マルウェア対策研究者は ATM を、独自のハードウェアを搭載した非標準のオペレーティング システムを実行するセキュアなマシンと見なしていました。また、ATM には、悪意のあるコードを使用した攻撃を防ぐために設計された多数の高度な保護技術が実装されていると考えていました。最終的に判明したのは、人気の高い ATM 製造業者が標準の Windows オペレーティング システムを使用しており、金庫やカード リーダーなどの補助デバイスをいくつか追加しているということでした。

やがて、GreenDispenser や Tyupkin などの新しい ATM マルウェア ファミリを仕掛けている攻撃者は、金融サービス API 用の汎用 Windows 拡張機能![]() (CEN/XFS)を使用すると、ATM 製造業者がフレームワークをサポートしている限り、基盤となるハードウェア プラットフォームに依存せずに動作するマルウェアを作成できると気づくようになりました。このマルウェアを使用すると、攻撃者が正当なキャッシュ カードを持っているかどうかにかかわらず、ATM から現金を引き出すことができます。

(CEN/XFS)を使用すると、ATM 製造業者がフレームワークをサポートしている限り、基盤となるハードウェア プラットフォームに依存せずに動作するマルウェアを作成できると気づくようになりました。このマルウェアを使用すると、攻撃者が正当なキャッシュ カードを持っているかどうかにかかわらず、ATM から現金を引き出すことができます。

ATM マルウェアは進化し、さまざまなファミリやそれを仕掛けるさまざまな行為者が現れて、その範囲は犯罪者グループから国家に関わるものに至るまでになりました。ATM マルウェアが重大なのは、攻撃者に多大な金銭的利益をもたらす可能性があり、その結果として、標的となる銀行、金融機関、エンド ユーザに大きな損害を与える危険性があるためです。

この種のマルウェアは 10 年以上にわたって出回っているため、その間に確認された特定のファミリをまとめて、さまざまなファミリがコードを共有しているかどうかを調べることにしました。

ATM マルウェアの概要

重大性

ATM マルウェアは犯罪者にとって、ATM に組み込まれた金庫に物理的に侵入する代わりに使用できる、より巧妙な手段となりました。ATM マルウェアの出現前、犯罪者は通常、ATM 強盗という従来の方法を採用していましたが、多くの場合、物理デバイスを地面から引き抜いたり、ダイナマイトで爆破したりする必要がありました。もちろん、これらの方法では警察や周囲の人々にすぐに気づかれます。

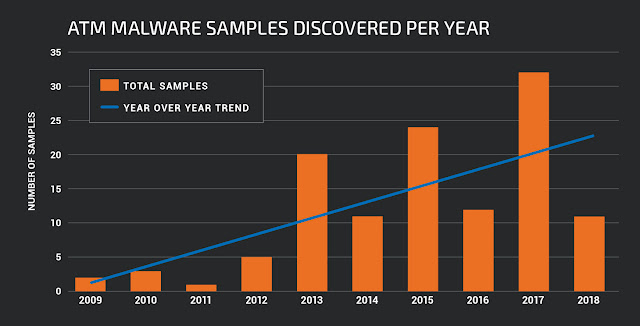

この 10 年で、ATM マルウェア サンプルの検出数は着実に増加しています。それでも、サンプルの検出数は、他のほとんどのマルウェア カテゴリと比べると非常に少ないものです。

VirusTotal に最初に送信された年を基点にした、前年比の ATM マルウェア サンプルの検出数。

犯罪者はダイナマイトをデジタル化した手段として ATM マルウェアを使用するようになり、運び屋を雇って標的の ATM から現金を引き出す方法を指示できるようになりました。通常、現金の引き出しは、トランザクションを承認するために作成された特別な認可コードまたはカードを提示することで行われます。

その前に、犯罪者は標的の ATM を感染させてコードをインストールする必要がありました。多くの場合、それにはデバイスを物理的に動作させて、光学式メディアを読み取るデバイスまたは USB ポートにアクセスする必要がありました。

世界中のさまざまな金融機関に対する多くの攻撃が報告されていますが、中南米や東ヨーロッパでは ATM インフラストラクチャが古くなっており、セキュリティ ソフトウェアや改ざん防止センサーで定期的に更新されていないために、攻撃がさらに蔓延しているようです。ATM マルウェアが銀行や個人に与えた損害はほとんど明らかにされていませんが、年間数百万ドルに達している可能性があります。

ATM マルウェアは、銀行やその他の金融機関のほか、ATM 製造業者の評判や、ATM マルウェアによる攻撃で口座情報が盗まれた個人および企業にも影響を及ぼしています。

分類

ATM マルウェア ファミリを分類するには、いくつかの方法があります。ATM マルウェアは、その機能に基づいて、仮想スキマーと仮想現金自動支払機に分類できます。スキマーの目的は、PIN パッドで使用された暗号化キーが正常に取得された場合に、カードとトランザクションの詳細、ならびに個々の暗証番号を盗むことです。

現金自動支払マルウェアでは、銀行から承認を得ることなく現金が引き出される、いわゆる ATM の「ジャックポット攻撃」を可能にする機能が使用されます。しかし、カードの詳細を盗んで現金を引き出すことができるマルウェア ファミリもあります。

インストール プロセスに関しては、2 つの主要グループがあります。1 つ目のグループでは、攻撃者がデバイスに物理的にアクセスする必要があります。2 つ目のグループでは、攻撃者がマルウェアを間接的にインストールすることを前提としており、通常は銀行の内部ネットワークを侵害し、盗んだクレデンシャルを使用して ATM を標的にします。

これらのタイプのマルウェアには、特定のモデルの ATM を標的にするものと、より汎用的なもの、いずれもがあります。最近では、汎用的な機能を展開する ATM マルウェアが一般的です。

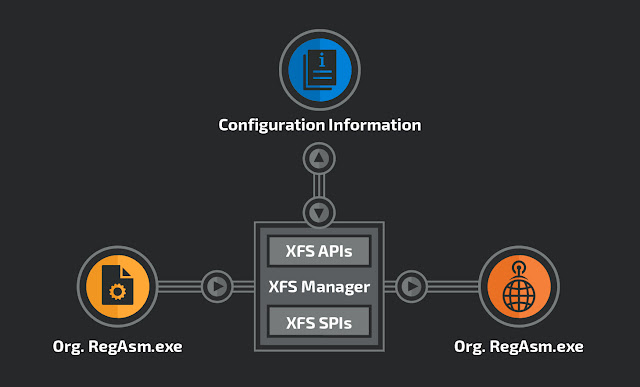

最も一般的なフレームワークは、ATM アプリケーションの開発者が ATM モデルや製造業者に関係なくコードをコンパイルして実行できる CEN/XFS フレームワークですが、その他にも、XFS をベースに構築された Kalignite フレームワークなどがあります。

XFS API には、現金自動支払モジュール(CDM)、PIN パッド(EPP4)、プリンタなどのさまざまな ATM モジュールと通信するための上位レベルの関数が含まれています。上位レベルの関数は汎用 SDK を通じて提供されます。一方、下位レベルの関数はサービス プロバイダーを通じて提供され、ATM 製造業者によって開発されます。このアーキテクチャは Win32 アーキテクチャと非常によく似ています。Win32 アーキテクチャでは、開発者は上位レベルの API を使用して、OS カーネルや、個々のハードウェア コンポーネントの製造業者によって提供されるさまざまなデバイス ドライバと通信することができます。

CEN/XFS アーキテクチャの概要。

ほとんどの ATM サンプルでは、標的の ATM に物理的にアクセスする必要があります。通常、ATM はインターネットに接続されておらず、専用回線を通じて銀行の中央システムと通信を行います。ただし、ほとんどの ATM はメンテナンスと管理のために内部ネットワークに接続されているため、最初に内部ネットワークが侵害されると、それによって次は小規模な ATM マルウェア グループが持ち込まれるという事態が起こりえます。この手法ではさらに高度な技術力が求められますが、成功すればより大きな見返りをもたらすものと考えられます。

報告によると、Cobalt Strike![]() などの一部の汎用ハッキング ツールが ATM やトランザクション システムの攻撃に使用されています。この方法は、Carbanak、Cobalt Gang、Lazarus(グループ 77)などのより高度なグループでよく使用されてきました。Lazarus の Fastcash 攻撃は、マルウェアの標的になることがほとんどない IBM AIX オペレーティング システムに影響を与える攻撃です。

などの一部の汎用ハッキング ツールが ATM やトランザクション システムの攻撃に使用されています。この方法は、Carbanak、Cobalt Gang、Lazarus(グループ 77)などのより高度なグループでよく使用されてきました。Lazarus の Fastcash 攻撃は、マルウェアの標的になることがほとんどない IBM AIX オペレーティング システムに影響を与える攻撃です。

注目すべき ATM マルウェア ファミリとその機能

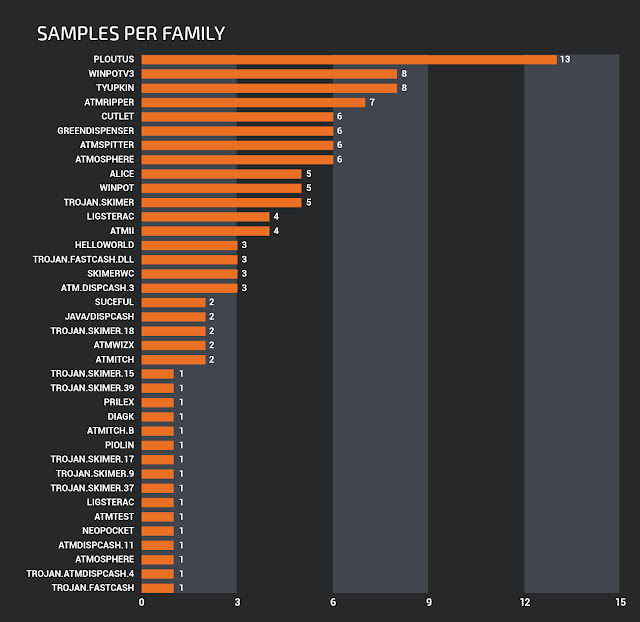

過去 10 年間で、30 種類を超える ATM マルウェア ファミリが確認されました。この項では、注目すべきファミリについて簡単に説明します。

ファミリごとの ATM マルウェア サンプル数。

Ploutus

Ploutus![]() は、検出されたサンプル数が最も多いマルウェア ファミリです。その大半はメキシコで報告されています。Ploutus は、標準的な ATM 引き出しマルウェアです。攻撃者は、物理ポートまたは CD-ROM ドライブにアクセスしてそこから起動し、ATM システム イメージを変更してマルウェアをインストールすることができる必要があります。

は、検出されたサンプル数が最も多いマルウェア ファミリです。その大半はメキシコで報告されています。Ploutus は、標準的な ATM 引き出しマルウェアです。攻撃者は、物理ポートまたは CD-ROM ドライブにアクセスしてそこから起動し、ATM システム イメージを変更してマルウェアをインストールすることができる必要があります。

攻撃者は、米国に設置されている ATM を攻撃するために、Ploutus の新しい亜種を使用していたとされます。Ploutus.D は、マルチベンダーの KAL Kalignite![]() フレームワークを使用して ATM と通信します。これにより、コードベースの変更を最小限に抑えながらさまざまなベンダーの ATM を標的にできます。

フレームワークを使用して ATM と通信します。これにより、コードベースの変更を最小限に抑えながらさまざまなベンダーの ATM を標的にできます。

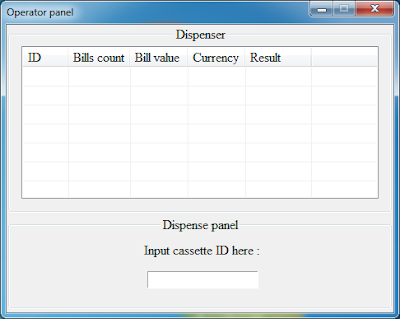

Ploutus 亜種のインターフェイスの 1 つ。

Skimer

Skimer![]() は最初の ATM 攻撃の 1 つであり、入念に開発されたマルウェアの機能をすべて備えています。Skimer は、磁気ストライプのトラック 1 および 2

は最初の ATM 攻撃の 1 つであり、入念に開発されたマルウェアの機能をすべて備えています。Skimer は、磁気ストライプのトラック 1 および 2![]() に保存されている口座のキャッシュ カード番号と関連情報、所有者情報を盗もうとする仮想スキミング デバイスとして機能します。最近の機能のレビューでも、暗号化された PIN パッドの暗号化キーをシステムから取得することで、ユーザの暗証番号を盗もうとすることが示されています。

に保存されている口座のキャッシュ カード番号と関連情報、所有者情報を盗もうとする仮想スキミング デバイスとして機能します。最近の機能のレビューでも、暗号化された PIN パッドの暗号化キーをシステムから取得することで、ユーザの暗証番号を盗もうとすることが示されています。

Skimer は、仮想スキミング機能を備えるほか、その実行者(盗んだデータを収集して現金を引き出すために雇われた運び屋)用の ATM 機能に対するバックドアとして動作します。

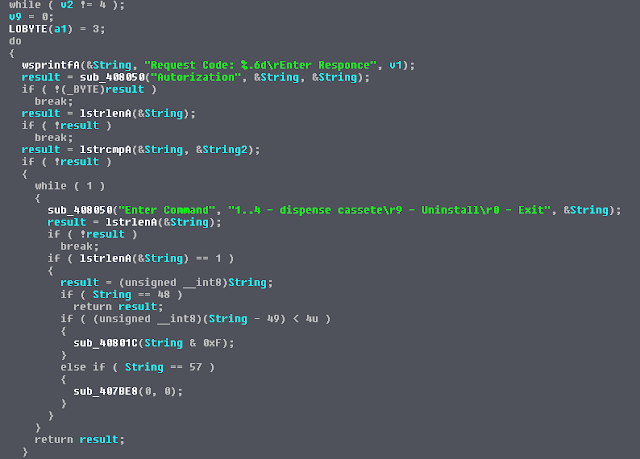

Skimer の実行者に現金を渡すように機能するメイン コード ループ。

ユーザがバックドアを有効にする秘密コードを知っている場合は、マルウェアによってメニューが表示され、実行者は 4 つの現金自動支払モジュール(CDM)のいずれかを空にすることができます。

現金自動支払モジュールをロックして現金を引き出すコード。

他のほとんどの ATM マルウェア ファミリも同様の原則に従っています。攻撃者は ATM に物理的にアクセスできる必要があるため、鍵を入手するか穴を開けて特定のポートまたはデバイスにアクセスする必要があります。マルウェアが展開された時点で、運び屋は、メニューにアクセスして現金を引き出すための特定のコードが必要になります。

Tyupkin(Padpin)

Tyupkin![]() の最も興味深い特性は、その動作を特定の時間と曜日に制限できることです。いくつかの Tyupkin インスタンスは、日曜日と月曜日の夜にのみ使用できることが報告されました。

の最も興味深い特性は、その動作を特定の時間と曜日に制限できることです。いくつかの Tyupkin インスタンスは、日曜日と月曜日の夜にのみ使用できることが報告されました。

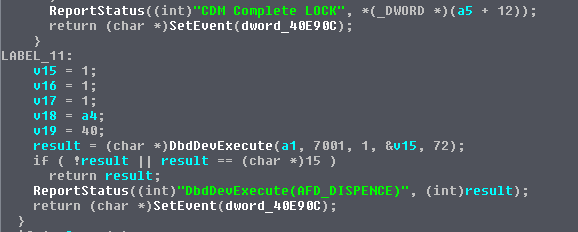

動作時間を確認するための Tyupkin 関数。

現金を引き出す前に、Tyupkin はネットワーク接続を無効にします。おそらく、疑わしいアクティビティが検出された場合に、管理者が ATM をシャットダウンしないようにするためです。

Tyupkin ファミリのメンバーの中には、C# と .NET Framework を使用して開発されたものや、Microsoft Visual C++ を使用して開発されたものがあります。このファミリは XFS API を使用して、感染した ATM を管理し、複数の通貨で現金を引き出します。Tyupkin は 2014 年以来活動状態にあり、報告によると、関連するギャングが東ヨーロッパ諸国を標的にしています。

Alice

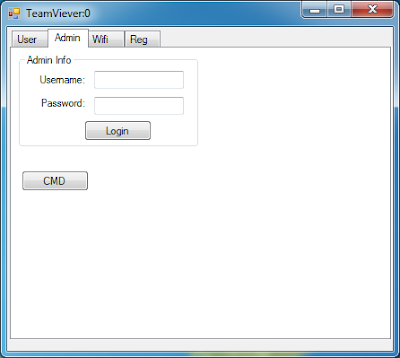

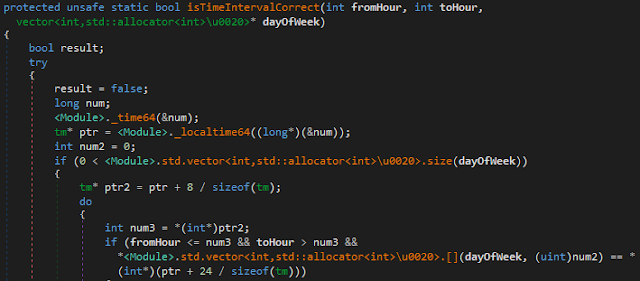

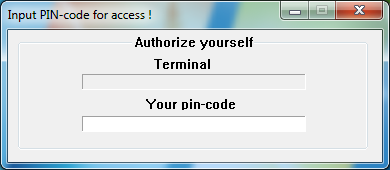

Alice![]() は、他の ATM マルウェアとパターンが類似しています。攻撃者がインストールするマルウェアであるため、システムに物理的にアクセスする必要があります。実行者がシステムを起動すると、Alice によって暗証番号の入力を求めるウィンドウが表示されます。

は、他の ATM マルウェアとパターンが類似しています。攻撃者がインストールするマルウェアであるため、システムに物理的にアクセスする必要があります。実行者がシステムを起動すると、Alice によって暗証番号の入力を求めるウィンドウが表示されます。

Alice の最初の画面。

コードが正しければ、Alice が現金自動支払モジュールにアクセスし、実行者が現金を取り出せるようになります。

Alice のメイン UI ウィンドウ。

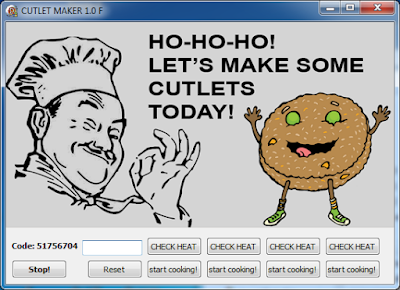

Cutlet

Cutlet または Cutlet Maker![]() は、2016 年以降に一部の闇市場で DIY 型 ATM マルウェア キットとして販売されています。バンドルには、システムを感染させる方法と、現金を引き出すために必要なコードを取得する方法について、ロシア語と英語で記述された詳しい手順書が含まれています。

は、2016 年以降に一部の闇市場で DIY 型 ATM マルウェア キットとして販売されています。バンドルには、システムを感染させる方法と、現金を引き出すために必要なコードを取得する方法について、ロシア語と英語で記述された詳しい手順書が含まれています。

Cutlet Maker のメインのユーザ インターフェイス。

Cutlet のマニュアルには、警察に捕まらないようにするために必要な運用上のセキュリティ手法が詳しく記載されており、特定の ATM モデルの USB ポートにアクセスするために ATM 筐体に穴を開ける場所が示されています。このキットには、実際の攻撃を行う前に練習するための「Stimulator」という名前のテスト アプリケーションも含まれています。

Cutlet は、前述の ATM マルウェアとパターンが類似しています。このキットの所有者は、活動に必要なコードを ATM ごとに生成できます。

Fastcash

Fastcash![]() マルウェアの重大性は、その動作モードと、IBM AIX オペレーティング システムを標的にするという点にあります。Fastcash consists of a process injector

マルウェアの重大性は、その動作モードと、IBM AIX オペレーティング システムを標的にするという点にあります。Fastcash consists of a process injector![]() と、侵害された銀行支払承認システムのプロセス スペースに挿入されると考えられる共有オブジェクトで構成されます。このマルウェアは、ISO8583 パケットを解析するためのかなり古いオープン ソース ライブラリ

と、侵害された銀行支払承認システムのプロセス スペースに挿入されると考えられる共有オブジェクトで構成されます。このマルウェアは、ISO8583 パケットを解析するためのかなり古いオープン ソース ライブラリ![]() のコードを使用して、ISO8583

のコードを使用して、ISO8583![]() ベースのトランザクションをモニタします。

ベースのトランザクションをモニタします。

ATM トランザクションに攻撃者のコードが含まれている場合、データは元の支払承認アプリケーションに転送されず、トランザクションの承認がターゲットの ATM システムに返送されるため、攻撃者は現金を引き出すことができます。

この動作モードは一部のルートキットと似ています。ルートキットのマルウェアは、ファイルやプロセスなどのシステム オブジェクトのリストアップを試みるアプリケーションに対してオペレーティング システムから返送される応答を変更することで、システムにおける自身の存在を隠そうとします。通常、返されるリストは、マルウェアに属するプロセスの名前を削除するように変更されます。

Fastcash は Lazarus グループによる攻撃で、国家関連の攻撃者が金銭的利益のために金融システムを標的とするケースの一例です。Fastcash では、他の平凡な ATM マルウェアでは見られないレベルの技術力と知識が駆使されています。

ファミリ間でのコードの共有

Xylitol![]() と ATM サイバー犯罪トラッカー

と ATM サイバー犯罪トラッカー![]() のおかげで、Fastcash キャンペーンに関連するいくつかのファイルが追加された、非常に包括的な ATM マルウェア データ セットを簡単に取得できました。

のおかげで、Fastcash キャンペーンに関連するいくつかのファイルが追加された、非常に包括的な ATM マルウェア データ セットを簡単に取得できました。

このデータ セットには 121 個のファイルが含まれており、分析とクラスタリングに適しています。121 個のファイルのうち 114 個が PE ファイルで、静的分析手法を使用するクラスタリングに使用されました。114 個の PE ファイルのうち 37 個が圧縮ファイルで、20 個が DLL でした。圧縮ファイルは静的分析手法には適さない場合があります。

クラスタリングのさまざまな手法について調査する中で、『Malware Data Science(マルウェア データ サイエンス)![]() 』(Joshua Saxe 氏および Hillary Sanders 氏共著)という興味深い書籍が見つかりました。この書籍には、悪意のあるファイルを分類してクラスタリングするための基本的な手法とより高度な手法が示されており、Talos 独自のセットをクラスタリングするためにそのアイデアをいくつか活用しました。

』(Joshua Saxe 氏および Hillary Sanders 氏共著)という興味深い書籍が見つかりました。この書籍には、悪意のあるファイルを分類してクラスタリングするための基本的な手法とより高度な手法が示されており、Talos 独自のセットをクラスタリングするためにそのアイデアをいくつか活用しました。

今回のケースでは、各サンプルの次の属性を抽出してクラスタリングを実施しました。

- ファイルから抽出された文字列

- ファイルのエントリ ポイントからの逆アセンブルされたコード

- ファイルのエントロピーと既知のパッカーの有無

- インポートまたはエクスポートされた機能

- 組み込みリソース

各サンプルから属性を収集した後、セット内のファイルの全ペアについて Jaccard 距離が計算されます。Jaccard インデックスは、2 つのセット間の類似性を表す尺度です。2 つのサンプルが類似しているほど、Jaccard インデックスが高くなります。インデックスは 0 ~ 1 の数値です。たとえば、Jaccard インデックスが 0.5 の場合は、2 つのセット間で 50% が重複しています。

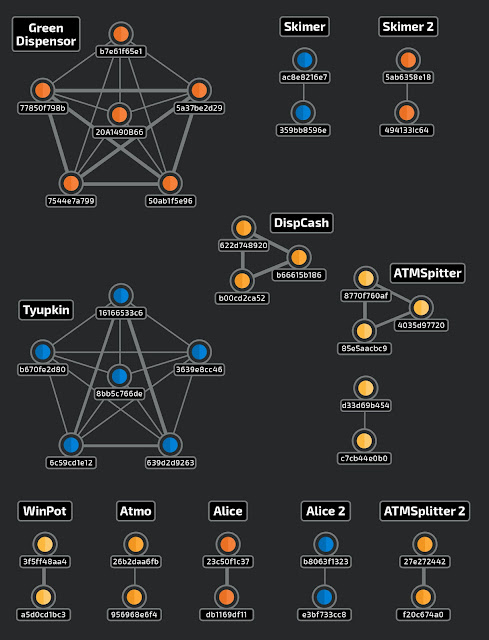

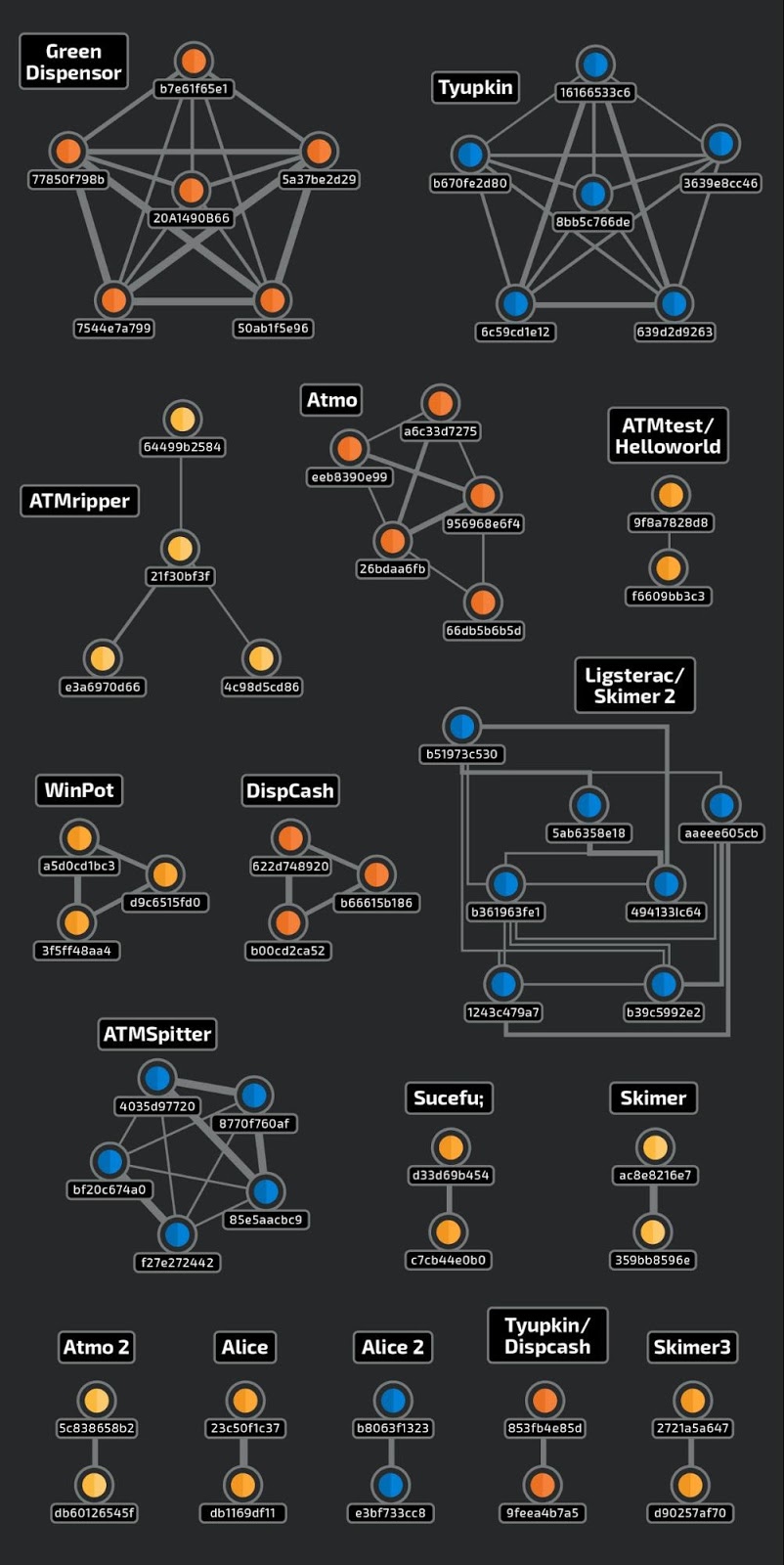

Jaccard インデックスしきい値が 0.7 のクラスタ。

2 つのサンプルが 1 つのクラスタの一部として接続されるために必要なしきい値を設定する必要があります。選択した Jaccard しきい値が大きいほど、定義されたクラスタのメンバーの関連性が高くなります。しきい値を変えることで、目的に最適な値になります。たとえば、サンプルを正しく分類するには 0.7 よりも大きい値を、コードの共有を目的とする場合は 0.3 よりも大きい値を選択する必要があります。

予想どおり、しきい値を低くするとクラスタが増加し、クラスタの中には個別の ATM マルウェア ファミリ間の重複を示すものもあります。

Jaccard インデックスしきい値が 0.3 のクラスタ。

グラフ内の線の太さは、クラスタ内のファイルがどの程度関連しているかを示しています。たとえば、個々の GreenDispenser、Tyupkin、または DispCash クラスタのメンバーは非常に密接に関連していますが、Ligsterac/Skimer、Tyupkin/DispCash、ATMtest/Helloworld の混合クラスタでは、マルウェア コードの重複を示す結び付きが弱くなっています。

保護と検出のベスト プラクティス

ATM マルウェアによる攻撃からの保護とその検出を検討する際には、ATM の物理的セキュリティ、システム上で実行されるソフトウェアのセキュリティ、および ATM と通信する組織ネットワークのあらゆるセグメントのセキュリティを考慮することが重要です。

ここでは、ATM ネットワークを保護し、攻撃を発生時に適切かつタイムリーに検出するために従うべき 15 のベスト プラクティスを紹介します。

- ATM とすべての関連システムが最新のソフトウェアと最新バージョンのオペレーティング システムを実行しており、最新のセキュリティ パッチが適用されていることを確認します。

- Windows の自動再生を無効にし、USB スティックや CD/DVD ドライブからソフトウェアを起動する機能を無効にするように BIOS を設定します。強力な BIOS パスワード保護を設定して、ブート設定が変更されないようにします。

- ATM で Windows デスクトップへのアクセスを無効にし、RDP セッションが Duo Authentication for Windows Logon and RDP

などの複数の認証要素で保護されていることを確認します。

などの複数の認証要素で保護されていることを確認します。 - 使用していないサービスやアプリケーションをシステムから削除して、攻撃対象領域を縮小します。基盤となる ATM オペレーティング システムを強化するその他の対策を実施します。

- ATM の動作と物理的な整合性をモニタします。リセット、通信障害、およびトランザクション件数の異常なパターンを探します。

- ATM とホストの間で強力な暗号化を実装します。

- ATM 筐体へのアクセスが権限を持つ人物のみに制限されており、そのようなアクセスが電子的に記録されることを確認します。

- ATM(その物理的な場所や接続されているネットワークを含む)のセキュリティ評価を実施します。

- ファイアウォールとマルウェア対策保護が正しく設定されていることを確認します。

- 既知の信頼できるソフトウェアのみを実行できるように、ホワイトリスト ソリューションまたはオペレーティング システム機能を設定します。リモート ログ エントリを生成しないとホワイトリスト登録を無効にできないことを確認します。

- デバイス制御機能を使用して、未認証の USB デバイスがインストールされないようにします。

- 運用システムへのマルウェア感染を回避する方法について従業員を教育します。

- Cisco TrustSec

などのセグメンテーション テクノロジーを使用して、組織全体で物理的および論理的にセグメント化されたネットワーク環境を維持します。

などのセグメンテーション テクノロジーを使用して、組織全体で物理的および論理的にセグメント化されたネットワーク環境を維持します。 - Cisco Stealthwatch

などのネットワークの可視性を強化するテクノロジーを使用して、ATM システムおよび支払承認サーバへのネットワーク トラフィックに対する可視性を確保します。

などのネットワークの可視性を強化するテクノロジーを使用して、ATM システムおよび支払承認サーバへのネットワーク トラフィックに対する可視性を確保します。 - 新たに検出された ATM マルウェアの脅威について学習するために、脅威インテリジェンス フィードをモニタします。

まとめ

ATM マルウェアはニッチな分野の攻撃ですが、マルウェアを首尾よく展開できると大きな利益が得られる可能性があります。ATM の Diebold Agilis 回線を標的とすることに特化した最初の悪意のあるコードが発見されてからこれまでの 10 年間に、他にも 30 種類を超えるマルウェア ファミリが確認されてきましたが、それらの洗練度、複雑度、および成功の度合いはさまざまです。成功した攻撃のほとんどは、一部の中南米諸国や東ヨーロッパなどの ATM が古くなっている国で報告されています。

ATM マルウェアを仕掛けている攻撃者の大多数は巧妙な犯罪者ではないようですが、大金を引き出すことができる可能性があるため、Carbanak や Cobalt Gang などのより巧妙な犯罪者グループのほか、Lazarus などの国家に支援されている攻撃者もこのマルウェアを利用しています。

ATM の既知のマルウェア サンプル数は非常に少ないものですが、サンプルの検出数は年々着実に増加しています。

金融機関や銀行は、ATM や支払システムをマルウェアから保護する対策について、特に慎重に検討する必要があります。企業や個人も、カードの詳細が ATM マルウェアによってスキミングされて不正なトランザクションに使用される可能性があるため、金銭的損失が生じる危険性があります。ベスト プラクティスに従って最高レベルの保護を確保し、ATM マルウェアの危険性に関するユーザ認識の向上に投資する必要があります。

カバレッジ

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP![]() )は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

Cisco クラウド Web セキュリティ(CWS)または Web セキュリティ アプライアンス(WSA)の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、これらの攻撃で使用されるマルウェアを検出します。

電子メール セキュリティは、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

次世代ファイアウォール(NGFW)、次世代侵入防止システム(NGIPS)、およびMeraki MX などのネットワーク セキュリティ アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を埋め込みます。

シスコのセキュア インターネット ゲートウェイ(SIG)である Umbrella![]() は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

特定の環境および脅威データに対する追加の保護は、Firepower Management Center から入手できます。

オープン ソースの SNORT サブスクライバ ルール セットをお使いであれば、Snort.org![]() で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

IOC

SHA256

Alice

04f25013eb088d5e8a6e55bdb005c464123e6605897bd80ac245ce7ca12a7a70

23c50f1c37b7c55554c282ba1781e9d6279cbbd7bfc5f64772d2e7a8962ebe70

b8063f1323a4ae8846163cc6e84a3b8a80463b25b9ff35d70a1c497509d48539

db1169df116fda46319c4b87607df7b6a5e80b48de5411d47684974ca22dd35a

e3bf733cc85da7421522a0b1ff788d43bcacd02815a88d19426e80de564174b3

ATMii

0ef71569308d44e89bde48096c67caf73ec177c1c970a2fd843fd3a094502d78

5f5d483c1fcd1638b32d11183c5ed5fd36362fb12d62e1d9940b47906733d672

7fac4b739c412b074ee13e181c0900a350b4df9499515febb75008e6955b9674

d74cbd2e39dc0a00dc4c0fb0823c5a86455cdad2be48d32866165c9e5557c3e0

DIAGK

03bb8decefc540bff5b08425adddb404b345452c8adedee0c8af13572891865b

Cutlet

05fae4bef32daf78a8fa42f8c25fdf481f13dfbbbd3048e5b89190822bc470cd

4a340a0a95f2af5ab7f3bfe6f304154e617d0c47ce31ee8426c70b86e195320c

c18b23cc493f89d73a2710ebb177d54beafe0edf0e17cc79e28d9efdfb69a630

d1a0b2a251fa69818784e8937403c18f09b2c37eead80ba61a3edf4ac2b6b7ff

d4a463c135d17239047ad4151ab2f2d084e223970e900904ecedabc0fd916545

fe1634318e27e3af856506d49a54d1d12e1cf650cbc31eeb0c805949edc8fc85

Piolin

5f4215368817570e7a390c9f6e265a7db343c9664d22008d5971dac707751524

Prilex

d10a0e0621a164fad0d7f3690b5d63ecb9561e5ad30a66f353a98395b774384e

WinPot

0720db2469a61d41c1e67a8f32020927a32422a5d58067bb328a2ff407e14e98

3f5ff48aa4dc2c1af3deeb33a9cc576616dad37156ae9182831b1b2a5ae4ae20

a5d0cd1bc33f44d25695ebd6530757180f4fc4d87a1658ee2f0d8fc42d09fb80

c3a5c8e9195163cef8e0e70bd8f3d49c8048e37af7c969341e1753aee63df0ae

d9c6515fd0fb3cd14b4bb4d11ecda78602d17f370780a4b9ee006a9830106213

ATMitch

1065502d7171df7be3776b839410a227c540cd977e5e856bbbcd837b0872bdb6

ea5ebd1e5f98e10b1e7c834dd54707ad06772bccb4179cae7e50c7e6e772a1ab

ATMtest

9f8a7828d833ed7f28f9f5ceaf1c073c6de0645172b8316d86edc16c84b61c4f

ATMWizX

7bd2c97ac5027c360011dc5aa8f2371cd934f73e885e41f7e80152332b3af1db

a4b42f503090cd3cd53963ddaf0be3e4eeedbd81ff02664668e68612816e727f

Ploutus

0106757fac9d10a8e2a22dce5337f404bfa1c44d3cc0c53af3c7539888bc4025

04db39463012add2eece6dfe6f311ad46b76dae55460eea30dec02d3d3f1c00a

0971c166826163093093fb199d883f2544055bdcfc671e7789bd5088992debe5

0e37b8a6711a3118daa1ce2e2f22c09b3f3c6179155b98215a1d96a81c767889

34acc4c0b61b5ce0b37c3589f97d1f23e6d84011a241e6f85683ee517ce786f1

398e335f2d6379771d86d508a43c567b4156104f89161812005a6122e9c899be

62b61f1d3f876300e8768b57d35c260cfc60b768a3e430725bd8d2f919619db2

7fd109532f1e49cf074be541df38e0ce190497847fdb5588767ca35b9620a6c2

aee97881d3e45ba0cae91f471db78aded16bcff1468d9e66edf9d3c0223d238f

c8d57b32ab86a3a97f89ae7f1044a63cca2b58f748bed250a1f9df5c50fc8fbb

d93342bd12ef44d92bf58ed2f0f88443385a0192804a5d0976352484c0d37685

d99339d3dc6891cdd832754c5739640c62cd229c84e04e9e3cad743c6f66b1b9

e75e13d3b7a581014edcc2a397eaffbf91c3e5094d4afd81632d9ad872f935f4

Suceful

c7cb44e0b075cbc90a7c280ef8f1c69e8fe06e7dabce054b61b10c3105eda1c4

d33d69b454efba519bffd3ba63c99ffce058e3105745f8a7ae699f72db1e70eb

Tyupkin

16166533c69f2f04110e8b8e9cc45ed2aeaf7850fa68845c64d92ff907dd44f0

3639e8cc463922b427ea20dce8f237c0c0e82aa51d2502c48662e60fb405f677

639d2d926325275cb023014d0b446d03f1dcc8526bff1aa72373e27d78a6a674

646433de5c56fdbc7e6e934a05e9e99012ef39a0ed6cc4bdb1d984cd4435379e

6c59cd1e12bc1037031af48b934e9398fc85efb2a067d03b6a100dd8423e5d9b

853fb4e85d8b0ad7c156ad6d3fc4b0340c8b29fa0548a3df758e7845ba8b23ae

8bb5c766de0a73dc0eff7c9fce086565b6220465185e258c21c5b9dfb0bef51d

b670fe2d803705f811b5a0c9e69ccfec3a6c3a31cfd42a30d9e8902af7b9ed80

SkimerWC

dff7ee95100ffaec5848a73a7b306eaaee94ae691dfccff9fe6ce0a8f3b82c56

e267fb3044c31256f06dd712c7aeae97ad148fd3157995a7e536e5473c1a2bc0

e78e6155b8dfd206ba5a5e7253409891bfed1b943d217e0fbc416a25fa761580

ATMitch.B

66db5b6b5dc51de7e5380f214f703bdc69ab3c3bec7c3b67179940a06560f126

ATMripper

21f3c0bf3fc05685ec5b7bf3c98103761894d7c6783c2c12afae958eb103598e

22db6a994eb057715b499c5641cc608fb0380aeea25f78180436c35ecd81ce7d

3d8c7fb9e55f96cf3073b321ee5e59ff2189d70b0662bc0b88990971bc8b73d8

4c98d5cd865d7fe2f293862fae42895045e43facfdd2a3495383be4ddbb220dc

64499b2584d239380ffecf07e94167e0414c4bb5438620659fe37d595ef3f361

cc85e8ca86c787a1c031e67242e23f4ef503840739f9cdc7e18a48e4a6773b38

e3a6970d66bc4687b21381353826fabd469007c869efc711fdd0e4711aa77ffc

Ligsterac

1243c478a7145fa08a03200611fcf5fae9bb58039c5069ef93e150d53cf22524

377f85562e9ec16cae8fed87e43b6dd230eaa6e1c8f2732f5096f1ec951f045a

aaeee605cb1850dd81da8990fe4115fe85e5d4eb84ddaf2fa8d0b21afdc2b293

b361963fe11b149afc526a6e0656c08226f943bdba0f2c7c0a7640fba09afce8

e130bc1603893155d87946a430b6d6ad167760cde24aa2834c61dd0eace30e8e

NeoPocket

85652bbd0379d73395102edc299c892f21a4bba3378aa3b0aaea9b1130022bdd

Atmosphere

26b2daa6fbf5ec13599d24e6819202ddb3f770428d732100be15c23be317bd47

5c838658b25d44edab79a4bd2af7c56bef96768b93addbbaaaea36da604fca62

956968e6f4bf611137ea0e747891ba8dc200ca809c252ef249294912fb3dbe3c

a6c33d7275c46397593f53ea136ea8669794f4d787044106594631c07a9ee71d

d60126545fa68b14c36cd4cffa3f81ed487381482582acbba786fa88884f636b

eeb8390e885612e1f0b8f8922baa4ebc9ba420224b30370d08b45f3453949937

ATMSpitter

4035d977202b44666885f9781ac8755c799350a03838ff782eb730c0d7069958

85e5aacbc9113520d93f1d9d73193c3501ebab8032661052d9a66348e204cde6

8770f760af320d30681a4eb4ded331eab2481f54c657aac607df8babe8c11a6b

bf20c674a0533e7c0d825de097629a96cb42ae2d4840b07dd1168993d95163e8

c5b43b02a62d424a4e8a63b23bef8b022c08a889a15a6ad7f5bf1fd4fe73291f

e372631f96face11e803e812d9a77a25d0a81fa41e4ac362dc8aee5c8a021000

f27e27244233f2bb5b02412d4b05315625928adaa340708e91d61ad3bce54bf6

HelloWorld

2de4a510ee303c04c8d7bd59b7987b22c3471c9f4ba69b5f83ba36de88b63a8d

867991ade335186baa19a227e3a044c8321a6cef96c23c98eef21fe6b87edf6a

f6609bb3c3197ace26ebdeb372ba657ac84b05a3e9e265b5211e1ea42da70dbe

Java/Dispcash

0149667c0f8cbfc216ef9d1f3154643cbbf6940e6f24a09c92a82dd7370a5027

ef407db8c79033027858364fd7a04eeb70cf37b7c3a10069a92bae96da88dfaa

Trojan.Skimer

2721a5a6478bfff2c5de0d105623ba5f411401bbd92bd3e2bee4c51c2d12f5a8

4941331c64e0389d5ec966122ef71a99d8f9830f13e9afa758e03275f896c2eb

5ab6358e1886655257c437ebad71b98a6575313b2f9327359661aac5d450c45a

653701d02c5d8d39b3da9b0848d20921cd65ea28e77c8e9254e222601264bcc6

d90257af70401984d5d41dd057114df88566d00329874ced3103a6f8cd1991e5

GreenDispenser

20a1490b666f8c75c47b682cf10a48b7b0278068cb260b14d8d0584ee6c006a5

50db1f5e9692f217f356a592e413e6c9cb31105a94efc70a5ca1c2c73d95d572

5a37be2d298145b766ba54616677d802cfabc62e3b9be2ffb6d4719d3f8143e9

7544e7a798b791cb36caaa1860974f33d30bc4659ceab3063d1ab4fd71c8c7e0

77850f738ba42fd9da299b2282314709ad8dc93623b318b116bfc25c5280c541

b7e61f65e147885ec1fe6a787b62d9ee82d1f34f1c9ba8068d3570adca87c54f

ATM.DispCash.3

622d7489208578eaaaae054a07e16b4b8c91a3fde6e61d082a09aee5a1b1f829

b00cd2ca5247c93e3a40f73006051bbfada3b1bc73c4d44105384824bb60131d

b66615b186bf7067cdb937220f86b1d9411351e0b06ee8d02cf6c5358348e884

9feea4b7a5b438335353bb4eac82f8f2a16232a90b7cddbf77dc73dd451e9a6e

6efedf9bde951ad6c3e240ec498767bb693ecc8fa62040e624c5a7fa21c5bdaa

Trojan.Fastcash

d465637518024262c063f4a82d799a4e40ff3381014972f24ea18bc23c3b27ee

ca9ab48d293cc84092e8db8f0ca99cb155b30c61d32a1da7cd3687de454fe86c

10ac312c8dd02e417dd24d53c99525c29d74dcbc84730351ad7a4e0a4b1a0eba

3a5ba44f140821849de2d82d5a137c3bb5a736130dddb86b296d94e6b421594c

Skimer

34e7060e7a0c0ba24fcb55c641e5b586cef744e10ebd5a9f73ecd2ed2f4e9c1f

b51973c530802ae19df8ac4d9643fc3317952242d9d42f951e094c72d730dd66

359bb8596e4befafdaca706630bec598400694305622c116acdfa59074f1858e

ac8e8216e71e078198ef67d4cb48118767d0696610a02137492814422153d3c6

7888e9a27b27f026f09997414504be5822f35b69ddec826eb2a56f6347e2d147

cde6f7fb2fbdefffe22a012295ab157cffc07cab26ba0e34ced0bae484355187

b39c5992c2cb70c76c82d6fba3cc0b7972c2f9b35227934b766e810f20a5f053

WinPotv3

009b677564b3ebb0831171edf3fb0deb0fa3b0010b74586e01d8df4af965ef3f

1d6508cbe5f7ccaa991572f05aef52bab8a59851ca9a4367605a9637b10ae081

20fb2edfcece271f87d006e263c4a6de48ed518901211a76dc38aac43e1b9d19

6670ccc940cca6983340dbce1a9bbce7b49643ac924e18ca25def8b632b70720

70cc5070ce058682c1d44cef887c0ec8a50dba6b717802c5a8f2c8f2ed377c13

8d7f932d8236671018c5cd02781301134aa6df315253f7a56559350d2616ff8e

b57bc410683aba4c211e407320e6b7746ce25e06d81ddf480711228efd921a6c

e2c87bca353016aced41305ddd66ee7430bf61a20c0f4c8c0f0650f006f05160

本稿は 2019年5月30日に Talos Group

のブログに投稿された「10 years of virtual dynamite: A high-level retrospective of ATM malware

」の抄訳です。