この記事は、Cisco Umbrella のシニア セキュリティ アナリストである Artsiom Holub によるブログ「Changing the Standard of Phishing: Attack Trends,Tips and Tricks.」

(2017/8/10)の抄訳です。

AS OLD AS THE HILLS – 極めて古い

フィッシングはよく知られた、サイバー犯罪者に使用される最も一般的かつ、最も成功した攻撃です。この攻撃は情報システムの最も脆弱なコンポーネント、つまりユーザを対象としており、設計はシンプルです。ICO(イニシャル コイン オファリング:仮想通貨による資金調達)を実施するスタートアップ企業は、多くのフィッシング攻撃を経験しています。このような攻撃の結果、投資資金が失われたというケースが複数、報告されています。

最近まで、これらの攻撃の大半はユーザの受信トレイに留め置かれることになるスパムメッセージによって配信されていました。フィッシングの疑いが非常に明白なため、ほとんどのメッセージは無視されます。その他の場合、メッセージは「このページにパスワードを入力しても安全ですか?」という質問と共に IT サポートに転送されます。もちろん、これらのユーザの一部はフィッシング被害に遭いますが、その数はスパム メールの総量に比べれば非常に少ないです。

Coindash のウェブ サイトがハッキングされた最近の事件では、ハッカーが所属していると特定されるアドレスに資金を送ろうとする詐欺行為が行われました。Slack プラットフォームを通じた仮想通貨ユーザに対する新たな攻撃もあります。最近のスピア フィッシング攻撃では、メッセージ本文にリンクや脆弱性が含まれていないことがわかりました。代わりにタイトル、件名しかなく、このタイトルをグーグルで検索するとサイトにつながります。これらは、新しいフィッシング攻撃がいかに早く現れるのかを示しています。

Cisco Umbrella では、NLP Rank により新たな攻撃やトレンドを監視して来ました。このブログ記事では、検出された最新の脅威の一部を共有します。

AN OLD DOG LEARNS NEW TRICKS - 老犬は新しい芸を覚えない

Punycode エンコーディング

1 つの傾向は、国際化ドメイン名で使われる文字符号化方式 punycode によるドメインの偽装です。これはかつてよく見られた手法です。OCR ベースの追加フィルタを使用したドメイン名とその内容に関する NLP ベースの解析の結果、提案されたブロックが次のように表示されたら疑わしいドメイン名である、と認識することができました。

フリー ドメイン名

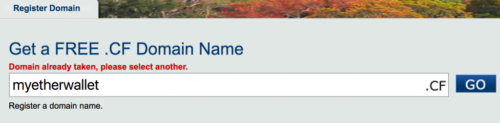

これらの悪用されたドメインのほとんどは、無料でドメインを提供する TLD に由来します。重視される点は価格ではなく、重要な支払い情報の形跡を残さずにドメイン名を取得できる点です。ドメインの取得に必要なのは、使い捨て e メール アドレスだけです。同様に、匿名化されたホスティングサービス(bulletproof hosting)や不正使用の大手プロバイダも利用されています。

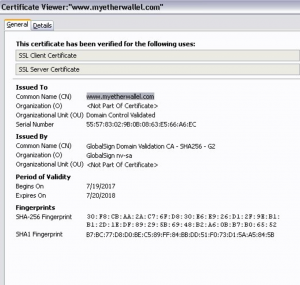

以下の例では、Ethereum wallet ウォレットプロバイダの 1 つになりすましドメインを登録しようとすると、ドメイン名 myetherwallet [cf] がすでに使用されていることがわかります。

登録に使用された難読化(Obfuscated) e メール

ドメイン登録のために複数の e メールを設定するのは困難なため、ドメインの登録に難読化(Obfuscated) e メールが使用されることがよくあります。別のトリックは、複数のドメインを登録するための 1 つの e メールを持ち、そのような e メール アドレスを異なる whois データ匿名サービスで置き換える、もしくは「ガード」することです。このような場合、whois プロバイダは「プライバシーに関する声明の制限」により、ドメイン名のユーザ個人情報は公開できません。Protonmail など、ユーザ匿名で登録できるサービスでは、この手法が濫用されています。

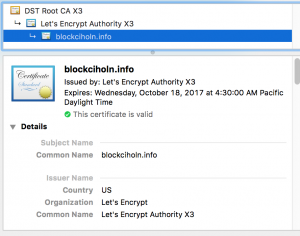

SSL証明書と無料ホスティング

一般的に、人々は依然として HTTPS + SSL の組み合わせを信頼できるドメイン、と考えています。実際は、接続がプライベートであり、トラフィックが転送中に保護されていることを意味しているのです。もう一つの誤解は、CA から有効な SSL 証明書を持つ Web サーバを取得し、トレースを残すことは不可能である、ということです。結論としては、これは真実ではありません。多くの場合、攻撃者はホスティング プロバイダが提供する無料の SSL を利用しています。SSL サービス プロバイダから提供される無料パッケージの機能を簡単に分析すると、フィッシング犯罪者によって悪用される可能性の数々が明らかになります。

一般的に、人々は依然として HTTPS + SSL の組み合わせを信頼できるドメイン、と考えています。実際は、接続がプライベートであり、トラフィックが転送中に保護されていることを意味しているのです。もう一つの誤解は、CA から有効な SSL 証明書を持つ Web サーバを取得し、トレースを残すことは不可能である、ということです。結論としては、これは真実ではありません。多くの場合、攻撃者はホスティング プロバイダが提供する無料の SSL を利用しています。SSL サービス プロバイダから提供される無料パッケージの機能を簡単に分析すると、フィッシング犯罪者によって悪用される可能性の数々が明らかになります。

- 完全匿名登録。有効な e メール アドレスで十分です。理論的には、登録に使用された IP アドレスの分析からアイデンティティを見つけることができますが、洗練された攻撃者は本当の IP アドレスを隠すことができます。

- CA 無料証明書の濫用。それらのうちのいくつかは無料であるだけでなく、追加の検証を実行することなく、登録から数分以内で発行されます。

- Web サーバの実際の IP アドレスは表示されません。すべてのトラフィックは、インフラストラクチャのような CDN を経由します。

SSL オフロード。 http で動作するように悪意のある Web サーバを構成できますが、Cloudflare のようなサービスでは、すべてのトラフィックが SSL を経由します。HTTP では無料ホスティングを簡単に手に入れることができますが、HTTPS と SSL はホスティングするのに費用をかけなければならないため、重要です。そして、これは追跡可能です。

SSL オフロード。 http で動作するように悪意のある Web サーバを構成できますが、Cloudflare のようなサービスでは、すべてのトラフィックが SSL を経由します。HTTP では無料ホスティングを簡単に手に入れることができますが、HTTPS と SSL はホスティングするのに費用をかけなければならないため、重要です。そして、これは追跡可能です。-

稀な例外を除き、CA サービスは .ga 、 .cf 、 .tk などのドメイン証明書に署名しません。また、Cloudflare のようなサービスは、攻撃者にとってのこの問題を解決し、容易に証明書が発行されます。

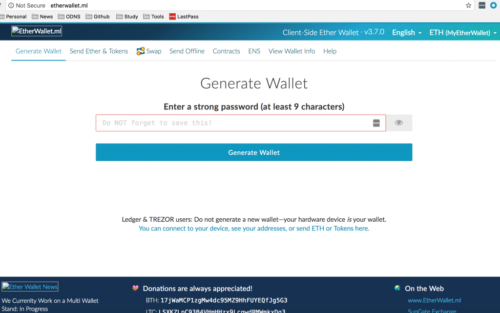

感染した広告

アドワーズ広告のフィッシングは新しい脅威ではありませんが、フィッシング暗号化ユーザーや他の金融機関の場合に最も多く使用されています。Google と Bing は広告プラットフォームの悪意のある使用を認識していますが、最近のキャンペーンではこれらの攻撃が頻繁に検出を上回ることが証明されています。私たちは、過去 6 ~ 9 ヶ月の間、以下のキャンペーンを観察しました。キャンペーン期間を通じてローテーションする対象企業がありますが、残りのスキームは同じままです。このタイプのキャンペーンは、こちらの出版物で詳しく説明されています。このキャンペーンの最新の反復は MyEtherWallet のユーザを対象としています。

未確認のリダイレクト

フィッシング詐欺メールは改良されており、より多くのターゲットを絞ったソーシャル エンジニアリング戦術を使用しています。一見しただけでは認識されないフィッシング メール内のリンクを分析しました。しかしながらこのメールは感染した Web サイトにつながり「拒否されたリダイレクト」脆弱性が生じます。この脆弱性を利用することで、一般的に使用されているスパム対策フィルタのすべてではないにしても、多くを撃退することができます。e メールでは、リンクは次のように表示されます。

hxxps://company.com/unvalidated_redirect.php?url = http://login.company.cf/

ユーザは、元の信頼済みサイト(company.com)へのリンクを見て、起こりうるリダイレクトを認識しません。

URL短縮名の不正使用

最近のマス スパム キャンペーンでは、e メール本文の短縮 URL リンクを使用して、なりすましドメインへのトラフィックを増加させています。このテクニックは標準的な防御のかなりの数を撃退し、一般的なユーザに問題を引き起こします。多くの人々は、短縮されたリンクの安全性の保証には、URL 短縮者に責任があると考えています。多くの URL 短縮機能は、システム内の悪質なリンクを減らすために働いていますが、そのような濫用を完全に排除することは非常に難しい問題です。これらのスキームは、通常、アカウントの資格情報を収集するだけでなく、マルウェアの配信にも利用されます。

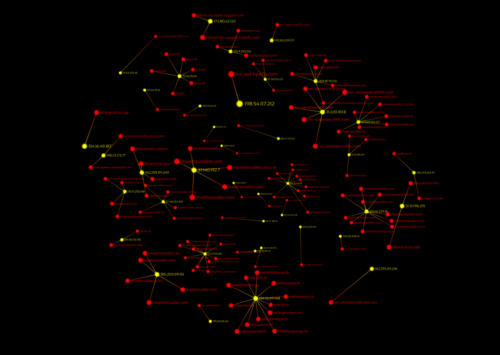

フィッシングの倒し方

悪質なドメインをどのようにダウンさせるか。業界の多くのセキュリティ研究者の目標ですが、統合されたソリューションはまだ存在しません。これらの攻撃の背後にある悪質なインフラストラクチャが複雑になっているため、研究者はレジストラ、クラウド サービス プロバイダ、e メール サービス プロバイダと密接に協力して、そのような攻撃の背後にある悪意あるアクターを見つける必要があります。ただし、この方法で指標となるのは IP アドレスのみです。想定された IP アドレスだけで犯罪者を「特定する」ことは可能なのか?私は不可能と答えます。

結論

シンプルなタイプ入力ドメインの背後にある問題の規模を特定する調査により、この脅威にさらされるユーザがいかに多いのかがわかります。フィッシング攻撃の量は増えており、犯罪者の方法は常に進化しています。 Cisco Umbrella は、 NLPRank などのソリューションを使用して、このようなドメインを検出してブロックすることができます。さらに、可能であればユーザと企業自身が二要素認証を有効にし、階層化されたセキュリティ制御を実装することが、強く推奨されます。

IOC

このブログは、Cisco Umbrella リサーチ チームの Artsiom Holub とシスコの国別電子化チームの Jeremiah O’Connor の協力の結果です。