販売中の POS マルウェア、GlitchPOS

エグゼクティブ サマリー

エグゼクティブ サマリー

販売時点管理(POS)マルウェアは、攻撃者に広く利用されています。これがあれば、クレジット カード番号を入手でき、その情報によってすぐに金銭的な利益を得られるからです。このタイプのマルウェアは一般的に、小売業者の Web サイトや POS システムのある店舗に展開され、顧客の支払い情報を追跡することを目的にしています。クレジット カードの詳細情報を首尾よく入手したら、その情報を販売して利益を得られます。または、クレジット カード データを直接使用して、脆弱性の情報やリソースを入手し、その他のマルウェアに悪用することもできます。POS 端末は、分離の観点から忘れ去られることが多く、攻撃者にとって格好の標的になります。Cisco Talos は最近、クライムウェアのフォーラムで販売されている新しい POS マルウェアを発見しました。Talos の研究者によって、そのマルウェアに関連するペイロード、インフラストラクチャおよびコントロール パネルも発見されました。今回のマルウェアは、この攻撃者が最初に開発したマルウェアではないと、Talos は確信しています。これらは、数年前、DiamondFox L!NK ボットネットの販売にも関わっていたのです。また、「GlitchPOS」と呼ばれる今回のマルウェアは、別の Web サイトで、元より高い値段で配布されています。

このマルウェアの背後にいる攻撃者は、後述するように、それを簡単に使用できることを示すビデオを作成していました。これは、平均的なユーザが、こうしたツールをすべて購入して、クレジット カードのスキミング ボットネットを独自で設定できることを示す事例です。

GlitchPOS

パッカーの概要

Visual Basic で開発されたパッカーが、このマルウェアを保護しています。このパッカーは、表面上は偽物のゲームで、そのメイン フォームのユーザ インターフェイス(これは、実行時には表示されません)には、さまざまな猫の写真が含まれています。

パッカーの目的は、UPX パッカーでエンコードされたライブラリをデコードすることです。そのライブラリが実際のペイロードです。デコードすると、GlitchPOS にアクセスできるようになります。このマルウェアは、Visual Basic で開発されていて、メモリ グラバーとして機能します。

ペイロードの解析

ペイロードは小さく、限られた機能のみ含まれています。また、コマンド & コントロール(C2)サーバに接続して、以下を行います。

- 感染したシステムの登録

- タスク(メモリやディスク内でのコマンド実行)の受信

- 感染したシステムのメモリからクレジット カード番号を窃取

- スキャンされたプロセスの除外リストを更新

- 「暗号化」キーの更新

- ユーザ エージェントの更新

- 自身を削除

タスクのメカニズム

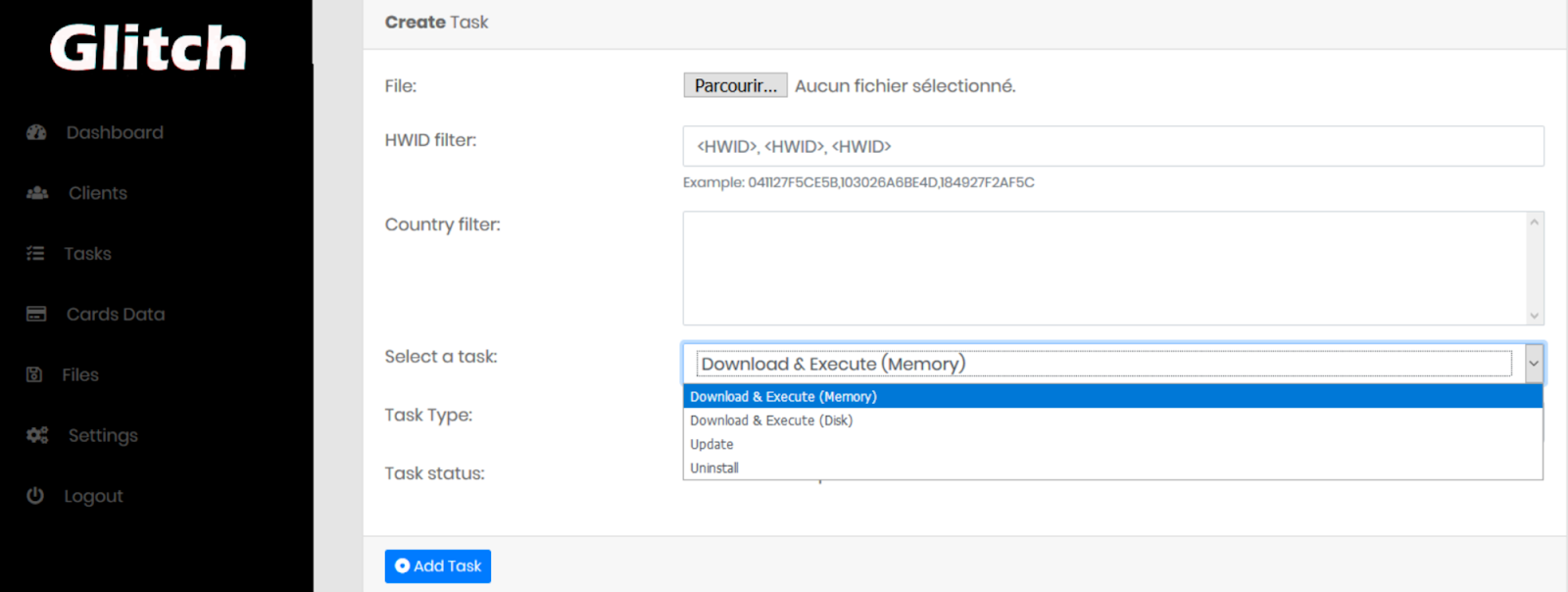

このマルウェアは C2 サーバからタスクを受信します。タスクが表示されたペインを以下に示します。

コマンドは、C2 サーバから直接送信されるシェルコード経由で実行されます。Wireshark のキャプチャ例を以下に示します。

シェルコードは Base64 でエンコードされています。以下のスクリーンショットは、シェルコードが RunPE であることを示しています。

「暗号化」キー

通信用の「暗号化」キーは、パネルから更新できます。通信は、暗号化されず、XOR でエンコードされています。

クレジット カード グラバー

このマルウェアの主な目的は、感染したシステムのメモリからクレジット カード番号(トラック 1 とトラック 2)を盗むことです。GlitchPOS では、このタスクの実行に正規表現を使用します。

- (%B)\d{0,19}\^[\w\s\/]{2,26}\^\d{7}\w*\?

この正規表現によって、トラック 1 の形式 B を検出します。

トラック 1 の例

カード所有者: TALOS

カード番号 *:1234 5678 9012 3445

有効期限:01/99

%B1234567890123445^TALOS/M.

- ;\d{13,19}=\d{7}\w*\?

この正規表現によって、トラック 2 を検出します。

前の例を基にしたトラック 2 の例

;1234567890123445=99011200XXXX00000000?*

メモリ内に一致が見つかった場合、その結果が C2 サーバに送信されます。このマルウェアは、サーバによって提供される除外リストを維持します。デフォルトのリストには次が含まれます。chrome、firefox、iexplore、svchost、smss、csrss、wininit、steam、devenv、thunderbird、skype、pidgin、services、dwn、dllhost、jusched、jucheck、lsass、winlogon、alg、wscntfy、taskmgr、taskhost、spoolsv、qml、akw。

パネル

GlitchPOS パネルのその他のスクリーンショットを以下に示します。これらのスクリーンショットは、マルウェアの販促物として販売者から提供されたものです。

「ダッシュボード」

「クライアント」リスト

「カードの詳細」

DiamondFox L!NK ボットネットとの関連性

作成者、Edbitss

GlitchPOS に関する最初の記述は、2019 年 2 月 2 日、マルウェア フォーラムに投稿されました。

Edbitss は、CheckPoint![]() 社のレポートによると、2015 年または 2016 年と、2017 年に DiamondFox L!NK ボットネットの開発者であったとされています。

社のレポートによると、2015 年または 2016 年と、2017 年に DiamondFox L!NK ボットネットの開発者であったとされています。

この開発者は、GlitchPOS の販促物としても、このビデオを作成しました。このビデオでは、作成者がマルウェアを設定し、カードから読み取ったデータをキャプチャする様子を見ることができます。こちらで用意したビデオではなく、画質、揺れ、音楽その他について、全体的に質が良くないことをお許しください。

作成済みのマルウェアが 250 ドル、ビルダーが 600 ドルで販売され、最後に、ゲート アドレスの変更に 80 ドルが課金されます。

パネルの類似点

マルウェアの言語(Visual Basic)の他にも、DiamondFox と GlitchPOS のパネルの類似点を特定しました。このセクションで示す DiamondFox のスクリーンショットは、以前説明した、CheckPoint 社のレポートから取得したものです。

ダッシュボードの世界地図が似ています(イメージ、コード、色)。

「クライアント(Clients)」、「タスク(Tasks)」など、左側のメニューで同じ用語が使用されています。

双方のパネルでは、アイコンと感染したマシンのリスト(HWID から始まる)も似ています。また、PHP ファイルの命名規則も DiamondFox に類似しています。

作成者が、DiamondFox パネルのコードを GlitchPOS パネルに再利用したことは明らかです。

GlitchPOS と DiamondFox の POS モジュールの比較

2017 年、DiamondFox マルウェアには、POS プラグインが含まれていました。このモジュールが GlitchPOS と同じかどうかをチェックしましたが、同じではありませんでした。作成者は、DiamondFox で、リークした BlackPOS のコードを使用して、クレジット カード グラバーを開発していました。GlitchPOS では、このタスクを実行する独自のコードを開発し、以前流出したコードは使用していませんでした。

攻撃者はあらゆる場所に

興味深いことに、他の誰かが同じマルウェアを販売しようとしていました。それは、Edbitss がマルウェアを別のフォーラムに投稿した 25 日後でした。

この攻撃者は、利益を得ようと値上げさえしています。

この無節操な行為を非難しているメンバーもいました。

Talos が持つ別の情報によると、Chameleon101 は、Edbitss が以前作成したマルウェアを取得し、それを値上げして、別のフォーラムで販売していると考えられます。

まとめ

この調査は、POS マルウェアが今でも魅力的なマルウェアであること、また、誰かがいまだにこのマルウェア ファミリの開発に取り組んでいることを示しています。Edbitss が、サイバーセキュリティ企業からその存在を公開された後の年にも、マルウェアの開発を続けていることが分かります。Edbitss はその後、DiamondFox から新しいプロジェクトに切り替えて POS を標的にしています。販売開始が数週間前であるため、Talos では、それを購入して使用している人の数はまだ分かりません。また、攻撃者が、お互いの制作物を盗んでいることと、他の開発者のマルウェアを高い値段で販売しようとしていることを確認できました。最後に、Edbitss が公開した DiamondFox のスクリーンショットから、彼の言葉を引用します。「将来、銀行強盗に取って代わる」。

カバレッジ

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

以下のスクリーンショットは、AMP がこの脅威からお客様を保護する様子を示しています。こちら![]() から AMP を無料でお試しできます。

から AMP を無料でお試しできます。

Cisco クラウド Web セキュリティ(CWS)または Web セキュリティ アプライアンス(WSA)の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、これらの攻撃で使用されるマルウェアを検出します。

電子メール セキュリティは、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

次世代ファイアウォール(NGFW)、次世代侵入防止システム(NGIPS)、およびMeraki MX などのネットワーク セキュリティ アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を埋め込みます。

シスコのセキュア インターネット ゲートウェイ(SIG)である Umbrella![]() は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

オープン ソースの SNORT Ⓡ サブスクライバ ルール セットをお使いであれば、Snort.org![]() で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

侵入の痕跡(IOC)

次の Ioc は、このキャンペーンに関連付けられています。

GlitchPOS サンプル

ed043ff67cc28e67ba36566c340090a19e5bf87c6092d418ff0fd3759fb661ab (SHA256)

abfadb6686459f69a92ede367a2713fc2a1289ebe0c8596964682e4334cee553 (SHA256)

C2 サーバ

coupondemo[.]dynamicinnovation[.]net

URL

hxxp://coupondemo[.]dynamicinnovation[.]net/cgl-bin/gate.php

hxxp://coupondemo[.]dynamicinnovation[.]net/admin/gate.php

hxxp://coupondemo[.]dynamicinnovation[.]net/glitch/gate.php

Tags:本稿は 2019年3月13日に Talos Group

のブログに投稿された「GlitchPOS: New PoS malware for sale

」の抄訳です。