2018 年、サイバーセキュリティの分野は、大きな転換点を迎えました。暗号通貨のブームに伴い、ランサムウェアから暗号通貨マイニング ツール![]() への移行が見られました。Talos の調査員は、小規模企業やホーム オフィスのネットワーク機器に甚大な影響を与える VPNFilter

への移行が見られました。Talos の調査員は、小規模企業やホーム オフィスのネットワーク機器に甚大な影響を与える VPNFilter![]() などの APT キャンペーンと、冬季オリンピックの妨害を狙って作成されたと思われる Olympic Destroyer

などの APT キャンペーンと、冬季オリンピックの妨害を狙って作成されたと思われる Olympic Destroyer![]() を確認しました。

を確認しました。

これらの攻撃は大々的に報じられましたが、セキュリティ システムが日々防御している相手のごく一部にしか過ぎません。この記事では、最も頻繁にトリガーされた SNORTⓇ ルール(Cisco Meraki![]() システムのレポートによる)を調査した結果判明したことをいくつか取り上げます。これらのルールは、Olympic Destroyer ほど広く知られてはいないものの、同等の破壊力を持ち得る最も一般的な攻撃から、当社のお客様を保護するためのものでした。Snort は、無料で使用できるオープンソースのネットワーク侵入防御システムです。Cisco Talos では、ソフトウェアの脆弱性や最新のマルウェアから保護するために、新しいルールを毎週 Snort にアップデートしています。

システムのレポートによる)を調査した結果判明したことをいくつか取り上げます。これらのルールは、Olympic Destroyer ほど広く知られてはいないものの、同等の破壊力を持ち得る最も一般的な攻撃から、当社のお客様を保護するためのものでした。Snort は、無料で使用できるオープンソースのネットワーク侵入防御システムです。Cisco Talos では、ソフトウェアの脆弱性や最新のマルウェアから保護するために、新しいルールを毎週 Snort にアップデートしています。

上位 5 つのルール

Snort ルールをトリガーするネットワーク動作には、ネットワークに接続されたシステムをプローブしようとする試みやシステムをエクスプロイトする試みから、既知の悪意あるコマンド アンド コントロール トラフィックの検出に至るまで、さまざまなものがあります。各ルールには固有の識別子が設定されており、特定のネットワーク アクティビティを検出します。この識別子は、ジェネレータ ID(GID)、ルール ID(SID)、リビジョン番号という 3 つの部分で構成されています。GID は、イベントを生成した Snort のサブシステムを示します。たとえば GID が「1」の場合、テキスト ルール サブシステムでイベントが生成されたことがわかります。SID は、ルール自体を一意に識別する ID です。SID に関する情報は、Snort Web サイト![]() の検索ツールで検索できます。リビジョン番号は、ルールのバージョンを表します。必ず最新のリビジョンのルールを使用するようにしてください。

の検索ツールで検索できます。リビジョン番号は、ルールのバージョンを表します。必ず最新のリビジョンのルールを使用するようにしてください。

Snort ルールは、検出されたアクティビティのタイプに基づいて、いくつかのクラスに分類されます。最も多くレポートされているクラス タイプは「policy-violation(ポリシー違反)」で、次に「trojan-activity(トロイの木馬アクティビティ)」と「attempted-admin(管理者特権獲得攻撃)」が続きます。レポート数が比較的少ないクラス タイプの中にも、「attempted user(ユーザ権限獲得攻撃)」や「web-application-attack(Web アプリケーション攻撃)」など、悪意のあるインバウンド/アウトバウンド ネットワーク トラフィックを検出するうえで特に興味深いものがあります。

Cisco Meraki が管理しているデバイスは、クライアントのネットワークを保護し、広範な脅威環境についての全体像を示してくれます。ポリシー内でトリガーされている頻度が高い 5 つのルールを、第 5 位から順に紹介します。

第 5 位:1:43687:2「.bit に対する不審な DNS クエリ」

.bit トップレベル ドメインはあまり目立った展開はしていませんが、マルウェアのコマンド アンド コントロール(C2)システムのホスティングに使用されることがあります。.bit ドメインをボットネット通信の一部として使用するファミリの 1 つに、Necurs があります。.bit TLD は、Namecoin(ネームコイン)を使用して管理されています。Namecoin は、Bitcoin(ビットコイン)暗号通貨の最初のフォークの 1 つで、中央管理機関のない分散型元帳方式です。.bit ドメインは分散型であるため、ドメインを解決するための DNS サーバがほとんどなく、いずれのドメインも停止されにくくなっています。

第 4 位:1:41978:5「Microsoft Windows SMB リモート コード実行」

2017 年 5 月に、SMBv1 の脆弱性![]() が公開されました。この脆弱性によって、リモート攻撃者が、巧妙に細工されたパケットを介して任意のコードを実行できる可能性があります。その結果、2017 年にネットワーク ワーム Wannacry

が公開されました。この脆弱性によって、リモート攻撃者が、巧妙に細工されたパケットを介して任意のコードを実行できる可能性があります。その結果、2017 年にネットワーク ワーム Wannacry![]() と Nyetya

と Nyetya![]() が大発生しました。この脆弱性に関するルールは、2017 年には上位 5 つに入りませんでしたが、この脆弱性をエクスプロイトするためのスキャンやさまざまな試みは、2018 年になっても依然として多く行われていたようです。このことから、ネットワークを防御し、できるだけ頻繁に管理プログラムにパッチを適用することの重要性がわかります。

が大発生しました。この脆弱性に関するルールは、2017 年には上位 5 つに入りませんでしたが、この脆弱性をエクスプロイトするためのスキャンやさまざまな試みは、2018 年になっても依然として多く行われていたようです。このことから、ネットワークを防御し、できるだけ頻繁に管理プログラムにパッチを適用することの重要性がわかります。

各組織は、Windows 実行デバイスにパッチが完全に適用されていることを確認する必要があります。さらに、外部アクセス可能なすべてのホストで SMB ポート(139 および 445 番)をブロックすることも急務です。

第 3 位:1:39867:4「.tk に対する不審な DNS クエリ」

.tk は、南太平洋のトケラウ自治領が所有しているトップレベル ドメインです。.tk ドメイン レジストリは、無料でドメインを登録できるため、非常に多くのドメインが登録されています。その中にはサイバー攻撃者が登録したものも含まれ、ドメインが頻繁に悪用されています。

このルールは、.tk ドメインに対する DNS ルックアップによってトリガーされます。トリガーされたからといって、そのルックアップが悪意のあるものとは限りませんが、ネットワーク上の不審なアクティビティに対する指標として有効活用できます。ネットワークでこのルールのトリガーが急増した場合、原因を調査する必要があります。特に、大部分が単一のデバイスで発生しているのであれば、重点的に調査が必要です。

他にも、.bit、.pw、.top など、ほとんど使われていないトップレベル ドメインに対する DNS ルックアップを検出する同様のルールが、上位 20 のルールに入っています。

第 2 位:1:35030:1 & 1:23493:6「Win.trojan.Zeus 亜種アウトバウンド接続)」

これまでに最も注目されたマルウェアの 1 つに、Zeus/Zbot![]() があります。これは、悪名高いトロイの木馬です。銀行取引用のクレデンシャルなどの個人情報を盗んだり、クリック詐欺計画や(おそらく)その他多くの犯罪組織に参加したりするために、世界中のボットネット運用者によって利用されました。世界中で報道された Kneber などの悪名高いボットネットの背後にも、このエンジンが存在していました。

があります。これは、悪名高いトロイの木馬です。銀行取引用のクレデンシャルなどの個人情報を盗んだり、クリック詐欺計画や(おそらく)その他多くの犯罪組織に参加したりするために、世界中のボットネット運用者によって利用されました。世界中で報道された Kneber などの悪名高いボットネットの背後にも、このエンジンが存在していました。

2018 年の初めに、Talos は、Zeus の亜種![]() を確認しました。このマルウェアは、ウクライナの会計ソフトウェア開発企業 Crystal Finance Millennium(CFM)社の公式 Web サイトを使用して開始されました。

を確認しました。このマルウェアは、ウクライナの会計ソフトウェア開発企業 Crystal Finance Millennium(CFM)社の公式 Web サイトを使用して開始されました。

この攻撃ベクトルは、Nyetya およびそれに関与した MeDoc に関するブログ記事で Talos が取り上げた攻撃に類似しています。ウクライナの当局や企業は、別の会計ソフトウェア開発企業がセキュリティ侵害されたとして、国内のセキュリティ企業(ISSP)から警告を受けていました。これと同時期に発生したスパム攻撃では、スパム メールに添付されたダウンローダのマルウェア取得先として CFM 社の Web サイトが使用されていました。

2011 年に Zeus のソース コードが流出して以来、複数の亜種が確認されています。たとえば、Google の検索結果を汚染して拡散に利用する Zeus Panda![]() などがあります。

などがあります。

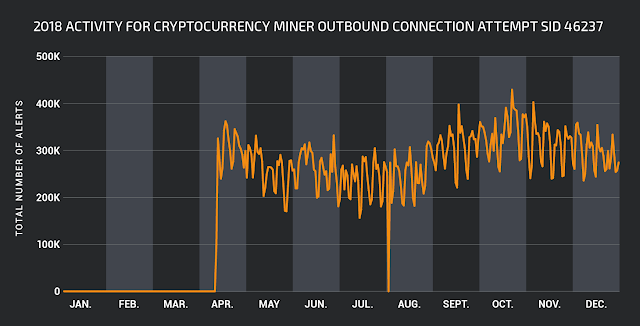

第 1 位:1:46237:1「PUA-OTHER 暗号通貨マイニング ツールによるアウトバウンド接続」および 1:45549:4「PUA-OTHER XMRig 暗号通貨マイニング プール接続」

昨年 1 年間で悪意のある暗号通貨マイニングが急増し、それに伴って脅威の状況は劇的に変化しました。Cisco Talos では、暗号通貨マイニングの脅威に対抗するために、年間を通してさまざまなルールを作成しました。その中で、2018 年前半に導入したこのルールが第 1 位となったことは、このルールによって検出して防御した攻撃の大きさを示しています。この脅威は山火事のようにインターネットに広がり、電子メール、Web やエクスプロイトなど、あらゆる方法で配信されています。2018 年の Snort ルールにおいて、これら 2 つの複合ルールが最も多くトリガーされたのは、当然の結果と言えるでしょう。

暗号通貨マイニングでは、どのような組織にとっても非常に貴重な、大量の処理能力や電力が必要になります。

関連するすべての snort ルールの概要と、暗号通貨マイニングを阻止するために Cisco Talos が使用しているすべての方法と技術の詳細については、こちら![]() から Talos のホワイト ペーパーをダウンロードしてください。

から Talos のホワイト ペーパーをダウンロードしてください。

インバウンドおよびアウトバウンド

IDS を通過するネットワーク トラフィックには、外部インターフェイスから内部インターフェイスにやってくるもの(インバウンド)と、内部インターフェイスから外部インターフェイスに出ていくもの(アウトバウンド)があります。また、使用している環境のアーキテクチャによっては、ファイアウォールによるフィルタ処理もしくは IPS/IDS デバイスによる検査をトラフィックが回避できる場合があります。このケースは一般に、同じレイヤ 2 環境でのローカル/内部トラフィックに当てはまります。適用されるルールセットとセンサーの設定次第で、これらのシナリオに対してアラートをトリガーしてログに記録することができます。

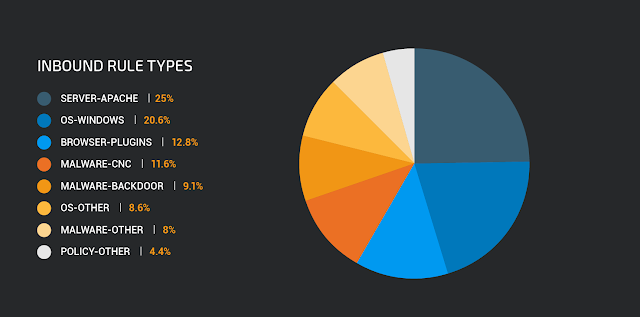

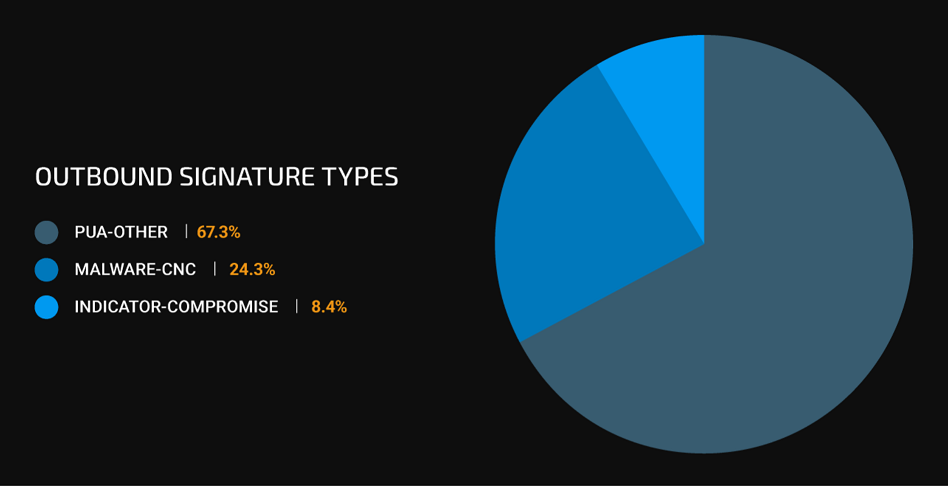

2018 年中にトリガーされた頻度は、アウトバウンドに対するルールが圧倒的に高く、次に内部トラフィック、インバウンドの順で、アウトバウンドと内部トラフィックの割合は約 6.9:1 でした。アラートのプロファイルは、トラフィックの方向ごとに異なります。インバウンド アラートは、Web アプリケーションやデータベースなどのさまざまなサーバ アプリケーションを攻撃するトラフィックを検出したものが多く、アウトバウンド アラートは、マルウェアに感染したエンドポイントからのアウトバウンド トラフィックの検出が多くなっています。

これらのデータ セットをより詳細に調べると、次のことがわかります。

2018 年に最も多く確認されたルール タイプはトロイの木馬のアクティビティで、アラート全体の 42.5% を占めましたが、現在は「Server-Apache」が首位に立ち、2 位には僅差で「OS-Windows」が続いています。

「Server-Apache」は、Apache 関連の攻撃をカバーするクラス タイプです。今回のケースでは主に、Apache Struts における Jakarta Multipart パーサーの脆弱性(CVE-2017-5638![]() )を検出する 1:41818 と 1:41819 で構成されていました。2017 年後半に、CVE-2017-9805 として、2 つ目の Apache Struts の脆弱性が発見されました。これは、2018 年の IDS アラートで最も多く確認されたルール タイプになりました。

)を検出する 1:41818 と 1:41819 で構成されていました。2017 年後半に、CVE-2017-9805 として、2 つ目の Apache Struts の脆弱性が発見されました。これは、2018 年の IDS アラートで最も多く確認されたルール タイプになりました。

「OS-Windows」クラスのアラートは、主に、Wannacry![]() と NotPetya

と NotPetya![]() にエクスプロイトされる SMBv1 の脆弱性(MS-17-010)をカバーする Snort ルール 1:41978 によってトリガーされました。

にエクスプロイトされる SMBv1 の脆弱性(MS-17-010)をカバーする Snort ルール 1:41978 によってトリガーされました。

「Browser-plugins」クラス タイプは、ブラウザへのプラグイン処理に関する脆弱性をエクスプロイトする試みをカバーしています(例:ActiveX)。2018 年の大半のアクティビティは、Sid 1:8068 で構成されていると思われます。このルールは、特に「Microsoft Outlook セキュリティ機能バイパスの脆弱性」(CVE-2017-11774)にリンクされています。

アウトバウンド接続では、主に暗号通貨マイニング ツールのアウトバウンド接続である「PUA-Other」クラスへの大規模な転換が確認されました。暗号通貨マイニングは、電力および CPU パワーの面で、企業の貴重なリソースを大量に消費する可能性があります。シスコのセキュリティ製品を使用して企業での暗号通貨マイニングを防止する方法については、2018 年 7 月に公開された Talos のホワイトペーパー![]() を参照してください。

を参照してください。

上記で説明したトロイの木馬「Zeus」アクティビティに対するルールは、「Malware-CNC」ルール クラス内で最も頻繁にトリガーされたルールとなっています。

まとめ

Snort ルールは、悪意の可能性があるネットワーク アクティビティを検出します。特定のルールがトリガーされる理由と、システムを保護する方法を把握することは、ネットワークのセキュリティを確保するために重要です。Snort ルールによって、脆弱なシステムに対する攻撃を検出してブロックすることができます。また、システムが攻撃を受けている場合や侵害されている場合に通知を受け、悪意のあるシステムとの通信でユーザが危険にさらされることのないように保護することも可能です。さらに、攻撃者が組織のセキュリティ ポスチャの弱点を特定しようとしていることを示す、偵察や攻撃前のアクティビティの検出に使用することもできます。Snort ルールのこれらの機能によって、組織は、現在発生しているアクティビティや、生成されるセキュリティ アラートに対して警戒を強化すべき時期を把握することができます。

脅威の環境が変化するのに合わせて適切なルールを設定し、システムを確実に保護する必要があります。通常の場合、最新のルール セットをすぐにダウンロードしてインストールすれば対応できますが、Apache Struts の脆弱性データに示されているように、脆弱性の発見からエクスプロイトまでの時間が短い場合もあります。

2018 年に Talos で最も多くトリガーされたルールは 1:46237:1「PUA-OTHER 暗号通貨マイニング ツールによるアウトバウンド接続」でした。このことから、IoT デバイスを攻撃から保護する必要性が浮き彫りになっています。Mirai などのマルウェアは、IoT デバイスを侵害してボットネットの一部として使用することで、さらに悪意のある行為に利用しようとします。ネットワーク アーキテクチャは、これらの攻撃を考慮し、デバイスの数に関係なく、すべてのネットワーク デバイスを確実に保護するものでなければなりません。

セキュリティ チームは、ネットワーク アーキテクチャを把握し、その環境でトリガーされるルールの重要性を理解する必要があります。トリガーされた検出の意味を完全に理解するには、ルールがオープン ソースであることが重要です。ルールがトリガーされたネットワーク コンテンツを確認すれば、ネットワークに関する情報が得られます。また、脅威の環境や利用可能な保護機能についての最新情報を常に把握することもできます。

Talos は、オープン ソースの Snort ルール セットを維持し、Snort に貢献する研究者コミュニティを支援して、ネットワークを攻撃から保護することを誇りに思っています。また、Cisco Networking Academy での活動や新たなオープン ソース ツールのリリース、Talos ブログにおける攻撃の解説などを通じて、ネットワーク エンジニアのトレーニングに貢献していると自負しています。

個人アカウントの場合、年間 29 ドルという低額で Talos の最新ルール検出機能を定額利用![]() できます。また、こちら

できます。また、こちら![]() のビジネス向け Snort 価格も、ぜひご確認ください。

のビジネス向け Snort 価格も、ぜひご確認ください。

本稿は 2019年2月6日に Talos Group

のブログに投稿された「2018 in Snort Rules

」の抄訳です。