この記事は、シスコのセキュリティ ソリューション マーケティングのシニア マネージャーである Barry Fisher によるブログ「Forrester’s Zero Trust or Gartner’s Lean Trust?」

(2019/1/14)の抄訳です。

不適切な「ゼロ トラスト」という名称

管理アプローチには、「ゼロ」という単語を含むものが数多く存在しています。配送業の「在庫ゼロ」、製造業の「欠陥ゼロ」、環境計画の「廃棄物ゼロ」などが例として挙げられます。ですから、セキュリティ業界が盛んに「ゼロ トラスト」、「ゼロ トラスト ネットワーキング(ZTN)」、「拡張ゼロ トラスト(ZTX)」といった用語を使用しても驚くことではありません。今年の RSA カンファレンスでは、ベンダーのブースでこれらの用語が多く見受けられるはずです。しかし、トラスト(信頼)のない状態でどのようにデジタル ビジネスを行うのでしょうか。Gartner 社の Neil MacDonald 氏は、最新のレポート『ゼロ トラストは CARTA へのロードマップの最初のステップ』の中で、「ゼロ トラストは不適切な名称である」と論じています。Forrester 社の ZTX と Gartner 社の CARTA はともに、アクセス セキュリティでより良い決定を下すことにより、リスクを適切に管理してビジネスを行えるようにするアプローチです。

重要なユース ケース

比較を行う前に、これらのアプローチが重要な理由を示すいくつかのユース ケースを考えてみましょう。1 つ目は、管理対象外の iPhone も使用して Microsoft Office 365 にアクセスする CEO の例です。CEO がフィッシング被害に遭っていないことや、攻撃者が盗んだ CEO のクレデンシャルでログインしていることをどのようにして把握しますか。CEO のデバイスのスクリーンロックはオンになっていますか。OS とブラウザは最新の状態ですか。改造されていませんか。もう 1 つの例は、キャンパス ネットワークにアクセスする HVAC システムです。OT チームが IT に通知せずにこのシステムを設置したことを把握していましたか。このシステムが IoT の要件を満たしているかどうかや、通信が許可されていない相手と通信しているかどうかを把握できますか。また、ハイブリッド クラウド データセンター インフラストラクチャ上で相互にアクセスする、ワークロードがコンテナ化された社内開発アプリにも注意が必要です。DevOps チームはその通信方法やサービスを最新の状態に維持する方法を文書化していますか。おそらくしていないでしょう。ではアプリへの変更はどのように把握しますか。現在は、IT チームにとってアクセスに関する決定を下すのがかつてないほど難しくなっています。しかし、解決策は CEO、HVAC、こうしたアプリケーションを拒否することでしょうか。もちろん、そうではありません。しかし「ゼロ トラスト」は、基本的にさまざまなエンティティ間に明示的な信頼が存在しない初期セキュリティ ポスチャ、つまり「デフォルトで否定」から開始することを提唱しています。あなたが CISO なら、ゼロ トラストは新しいセキュリティ投資の必要性を他の幹部に納得してもらえるような明確な説明になると思いますか。

リーン トラストへの移行

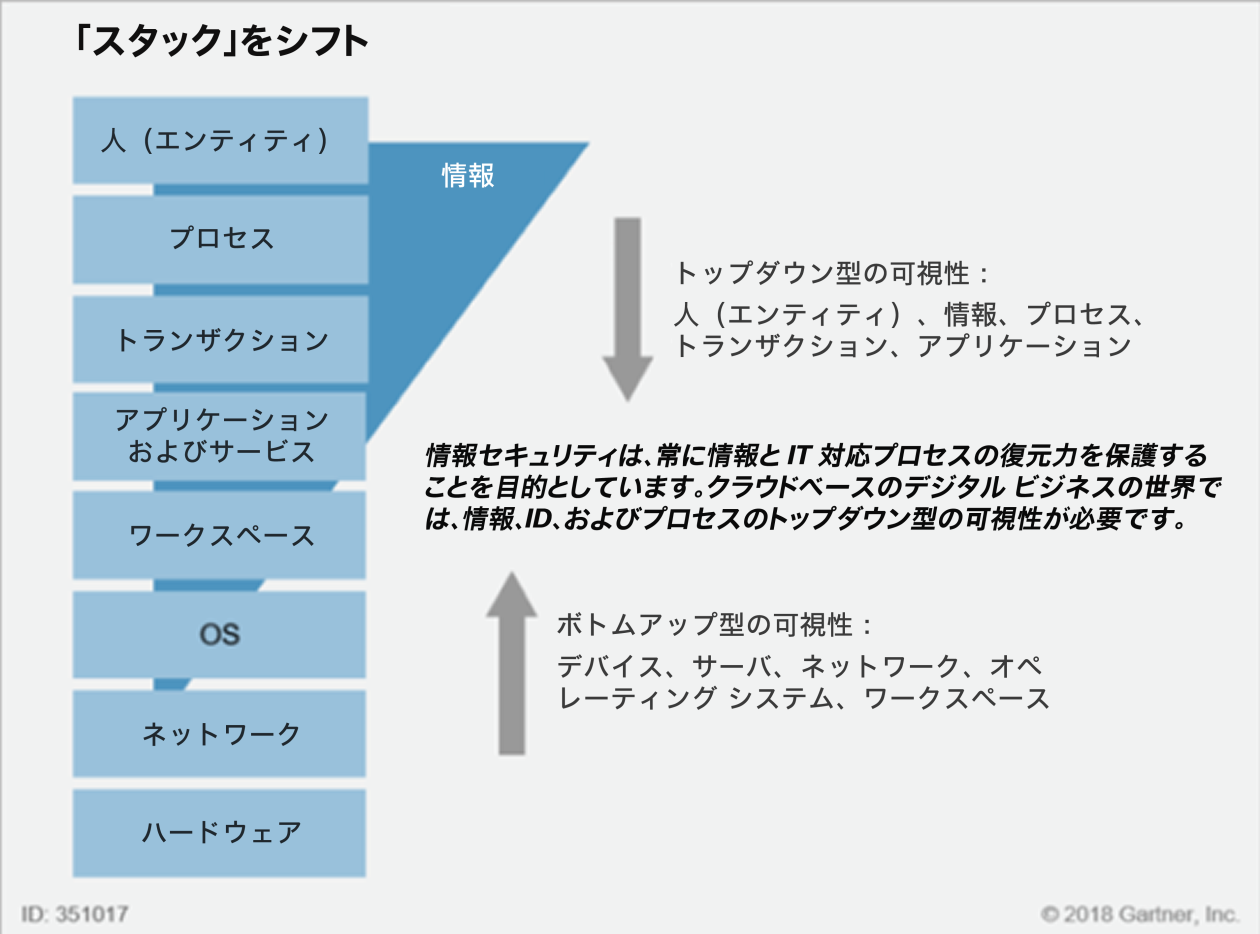

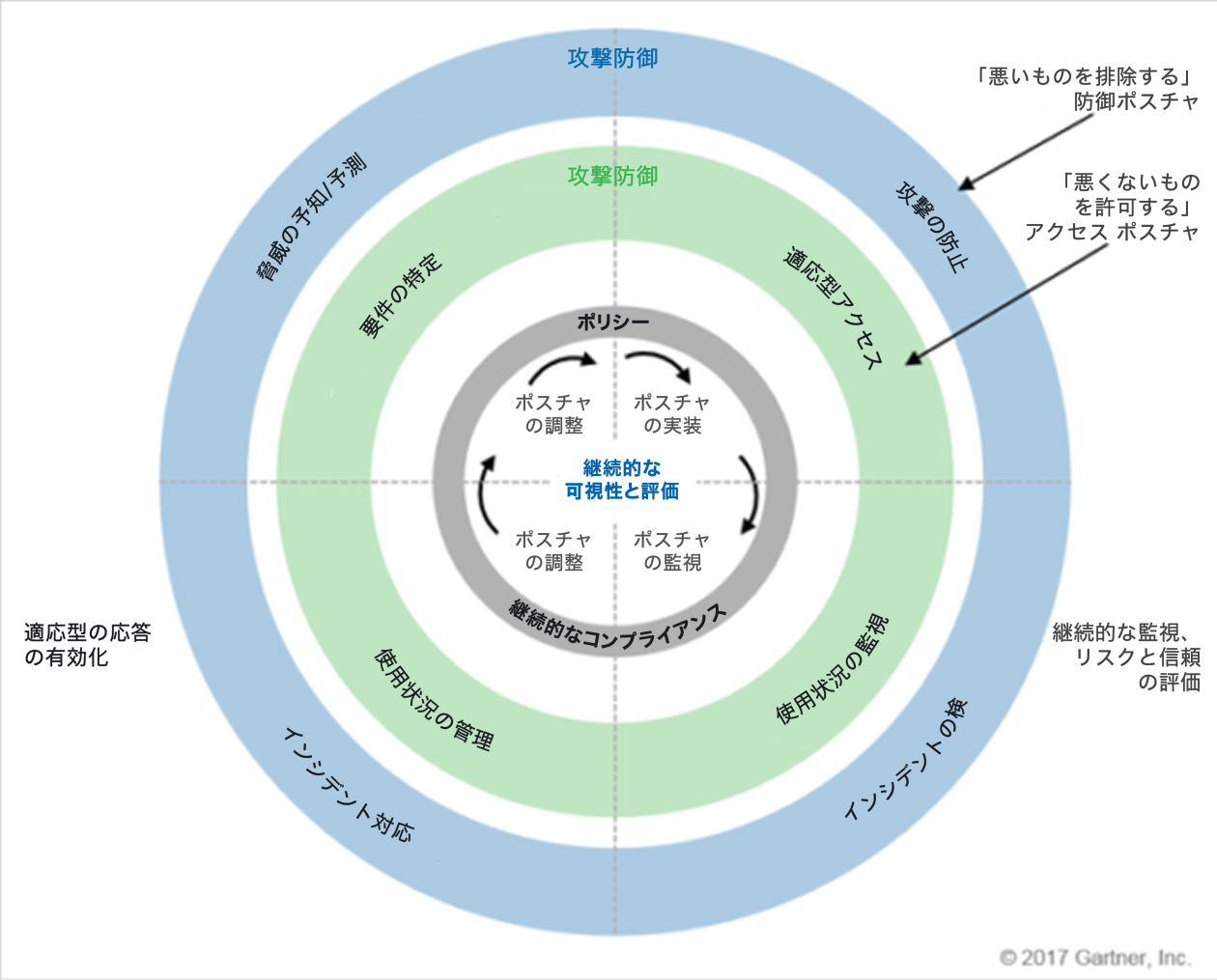

ゼロ トラストは「常に確認する」ことも提唱しています。そうすることによって、CEO の ID を検証でき、CEO の iPhone の状態を評価できます。また、HVAC システムのプロファイルのコンプライアンス状況も確認できますし、ワークロードの通信動作のベースラインも作成できます。これらの検証と評価によって、IT スタックの上位レベルでの信頼を再構築できると言えます。ネットワーク IP ではなく、ユーザデバイス、IoT またはワークロードの信頼を確立するのです。ですから、「ゼロ トラスト」は不適切な名称のように感じられます。Gartner 社の CARTA(継続的でアダプティブなリスク/トラストのアセスメント)フレームワークは、目標は「リーン トラスト」であると主張しています。Gartner 社の MacDonald 氏は、新しい優れたデジタル ビジネス、クラウド、およびモバイル イニシアチブを実現して、ネットワークが稼働している間、ネットワークを超えてすべての情報セキュリティ プロセスにわたってリスクと信頼の組み合わせを継続的に評価する必要があると述べています。

実用性を重視

取締役会でゼロ トラストまたはリーン トラストを採用することを説明するには、複数年かかるこのプロセスをどこからどのように開始するかを決定する必要があります。Forrester 社の Zero Trust eXtended の概念には、信頼を排除または確立するものから、脅威を阻止または検知するものまで、あらゆるセキュリティ テクノロジーが含まれています。したがって市場は、ほとんどの製品をゼロ トラスト対応製品と位置付けた多くのベンダーで溢れています。シスコは「ゼロ トラスト」が有効なセキュリティ概念であることには同意しますが、すべてのセキュリティ要素にゼロ トラストを拡張すると、このアプローチの実用性や有効性が低下してしまいます。MacDonald 氏は、その代わりに、2019 年に 2 つのプロジェクトを開始することを推奨しています。1 つはユーザとデバイスへのアクセス保護の強化、もう 1 つはワークロードとアプリへの攻撃の防御の強化です。これらのプロジェクトは、ソフトウェア定義型境界(悪意のないユーザの許可が目的)とマイクロセグメンテーション(悪意のあるユーザの排除が目的)と呼ばれています。

バランスを維持

CARTA フレームワークでは、MacDonald 氏は自ら提唱している「適応型セキュリティ アーキテクチャ」(2014 年頃)をバランスの取れたアクセスと攻撃防御の 2 つのアプローチに分けています(それぞれが 4 ステージで構成されます)。この方法は、シスコがお客様に推奨している(導入済みまたは検討中の)脅威中心のセキュリティ ソリューション(NGFW、SIG など)を最新のトラスト中心のセキュリティ ソリューション(MFA、SDP など)で強化するというアプローチと近いものになっています(頭字語については、以下の定義を参照)。私たちは、シスコのポートフォリオの中でも、CARTA やゼロ トラストのアプリ/ネットワークへのアクセス重視という原則に対応するサービスと製品のサブセットに焦点を当てる方が実用性も有効性も高くなると考えています。シスコでは、これらのトラスト中心のソリューションを Cisco Trusted Access と呼んでいます。このポートフォリオは全体に継続的な検証機能が追加されています。この機能により、ユーザとそのデバイス、ヘッドレスの IoT デバイス、アプリケーション ワークロードに、CARTA が提唱する「リーン トラスト」レベルを確立することができます。シスコの統合ポートフォリオによって、脅威中心のソリューションから取得した動的コンテキストが、組織のリスク許容度に基づいた信頼アクセスに適合することが保証されるため、マルチドメインのセキュリティ ポリシーのサイロが排除されます。

ここから開始

シスコは、ゼロ トラストへの移行と多要素認証![]() を開始し、数週間でユーザとデバイスのリーン トラストを達成するために、無償の Duo

を開始し、数週間でユーザとデバイスのリーン トラストを達成するために、無償の Duo![]() を試用することを推奨しています。その後、この同一のテクノロジー プラットフォームを使用して、2019 年にアプリケーション アクセス用のソフトウェア定義型境界を実装することができます。

を試用することを推奨しています。その後、この同一のテクノロジー プラットフォームを使用して、2019 年にアプリケーション アクセス用のソフトウェア定義型境界を実装することができます。

略語

NGFW = 次世代ファイアウォール

SIG = セキュア インターネット ゲートウェイ

MFA = 多要素認証

SDP = ソフトウェア定義型境界

2 コメント

Gartner 社、『ゼロ トラストは CARTA へのロードマップの最初のステップ』、Neil MacDonald 著、2018 年 12 月 10 日[英語]がダウンロードできない。

tk様

この度はお手数をおかけして申し訳ありません。

担当チームに確認いたしましたところ、対象のレポートは提供期限が終了しているようでございました。

誠に恐縮ながらご理解賜りますと幸いです。

このページについてもメンテナンスをいたしました。

また何かご用命がございましたら何なりと連絡いただければと存じます。

今後ともよろしくお願いいたします。