ダイヤモンドの原石

この記事は、OpenDNA セキュリティ アナリストの Patrick Colford によるブログ「Diamonds in the Rough」

(2018/7/10)の抄訳です。

「threat hunting:高度な標的型攻撃の検知と対応」には、徹底することと、一見しただけで対処をしないこと、が重要です。

今日では、多くの無料自動マルウェア分析およびサンドボックス環境が利用可能となり、脅威分析の障壁は低くなってきました。これらの製品は、マルウェア対策のための優れたツールであり、より多くのユーザーが自身のセキュリティ措置を学ぶためにも推奨されるのですが、実際はたびたび、悪意のあるアーティファクトが「有害判定」を免れるのも事実です。これらのタイプの製品は、ファイルや URL のアップロードにより、アップロードされたコンテンツを評価する一連のシステムと、テクニックとに依存しています。

これらの環境で使用される手法はさまざまで、悪意があると思われても予期しない結果が生じることがあります。これに対抗する1つの方法は、ユーザが利用可能な最も個別の情報、評価したいと思うものの中で、最も小さなものを使って作業し、そこから進めていくことです。

このブログ記事では、解析によって悪意のある Web ページをいかにして隔離し、 threat hunting を実行したのか、のエキサイティングなシナリオを解説します。

Lowest Common Denominator:最小公分母

弊社の「 NLPRank![]() :高度な脅威検出の新しいモデル」は、トレーニング中に設定したしきい値に基づいて、フィッシング詐欺ドメインの検出とブロックを非常に効率的に自動化します。

:高度な脅威検出の新しいモデル」は、トレーニング中に設定したしきい値に基づいて、フィッシング詐欺ドメインの検出とブロックを非常に効率的に自動化します。

結果の一部は目標スコアを下回ることがあるため、アナリストはいくつかの手動分析作業を行います。通常これは、アクターによる戦術、手順、またはコードの変更によるものです。最近の暗号化フィッシングの傾向は、ユーザの資格情報を盗み出し、さまざまなトロイの木馬に感染させることだけではありません。

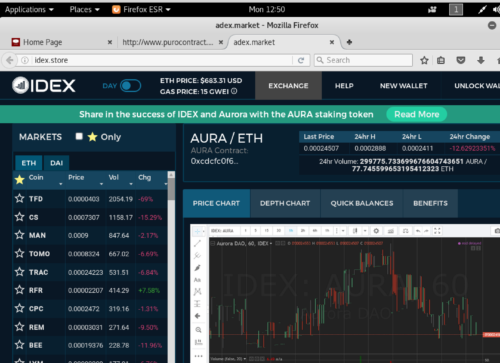

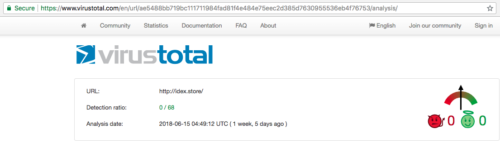

1 つの例は、今、削除されたサイトの idex [.] ストアです。 cryptocurrency exchange として位置づけられるこのドメインは、その時点の VirusTotal での分析では、良性と表示されます。

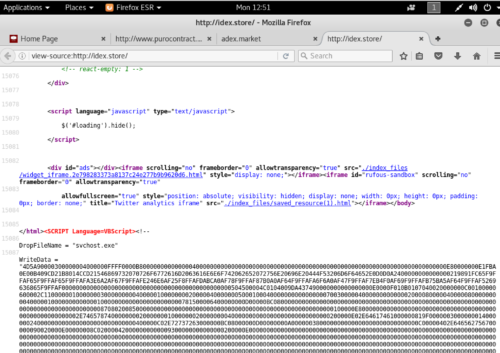

ページのコードの最後には、 dropper となるように設計された Visual Basic スクリプトが含まれています…

VirusTotal は URL を有害判定しませんでした。

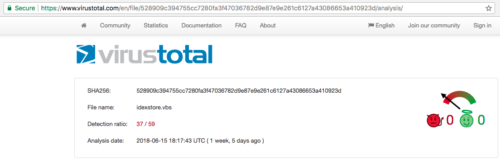

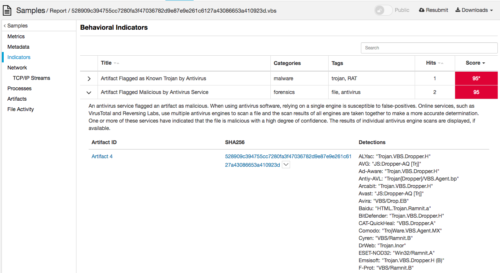

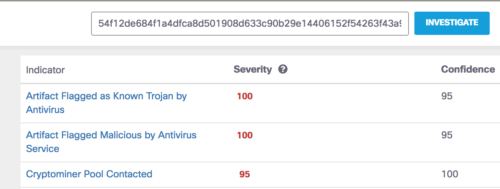

しかし、 VB スクリプトを単独で実行すると、 VirusTotal は異なる結果を返します。

Threatgrid などの細かい機能を持つサンドボックス環境で作業する場合、この隔離戦略は非常に強力です。ここで、 Threatgrid にはスクリプトに関する情報をもっと詳しく知ることができます。また、他のウイルス対策サービスでは、これを少なくとも dropper 、または最悪の場合は Ramnit と分類しています。

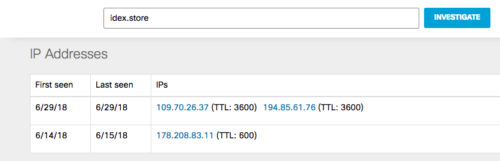

悪意のある具体的な証拠が得られたので、私たちは通常と同じようにピボットして、さらに悪意のあるドメインを見つけることができます。 idex [.] ストアが最後に解決した IP アドレスと、まだ dropper をホストしていた間に解決した IP アドレスのどちらもリードします。

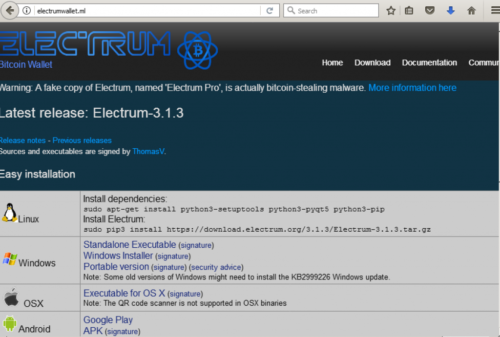

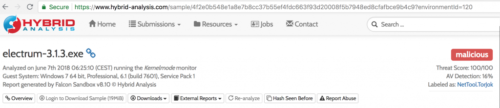

この IP アドレスからピボットする間に見つけられる 2 つ目の例は、 electrum [.] org としてポーズするドメインです。このドメインは、 Electrum ウォレットへのダウンロード リンクを提供してユーザーを騙そうとします。

これらのリンクでホストされているバイナリはトロイの木馬であり、悪意のあるアクターにユーザーの資格情報を盗み出して送信します。 VirusTotal と Hybrid Analysis の両方で悪意あるものとして認識されています。

The Rabbit Hole:ウサギの穴

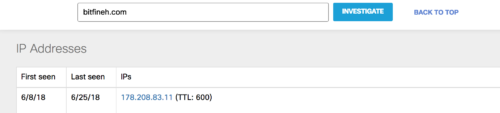

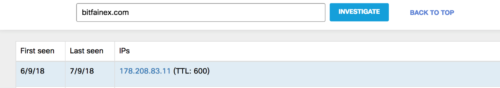

最初の IP アドレス、 idex [.] ストアのオリジナルは 178.208 [.] 83.11 でした。この IP アドレスは、ロシアに本拠を置くポピュラーなインターネット レジストラとドメイン ホスティング サービスである mchost [.] ru に属しています。この IP アドレスには、 Bitfinex と Cryptojacking のいくつかのタイプミス フィッシングを含む、さまざまな悪質度のいくつかのドメインがあります。

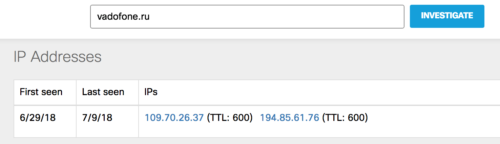

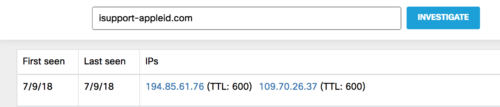

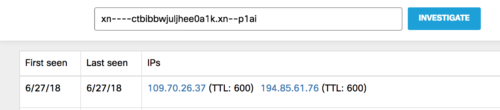

新しい IP アドレス、 109.70.26 [.] 37 と 194.85.61 [.] 76 は、多数の悪意のあるドメインによって共有されているようです。 Vodafone のタイプミスやいくつかの Apple フィッシングに加えて、dropper とトロイの木馬の記録、彼らの IP だけでなく、スパムに満ちた広告ネットワークの歴史とも言えます。

この悪質な「ケーキの上のチェリー」には、このような Emotet のホストが含まれています。

threat huntingの性質を考えると、失敗することもあるかもしれません。それでも、あなたの本能に耳を傾け、誤った疑いのある結果を過去に掘り下げて、行き詰まりを克服しようとすることは重要です。興味のあることを分かち合い、あきらめないでください!

Cisco Umbrellaでは、アナリストが常に最新の脅威から顧客を保護するために、機械学習アルゴリズムを用いたthreat huntingを、継続的に実施しています。

Tags: