エグゼクティブ サマリー

このほど Cisco Talos は、レバノンとアラブ首長国連邦(UAE)を標的とした新たなキャンペーンを発見しました。その影響は、.gov ドメインのほかレバノンの民間航空会にも及んでいます。Talos の調査からこの攻撃者は、検出を回避してできるだけ目立たずに攻撃するために、時間をかけて被害者のネットワークインフラストラクチャを把握したことが明らかになっています。

この攻撃者のインフラストラクチャと TTP からは、最近確認されたその他のキャンペーンまたは攻撃者とのつながりを確認することはできませんでした。今回のキャンペーンでは、悪意のある偽の求人 Web サイトが 2 つ利用されています。そのサイトは、マクロが組み込まれた悪意ある Microsoft Office ドキュメントを通じてターゲットを侵害するために使用されています。Talos ではこの攻撃者が利用しているマルウェアを「DNSpionage」と呼んでいます。DNSpionage は、攻撃者との通信で HTTP および DNS をサポートしています。

この攻撃者は、それとは別のキャンペーンで、同じ IP アドレスを使用して正規の .gov ドメインおよび民間企業のドメインの DNS をリダイレクトしていました。それぞれの DNS 侵害の際に、リダイレクトされたドメイン用の Let’s Encrypt 証明書が注意深く生成されています。これらの証明書は、TLS 用の X.509 証明書を無料でユーザに提供するものです。DNS リダイレクトの成否については、現時点ではわかっていません。

この記事では、攻撃手法を分析することで、攻撃者が悪意あるドキュメントを使用して、求人広告を装った不正な Web サイトをユーザに開かせた手口を明らかにしていきます。また、悪意のある DNS リダイレクトとイベントのタイムラインについても説明します。

感染ベクトル

偽の求人 Web サイト

ユーザを侵害するための最初の試みには、正規の求人情報サイトを偽装した次の 2 つの悪意ある Web サイトが関与していました。

- hr-wipro[.]com(com にリダイレクト)

- hr-suncor[.]com(com にリダイレクト)

これらのサイトでは、悪意のある Microsoft Office ドキュメント(hxxp://hr-suncor[.]com/Suncor_employment_form[.]doc)がホストされていました。

このドキュメントは、カナダの持続可能エネルギー企業 Suncor Energy 社の Web サイトで入手できる正規のファイルのコピーですが、悪意のあるマクロが含まれています。

現時点では、ターゲットにこれらのリンクを受け取らせた手段は不明です。おそらく、攻撃者がスピア フィッシング キャンペーンの一環として悪意あるドキュメントを電子メールで送信したと考えられます。ただし、正規の新たな雇用機会を装って LinkedIn などのソーシャル メディア プラットフォームを通じて配布した可能性もあります。

悪意のある Office ドキュメント

最初の Office ドキュメントを開くと、「Content Mode Available(コンテンツ モードを使用可能)」というメッセージが表示されます。

マクロの使用

分析したサンプルのマクロは、2 つのステップに分けることができます。

- ドキュメントを開くと、base64 でエンコードされた PE ファイルがマクロによって復号され、%UserProfile%\.oracleServices\svchost_serv.doc にドロップされます。

- ドキュメントを閉じると、マクロがファイル「doc」の名前を「svchost_serv.exe」に変えます。次に、このバイナリを実行するために、「chromium updater v 37.5.0」という名前の定期タスクが作成されます。定期タスクはすぐに実行され、1 分おきに繰り返されます。

これら 2 つのステップの目的は、サンドボックス検出を回避することです。

Microsoft Office を閉じるとペイロードが実行されます。つまり、それを展開するには人の操作が必要だということです。マクロは分析すれば入手できますが、Microsoft Word ではパスワードで保護されており、被害者が Microsoft Office でマクロ コードを調べられないようになっています。

さらに、従来型の文字列難読化機能を使用して文字列の検出を回避しています。

これらを連結すれば「schedule.service」という文字列になります。最終的なペイロードは、Talos で「DNSpionage」と名付けたリモート管理ツールです。

DNSpionage マルウェア

マルウェア分析

悪意のあるドキュメントによってドロップされるマルウェアは、未公開のリモート管理ツールです。Talos がこのマクロを DNSpionage と名付けたのは、攻撃者のインフラストラクチャと通信するためのコバート チャネルとして、DNS トンネリングがサポートされているからです。

DNSpionage は、実行中のディレクトリに独自のデータを作成します。

%UserProfile%\.oracleServices/ %UserProfile%\.oracleServices/Apps/ %UserProfile%\.oracleServices/Configure.txt %UserProfile%\.oracleServices/Downloads/ %UserProfile%\.oracleServices/log.txt %UserProfile%\.oracleServices/svshost_serv.exe %UserProfile%\.oracleServices/Uploads/

Downloads ディレクトリは、C2 サーバからダウンロードした追加のスクリプトとツールを格納するために使用します。

Uploads ディレクトリは、ファイルを C2 サーバに流出させる前に一時的に保存するために使用します。

log.txt ファイルには、プレーン テキスト形式のログが含まれています。

実行されたコマンドとその結果は、すべてこのファイルに記録できます。

最後のファイルは Configure.txt です。想像どおり、このファイルにはマルウェアの設定が含まれています。攻撃者は、カスタムのコマンド & コントロール(C2)サーバの URL、URI、および DNS コバート チャネルとして機能するドメインを指定できます。また、難読化用にカスタマイズした base64 アルファベットも指定できます。Talos は、ターゲットごとに異なるアルファベットが使用されていたことを発見しました。

データはすべて JSON で転送されます。そのため、マルウェアのコードの大部分は JSON ライブラリとなっています。

通信チャネル

マルウェアは、C2 サーバとの通信に HTTP および DNS を使用しています。

HTTP モード

base64 でエンコードされたランダム データを利用して、0ffice36o[.]com に対する DNS 要求が実行されます。この要求は、感染システムを登録し、HTTP サーバの IP アドレス(今回の調査では 185.20.184.138)を受信していました。DNS 要求の例:

yyqagfzvwmd4j5ddiscdgjbe6uccgjaq[.]0ffice36o[.]com

このマルウェアは、DNS 要求を巧妙に細工して、攻撃者に追加情報を提供することができます。要求の例を次に示します。

oGjBGFDHSMRQGQ4HY000[.]0ffice36o[.]com

このコンテキストでの最初の 4 文字は、マルウェアが rand() を使用してランダムに生成したものです。ドメインの残りの部分は base 32 でエンコードされています。デコードした値は 1Fy2048 となります。「Fy」はターゲット ID で、「2048」(0x800)は「Config file not found(設定ファイルが見つからない)」を意味します。感染マシンで設定ファイルが取得されなかった場合、この要求が実行されます。これは、攻撃者に情報を送るためのメッセージです。

このマルウェアは、最初の HTTP 要求を実行し、hxxp://IP/Client/Login?id=Fy でその設定を取得します。

この要求は、設定ファイルの作成(特に、カスタマイズした base64 ディクショナリの設定)に使用されます。

2 つ目の HTTP 要求は hxxp://IP/index.html?id=XX です(「XX」には、感染システムの ID が入ります)。

この要求の目的は、命令を取得することです。以下のサイトは、偽の Wikipedia ページです。

ページのソース コードにコマンドが含まれています。

この例ではカスタム アルファベットを取得していなかったため、標準の base64 アルゴリズムでコマンドをエンコードしています。以下は、設定ファイルにカスタム アルファベットが含まれている別の例です。

侵害されたシステムに自動的に送信される 3 つのコマンドを次に示します。

- {“c”: “echo %username%”, “i”: “-4000”, “t”: -1, “k”: 0}

- {“c”: “hostname”, “i”: “-5000”, “t”: -1, “k”: 0}

- {“c”: “systeminfo | findstr /B /C:\”Domain\””, “i”: “-6000”, “t”: -1, “k”: 0}

このマルウェアは、これらのコマンドを実行した後、次のコード スニペットを生成します。

攻撃者が、感染ユーザのドメインを取得するために、ユーザ名とホスト名を尋ねます。最初のステップは、明らかに偵察フェーズです。データは最終的に hxxp://IP/Client/Upload に送信されます。

最後に、CreateProcess() でコマンドが実行され、CreatePipe() で作成された、マルウェアにつながるパイプに出力結果がリダイレクトされます。

DNS モード

マルウェアは DNS 専用モードもサポートしています。このモードでは、命令と応答は DNS 経由で処理されます。このオプションは、感染したマシンの configure.txt ファイルに指定されます。DNS を使用するほうが攻撃者に情報を返しやすい場合があります。一般的に、DNS プロトコルを活用することで、設定されているプロキシや Web フィルタリングを回避できるからです。

最初にマルウェアは、命令を確認する DNS クエリを開始します。たとえば次のようなクエリです。

RoyNGBDVIAA0[.]0ffice36o[.]com

前述のように、最初の 4 文字はランダムに生成された文字なので、無視して構いません。意味のあるデータは GBDVIAA0 の部分です。デコード(base 32)すると「0GT\x00」になります。GT はターゲット ID で、\x00 は要求番号です。C2 サーバが DNS 要求に対して IP アドレスを返します。必ずしも有効な IP アドレスとは限りませんが、DNS プロトコルとしては問題なく受け入れられます(たとえば 0.1.0.3 など)。最初の値(0x0001)は次の DNS 要求のコマンド ID であり、0x0003 はコマンドのサイズだと考えられます。

次に、コマンド ID を付けて DNS クエリを実行します。

t0qIGBDVIAI0[.]0ffice36o[.]com (GBDVIAI0 => "0GT\x01")

C2 サーバが、新しい IP アドレス 100.105.114.0 を返します。この値を ASCII に変換すると「dir\x00」となり、これが、実行するコマンドです。

最後に、実行されたコマンドの結果が、複数の DNS 要求によって送信されます。

gLtAGJDVIAJAKZXWY000.0ffice36o[.]com -> GJDVIAJAKZXWY000 -> "2GT\x01 Vol" TwGHGJDVIATVNVSSA000.0ffice36o[.]com -> GJDVIATVNVSSA000 -> "2GT\x02ume" 1QMUGJDVIA3JNYQGI000.0ffice36o[.]com -> GJDVIA3JNYQGI000 -> "2GT\x03in d" iucCGJDVIBDSNF3GK000.0ffice36o[.]com -> GJDVIBDSNF3GK000 -> "2GT\x04rive" viLxGJDVIBJAIMQGQ000.0ffice36o[.]com -> GJDVIBJAIMQGQ000 -> "2GT\x05 C h" [...]

被害者に関する考察

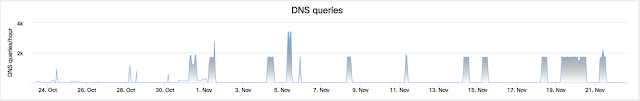

DNS 抽出と Cisco Umbrella によって、一部の被害者の情報と10 月~ 11 月の活動期間を特定できました。0ffice36o[.]com(前述の DNS)のグラフを、以下に示します。

クエリはレバノンと UAE から実行されたものです。この情報は、DNS リダイレクトによって確認されました。これについて、次のセクションで説明します。

DNS リダイレクト

はじめに

Talos は、DNSpionage ドメインにリンクされている 3 つの IP を発見しました。

- 20.184.138

- 161.211.72

- 20.187.8

この 3 つの IP は DeltaHost でホストされています。

最後の IP は、9 月~ 11 月の DNS リダイレクト攻撃で使用されています。侵害されたのは、レバノンと UAE の公共セクターやレバノンの一部の企業に属する複数のネームサーバだったと思われます。また、そこで管理されていたホスト名は、攻撃者が管理している IP アドレスを示していました。攻撃者は、短期間、ホスト名を IP 185.20.187.8 にリダイレクトしていました。IP をリダイレクトする直前に、ドメイン名と一致する証明書が Let’s Encrypt サービスで作成されていました。

このセクションでは、Talos が特定したすべての DNS リダイレクト インスタンスと、それぞれに関して攻撃者が生成した証明書を提示します。リダイレクト攻撃が最終的に成功したのか、また DNS リダイレクトの本当の目的が何だったのかについては、わかっていません。しかし、その影響は甚大であった可能性があります。攻撃者がこの期間中に、これらのホスト名宛てのすべてのトラフィックを傍受できていたからです。特に電子メールや VPN トラフィックが標的になっていたことから、電子メールや VPN のクレデンシャルといった詳細情報の収集に使用された可能性があります。

受信メールは攻撃者の IP アドレスにも届くため、多要素認証が設定されている場合、攻撃者が MFA コードを取得して悪用することができます。攻撃者が電子メールにアクセスできたため、追加攻撃や、標的に対する脅迫メールさえも実施可能でした。

Talos が特定した DNS リダイレトは複数の場所で発生しており、それらの場所の間には、インフラストラクチャ、スタッフ、またはジョブ ルーチン上の直接的な関係はありません。また、公共セクターと民間セクターの双方で発生しています。したがって、人的エラーでもなければ、影響を受けたいずれかの組織内の管理者ユーザによるミスでもなかったと考えられます。攻撃者が DNS をリダイレクトするために行った、悪意ある意図的な試みだったのです。

レバノン政府のリダイレト

Talos は、レバノン財務省の電子メール ドメインが、悪意ある DNS リダイレクトの被害を受けたことを確認しました。

- finance.gov.lb が 11 月 6 日 06:19:13(GMT)に 185.20.187.8 にリダイレクトされました。同じ日の 05:07:25 に Let’s Encrypt 証明書

が作成されています。

が作成されています。

UAE 政府のリダイレト

UAE のパブリック ドメインも標的にされました。警察(VPN と大学)および電気通信規制当局のドメインを確認しました。

- adpolice.gov.ae が 9 月 13 日 06:39:39(GMT)に 185.20.187.8 にリダイレクトされました。同じ日の 05:37:54 に Let’s Encrypt 証明書

が作成されています。

が作成されています。 - mgov.ae が 9 月 15 日 07:17:51(GMT)に 185.20.187.8 にリダイレクトされました。06:15:51(GMT)に Let’s Encrypt 証明書

も作成されています。

も作成されています。 - apc.gov.ae が 9 月 24 日に 185.20.187.8 にリダイレクトされました。05:41:49(GMT)に Let’s Encrypt 証明書

も作成されています。

も作成されています。

Middle East Airlines 社のリダイレクト

Talos は、レバノンの航空会社 Middle East Airlines 社(MEA)も DNS リダイレクトの被害を受けたことを発見しました。

- mea.com.lb が 11 月 14 日 11:58:36(GMT)に 185.20.187.8 にリダイレクトされ、

11 月 6 日 10:35:10(GMT)に Let’s Encrypt 証明書 が作成されています。

が作成されています。

この証明書には、Subject の行にいくつかの代替名が含まれています。これは、SSL アクティビティの証明書に複数のドメインを追加できるようにするための、DNS の機能です。

- mea.com.lb

- mea.com.lb

- mea.com.lb

- mea.com.lb

- mea.aero

- meacorp.com.lb

- aero

- com.lb

- meacorp.com.lb

- meacorp.com.lb

- mea.com.lb

これらのドメインから、被害者のドメインが明確に把握されていたことがわかります。このことから、攻撃者が、作成すべき特定のドメインと証明書を把握するためにこれらの環境で活動していたことがうかがえます。

まとめ

今回の調査では、DNSpionage マルウェア キャンペーンと DNS リダイレト キャンペーンの 2 つのイベントが発見されました。マルウェア キャンペーンについては、正確なターゲットはわかっていませんが、レバノンと UAE のユーザが狙われたことは確かです。一方、リダイレクト キャンペーンについては、上記のようにターゲットを解明できています。

両キャンペーンが同じ攻撃者から実行された可能性は、きわめて高いと言えます。ただし、攻撃者の所在と本当の動機についてはあまりわかっていません。明らかなのは、この攻撃者が 2 ヵ月の間に、2 ヵ国の政府およびレバノンの航空会社が所有するドメインから DNS をリダイレクトできたということです。攻撃者は、DNS 抽出およびリダイレクトを利用して、Windows マルウェアやネットワークを使うことでシステムの観点から行動することができました。これらの DNS リダイレクト攻撃の成否は明らかではありませんが、攻撃者の活動は続いており、今年これまでに 5 つの攻撃が発生しています。その内の 1 つは、ここ 2 週間のうちに行われたものです。

ユーザは、これらのキャンペーンを教訓として、エンドポイント保護やネットワーク保護を可能な限り強化する必要があることを認識すべきです。この攻撃者は高度な手法を駆使し、明らかに、複数の重要なターゲットに照準を合わせています。その活動は当面続くものと思われます。

カバレッジ

Snort ルール 48444 および 48445![]() は、DNSpionage によるアウトバウンド接続を防止するものです。

は、DNSpionage によるアウトバウンド接続を防止するものです。

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

シスコクラウド Web セキュリティ(CWS)または Web セキュリティ アプライアンス(WSA)の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、これらの攻撃で使用されるマルウェアを検出します。

電子メール セキュリティは、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

次世代ファイアウォール(NGFW)、次世代侵入防止システム(NGIPS)、およびMeraki MX などのネットワーク セキュリティ アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を埋め込みます。

シスコのセキュア インターネット ゲートウェイ(SIG)である Umbrella![]() は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

オープンソース Snort サブスクライバ ルール セットをお使いであれば、Snort.org![]() で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

侵入の痕跡(IOC)

関連する悪意のあるアクティビティの分析中に確認された各種マルウェア配信キャンペーンに関連する IOC を、以下に示します。

偽の求人 Web サイト

hr-wipro[.]com

hr-suncor[.]com

悪意のあるドキュメント

9ea577a4b3faaf04a3bddbfcb934c9752bed0d0fc579f2152751c5f6923f7e14(LB 送信)

15fe5dbcd31be15f98aa9ba18755ee6264a26f5ea0877730b00ca0646d0f25fa(LB 送信)

DNSpionage サンプル

2010f38ef300be4349e7bc287e720b1ecec678cacbf0ea0556bcf765f6e073ec 82285b6743cc5e3545d8e67740a4d04c5aed138d9f31d7c16bd11188a2042969

45a9edb24d4174592c69d9d37a534a518fbe2a88d3817fc0cc739e455883b8ff

C2 サーバの IP

185.20.184.138

185.20.187.8

185.161.211.72

C2 サーバのドメイン

0ffice36o[.]com

DNS ハイジャック ドメイン(185.20.187.8 にリダイレクト)

2018-11-14 : memail.mea.com.lb

2018-11-06 : webmail.finance.gov.lb

2018-09-24 : mail.apc.gov.ae

2018-09-15 : mail.mgov.ae

2018-09-13 : adpvpn.adpolice.gov.ae

MEA の証明書内のドメイン(185.20.187.8 上)

memail.mea.com.lb

autodiscover.mea.com.lb

owa.mea.com.lb

www.mea.com.lb

autodiscover.mea.aero

autodiscover.meacorp.com.lb

mea.aero

meacorp.com.lb

memailr.meacorp.com.lb

meoutlook.meacorp.com.lb

tmec.mea.com.lb

本稿は 2018年11月27日に Talos Group

のブログに投稿された「DNSpionage Campaign Targets Middle East

」の抄訳です。