はじめに

サイバーセキュリティに関する最新の手法やルールによって電子メールベースの攻撃は阻止できていると考えられていますが、ばらまき型であれ標的型であれ、電子メールが悪意のある攻撃者の主な攻撃手段であることに変わりはありません。

Cisco Talos では最近、大小それぞれの規模でマルウェアを展開する電子メールベースの攻撃を多数確認しています。このブログ投稿では、そうしたキャンペーンのいくつかと、その手口などを分析します。これらのキャンペーンはすべて、今年の 5 月半ばから 7 月初旬にかけて確認されたもので、1 つまたは複数の集団によって実行された可能性があります。攻撃の手法はますます巧妙になり、検出をすり抜けるために進化し続けています。

別の調査団体は、これらの攻撃が Cobalt Gang によるものであると報告しています。同組織のリーダーとされる人物は今年スペインで逮捕![]() されていますが、今も活動を続けています。

されていますが、今も活動を続けています。

単純なキャンペーンでは通常、1 つの手法を使い、最終的に実行可能なペイロードをエクスプロイト ドキュメントに埋め込むことがよくあります。一方で、複雑なキャンペーンでは、攻撃者側で綿密に計画を立てる必要があります。高度なテクニックによって、悪意のあるコードの存在を隠し、オペレーティング システムの保護メカニズムを回避し、最終ペイロードを配信します。このペイロードは、感染したコンピュータのディスクにファイルとして保存されず、メモリのみに置かれる可能性があります。

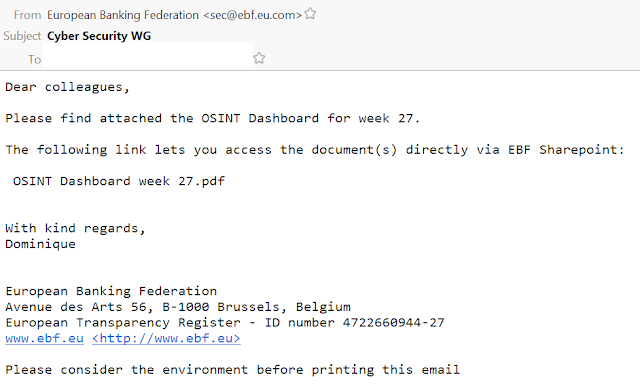

本稿で着目する攻撃では通常、電子メール キャンペーンから始まります。金融機関が標的にされることが少なくありません。悪意のある電子メールは流ちょうな英語で書かれており、標的にした組織のビジネスに関連する正当なメールから取得したような内容になっています。

こうしたメールには、3 種類のドキュメントのうちの 1 つにリンクする URL が含まれるか、そうしたドキュメントが最初のステージの攻撃手段として直に添付されています。3 種類のドキュメントとは、難読化した悪意のある VBA マクロのコードを使用して Word OLE 複合ドキュメント、Microsoft Office のエクスプロイトを含む RTF ドキュメント、または次の攻撃ステージを開始して最終的に Cobalt Strike ビーコンのバイナリまたは JScript ベースのバックドア ペイロードを配信する PDF ドキュメントです。

正当な電子メールに見えても、標的組織に甚大な金銭的損害を与えかねないペイロードがインストールされる危険性があるため、こうした攻撃に気付くことがきわめて重要です。

感染ベクトル:電子メール

今回確認された攻撃はどれも、ステージ 1 の攻撃につながる悪意のある添付ファイルまたは URL を含む電子メール メッセージによって開始されています。

電子メールの本文は、標的になった組織が利用しているようなメーリング リストなどの正当なメールから取得されている可能性があります。

そのようなメールの例を 3 つ挙げます。1 つめは European Banking Federation から送信されたように装い、新しく登録したドメインを使用して送信者のメール アドレスを詐称しています。悪意のある PDF ファイルが添付され、その中には攻撃用の RTF ファイルをダウンロードして開くようにユーザを誘導する URL の記載があります。また、RTF ファイルには CVE-2017-11882![]() 、CVE-2017-8570

、CVE-2017-8570![]() 、および CVE-2018-8174

、および CVE-2018-8174![]() の脆弱性を利用したエクスプロイトが含まれています。最終ペイロードは、More_eggs

の脆弱性を利用したエクスプロイトが含まれています。最終ペイロードは、More_eggs![]() とも呼ばれる JScript によるバックドアで、これにより、攻撃者は感染したシステムをリモートから制御できます。

とも呼ばれる JScript によるバックドアで、これにより、攻撃者は感染したシステムをリモートから制御できます。

確認された電子メール キャンペーン 1

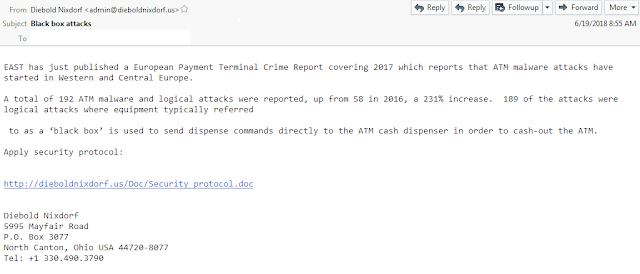

6 月 19 日に送信された 2 番目のキャンペーン メールは、受信者との脅威インテリジェンスの情報共有に見せかけた内容で、ATM やその他の支払いシステムの主要な製造業者を装って新しく登録されたドメインを送信元に使用しています。このキャンペーンには悪意のある Word ドキュメントにリンクする URL が含まれ、ユーザがドキュメント内の VBA マクロのコードを実行することで感染が連鎖的に引き起こされます。

確認された電子メール キャンペーン 2

3 番目のキャンペーン メールは、7 月 10 日に送信されましたが、今度はさまざまな企業を狙った個人的なものでした。件名を見ると、標的となった企業が提供するサービスへの苦情メールであることが分かり、問題の詳細が添付ファイルに記載されています。添付されているのは RTF ファイルで、最終的に実行可能なペイロードがダウンロードされ感染したシステムのメモリに取り込まれるまで、複数の感染ステージを連鎖的に開始するエクスプロイトが含まれています。すべての電子メールが、連鎖的な攻撃のステージ 1 を引き起こします。

確認された電子メール キャンペーン 3

ステージ 1

ドキュメントによる攻撃(PDF、RTF、DOC ファイル)

最も多く確認されたのは、悪意のある RTF ファイルを添付した電子メールです。ただし、難読化された VBA マクロのコードを含む Word ドキュメントや、外部ドキュメントにリダイレクトする PDF ファイル、またはバイナリの実行ペイロードそのものが添付されることもあります。

ここでは、PDF を使用したキャンペーンの例を示し、感染したユーザの観点でとらえます。ユーザは、PDF ファイルが添付された電子メールを受信し、何のエクスプロイト コードも含まれていないファイルを開きます。しかし、メールで使用されているソーシャル エンジニアリング技術を信用して、ユーザは不正なものが含まれるとは疑わずに添付ファイルを開きます。

この悪意のある PDF には、ファイルを開くようにユーザを誘導する URL しか含まれていません。

ファイルの内容を読もうと URL のリンクをクリックすると、ブラウザが起動し、Google の正当なページが表示されますが、その後ブラウザは悪意のあるドキュメントにリダイレクトされます。

ブラウザ リダイレクション

最終的にユーザが悪意のある Word ドキュメントを開き、その内容の編集を許可すると、VBA マクロのコードが実行されます。これをきっかけに、ついに後続の感染の連鎖が始まります。元のファイルを隠すために Word プロセスが終了し、前のステージでディスク ドライブに仕込んだクリーンなデコイ ドキュメントが表示するための Word の新しいインスタンスが開始します。

悪意のある Word ドキュメント

デコイ ドキュメントはキャンペーンを通して変化がありません。Threadkit エクスプロイト ツールキットによって副次的に生成された可能性があり、攻撃者を特定する手がかりにはなりません。

Word で開いたデコイ ドキュメント

ステージ 2:エクスプロイトとエクスプロイト キット

確認したキャンペーン中に送信された RTF ドキュメントには、Microsoft Office の複数の脆弱性を利用したエクスプロイトが含まれます。それらは、「Threadkit![]() 」としてよく知られるエクスプロイト ツールキットの一種によって開発されたと考えられます。そのツールキットで生成されたドキュメントにより、通常、task.bat と task (2).bat という複数のバッチ ファイルが起動されます。これにより、残りの感染プロセスが実行されます。

」としてよく知られるエクスプロイト ツールキットの一種によって開発されたと考えられます。そのツールキットで生成されたドキュメントにより、通常、task.bat と task (2).bat という複数のバッチ ファイルが起動されます。これにより、残りの感染プロセスが実行されます。

Threadkit は今回確認された攻撃のアクターのみが使用するわけではなく、その他の集団も Trickbot、Lokibot、SmokeLoader や、銀行業界を狙うその他のマルウェアなど、さまざまなペイロードの開発に利用しています。

攻撃を操るアクターは、Threadkit のエクスプロイト キットを少し修正して使用しているようです。このキットの主な特徴は、Windows AppLocker の保護機能を回避する既知のメカニズムによってコードを実行したり、cmstp、regsvr32 または msxsl といった正当な Microsoft アプリケーションを悪用できたりすることです。こうしたメカニズムについては本稿の後半で詳細に解説します。

前述のドキュメントでは少なくとも 3 件の脆弱性が利用されています。その中で最も一般的なのは、Microsoft 数式エディター(CVE-2017-11882)のメモリ スタック バッファ オーバーフローで、これは 2017 年の 11 月に Microsoft 社によって修正されました。他の 2 件は、複合モニカの脆弱性(CVE-2017-8570)と、それに非常に似ているものの少し古く、攻撃者の間で普及しているスクリプト モニカの脆弱性(CVE-2017-0199)です。

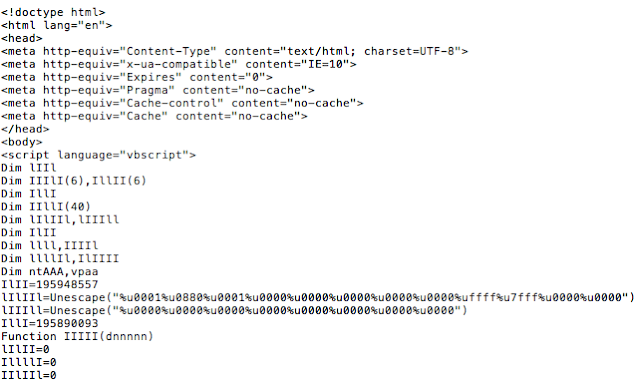

比較的最近では、RTF ドキュメントと埋め込まれた URL モニカ オブジェクトがトリガーとなる、Internet Explorer の脆弱性(CVE-2018-8174)をエクスプロイトしようとする攻撃もありました。埋め込まれたオブジェクトによって、HTML ページのダウンロードが開始されます。この中には、脆弱性をエクスプロイトしシェルコードを実行する VBScript が含まれています。このエクスプロイトの HTML コンポーネントは今年 5 月に確認された最初のエクスプロイト コード![]() を基に作成されています。

を基に作成されています。

CVE-2018-8174 VBScript エクスプロイト コード

ステージ 3:スクリプトレット、スクリプト、DLL

悪意のある活動が AppLocker を回避(cmstp、msxsl、regsvr32)

Microsoft 社が、全体的な保護を目的としたアプリケーション制御を実装できるよう AppLocker![]() の追加を決定すると、セキュリティの調査団体は、攻撃側の立場でその機能を回避できる方法を探し始めました。

の追加を決定すると、セキュリティの調査団体は、攻撃側の立場でその機能を回避できる方法を探し始めました。

Windows の AppLocker を使用すると、管理者は実行を許可または拒否する実行ファイルを指定できます。また、ファイル名、発行者、ファイルの場所などに基づいてルールを作成し、実行可能なファイルを制限できます。

AppLocker は実行ファイルを効果的に管理できますが、JScript、PowerShell、VBScript といったさまざまな種類のスクリプトについても制御できるようその後改良されました。これにより、攻撃対象領域がきわめて縮小されたため、高度なスキルを持つ集団も含め攻撃者は、そうしたコードを実行する新たな方法を発見せざるを得なくなりました。

デフォルトの AppLocker ポリシーではブロックできない正当な Windows の実行ファイルが複数発見され、AppLocker のバイパス コードのさまざまなコンセプト実証についての情報が公になりました。

こうした攻撃で明らかによく利用されるアプリケーションは、cmstp と msxsl です。Microsoft 接続マネージャー プロファイル インストーラー(cmstp.exe)は、接続マネージャーのサービス プロファイルのインストールに使用するコマンドライン プログラムです。cmstp は、インストール情報ファイル(INF)をパラメータとして受け取り、リモート アクセス接続に利用するサービス プロファイルをインストールします。悪意のある INF ファイルが、リモート コードのダウンロードと実行のパラメータに利用される可能性があります。

リモート SCT ファイルを読み込む悪意のある INF ファイルの例

cmstp は、リモート サーバの COM スクリプトレット(SCT ファイル)の読み込みと実行に使用される場合もあります。

次のステージに向けて悪意のある DLL ドロッパーを仕掛ける悪意のあるスクリプトレット ファイルの例

Microsoft 社は、開発者がスクリプトレット ファイルと呼ばれる XML ドキュメントに埋め込んだスクリプト コード内に COM+ オブジェクトを作成できるようにしています。Windows ではデフォルトで JScript または VBScript を利用できるため、それらのスクリプトを使用するのが一般的です。しかしスクリプトレットは、Perl や Python などの他の言語に実装される COM+ オブジェクトを含むことができ、それぞれのインタプリタをインストールすると完全に機能するようになります。

AppLocker を回避し、スクリプトレット内のスクリプト コードを実行するには、スクリプトレット ファイルの登録タグにある XML タグ内に悪意のあるコードを記述し、次のように必要なパラメータを追加して cmstp を呼び出します。

この例では、スクリプトレットに無作為なファイル名を指定し、拡張子に「.txt」を使用しています。これは拡張子を基にファイル タイプをブロックしようとする基本的な保護メカニズムを回避することが狙いだと考えられます。

https://1.bp.blogspot.com/–4T8-32yVdQ/W17-fzh7IOI/AAAAAAAAAKs/EByqWQZY6gM9tuf2bCrd3olMJKDv82miwCLcBGAs/s640/image22.png

XSL ファイルに記述されたペイロード ドロッパー

AppLocker の機能を回避するその他の実行ファイルに msxsl.exe があります。これは XSL(eXtensible Stylesheet Language)変換の実行に使用される Windows ユーティリティです。msxsl.exe は、前の攻撃ステージの間にパラメータ付きで仕掛けられる DLL ドロッパーで、連鎖的な感染を継続させるために起動します。

msxsl.exe は、XML ファイルと XSL ファイルをパラメータにして、スクリプト エンジンも読み込みます。<xsl:value-of> タグ内の記述によって呼び出されると、その XSL ファイルにある <msxsl:script> タグ内のスクリプト コードを実行します。

XSL ファイルに記述されたペイロード ドロッパーの JScript コードを呼び出す

パラメータの XML ファイルは、無作為に生成され、2 つ目のパラメータが必要という理由だけで使用されていると考えられるため、詳細な分析の対象にはなりません。

DLL ドロッパー

ステージ 2 の初期段階は暗号化された JScript のスクリプトレットによって実行されます。このスクリプトレットは最終的に、「.txt」の拡張子を付けて 無作為に命名した COM サーバ DLL バイナリ(例:9242.txt)をユーザのホーム フォルダに仕掛け、regsvr32.exe ユーティリティを使用してそのサーバを登録します。

ドロッパーには、暗号化されたデータ BLOB が含まれています。これは複合化されディスクに書き込まれます。そしてドロッパーは、前述のように PowerShell、msxsl または cmstp.exe を起動して次の攻撃のステージを開始します。

DLL ドロッパーは活動を終えると、ディスク ドライブから削除されます。公のマルウェアのリポジトリで、このドロッパーのサンプル数がそれほど多くないのはおそらくそのためです。

確認された 2 つのドロッパー DLL のバリエーションからエクスポートされた関数

確認されたサンプルによると、2 つの正当な DLL に悪意のあるドロッパーのコードを書き込み、そのソース コードにアクセスできるように見えます。エクスポートされた関数の名前を見ると、その DLL を見分けることができます。エクスポートされた名前は正当なものに見え、マルウェアを検出した根拠になるとは考えられません。

ステージ 4:ダウンローダ

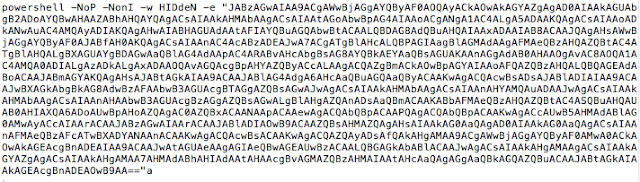

シェルコードを導く PowerShell

PowerShell による攻撃の連鎖を、難読化した JScript のスクリプトレットによって開始します。このスクリプトレットは、前に C2(Command and Control)サーバからダウンロードしたもので、cmstp.exe によって起動されています。

Base64 でエンコードされたコードを使用した最初の PowerShell のステージ

最初の PowerShell のステージでは、単純なダウンローダを使用します。これにより、次の PowerShell のステージのコードをダウンロードし、無作為に命名したスクリプトを引数にして powershell.exe の子インスタンスを起動します。

PowerShell ダウンローダ

ダウンロードされた PowerShell のスクリプト コードは、複数の層で難読化され、難読化は最後の層に到達するまで続きます。最後の層で、シェルコードをメモリに読み込み、PowerShell のインタプリタ プロセス空間でスレッドを作成します。

PowerShell ステージでのシェルコードを読み込み

最終ステージでシェルコードの実行に使用されるこの PowerShell コードは、2016 年にリリースされた、ウイルス対策の機能を回避するオープン ソースのフレームワークである DKMC(Don’t Kill My Cat)の一部として公開されていますが、Cobalt Strike フレームワーク![]() とも関連があります

とも関連があります![]() 。

。

「ダウンロードと読み込み」を行うシェルコードの開始部分

このシェルコードは比較的単純に構成され、後続の難読化コードを復元する XOR のループで始まっています。特に重要な関数は、API 名のチェックサムをパラメータにしてさまざまな API アドレスを解決する、必要なモジュールの検索に使用するロード済みモジュールの PEB リンク リストをトラバースする、必要な API を検索するモジュール エクスポートのリストをトラバースする、見つかった API 関数を最終的に呼び出すといった役割を果たします。シェルコードの主な目的は、暗号化したペイロードを HTTPS 接続でダウンロードし、メモリ内で複合した後に実行することです。

JScript ダウンローダ

Cobalt Strike ビーコンを読み込む PowerShell とは対照的に、その他に確認された感染の連鎖では JScript によって JScript バックドアとなる最終ペイロードを配信します。この感染の連鎖では、DLL ドロッパーが JScript ダウンローダを仕掛け、それが最終的に JScript バックドア ペイロードを C2 サーバからダウンロードします。

無作為に命名されたバックドアをダウンロードして起動する JScript ダウンローダ

最終ペイロードも難読化されたスクリプトレット ファイルです。これが、/U(登録解除)コマンドライン オプションを使用して起動した regsvr32.exe により実行され、ダウンロードしたスクリプトレット ファイルを引数にして scrobj.dll Jscript インタプリタに組み込まれます。

ステージ 5:ペイロード

JScript バックドア

確認されたキャンペーンにおける感染の連鎖を JScript の側面でとらえると、最終ペイロードは、完全に機能する JScript バックドアになります。このペイロードはコード内にある変数名の 1 つから「More_eggs」と呼ばれています。

このバックドアの機能は、この手のマルウェアの典型に近く、HTTPS ベースの C2 プロトコルを介して感染したマシンを制御できるようにします。バックドアには攻撃者が仕掛けた次の悪意のあるコマンドを定期的に確認するために接続する最初のゲートがあります。

実行できるコマンドには比較的制限があるものの、新しいペイロードのダウンロードと実行、システムからの自身の削除、別のスクリプトレットのダウンロードと起動といった指示をバックドアに出すには十分です。今回の調査中、JScript バックドアがダウンロードしたその他のバイナリ ペイロードは確認されていませんが、現実的な環境に存在すると考えられます。

シスコの Umbrella Investigate テレメトリによると、C2 サーバのほとんどの活動が低いレベルで推移しています。ただし、そのうちの 1 つ、api.outlook.kz で、中レベルの使用量の定期的なパターンが数週間にわたり確認され、その大半がアメリカから、続いてドイツ、トルコからのクエリでした。

バックドアの C2 ホスト api.outlook.kz の DNS クエリ

バックドアは標的にしたシステムから、情報を収集し送り返します。それらの情報は、インストール済みのマルウェア対策プログラム、オペレーティング システムのバージョン、ローカル IP アドレス、感染したコンピュータの名前、ユーザ名、感染したシステムを一意に識別できるその他の性質などです。

More_eggs の 2 つのバージョン。2 つの異なるグループが存在するのか。

この 2 つの攻撃には明らかに類似点があります。たとえば、エクスプロイトの種類、さらに、C2 インフラストラクチャ、使用するペイロードの種類などです。とはいえ、アクターを 1 つに絞ることはできません。

少なくとも 2 つの異なる JScript バックドア バージョン、2.0 と 4.4 が使用されています。興味深いことに、バージョン 4.4 を使用する攻撃では、「researchers」(調査団体へ)という変数が追加され、「We are not cobalt gang, stop associating us with such skids!」(私たちは Cobalt Gang のようなハッカーではない)という文字列に初期化されています。これは、同じ期間によく似た TTP を使用して活動する複数のアクターがいる可能性を示しています。

Cobalt Strike ビーコン

PowerShell の側面から見た感染の連鎖では、ダウンロードされる最終ペイロードは、Cobalt Strike ビーコンになります。これにより、高機能のバックドアが実現します。

Cobalt Strike は、Metasploit フレームワークの一部である Meterpreter と比較できます。Cobalt Strike はペネトレーションのテスターや攻撃に関するセキュリティ研究者が業務で使用するツールですが、悪意のある攻撃者が簡単に利用できるため、通常 Meterpreter のように、マルウェア対策ソフトウェアによって検出されます。

ビーコン ペイロードによって、感染したシステムを完全に制御でき、必要に応じた対象マシンの変更、ユーザ クレデンシャルの収集、UAC を回避したコードの実行、異なるメカニズムを使用したビーコン権限の昇格などを行えます。Cobalt Strike ビーコン ペイロードの詳細な分析は本稿では取り上げません。

まとめ

確認されたキャンペーンの幅広さ

長期間にわたり継続的に攻撃するには、攻撃者は適応力があり信頼できるインフラストラクチャを構築する必要があります。そのためには、独自のツールを開発し、それを最大限に活用する必要がありますが、初期投資が多額になることがあります。

一方で、前述したような既製のツールを使用するという選択肢もあり、そうしたツールを偽装して、同様の目的を果たすこともできます。

本稿では、金銭的な見返りを期待できる金融業界やその他の企業のユーザを標的としたいくつかのマルウェア キャンペーンに関する活動について解説しました。Talos では、標的型攻撃の成功に必要な TTP の幅広さを、偵察を始めとし、中間的な感染ステージを通して最終ペイロードの配信まで、分かりやすく紹介しようと、こうしたキャンペーンを取り上げました。

Talos がこの 2 カ月間で確認した TTP は以前のいわゆる Cobalt Group の活動と一致していました。

しかし、Cobalt Group とは無関係である旨の調査団体へのメッセージを含むペイロードを発見しました。そのため、TTP に共通点があっても、攻撃は異なるアクターによって実行された可能性があります。

既製のツールによる攻撃であっても、攻撃者は、きわめて高いレベルの専門知識を示しました。こうしたツールを組み合わせて多数のキャンペーンを成功させ、さまざまなペイロードを仕掛けて標的に近づくための足場を築き、攻撃のステージを展開するプラットフォームを実現しています。これが究極の目標である金銭的利益につながる可能性があります。

カバレッジ

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

シスコクラウド Web セキュリティ(CWS)または Web セキュリティ アプライアンス(WSA)の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、これらの攻撃で使用されるマルウェアを検出します。

電子メール セキュリティは、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

次世代ファイアウォール(NGFW)、次世代侵入防止システム(NGIPS)、およびMeraki MX などのネットワーク セキュリティ アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を埋め込みます。

シスコのセキュア インターネット ゲートウェイ(SIG)である Umbrella![]() は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

オープンソース Snort サブスクライバ ルール セットをお使いであれば、Snort.org![]() で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

IOC

RTF

af9ed7de1d9d9d38ee12ea2d3c62ab01a79c6f4b241c02110bac8a53ea9798b5

e4081eb7f47d76c57bbbe36456eaa4108f488ead5022630ad9b383e84129ffa9

bebd4cd9aece49fbe6e7024e239638004358ff87d02f9bd4328993409da9e17c

7762bfb2c3251aea23fb0553dabb13db730a7e3fc95856d8b7a276000b9be1f5

a1f3388314c4abd7b1d3ad2aeb863c9c40a56bf438c7a2b71cbcff384d7e7ded

dc448907dd8d46bad0e996e7d23dd35ebe04873bc4bb7a8d26feaa47d09d1eab

cbbf2de2fbd4bce3f9a6c7c2a3efd97c729ec506c654ce89cd187d7051717289

40f97cf37c136209a65d5582963a72352509eb802da7f1f5b4478a0d9e0817e8

DOC(X)

e566db9e491fda7a5d28ffe9019be64b4d9bc75014bbe189a9dcb9d987856558

9ddc22718945ac8e29748999d64594c368e20efefc4917d36fead8a9a8151366

1247e1586a58b3be116d83c62397c9a16ccc8c943967e20d1d504b14a596157c

ドロッパー DLL

cc2e9c6d8bce799829351bd25a64c9b332958038365195e054411b136be61a4f

0fef1863af0d7da7ddcfd3727f8fa08d66cd2d9ab4d5300dd3c57e908144edb6

74af98fb016bf3adb51f49dff0a88c27bf4437e625a0c7557215a618a7b469a1

844f56b5005946ebc83133b885c89e74bc4985bc3606d3e7a342a6ca9fa1cc0e

スクリプトレット

283f733d308fe325a0703af9857f59212e436f35fb6063a1b69877613936fc08

afeabc34e3260f1a1c03988a3eac494cc403a88711c2391ea3381a500e424940

3b73ebb834282ae3ffcaeb3c3384fd4a721d78fff5e7f1d5fd63a9c244d84c48

4afba1aa6b58dc3754fe2ff20c0c23ce6371ba89094827fe83bb994329fa16a3

PDF

5ac1612535b6981259cfac95efe84c5608cf51e3a49b9c1e00c5d374f90d10b2

9d6fd7239e1baac696c001cabedfeb72cf0c26991831819c3124a0a726e8fe23

df18e997a2f755159f0753c4e69a45764f746657b782f6d3c878afb8befe2b69

デコイ ドキュメント

f1004c0d6bf312ed8696c364d94bf6e63a907c80348ebf257ceae8ed5340536b

実行可能なペイロード

f266070d4fe999eae02319cb42808ec0e0306125beda92f68e0b59b9f5bcac5a

fc004992ad317eb97d977bd7139dbcc4f11c4447a26703d931df33e72fd96db3

URL – DOC

hxxp(s)://swift-fraud[.]com/documents

hxxp://95[.]142[.]39[.]109/e1.txt

hxxps://kaspersky-security[.]com/Complaint.doc

hxxps://mcafeecloud[.]us/complaints/67972318.doc

hxxps://s3[.]sovereigncars[.]org[.]uk/inv005189.pdf

URL – JS バックドア

ステージ 1:DLL ドロッパーを仕掛ける

hxxp://nl.web-cdn.kz

hxxp://mail[.]halcyonih[.]com/m.txt

hxxp://mail[.]halcyonih[.]com/humans.txt

hxxp://secure[.]n-document[.]biz/humans.txt

hxxp://xstorage[.]biz/robots.txt

hxxp://cloud[.]yourdocument[.]biz/robots.txt

hxxp://cloud-direct[.]biz/robots.txt

hxxp(s)://documents[.]total-cloud[.]biz/version.txt

hxxp://cloud[.]pallets32[.]com/robots.txt

hxxp://document[.]cdn-one[.]biz/robots.txt

バックドア C2

hxxps://api[.]outlook[.]kz

hxxp://api[.]fujitsu[.]org[.]kz

hxxp://api[.]asus[.]org[.]kz

hxxp://api[.]toshiba[.]org[.]kz

hxxp://api[.]miria[.]kz

hxxp(s)://outlook[.]live[.]org[.]kz

PowerShell ステージ

hxxp://95[.]142[.]39[.]109/driver

hxxp://95[.]142[.]39[.]109/wdriver

デコイ ドキュメント

hxxp://95[.]142[.]39[.]109/document.doc

Cobalt Strike ビーコン ステージ

hxxps://95[.]142[.]39[.]109/vFGY

本稿は 2018年7月31日に Talos Group

のブログに投稿された「Multiple Cobalt Personality Disorder

」の抄訳です。