概要

悪意のあるモバイル デバイス管理(MDM)プラットフォームに関する最初の投稿![]() 以降、Talos はこの攻撃者に関してさらに多くの情報を収集しました。これらの情報から、この攻撃は、複数のプラットフォームを標的にした広範なキャンペーンの一部であると考えられます。新たな標的には、Windows デバイスや、バックドアを仕込まれた、これまでとは別の iOS アプリケーションが含まれています。また、Android デバイスに影響する非常によく似たキャンペーンにもこの攻撃者が関連していると考えられます。

以降、Talos はこの攻撃者に関してさらに多くの情報を収集しました。これらの情報から、この攻撃は、複数のプラットフォームを標的にした広範なキャンペーンの一部であると考えられます。新たな標的には、Windows デバイスや、バックドアを仕込まれた、これまでとは別の iOS アプリケーションが含まれています。また、Android デバイスに影響する非常によく似たキャンペーンにもこの攻撃者が関連していると考えられます。

追加情報により、以前の投稿で説明した MDM の動作に関するプロファイルを作成できるようになったほか、新しいインフラストラクチャも特定できました。十分な資金のある攻撃者によって、MDM を利用したキャンペーンが引き続き実施されることが想定されるため、ユーザがこの攻撃手法を認識しておくことは重要です。この種のマルウェアの感染は、ユーザがデバイスを登録することによって発生します。したがって、自分のデバイスを誤って登録することのないように常に注意することが必要です。

Talos が発見した新しい MDM では、MDM のセキュリティ ポスチャの改善を目的として、インフラストラクチャの一部が変更されていました。また、今回もインドで新たな感染デバイスが発見されました。そのうちの 1 台では、MDM プラットフォームにリンクする同じ電話番号が使用されていました。カタールでも 1 台確認されています。この新しいバージョンは、2018 年 1 月から 3 月にかけて使用されたと考えられます。以前の MDM と同様、iOS デバイスを侵害するために使用された IPA ファイルを特定することができました。さらに、悪意のある攻撃に感染した WhatsApp などのアプリケーションに、新たな悪意のある手法が追加されていることも発見しました。

分析を継続する中で、攻撃者を示唆している可能性のある別の指標についても調査を行いました。この Bellingcat の投稿![]() では、かつて Android デバイスを標的にしていた別の高度な攻撃者(「Bahamut」と名付けられています)が今回の攻撃者とつながっている可能性が指摘されています。 Bahamut は、以前の Talos の投稿で言及した、悪意のある iOS アプリケーションの 1 つと同じドメイン名を使用していました。また、Amnesty International

では、かつて Android デバイスを標的にしていた別の高度な攻撃者(「Bahamut」と名付けられています)が今回の攻撃者とつながっている可能性が指摘されています。 Bahamut は、以前の Talos の投稿で言及した、悪意のある iOS アプリケーションの 1 つと同じドメイン名を使用していました。また、Amnesty International![]() の別の投稿では、Bahamut と同様のスピア フィッシング手法を使用した類似の攻撃者について記載されています。ただし、Cisco Talos では、このキャンペーンと関連するスピア フィッシングは確認していません。以下に、これらのキャンペーンと関連している点や一致している可能性がある点について説明します。

の別の投稿では、Bahamut と同様のスピア フィッシング手法を使用した類似の攻撃者について記載されています。ただし、Cisco Talos では、このキャンペーンと関連するスピア フィッシングは確認していません。以下に、これらのキャンペーンと関連している点や一致している可能性がある点について説明します。

新しい MDM

MDM の技術情報

Talos は、この攻撃者が使用したと思われる 3 つ目の MDM サーバを特定しました。それは ios-update-whatsapp[.]com です。

前回の投稿で説明した MDM と今回の MDM との一番の違いは、攻撃者がオープン ソース プロジェクトの mdm-server![]() (小規模の iOS MDM サーバ)に修正を加えているという点です今回は、認証プロセスが追加されていますが、前回のバージョンには認証がありませんでした。認証ページは次のようになっています。

(小規模の iOS MDM サーバ)に修正を加えているという点です今回は、認証プロセスが追加されていますが、前回のバージョンには認証がありませんでした。認証ページは次のようになっています。

さらに、証明書の使用をベースとした、異なる技術情報も特定しました。以下が MDM で使用されている証明書です。

CA.crt

Serial Number: 17948952500637370160 (0xf9177d33a2d98730) Signature Algorithm: sha256WithRSAEncryption Issuer: C=HK, ST=Kwun Tong, L=6/F 105 Wai Yip St 000000, O=TECHBIG, OU=IT, CN=TECHBIG.COM/emailAddress=info@techbig.com Validity Not Before: Jan 15 09:47:15 2018 GMT Not After : Jan 15 09:47:15 2019 GMT Subject: C=HK, ST=Kwun Tong, L=6/F 105 Wai Yip St 000000, O=TECHBIG, OU=IT, CN=TECHBIG.COM/emailAddress=info@techbig.com

この証明書は、香港にあるとされる Tech Big という偽の会社によって、2018 年 1 月に発行されています。

ログ分析

このサーバには 3 台のデバイスが登録されていました。

- 2 台はインドの電話番号で、やはりインドにあります(うち 1 台は、前回の投稿で攻撃者が使用したものと想定したデバイスと同じ電話番号)

- もう 1 台は、英国の電話番号でカタールにあります。

ログを見ると、MDM は 2018 年 1 月に作成され、3 月にかけて使用されたことがわかります。

悪意のある新しい iOS アプリ

偽の Telegram と WhatsApp

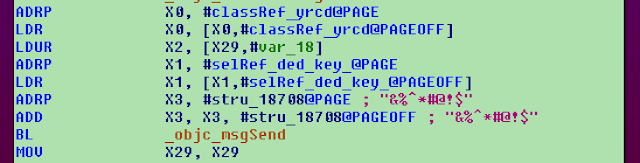

Talos は、新たな悪意あるアプリとして、偽の Telegram と WhatsApp の 2 つを特定しました。これらのアプリは、既存の Telegram および WhatsApp アプリに悪意のある機能が追加されて構築されたものです。アプリの不正な点は、以前の投稿で説明したものと同じです。唯一の違いは、コマンド アンド コントロール(C2)が難読化されていることです。URL がプレーン テキストでは保存されておらず、データ暗号規格(DES)を使用して暗号化され、base64 でエンコードされています。

エンコードされた URL の例を以下に示します。

こちらは DES キーです。

デコードされ、復号されると、C2 の URL が簡単に判読できます。

./decode.py vZVI2iNWGCxO+FV6g46LZ8Sdg7YOLirR/BmfykogvcLhVPjqlJ4jsQ== '&%^*#@!$' hxxp://hytechmart[.]com/UcSmCMbYECELdbe/

偽の IMO

IMO は、モバイル デバイスで利用可能なチャットおよびビデオのアプリです。Talos は、IMO を装った偽のアプリを特定しました。攻撃者は、BOptions サイドローディングという同じ手法を使用して、悪意のあるコードを正規のアプリケーションに追加しています。この手法の詳細については、前回のブログ投稿をご覧ください。

C2 サーバには、前述した悪意ある偽の Telegram アプリや WhatsApp アプリと同じ難読化手法が採用されています。使用される暗号キーだけが異なっています。悪意のあるコードの目的は、以前の悪意あるアプリと同じく、連絡先情報やチャット履歴を盗むことです。このアプリケーションは、SQLite を使用してデータを保存します。データ取得のために実行されるリクエストの例を以下に示します。

- DBManager が「sqlite」にアクセスし、以下を実行します。

- Select ZIMOCHATMSG.Z_PK,ZIMOCHATMSG.ZTEXT,ZIMOCHATMSG.ZISSENT,ZIMOCONTACT.ZPHONE,ZIMOCONTACT.ZBUID AS Contact_ID from ZIMOCONTACT join ZIMOCHATMSG ON (ZIMOCONTACT.ZBUID = ZIMOCHATMSG.ZBUID) where ZIMOCHATMSG.Z_PK >’%d’

悪意のある Safari ブラウザ

Talos は、悪意のある 3 つ目の MDM で利用された、悪意ある Safari アプリケーションも発見しました。このアプリケーションには BOptions サイドローディング手法は使用されていません。新規に開発された悪意あるブラウザ アプリケーションで、3 つのオープン ソース プロジェクト(SCSafariPageController![]() 、SCPageViewController

、SCPageViewController![]() 、SCScrollView

、SCScrollView![]() )がベースになっています。

)がベースになっています。

このアプリケーションの目的は、感染デバイスから秘密情報を盗むことにあります。まず、アプリがデバイスの汎用一意識別子(UUID)を C2 サーバに送信します。サーバからの応答に基づき、ユーザの連絡先情報(写真、名前、電子メール アドレス、住所など)、ユーザの写真、ブラウザのクッキー、クリップボードといった追加情報が、悪意のあるブラウザから送信されます。

マルウェアは「hib.txt」という名前のファイルの有無をチェックし、そのファイルがデバイスに存在しなければ、iTunes のログイン ページを表示して、ユーザのログイン クレデンシャルを取得しようとします。クレデンシャルが入力されると、電子メール アドレスとパスワードが C2 サーバに送信されます。さらに、これらのクレデンシャルがファイルに書き込まれて、ユーザは「サインイン」したと見なされます。

最も興味深いのは、クレデンシャルを盗み取る手法です。閲覧したドメイン名に次の文字列のいずれかが含まれている場合、ユーザ名とパスワードが自動的に C2 サーバに送信されます。中でも注目すべきなのは、さまざまな Web サービスに混じって、セキュアな電子メール プロバイダーが含まれているということです。

- yahoo(電子メール プラットフォーム)

- com(電子メール プラットフォーム)

- Rediff(約 9,500 万のユーザが登録しているインドのニュース ポータル兼電子メール プラットフォーム)

- Amazon(e-コマース プラットフォーム)

- Pinterest(画像共有および検索プラットフォーム)

- Reddit(フォーラムを備えたニュース集約 Web ポータル)

- google(Google サインイン プラットフォーム)

- fm(匿名の分散型 Q&A プラットフォーム)

- qq(中国の電子メール プラットフォーム)

- com(中国の検索エンジン兼電子メール プロバイダー)

- protonmail(スイスに拠点を置くセキュアな電子メール プロバイダー)

- Gmx(電子メール プラットフォーム)

- aon(英国の保険会社)

- ZoHo(インドの電子メール サービス)

- Tutanota(ドイツに拠点を置くセキュアな電子メール プロバイダー)

- com(電子メール プラットフォームを備えた検索エンジン兼 Web ポータル)

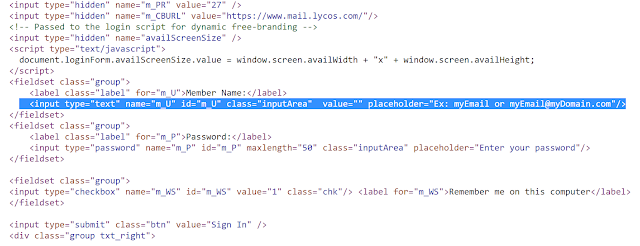

マルウェアは、Web ページを継続的に監視して、HTML フォームのフィールドにユーザがユーザ名とパスワードを入力するのを探し当て、クレデンシャルを盗もうとします。ドメイン名に加えて、監視対象の HTML フィールドの名前がアプリに組み込まれています。以下は、アプリのコードが参照するユーザ名フィールドのリストです。

たとえば、「m_U」というのは、Lycos のメール認証ページのユーザ名フィールドです。

https://3.bp.blogspot.com/-fkLqX32pCdU/W1bKf9CzIDI/AAAAAAAAAfw/T07PIxfpDU4rdQXSf1BZ3TJsiUIztbS8QCLcBGAs/s640/image7.png

パスワード フィールドに関しても、同様のリストがマルウェアに含まれています。

最後に、この悪意あるブラウザには、以下の 3 つの悪意あるプラグインが含まれています。

- 「Add Bookmark」

- 「Add To Favourites」

- 「Add to Reading List」

悪意のある拡張機能の目的は、以前のものとほぼ同じで、保存されたデータを他のアプリと同じ C2 サーバに送信することです。

コアとプラグインでは、C2 サーバは base64 でエンコードされ、DES ではなく AES で暗号化されます。

以前のキャンペーンとの関係

Bahamut グループは、オープン ソースのニュース Web サイトである Bellingcat によって発見され、詳細が記載されています。この投稿で記載されている Android ベースのマルウェアには、Talos が特定した iOS マルウェアとの類似点がいくつか見られます。この投稿がきっかけとなって、これらのキャンペーンの一致点や関係に関する Talos の調査が始まりました。

Talos が特定した新しい MDM プラットフォームでも被害者の属性は同じであり、中東(カタール)が標的にされ、LycaMobile から発行された英国の携帯電話の番号が使用されています。Bahamut のキャンペーンでも同様に、カタールの個人が標的にされました。

Talos は、voguextra[.]com というドメインが共通して使用されているのを確認しました。このドメインは、Bahamut の「Devoted To Humanity」アプリ内で画像ファイルをホストするのに使用されたほか、Talos の最初の投稿に記載した iOS アプリ「PrayTime」では C2 サーバとして使用されていました。また、Bellingcat では、以前このドメインが、VirusTotal(こちら![]() )で解説されたデコイ ドキュメントをホスト(hxxp://voguextra[.]com/decoy.doc)するのに使用されていたことも報告されています。

)で解説されたデコイ ドキュメントをホスト(hxxp://voguextra[.]com/decoy.doc)するのに使用されていたことも報告されています。

このキャンペーンで使用されたドメインには、Bellingcat が報告した Bahamut キャンペーンで一貫して使用されていたドメインとの類似点がありました。ドメイン内で使用される電子メール アドレスのほとんどが *@mail.ru![]() という電子メール アカウントであったこと、base64 でエンコードされ、AES で暗号化された文字列を C2 が識別できたこと、そして、両方のキャンペーンで使用された URI パターンがほぼ同一のシンタックスを共有していたことです。

という電子メール アカウントであったこと、base64 でエンコードされ、AES で暗号化された文字列を C2 が識別できたこと、そして、両方のキャンペーンで使用された URI パターンがほぼ同一のシンタックスを共有していたことです。

repository + random.php + GET value /hdhfdhffjvfjd/gfdhghfdjhvbdfhj.php?p=1&g=[string]&v=N/A&s=[string]&t=[string]

両キャンペーンは、ドメイン名の構造も類似しています([単語]-[単語]-[単語] という形式)。攻撃者は、同じ構造を続けて使おうとします。特に過去に成功を収めた場合にはその傾向があります。

Talos でドメインのプロファイリングを始めると、インドとの強い関係があることにすぐ気づきました。Whois やホスティング情報の履歴にアクセスした結果、3 つの MDM ドメインがインドと関連していると判断できました。3 つのドメインはすべてプライバシー プロキシを使用して登録されましたが、登録時にネームサーバは作成されていませんでした。そのため、3 つのドメインのうち 2 つがインドのレジストラとホスティング プロバイダーによって登録されたことがわかりました。

MDM での使用を特定できた 3 つのドメインは、ios-update-whatsapp[.]com、ios-certificate-update[.]com、www[.]wpitcher[.]com です。

ios-update-whatsapp[.]com

当初使用されたネームサーバは obox.dns[.]com でした。これは、インドに拠点を置くレジストラ、Directi プラットフォームが所有しているものであり、このドメインで最初に使用されたネームサーバでした。その後、[ns1-2].ios-update-whatsapp[.]com に変更されました。ここから、このドメインがインドで購入されて登録されたことがわかります。

wpitcher[.]com

このドメインでは当初、インドに拠点を置くクラウド プラットフォーム企業の MantraGrid 社に関連するネームサーバが使用されていました。Talos が特定した最初の MDM ドメインの 1 つとしてこのサーバが使用されたことが、インドの攻撃者とのもう 1 つの関係を示しています。

ios-certificate-update.com

このドメインに使用されている構造は ios-update-whatsapp[.]com と類似しており、プライバシー プロキシについても、MDM のアクティビティに関連する上記のその他 2 つのドメインと同じものを共有しています。最初に登録されたドメインの 1 つであり、パナマの防弾ホスティング プラットフォームを使用していました。

最後に、Bellingcat が Tom Lancaster 氏の協力を得て特定した、以前の InPage キャンペーン(Kaspersky 社![]() によるレポート)との類似点を挙げます。URI の構造や被害者の属性に関する類似点です。InPage 攻撃は、ウルドゥー語を話すイスラム教徒を標的にしていました。ウルドゥー語はインドとパキスタンで主に話されている言語であることから、インドの人々が被害を受ける可能性がさらに高まります。今回の攻撃者に関しては、MDM が PrayTime というアプリケーションを活用していたことも特定できました。PrayTime は、日々のお祈りの時間を通知する、イスラム教徒に人気のアプリケーションです。

によるレポート)との類似点を挙げます。URI の構造や被害者の属性に関する類似点です。InPage 攻撃は、ウルドゥー語を話すイスラム教徒を標的にしていました。ウルドゥー語はインドとパキスタンで主に話されている言語であることから、インドの人々が被害を受ける可能性がさらに高まります。今回の攻撃者に関しては、MDM が PrayTime というアプリケーションを活用していたことも特定できました。PrayTime は、日々のお祈りの時間を通知する、イスラム教徒に人気のアプリケーションです。

これらすべてを考慮した結果、攻撃者がインドに拠点を置いているということを、ある程度確信できました。また、それほどの確信はありませんが、今回発見したキャンペーンと Bahamut グループとの間には関連があると思われます。

Windows を標的とするキャンペーンとの関連

Talos では、前回の投稿で言及した悪意のあるアプリと同じインフラストラクチャ(techwach.com)を利用して、Microsoft Windows オペレーティング システムのユーザを標的に使用したと思われる、悪意のあるバイナリをいくつか特定しました。

サンプル(6b62f4db64edf7edd648c38a563f44b656b0f6ad9a0e4e97f93cf9abfdfc63e5)は、下記 URL にアクセスして追加のペイロードをダウンロードします。

- hxxp://techwach[.]com/Beastwithtwobacks/Barkingupthewrongtree.php

MDM と Windows サービスが 2018 年 5 月の時点で同じ C2 サーバ上で稼働していたことはわかっています。この悪意のある Windows バイナリの目的は、感染デバイスの情報(ユーザ名とホスト名)を入手して送信し、標的にふさわしいシステムだとオペレータが判断した場合に、別の PE32 ファイルを取得することにあります。

このほかにも、2017 年 6 月から 2018 年 6 月の間に、異なる C2 サーバで類似のサンプルが見つかりました。サンプルには、Delphi で開発されたものと、VisualBasic で開発されたものの 2 種類がありました。

こちらが Delphi のサンプルです。

- b96fc53f321729eda24af2a0b95e5c1d39d46acbd5a565e6c5f8c81f1bf9c7a1 -> hxxp://appswonder[.]info

- 3f463cebef1550b055ef6b4d1dad16ff1cb514f0091271ce92549e77bb5080d6 -> hxxp://referfile[.]com

- 4b94b152293e49532e549b2538cad85e950cd16ccd948a47a632376a840626ed -> hxxp://hiltrox[.]com

- e70a1c230ef2894363b834132bbdbb3a0edc88e81049a7c7774fa5b4ed78206b -> hxxp://scrollayer[.]com

- e7701f81141dfd6234488e51340ba2d05901c8242a6e9a9952c297c52a3ff050 -> hxxp://twitck[.]com

- e93f28efc1787ed5e8763cdc0417e7d5db1c9203e484350c64860fff91dab4f5 -> hxxp://scrollayer[.]com

こちらが VisualBasic のサンプルです。

- 6f362bc439ce09c7dcb0ac5cce84b81914b9dd1e9969cae8b570ade3af1cea3d -> hxxp://32player[.]com

- ce0026e0eb3f4f1d3d2a003400f863900f497745f3384e430926d99206cc5ed6 -> hxxp://nfinx[.]info

- d2c15c2043b0455cfad36f22f564b99ed46cea3891abb80eaf86093654c94dea -> hxxp://metclix[.]com/

- d7f90e9b1129e3223a886422b3625399d52913dcc2757734a67422ac905683f7 -> hxxp://appswonder[.]info/

ec973e4319f5a9e8e9c28d315e7bb8153a620baa8ae52b455b68400612aad1d1 -> hxxp://capsnit[.]com/

現時点でいくつかの C2 サーバがまだ稼働しています。Apache の設定は非常に特殊なもので、悪意のある IPA アプリの Apache 設定と完全に一致しています。

また、1 つの Windows マルウェアの感染ベクトルも特定しました。攻撃者は、CVE-2018-0802 の脆弱性を突いた悪意のある RTF(a1f2018bd61989a78247df53d808b6b513d530c47b89f2a919c59c848e2a6ac4)を使って、前述のリストの最後に挙げられているバイナリをドロップして実行しました。

最終的には、VisualBasic バイナリのうち 1 つが、下記のデコイ ドキュメントとともに msiexec ファイルにバンドルされていました。

このデコイ ドキュメントは、India Today 紙の Web サイト(こちら![]() )に掲載されている、ナガ族との和平協定を伝えるニュース記事の画像を使用しています。このキャンペーンの標的になっているインドの人々は、おそらくこの問題に非常に高い関心を持っているでしょう。

)に掲載されている、ナガ族との和平協定を伝えるニュース記事の画像を使用しています。このキャンペーンの標的になっているインドの人々は、おそらくこの問題に非常に高い関心を持っているでしょう。

まとめ

最初のブログ投稿の調査を始めてから、攻撃者がこれらの悪意ある MDM を長年にわたって操作していたことがわかってきました。Bahamut グループに関する前回の調査と Talos の調査に基づき、監視対象のインフラストラクチャは、標的を iOS に限定したものではなく、Apple iOS や Windows プラットフォームをサポートする広範なフレームワークにまで広がっていると考えられます。

技術的要素を確認した結果、この攻撃者はインドを拠点としている可能性が高いと考えています。攻撃者の活動全般に使用されたインフラストラクチャは、Bahamut グループが使用したものと非常に似ているように思われ、接続されている可能性さえ想定されますが、現時点では確信を持って Bahamut のものだと断言することはできません。

悪意のある MDM は使いやすく、システムも詳細に文書化されています。MDM 悪用の効率性を考えると、十分な資金を持つ攻撃者が引き続きこの分野に進出する可能性は高いと思われます。

MDM への登録にはユーザの操作と同意が必要となるため、ユーザがこのタイプの脅威の存在を認識し、データやプライバシーに対する危険性を理解しておくことが非常に重要です。

Talos は、MDM や類似のインフラストラクチャの監視を続けて最新の情報をレポートし、攻撃者が技術革新をせざるを得ないようにしていきます。

カバレッジ

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

シスコクラウド Web セキュリティ(CWS)または Web セキュリティ アプライアンス(WSA)の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、これらの攻撃で使用されるマルウェアを検出します。

電子メール セキュリティは、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

次世代ファイアウォール(NGFW)、次世代侵入防止システム(NGIPS)、およびMeraki MX などのネットワーク セキュリティ アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を埋め込みます。

シスコのセキュア インターネット ゲートウェイ(SIG)である Umbrella![]() は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

オープンソース Snort サブスクライバ ルール セットをお使いであれば、Snort.org![]() で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

IOC(侵入の痕跡)

iOS アプリ

- 422e4857614cc603f2388eb9a6b7bbe16d45b9fd0a9b752f02c107887cf8cb3e imo.ipa

- e3ceec8676e2a1779b8289e341874209a448b11f3d81834a2faae9c494267602 Safari.ipa

- bab7f61ed0f2b085c02ff1e4305ceab4479455d7b4cfba0a018b73ee955fcb51 Telegram.ipa

- fbfaed75aa855c7db486edee15359b9f8c1b394b0b02f77b22500a90c53cb423 WhatsApp.ipa

MDM ドメイン:

- ios-update-whatsapp[.]com

C2 ドメイン:

- hytechmart[.]com

PE32 サンプル:

- b96fc53f321729eda24af2a0b95e5c1d39d46acbd5a565e6c5f8c81f1bf9c7a1

- 3f463cebef1550b055ef6b4d1dad16ff1cb514f0091271ce92549e77bb5080d6

- 4b94b152293e49532e549b2538cad85e950cd16ccd948a47a632376a840626ed

- e70a1c230ef2894363b834132bbdbb3a0edc88e81049a7c7774fa5b4ed78206b

- e7701f81141dfd6234488e51340ba2d05901c8242a6e9a9952c297c52a3ff050

- e93f28efc1787ed5e8763cdc0417e7d5db1c9203e484350c64860fff91dab4f5

- 6f362bc439ce09c7dcb0ac5cce84b81914b9dd1e9969cae8b570ade3af1cea3d

- ce0026e0eb3f4f1d3d2a003400f863900f497745f3384e430926d99206cc5ed6

- d2c15c2043b0455cfad36f22f564b99ed46cea3891abb80eaf86093654c94dea

- d7f90e9b1129e3223a886422b3625399d52913dcc2757734a67422ac905683f7

- ec973e4319f5a9e8e9c28d315e7bb8153a620baa8ae52b455b68400612aad1d1

PE32 C2 サーバ:

- hxxp://appswonder[.]info

- hxxp://referfile[.]com

- hxxp://hiltrox[.]com

- hxxp://scrollayer[.]com

- hxxp://twitck[.]com

- hxxp://scrollayer[.]com

- hxxp://32player[.]com

- hxxp://nfinx[.]info

- hxxp://metclix[.]com/

- hxxp://capsnit[.]com/

悪意のある RTF サンプル:

- a1f2018bd61989a78247df53d808b6b513d530c47b89f2a919c59c848e2a6ac4

本稿は 2018年7月25日に Talos Group

のブログに投稿された「Advanced Mobile Malware Campaign in India uses Malicious MDM – Part 2

」の抄訳です。