ビジネスメール詐欺とは、犯罪者が実際の取引先や自社の経営者層等になりすました偽装メールを送り、犯罪者が指定する銀行口座へ不正な入金を促す詐欺のことです。 BEC(Business Email Compromise)とも呼ばれます。

2017 年には、Facebook や Google といった大企業で合計 100 億円以上の被害があったことが発覚し、大きな話題になりました。FBI のインターネット犯罪苦情センター(IC3)に報告された BEC の被害総額は、トラッキングを開始してから 2018 年 6 月時点までで、37 億ドル(4070億円)にものぼるとされています。

国内でも被害が多く、警察庁や IPA からも注意喚起がなされています。被害を受けないためには、電話などのメール以外の手段で確認をすること、組織内外での情報共有を行うことといった対策のほか、メール(アドレス)をよく確認すること、添付ファイルやリンクを不用意に開かないことも重要です。

ここからは、このビジネスメール詐欺による被害を防止するための、技術的な対策が可能な部分についてまとめたいと思います。

メール詐欺の種類

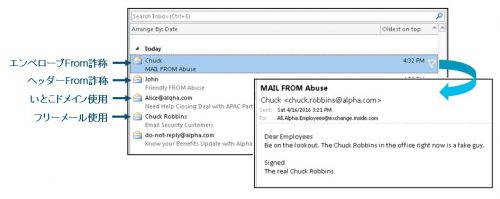

ビジネスメール詐欺において、犯罪者は、本当の送信元情報を隠して知り合いからの正当なメールのように見せかけるために、メッセージ ヘッダに細工を行います。その方法は、大きくは下記の通りに分類されます。

- 「エンベロープ From」の詐称

送信者の「エンベロープ From」に記載されるメールアドレスのドメインを、受信者のドメインと同じにする - 「ヘッダー From」の詐称

送信者の「エンベロープ From」の値には正当なドメインを使用するが、「ヘッダー From」の値を詐称する例) mail-from: somebodyelse@nottrustworthy.com --------------------------------------------------------- From: Executive Name To: Target Name

- いとこドメイン(Cousin Domain)の使用

実在するメールアドレスに酷似した送信者アドレス(いとこドメイン名 Cousin Domain とも呼ばれる)を使用する

例) nycompany.com、mycomqany.com、myc0mpany.com - フリー メール アカウントの使用

Yahoo や Gmail などのフリー メールを使用する。ヘッダー From には自社の経営層の名前などを含むようにする。例) ExectiveName@gmail.com

それぞれの細工を行ったメールは、受信者のメールボックス上では図 1 のように表示されます。

1. および 2. の「From の値を詐称するメール」に対しては、送信者の正当性を確認する対策が有効です。

送信者 IP の DNS レコードを確認したり、社外から送られてきたメールの From に自社ドメイン名含む場合にはブロックするなどのフィルターを実装することでも、詐称されたメールを検出できます。DMARC(Domain-based Message Authentication, Reporting & Conformance)、DKIM(Domainkeys Identified Mail)、SPF(Sender Policy Framework)などの送信者認証の規格を実装することでも同等の対策が可能です。

3. および 4. の方法は、「名前」の偽装とも言えるので、専用の対策が有効になります。

この場合、ドメイン部分の違反を行っているわけではありません。From の値には妥当なメールアドレスを使い、適切に DKIM や SPF レコードが発行された場合、そのメールは技術的には正当なものであり、送信者認証の仕組みでブロックすることはできません。しかし、例えば「4.フリーメールアドレスの利用」などの場合、モバイルデバイスでメールを確認すると、「From: 経営者」と表示されるため、受信者は騙されがちです。 経営者層は一般的に Web 上で名前を公開しているケースが多く、こういったメールは容易に作成できてしまいます。

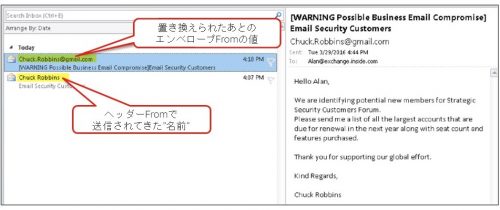

Cisco Eメール セキュリティでは、FED(Forged Email Detection)という機能でこれらのタイプの詐称の修復を実現しています。FED 機能では、自社の経営者層など詐称に使われやすい「名前」の辞書を作成し、コンテンツ フィルターの中の条件を参照することで、これらの詐称を検出することができます。

検知した際のアクションとしては、メールヘッダの修正(From の削除や X-original-from ヘッダの追加等)により、メール クライアントで通常は送信者の名前が表示される From 欄に「エンベロープ From」を表示させることで、ドメインまで受信者は確認することができるようになります。

この他にも、サブジェクト ヘッダーにタグを追加してユーザに注意を促すなどの対策も可能です。

ここまでご説明した全ての BEC 対策機能は、Cisco Eメール セキュリティ アプライアンス(ESA)および クラウド Eメールセキュリティ(CES)にて実装が可能です。

本ポストは以下の設定ガイドおよびホワイトペーパーを参照しています。詳細についてはこちらもご参照ください。

How-To Enable Forged Email Detection (FED) on Cisco Email Security