暗号通貨マイニング キャンペーンの報酬はダイアモンドではなく石炭

概要

新しい暗号通貨である Bitvote の開始からまもない 1 月に、Talos はインド、インドネシア、ベトナムなど、Bitvote に関係する各国のシステムに影響を与える、新たなマイニング キャンペーンを検出しました。

このキャンペーンには、ビットコインの新しいフォークをターゲットにして早い段階から攻撃することでメリットを得ようとしている事以外に、コマンド アンド コントロール(C2)インフラストラクチャ管理、設定管理、ダウンロードおよび実行、ペイロード保護にカーネルモード ドライバを使用しているという特徴があります。ペイロード保護は別として、こうした機能をカーネルに導入するのは非常に稀なことであり、攻撃の背後には、中レベル以上の技術的知識があることが伺えます。

ペイロードと設定は、特別に修正されアニメーション GIF ファイルに組み込まれ、無料のブログ プラットフォームでホストされる Web ページのパーツとして公開されていました。

このキャンペーンは 2 月と 3 月に活発化しましたが、これまでのところ、攻撃者が得た報酬は限られています。

はじめに

オープンソース プロジェクトの利点の 1 つは、他のユーザが、元のソース コード リポジトリのコピーである「フォーク」を作成できることにあります。これは基本的に、新しい開発チームが独自の開発プロセスのプロジェクトを別に作成し、開発プロセスを 2 つに分割(フォーク)するものです。

フォークは暗号通貨についても行われます。ビットコインの開始以来、ホスティング サービスの GitHub ではビットコイン コードのフォーク数が 18,000 を超えましたが、ビットコインの代替として成功したのはそのうちごくわずかです。

Bitcoin Cash、Bitcoin Gold、Litecoin など、かなり成功したものもありますが、新しいフォークのほとんどは、十分なユーザ数を獲得できないまま消え去っています。

フォークが作成される大きな理由としては、ネットワークがトランザクションの正当性を判断するルールを規定した、いわゆる「one-CPU-one-vote」の原則に基づいて改良することが挙げられます。ビットコインのクリエーター、Satoshi Nakamoto![]() が最初に設計した計画では、マイナーは、マイニングに使用するハードウェアのタイプを明示的に問われず、投資したコンピューティング リソースの量に比例した報酬を得られることになっていました。しかし一部では、「one-CPU-one-vote」の原則を文字どおりに解釈して、マイニングには厳密にデスクトップ CPU を使用しなければならないと考える人もいました。

が最初に設計した計画では、マイナーは、マイニングに使用するハードウェアのタイプを明示的に問われず、投資したコンピューティング リソースの量に比例した報酬を得られることになっていました。しかし一部では、「one-CPU-one-vote」の原則を文字どおりに解釈して、マイニングには厳密にデスクトップ CPU を使用しなければならないと考える人もいました。

それでも、ビットコイン マイニングでは、標準のデスクトップ システムの CPU や GPU を使用する当初の手法から離れて、特殊な ASIC ベースのハードウェア システムが使用されるようになったため、マイナーが大きな利益を得るには相当な先行投資が必要になりました。

このような展開を経て、多くのホーム ユーザはマイニングの対象を、ビットコインから他の通貨、特に ASIC を使用したマイニングが困難な Monero などに移行しました。最近の Talos ブログ記事の 1 つ![]() でも取り上げたように、Monero は悪意のあるマイニング ボットネットで利用されることが増えています。

でも取り上げたように、Monero は悪意のあるマイニング ボットネットで利用されることが増えています。

1 月 20 日に、未知の開発者グループが Bitvote![]() という新しいビットコイン フォークを開始しました。これは、「one-CPU-one-vote」の原則に基づいて独自の観点から改良し、デスクトップ ユーザに暗号通貨のマイニングを行う公平な機会を与えるものです。

という新しいビットコイン フォークを開始しました。これは、「one-CPU-one-vote」の原則に基づいて独自の観点から改良し、デスクトップ ユーザに暗号通貨のマイニングを行う公平な機会を与えるものです。

Bitvote は、プルーフ オブ ワークに Cryptonight![]() アルゴリズムを使用しています。これは Monero でも使用されています。Cryptonight アルゴリズムは、標準のデスクトップ CPU でマイニング プロセスに平等に参加できるように設計されています。

アルゴリズムを使用しています。これは Monero でも使用されています。Cryptonight アルゴリズムは、標準のデスクトップ CPU でマイニング プロセスに平等に参加できるように設計されています。

サイバー犯罪者はランサムウェアからますます離れ、暗号通貨のマイニングに接近しています。それに従い、悪意のある攻撃者は Bitvote に賭け、悪意のあるキャンペーンを開発しました。その結果、マイニング ソフトウェアである cpuminer の変更バージョンによって何百ものシステムが感染し、Bitvote のマイニング プールに誘い込まれました。

今回の記事では主に Bitvote のドライバ機能を取り上げますが、ドロッパーや、このキャンペーンで最終的に使用されている暗号通貨マイニング ペイロードについても簡単に説明します。

予想外の機能を持つ計算ツール:ドロッパー

AMP for Endpoints![]() 製品のテレメトリを調査する過程で、計算ツール アプリケーションの体裁を取ったドライバ ドロッパーが検出されました。このドロッパーはインターネットで検出され、2 月 6 日にブロックされました。このドロッパーは、望ましくない可能性があるアプリケーションのインストーラに組み込まれている可能性があります。このインストーラは、Microsoft Toolkit の正規版を装ったバージョン(有効なライセンスがなくても Microsoft Office や Windows の各種バージョンをアクティブにできる)をホストするサイトで公開されています。

製品のテレメトリを調査する過程で、計算ツール アプリケーションの体裁を取ったドライバ ドロッパーが検出されました。このドロッパーはインターネットで検出され、2 月 6 日にブロックされました。このドロッパーは、望ましくない可能性があるアプリケーションのインストーラに組み込まれている可能性があります。このインストーラは、Microsoft Toolkit の正規版を装ったバージョン(有効なライセンスがなくても Microsoft Office や Windows の各種バージョンをアクティブにできる)をホストするサイトで公開されています。

この Microsoft Toolkit バンドルにより、多数の望ましくない可能性があるアプリケーション(PUA)がインストールされ、さらに、ランダムな名前のカーネル モード ドライバをドロップする、calculator<nnnn>.exe ファイルもインストールされます。それ以前のバージョンの計算ツール ドロッパーは、少なくとも 2017 年の第 4 四半期には登場しています。

一般的に、悪意のあるドロッパー機能(MFC フレームワークを使用して記述)では、ドライバが <Windows>\system32\drivers フォルダにインストールされます。その際、ファイル名は、8 つのランダムな文字を使用した名前(例:djkeuihk.sys)または元のドライバ名(DrToolKrl.sys)となります。ドロッパーは、ドライバの作成後、同じ名前の Windows サービスを生成し、サービスの開始とともにカーネル メモリにドライバをロードします。

ドライバをドロップする前に、ドロッパーは、実行環境が仮想マシン環境やデバッガ制御下、またはサンドボックス内でないかを確認します。仮想マシン環境が検出された場合、悪意のあるドライバはドロップされず、計算ツール機能として実行が継続されます。

トロイの木馬化された計算ツールの GUI

ドロッパーは次の環境をチェックします。

- Parallels

- VMware

- VirtualBox

- JoeBox

- GFI Sandbox(CWSandbox)

- Anubis

- Sandboxie

- Windows のデバッグ ツール

デバッグ環境または分析環境が検出されない場合、ドロッパーはオペレーティング システムのバージョンをチェックして、適切な 32 ビットまたは 64 ビット バージョンのルートキット ドライバをドロップします。また、ドライバがすでにロードされていないことを確認するためにドライバとの通信を試みます。

オペレーティング システムのビット バージョンをチェックして、ドライバのドロップの準備を行う

問題の主な原因:ドライバ

このドライバは、有効期限が切れた、「Jiangsu innovation safety assessment Co., Ltd.」に属する証明書を使用して署名されています。そのため、有効なドライバ署名が必要な、Windows Vista 以降のバージョンの 64 ビット版 Windows ではロードされません。これは、性能が低い CPU で動作している可能性がある旧バージョンの Windows だけをターゲットにすることから、攻撃者のプロセスとしては失敗であるように思われますが、古いシステムでは更新が完全になされずに、最新のセキュリティ ソフトウェアによって保護されていない可能性が高いため、攻撃者に有利に働くとも考えられます。したがってこの攻撃は、古い CPU だけに影響する場合には、検出される可能性が低くなります。

このドライバには次の機能が含まれています。

- C2 インフラストラクチャの設定を管理する

- 無料のブログ プラットフォームでホストされている設定ファイルを解析し、C2 ブログの一部として公開されているアニメーション GIF ファイルに隠されている情報をデコードする

- 最終的なペイロードをダウンロードして実行する(今回のケースでは Bitvote プール マイナー エージェント)

- ドライバの削除を防ぐ

- ドライバ レジストリのエントリが第三者からアクセス(読み取り/書き込み)されないようにする

- ペイロード プロセスとスレッドの停止を防ぐ

- 新しいバージョンのドライバをダウンロードしてインストールする

- ユーザ アカウント制御(UAC)を無効にする

このドライバが通常と異なる点は、コア ドライバ自体とペイロードを保護する機能の他に、ダウンロード/実行機能が備わっていることです。この機能が、既知のマルウェア ダウンローダー ファミリによってカーネル モードで導入されることはほとんどありません。

これは、ドライバの作成者の技能レベルが向上していることを示しており、その作成者が Bitvote マイニングの背後にいる可能性があります。

ただし、このドライバが汎用的なサードパーティ製ツールキットによって作成され、攻撃者が設定とペイロードの URL をシンプルな方法で指定できる場合も考えられます。設定が指定されると、そのツールキットを使用してドライバの構築と署名が行われる可能性があります。ドライバのサンプルが期限切れの証明書を使用して署名されているのもそれで説明がつきます。しかし、この説を確認できるジェネレータのサンプルを特定することはできませんでした。

設定管理

このドライバには当初、Blogspot(Blogger)やロシアのブログ プラットフォーム LiveJournal など、無料のブログ プラットフォームをポイントする、ハードコードされた URL がいくつか含まれていました。ハードコードされた URL にアクセスする前に、ドロッパーは、ドロッパーの本体にハードコードされた特別な URL から GIF ファイルをダウンロードしようとします。

ダウンロードされた GIF ファイルには、オフセット 0xA0000 に暗号化されたデータ BLOB が含まれ、新しいコマンド アンド コントロールのロケーションと、ペイロード ダウンロード用に更新された URL を含むドライバ設定ブロックがあります。設定データ ブロックは、特殊なダブル ワード「lKTD」(「DTKl」)を含むヘッダーで始まり、デコードされた設定内の全バイトを加算したシンプルなチェックサムを含むダブル ワード、静的なダブル ワード XOR 復号キー、ブロック内の設定レコードのダブル ワード数がそれに続きます。

ドライバ設定のダウンロードとデコード

各設定レコードのサイズは 407 バイトで、レコードのタイプ(ペイロード レコード、ドライバの更新レコード、C2 レコードなど)が指定されています。さらに URL と、HTML 解析関数に対するポインタが続き、実行時に使用されるローカル ファイル パスと引数が指定されます。

設定はデコードされて、DriverEntry 関数内のドライバによって作成されたデバイス オブジェクトの DeviceExtension ブロックにロードされます。デバイス拡張ブロックは、デバイス オブジェクトに関連付けられる最も重要なデータ構造体です。その内部構造はドライバによって定義されています。一般的にデバイスの状態情報を保持するために使用され、カーネル定義オブジェクトのストレージとして機能します。今回のケースでは、DeviceExtension に悪意のあるドライバのインメモリ設定も保存されています。

ドライバ設定を含んだ GIF

ホストの IP アドレスは、Google の DNS リゾルバ 8.8.8.8 にクエリすることで解決されます。防御側は、標準の内部ネットワーク エンドポイントから外部の DNS リゾルバに直接送信されるトラフィックをブロックすることが推奨されます。それにより、ドライバによるペイロードのダウンロード/実行や、内部で「Heart サーバ」と呼ばれるボットネット C2 サーバへの接続が防止されます。

このキャンペーンで Heart サーバとして使用されたホストは cdn[.]rmb666[.]me でした。分析の時点では、ドメイン名は 185.180.14.16 に解決され、他の悪意のあるドメインに関連付けられていました。このドメインは 2017 年 12 月 20 日に登録されたもので、このキャンペーン専用に使用されたものだと思われます。IP アドレスはチェコ共和国でホストされているものです。現在、このドメインはプロバイダーが変更され、ウクライナでホストされている IP アドレス 91.213.8.57 をポイントしています。

Cisco Umbrella Investigate ツールから得られた国別グラフによれば、このキャンペーンはインドネシアで最も活発に実行され、他にもインド、アルジェリア、ベトナムなど多数の国に影響しています。

最も大きな影響を受けた国はインドネシアとインド

このドライバでは、C2 サーバに最初にデータをポストする際に、かなり明確な User-Agent 文字列「Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/520.16 (KHTML, like Gecko) Chrome/61 Safari/517」を使用しています。そのためネットワークで容易に検出できる可能性があります。

Heart サーバへの最初のポスト要求の例

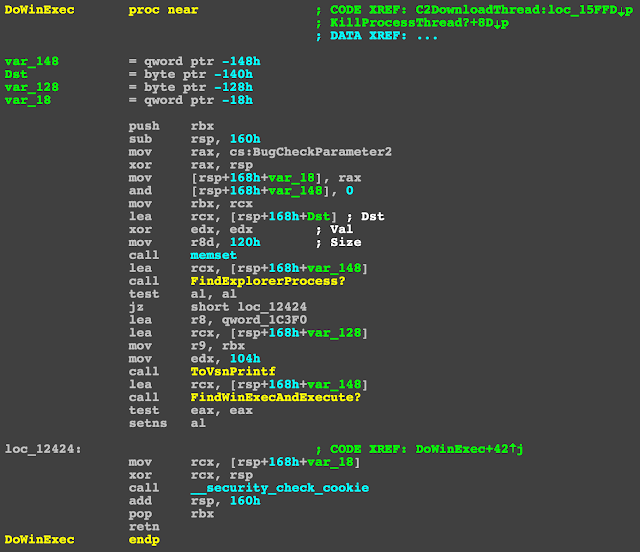

ダウンロードおよび実行機能

設定がアップロードされると、ドライバは各レコードをループし、指定された URL へのアクセスを試みます。HTML ファイルをホストしている URL の場合、ドライバは該当するページを解析し、関連した HTML 解析関数に設定された基準を満たす、イメージの URL を特定します。

ターゲットのイメージの URL が見つかると、ドライバはイメージ ファイルをダウンロードします。ダウンロードされるイメージ ファイルは、PE 形式の実行可能ペイロードが単純に付加された GIF イメージです。ドライバは次にイメージからペイロードを抽出して、設定レコードにセットされた宛先のパスに保存します。その後、プロセス コンテキストを Windows Explorer(explorer.exe)に変更してペイロードを実行し、標準の WinExec Windows API 関数を使用して、ダウンロードされたファイルを起動します。

ドライバは ZwQuerySystemInformation API を呼び出して Windows Explorer のプロセス ID(PID)を特定し、システム内のプロセスごとに SYSTEM_PROCESS_INFORMATION 構造体の配列を取得します。

「explorer.exe」コンテキストでのペイロードの実行

ドライバ保護

このドライバは、中心となる「ダウンロードおよび実行」機能とは別に、ドライバのファイル、ドライバ自体のインメモリ設定、サービス、ペイロード プロセスを保護する、さまざまな手法を実装しています。

ドライバでは、ドライバ自体を保護するために、イメージと設定レコードをレジストリ キー内に保存します。元のドライバがディスクから削除されるか変更された場合は、変更されたファイルが元のドライバに置換されるか、ドライバのコピーが新たに作成されます。

ドライバを以前の場所に復元できない場合は、新たに 8 桁のランダムな名前が生成され、ドライバの元のバージョンが新しく生成されたパスに保存されます。また、その場所をポイントするサービスが新規に作成されます。

設定は、ドライバ サービスで使用される、レジストリ キーの DataInfo 値に保存されます(例:\HKLM\System\CurrentControlSet\Services\kemamiti\DataInfo)。このサービスのレジストリ キーはドライバによって保護され、メモリ内でドライバがアクティブである限り、レジストリ キーにはアクセスできません。

ドライバ サービスのレジストリ キーに対するアクセスをドライバが拒否

ドライバの隠蔽

このドライバは、ロードされたモジュールのリンク リストである InLoadOrderLinks からドライバ自体を削除することで、自らの存在を隠そうとします。ドライバは、ドライバに関する _DRIVER_OBJECT オブジェクトの DriverSection ポインタにアクセスします。このポインタは、ロードされたモジュールに関する情報の保持に使用されている、_LDR_DATA_TABLE_ENTRY 構造体のある領域をポイントします、。

前のリスト メンバーの Flink(フォワード リンク)メンバーと、次のリスト メンバーの Blink(バックワード リンク)を両方変更することで、InLoadOrder リンク リストからドライバが削除されます。

また、_DRIVER_OBJECT オブジェクトの DriverName フィールドと、_LDR_DATA_TABLE_ENTRY 構造体の FullDllName フィールドが初期化されます。

ドライバの名前は初期化されるが BaseDllName は保持される

このようにして、さまざまなユーティリティが、ロードされたモジュールのリストを調査しても、ドライバ モジュールの名前は表示されなくなります。たとえば、Matthieu Suiche が開発した WinDbg の拡張機能 SwishDbgExt![]() を使用してカーネル コールバックを表示しても、このドライバのモジュール名は表示されません。ただし、ハイパーリンクをたどることで、コールバック コードの逆アセンブルと分析を行うことはできます。

を使用してカーネル コールバックを表示しても、このドライバのモジュール名は表示されません。ただし、ハイパーリンクをたどることで、コールバック コードの逆アセンブルと分析を行うことはできます。

ドライバ モジュール名は、初期化されるとコールバックに割り当てられない

ペイロード プロセスの保護

モジュールやモジュールのレジストリ エントリの保護とは別に、ドライバには、ペイロード プロセスが停止するのを防ぎ、万一すべてのスレッドが停止してもプロセスを再生成する機能があります。この機能は、文書化されたカーネル メカニズムの 1 つを使用し、オブジェクト コールバックを登録することで実現されています。オブジェクト コールバックを利用すると、プロセスの開始など、登録済みのカーネル イベントがトリガーされたときにカーネルから呼び出される、各種の関数を提供することができます。

プロセスの保護は、プロセス オブジェクトに対して ObRegisterCallbacks![]() を呼び出すことで実装されます。カーネルがコールバックを開始すると、ルートキットによって DesiredAccess マスクが変更され、他のプロセスによってペイロードが停止されないように保護されます。

を呼び出すことで実装されます。カーネルがコールバックを開始すると、ルートキットによって DesiredAccess マスクが変更され、他のプロセスによってペイロードが停止されないように保護されます。

他にもフィルタリングを追加して、ペイロードに対するハンドルを作成するプロセスが explorer.exe または csrss.exe ではない場合には、ペイロードを停止できないようにすることが可能です。

ペイロード プロセスに対するアクセスがドライバによって拒否される

システム コールバック

Windows カーネル モードのルートキットが登場した当初は、System Service Dispatch Table(SSDT)や Interrupt Descriptor Table(IDT)など、文書化されていないオペレーティング システムの構造体とテーブルをフックしていましたが、現在では一般的に、システム コールバックなどの文書化されたインターフェイスを使用して、Windows カーネル セキュリティ メカニズムによる検出を回避しています。

今回のドライバ サンプルも Windows 保護メカニズムに対応しており、文書化されたコールバックを使用して、ドライバ自体の保護用関数が登録されています。

コールバックの登録用に、次の関数が使用されています。

- CmRegisterCallback

:レジストリ値を保護するレジストリ コールバック

:レジストリ値を保護するレジストリ コールバック - PsSetCreateProcessNotifyRoutine

:ペイロード プロセスが停止した場合にペイロードを再生成する

:ペイロード プロセスが停止した場合にペイロードを再生成する - PsSetLoadImageNotifyRoutine

:ユーザ アカウント制御を無効化する

:ユーザ アカウント制御を無効化する - PsSetCreateThreadNotifyRoutine

:レジストリ ファイルとドライバ ファイルを保護する

:レジストリ ファイルとドライバ ファイルを保護する - ObRegisterCallbacks:ペイロードの停止を防止する

最終的なペイロード:マイナー

最終的なペイロードは、cpuminer アプリケーションが変更されたもので、<Windows>\winserv.exe にダウンロードされます。このマイナーは、TCP ポート 5700 を使用して btv.vvpool.com サイトに自動的に接続し、Bitvote マイニング プールに参加するように変更されています。オープン ソースの暗号通貨マイナーである cpuminer のマイナー変更版であると思われますが、それ以上の調査はできません。

TCP ポート 5700 でプールに接続し、アドレスを送信する

このブログの記載時点で、マイニング処理によって 4,400 BTV(約 1,500 ドル)を少し超える通貨が獲得されています。これは Bitvote block explorer![]() を使用して、ボットネットに属するアドレス(1C9BLDgbx8geYzc5sNPDUhpHWFqAEqHRHB)へのトランザクションを検索することで簡単にチェックできます。

を使用して、ボットネットに属するアドレス(1C9BLDgbx8geYzc5sNPDUhpHWFqAEqHRHB)へのトランザクションを検索することで簡単にチェックできます。

ボットネットのサイズは大きくはありませんが、攻撃者は 1,500 ドルを超える通貨を獲得しました。

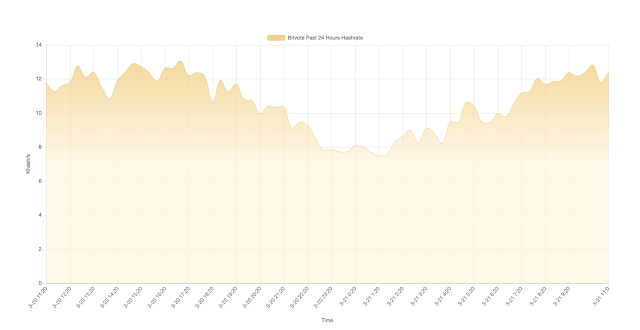

平均的な CPU で生成される平均ハッシュ レートが 1 秒あたり 125 ハッシュであることを考慮すると、最高のハッシュ レート 340K ハッシュ/秒は、約 2,500 のボットがマイニング アクティビティに参加していることを示しています。攻撃者は BTV に賭けているように見えますが、Monero など、実績のある他の暗号通貨のマイニングを行えば、報酬が大幅に増える可能性があります。

最初に高いハッシュ レートを示したアクティビティがその後 12K/秒まで急速に低下

vvpool.com Web サイトの統計情報![]() を見ると、このマイニング アクティビティが 2 月 16 日に開始されていることがわかります。

を見ると、このマイニング アクティビティが 2 月 16 日に開始されていることがわかります。

まとめ

最近の広範なランサムウェア攻撃が複雑で先が見通せないことを考えれば、サイバー犯罪者が暗号通貨のマイニングにターゲットを転換していることも理解できます。Monero など実績のある暗号通貨の他に、攻撃者は新興の暗号通貨にもいち早く取り組んでいます。ビットコインのフォークとして作成され、1 月 20 日に開始された Bitvote もその 1 つです。攻撃者は、Bitvote のマイニングのために、感染したマシンの大規模なプールを作成する目的で、トロイの木馬化した計算ツールを作成しました。

このキャンペーンには、新たに作成された暗号通貨をターゲットにしていること以外に、ペイロードのダウンロードから、マルウェア設定のリロード、悪意のあるモジュールの隠蔽および検出/削除の回避まで、最終的なペイロードの完全なインフラストラクチャとして、カーネル モード ドライバを導入して使用していることに特徴があります。

カーネル モード ドライバを使用するのは、通常のマルウェア キャンペーンには見られない方法であり、開発に関する中程度以上の技術的知識が必要になります。ドライバの署名に使用する証明書が有効期限切れであることは、攻撃者が意図的に、ユーザ ベースにおける最新のオペレーティング システムの比率が低い地域をターゲットとしていることを示している可能性があります。

新たに作成された暗号通貨である Bitvote から得られる報酬は限られていますが、市販のデスクトップ CPU によるマイニングを可能にする暗号通貨が増える中で、Bitvote が利用され続けることが予想されます。

カバレッジ

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されたマルウェアを検出します。

E メール セキュリティは、攻撃の一環として攻撃者が送りつける不正なE メールをブロックします。

NGFW や NGIPS、および Meraki MX などのネットワーク セキュリティ アプライアンスで、この脅威に関連付けられた悪意のあるアクティビティを検出できます。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を組み込みます。

シスコのセキュア インターネット ゲートウェイ(SIG)であるUmbrella![]() は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

オープンソース Snort サブスクライバ ルール セットをお使いであれば、Snort.org![]() で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

IOC

ドライバ

d90ebf52ad16db60949af988c24a9aaf59994836998ddefb7eadb7b26cecf05c

7dc5f6e0296213b95ac6bbf07812987f681e933de8c41fef43789d01a410e320

b2c497662c1fd004ad97173c95740ee89490dfe34cfae5c898461c108f6539cd

87cdfc90ded55e83948e54ef2d20d78c1ef9d78a8a018c01aa80645fb7eb33ce

838d62a9d978ca5dfbeef50636df6a05ac0377d245b3b9df931a2c2ddb8b9f28

ea828b2250825e3530fa6a889b71aba5fe52bf1aa70cc240b5208fcd57490912

9c45bf161947c7dd7aead23c2de4e806a7e260bd61be99eda0ce674f831c414f

6e9bc99005f7070acd58c873caddcd3fe256bd281f1e7dfb81fbcc4fcdafeddd

19f42d8d1a2b57058f38d62246cb1b7128c43060d2c504d2a52f4ef62e63e1fe

a7c7f4b1751857c4e44b4a81666e10e73808294b9bdbfd9be18865b4612a370e

f514319a8677fa29f0b2179d91fd7b190402de5bc87aca48b1ed2e96ab56905a

d81c1d5f21e66f8fc49123dffb11d23c3d7531a922a7e060dc9455c92cdb8008

d3c30f7339374d96c99df11cb4bbd944f11593a416cb5a67188c0f87e30d6054

0e92454df699cea60df2ca1620ced9ca8e0bec8c6f4424df62b1b8c5e4b2167f

cb48cefc8cdd4856f800b80ab7bb2dd98a5f3e2e83ec11d89f138ef259c324db

d2323e3e850733b32cc72d6f9527181af1e1f13d24fa2bc4e2c2cc14bf148d70

962c723b17d35b83ec52801be82bce4c2ce936c2bc57c82112958b0d32c9db97

ab0b53890ecc5c85f050b18564b953895daec8db75652100639da49a71e538ff

708db4511cb78329caaa50b69ed07ec28208a3bd05aea25f47fe5fe0ae5e2592

c81d032fba5e178b7a264b301aec4399375067fa22ca85a0ab3eef4d06f3cdb0

fff7ba34752cf2ed8e934b826235ea66a701b6a79f15c4e88e692c91e12941fa

934b7cce2c370b5bfcd462e33e55aa45cc25c588361fdb32e7a2670a3acef0e2

ec37f13a40eac500eece7904885ace72ca66fa015293159bba2a33992d2d2a6e

28ed8326bb1c4099e2bd88973e73c4464a46bb35952b4490f7be165491b40da6

0d8969db5bda666b92de13bc0033344ee489c340e02c2667e6fd5a924d52d20c

ドロッパー(CALCULATORXXXX.EXE)

66908c744a11db8d72ad0b95c41de9fa13cc996c17884a3b39e8fdcd4fee20ee

f98f23c223a498c5687af84cd6c17b853a0abb0458d5606e5b62a3e75b1dbab6

019426698cb1cc733024c38d0d09ff5dcac1ad9cf81d26c092a278f72f131e59

04de0bcd0f61a38f7ffd59c8fb369616a1648e65ea717994dbbef7db1bb6df1d

051825abb810183939cc00055eb841ba4c319c46fbacf30cc2b6ac60fb3305f8

0ace52b5d1847f2fea1f6db75e69215176017d98d113fd7860eab89607e6c955

1648ee9890f17f19b45c751f3bcf898267c7b8a3bb5188138f65b1857e8c9985

1f634c71be6f0615facd7364ed2edb50b388d75ff26e486addafc40ee0f95d89

3163a93a00d5e6c6de4d2d57a4badab0f33c5f27016f3685e5cfd83d0de759dd

32e2f73faf2f8acb68b373ae61cdcb0a72d168be85102e520690bfd64840bb59

4eeb22623b78909c1b6179ce47d1c5130b88d381ba86dc51886b78c03476c2dd

551fd86f19d1980696622dd4cf2535573b8a66f3e4fb0155f8dac919f1f50488

6bde69fb7d35fac40d6e108ce610401eb08c5fc69a481d4cb03483ee3cd9705e

76d419d9a9d047ef19058496bb64c8caf2456a8d76f45a0523b7a5fdce21dd40

7e41a9427e27e980578e59698d4f7f88c649e355eb26bbd549973f1ca7355828

806742372cb0f4fc8a64b15b186e78cea1459f970b5620e2bcfdcd73db2d6fa6

a94a8cbe146fb4f66ba907c1d40fdda916c8ecd0fa0d7114814a25565ac96aa2

d6fce2bd96498333feb43404a34ce826ee915fa30785a18ec3c7b15b6ae924a9

db25a7265029188d4d39cb5654c9ca558302fb0ddb3de081e53300122c8a3c2c

e2da5b82da75be16640774128af067ac608515bd7a3c32082ae89c3967048c20

e4c0c999af4abf99f6afa21c991357aff3c1eae1f424df3a2c307bb578fdbbf0

ea6226fcb7adf1ad57f2e64c99d735e7cb54063b5bed970c5fd75a9e55f7bf1a

ドロッパー ツールキット

8185b8a3629dc1fb5090a12f0418ce91ee1908117487e3316f96ba17fa64a5db

修正された Bitvote cpuminer

87c27f08d1eaa1ad2addd6af381829c037d55186ceded7249d5af0a62e464032

設定ダウンロード用ドメイン

hxxp://image.bcn2018.com/

hxxp://image.cheap2019.com/

hxxp://image.docu2018.com/

hxxp://image.gxb2018.com/

hxxp://image.japchn2018.com/

hxxp://image.pply2018.com/

hxxp://image.succe2018.com/

hxxp://image.yyxp2019.com/

hxxp://img.rmb777.me/

ペイロードと新しいバージョンのドライバのダウンロード用にハードコードされた URL(設定サイトからダウンロードされた新しい設定が優先する可能性あり)

hxxp://1022k.blogspot.com/2018/02/1022s.html

hxxp://7mlftakc3qt48.livejournal.com/721.html

hxxp://bbx2018.blogspot.com/2018/02/1026i.html

hxxp://bct2018.blogspot.com/2018/02/1027i.html

hxxp://btv2018.blogspot.com/2018/02/blog-post.html

hxxp://check2018.livejournal.com/517.html

hxxp://earthjor.livejournal.com/721.html

hxxp://gba2019.livejournal.com/767.html

hxxp://hbrhzuds1199.livejournal.com/799.html

hxxp://hrb2019.livejournal.com/620.html

hxxp://iphone2019.livejournal.com/635.html

hxxp://kawakaw.livejournal.com/594.html

hxxp://livegoogle.livejournal.com/546.html

hxxp://lovejoin2019.blogspot.com/2018/02/1031.html

hxxp://myinsterschool.blogspot.com/2018/02/1032.html

hxxp://myqnewworld.blogspot.com/2018/02/1030.html

hxxp://nha2019.livejournal.com/749.html

hxxp://talkto2018.livejournal.com/518.html

hxxp://tpshadow66655.livejournal.com/545.html

hxxp://xabx2019.livejournal.com/559.html

hxxp://xmr1022.livejournal.com/763.html

hxxp://xmr1022x.livejournal.com/656.html

hxxp://xmr2019.blogspot.com/2018/01/1021s.html

hxxp://xmr2019.blogspot.com/2018/01/my-sister.html

hxxp://xmr2019.livejournal.com/1165.html

hxxp://xmr2019.livejournal.com/748.html

C2 の URL

hxxp://down.rmb666.me/dr.php

Tags:本稿は 2018年4月23日に Talos Group

のブログに投稿された「Cryptomining Campaign Returns Coal and Not Diamond

」の抄訳です。