リスクにさらされる重要インフラストラクチャ:高度な技術力を持つ攻撃者から狙われる Smart Install クライアント

シスコは最近、シスコ製スイッチが高度な技術力を持つ攻撃者から狙われていることを確認しました。これらの攻撃は、Cisco Smart Install クライアントでプロトコルが誤使用されている問題を突いたものです。この問題に関係して、すでに数ヶ国で複数のインシデントが発生しており、重要インフラストラクチャを標的とした攻撃もその中に含まれています。米国 CERT からも最近警告![]() されていますが、これらの攻撃の一部は国家が関与していると考えられています。そのため Cisco Talos では警戒態勢を敷いており、高まるリスクと対応策について繰り返し注意を促してきました。

されていますが、これらの攻撃の一部は国家が関与していると考えられています。そのため Cisco Talos では警戒態勢を敷いており、高まるリスクと対応策について繰り返し注意を促してきました。

シスコの Product Security Incident Response Team(PSIRT)は 2017 年 2 月 14 日、Cisco Smart Install クライアントに対するアクティブ スキャンについて注意情報![]() を公開しました。Cisco Smart Install クライアントは、シスコ製スイッチを中心とする新しいシスコ製機器をノータッチで導入するためのレガシー ユーティリティです。

を公開しました。Cisco Smart Install クライアントは、シスコ製スイッチを中心とする新しいシスコ製機器をノータッチで導入するためのレガシー ユーティリティです。

Cisco Smart Install クライアントに対するアクティブ スキャンが確認されたことで、Cisco Talos はブログ記事![]() を公開し、Cisco Smart Install プロトコルを使用するデバイスを検出できるオープンソースのツール

を公開し、Cisco Smart Install プロトコルを使用するデバイスを検出できるオープンソースのツール![]() をリリースしました。また、問題のデバイスへの攻撃を検出できるよう、Snort(SID:41722-41725)に対する追加カバレッジもリリースしました。

をリリースしました。また、問題のデバイスへの攻撃を検出できるよう、Snort(SID:41722-41725)に対する追加カバレッジもリリースしました。

Cisco Smart Install プロトコルがエクスプロイトされると、TFTP サーバ設定の変更や、コンフィギュレーション ファイルの不正取得(TFTP 経由)、コンフィギュレーション ファイルの改ざん、IOS イメージの置き換え、あるいは不正アカウントのセットアップにより、任意の IOS コマンドが実行される危険性があります。これは一般に言う「脆弱性」ではありませんが、迅速な対応が必要となる攻撃ベクトルという点では同じです。2017 年の終わりから 2018 年初めにかけて、今回の問題を抱えるクライアントを狙ったスキャンを確認していますが、最近の情報により問題の緊急性が高まっています。

これまで確認された関連攻撃は、すべて Cisco Smart Install クライアントにおけるプロトコルの誤使用を突いたものですが、最近では Cisco Smart Install クライアントに別の脆弱性![]() も発見されています。新しい脆弱性はすでに修復・公開されており、概念実証コードも公開済みです。つまり、プロトコル誤使用の問題に加え、新しい脆弱性についても対処する必要があります。

も発見されています。新しい脆弱性はすでに修復・公開されており、概念実証コードも公開済みです。つまり、プロトコル誤使用の問題に加え、新しい脆弱性についても対処する必要があります。

対象範囲

Cisco Talos による調査の一環として、まず攻撃に対して潜在的に脆弱なデバイスの数を調べましたが、その結果、脆弱なデバイスは非常に多いことが判明しました。調査では Shodan を使用しましたが、問題の影響を受ける可能性があるシステムは 168,000 台以上も存在することが判明したのです。ただし、この数字は以前と比べて改善しています。サイバーセキュリティ企業の Tenable 社が 2016 年に調査したところ、問題のシステムは 251,000 台でした。この数字自体はスキャン方法の違いによって前後する可能性もありますが、いずれにせよ攻撃対象領域は大幅に減少していると言えます。

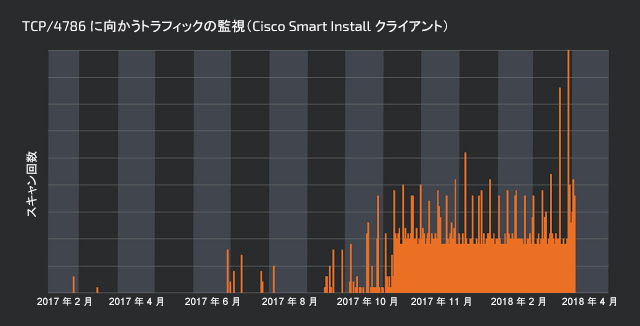

また、Cisco が警告を出して以来、攻撃者によるスキャンが不規則に発生してきましたが、2017 年 11 月 9 日以降にかけて Cisco Smart Install クライアントに対するスキャン回数が急増しています。境界システムの性質は比較的静的であるため、悪意のあるアクティビティに起因したスキャンが多発する可能性は低いと言えますが、それでも以下の表からはスキャン回数の増加を確認できます。

緩和策

スイッチ上でコマンドを実行することで、影響を受けるデバイスの有無を判断できます。

show vstack config コマンドを実行すれば、Smart Install クライアントがアクティブかどうかを判断できます。以下に出力例を示します。

switch#show vstack config | inc Role

Role: Client (SmartInstall enabled)

ロギング レベルが 6(情報目的)以上に設定されている場合、追加のインジケーターも存在する可能性があります。これらのログには、TFTP 経由での書き込み操作や、コマンドの実行、デバイスの再読み込み操作などが含まれます。

これらの問題を緩和する最も簡単な方法は、影響を受けるデバイスで no vstack のコマンドを実行することです。何らかの理由でコマンドを実行できない場合は、インターフェイスのアクセス制御リスト(ACL)を介してアクセスを制限することをお勧めします。その例は次のとおりです。

ip access-list extended SMI_HARDENING_LIST

permit tcp host 10.10.10.1 host 10.10.10.200 eq 4786

deny tcp any any eq 4786

permit ip any any

このタイプの ACL では、指定ホストに対してのみ Smart Install Client へのアクセスを許可するため、攻撃を受けた場合でも被害を大幅に低減できます。これらの緩和策に加えて、シスコの IPS テクノロジーでは別の検出機能も備えており、Smart Install クライアントがエクスプロイトされている場合はそれを検出できます。

サポート

今回のような問題では、影響を受けるお客様に対してシスコは全力でサポートを提供します。シスコ製品をお使いのお客様であれば、既知のセキュリティ脆弱性(または潜在的な脆弱性)に起因するインシデントが確認された場合に、契約状況やインシデントの種類を問わず、契約中のお客様と同様のインシデント支援が無償で提供されます。シスコ製品で問題が発生した場合は、Cisco Technical Assistance Center(TAC)にお問い合わせください。

米国/カナダ国内:+1 800 553 2447 / +1 408 526 7209

米国/カナダ国外:各国からのお問い合わせ先![]()

詳細はシスコのセキュリティ脆弱性ポリシー![]() をご覧ください。

をご覧ください。

まとめ

境界デバイスを保護・監視する上で、ネットワーク管理者には細心の注意が求められます。境界デバイスは通常、非常に安定しており、ほとんど変更されないため、設定後は放置される傾向があります。ネットワーク デバイスを制御できる高度な技術力を持つ攻撃者にそこをつけ込まれた場合、ルータやスイッチが非常に魅力的な侵入経路となります。

こうした攻撃ベクトルは攻撃者によって絶え間なく利用されています。アーキテクチャを確認し、Talos が提供するツールを使用してネットワークをスキャンし、使用されていないデバイスすべてから Cisco Smart Install クライアントを削除することを強く推奨します。

本稿は 2018年4月5日に Talos Group

のブログに投稿された「Critical Infrastructure at Risk: Advanced Actors Target Smart Install Client

」の抄訳です。

Tags: