このブログの記事は、Adam Weller![]() の協力の下、Edmund Brumaghin

の協力の下、Edmund Brumaghin![]() と Holger Unterbrink

と Holger Unterbrink![]() が投稿しました。

が投稿しました。

エグゼクティブ サマリー

Gozi ISFB は、広く蔓延している有名なバンキング型トロイの木馬あり、この数年間、脅威の情勢に登場しています。バンキング型トロイの木馬は、さまざまな金融機関の顧客から銀行の認証情報を取得するために攻撃者が利用する、広く蔓延しているマルウェアのタイプです。Gozi ISFB に関連するソース コードは、ここ何年かで数回流出しており、その後 Gozi ISFB コード ベース内で使用できる強力な機能が、GozNym などの新たなマルウェアに統合されました。Talos は、2016 年 9 月のブログ投稿![]() で GozNym に関する詳細な調査を発表しました。Talos はそれ以来、Gozi ISFB のアクティビティを監視しており、この 6 ヵ月間、とらえどころのない「Dark Cloud」ボットネットを配布に利用している一連のキャンペーンを特定しました。Dark Cloud に関連するインフラストラクチャを調査したところ、Gozi ISFB の配布、Nymaim の指揮および統制、さまざまな種類のスパム キャンペーンや詐欺行為をはじめとする、かなりの量の悪意のあるアクティビティがこの同一のインフラストラクチャを利用していることを突き止めました。Talos は、進行中の Gozi ISFB のアクティビティ、Dark Cloud ボットネット、および過去数年間にこのインフラストラクチャの使用が確認されたさらなる脅威の詳細について発表しています。

で GozNym に関する詳細な調査を発表しました。Talos はそれ以来、Gozi ISFB のアクティビティを監視しており、この 6 ヵ月間、とらえどころのない「Dark Cloud」ボットネットを配布に利用している一連のキャンペーンを特定しました。Dark Cloud に関連するインフラストラクチャを調査したところ、Gozi ISFB の配布、Nymaim の指揮および統制、さまざまな種類のスパム キャンペーンや詐欺行為をはじめとする、かなりの量の悪意のあるアクティビティがこの同一のインフラストラクチャを利用していることを突き止めました。Talos は、進行中の Gozi ISFB のアクティビティ、Dark Cloud ボットネット、および過去数年間にこのインフラストラクチャの使用が確認されたさらなる脅威の詳細について発表しています。

キャンペーンの詳細

Talos は、珍しい特徴を示す複数の配布キャンペーンをこの数ヵ月間観察してきました。こうしたキャンペーンは比較的少ない量であり、攻撃者が特定の組織をターゲットに選択しています。ターゲットの組織に大量のスパム メッセージを送信するのではなく、被害者が添付ファイルを開く可能性を最大限に高めつつ検出されるのを回避するために、説得力がある電子メールの作成に入念に取り組むとともに、気づかれないようにすることに重きをおいています。

Gozi ISFB キャンペーンが進行している間、配布と C2 インフラストラクチャは長期間アクティブではなく、古いキャンペーンやサンプルの解析が困難であることが、Talos のエンジニアによって明らかになりました。攻撃者は、各キャンペーンのみならず、同じキャンペーン内の個別の電子メールごとに、非常に素早く新しいドメインと IP アドレスに切り替えているようです。Talos が分析したキャンペーンは、2017 年の第 4 四半期に登場し、2018 年も活動を続けており、より多くの犠牲者を出して攻撃者に収益をもたらすことができるよう、新たなキャンペーンが毎週立ち上げられています。

悪意のあるスパム キャンペーン

このマルウェアは、悪意のあるスパム メール キャンペーンを使用して流通しており、マルウェアのダウンローダとして機能する Microsoft Word ファイルが添付されていることが特徴です。以下の例に示すように、その電子メールは実際にターゲットを絞っているようです。

興味深いことに、攻撃者は、おそらく自分達の正当性をターゲットに納得させるために、既存の電子メール スレッドの一部のように見える電子メールの作成を行っています。悪意のある Word ドキュメントを送信する電子メールを念入りに作成するだけではなく、電子メールの件名とそれに付属する本文を付け加えて、悪意のあるメールに含めていました。これは大半の悪意のあるメール キャンペーンに見られるものではなく、ターゲットが添付ファイルを開く可能性を最大限に高めようと、電子メールが正当であるように見せかけるために攻撃者が費やした努力の度合いを示しています。

図 1:電子メールのサンプル

メールを開くと、この添付ファイルが Office 365 を使用して作成されたドキュメントのように見せかける以下のようなおとりの画像が、添付された Word ドキュメントによって表示されます。「編集を有効にする(Enable Editing)」を選択して、「コンテンツの有効化(Enable Content)」を選択するようにユーザに指示します。

図 2:悪意のある Word ドキュメント

被害者が指示に従うと、Word ドキュメント内に埋め込まれたマクロが実行され、攻撃者が制御するサーバからダウンロードを行い、マルウェアを実行します。これらの電子メールに関連する感染プロセスは、次のセクションで説明します。

感染プロセス

前述のように、Word ドキュメントには難読化された Visual Basic for Application(VBA)マクロが組み込まれており、ほとんどの場合、以下のスクリーンショットに示すように、被害者がドキュメントを閉じるときに実行されます。ドキュメントが閉じられたときにマクロを実行するのは、分析時にドキュメントを開くだけで閉じることはない一部のサンドボックス システムを回避する巧妙な手口です。

図 3:難読化された VBA マクロ

難読化が解除されると、マクロにより、Web サーバから HTA ファイルのダウンロードが実行されます。図 4 は、上記のスクリプトからの難読化が解除された最後の呼び出しを示しています。他のドキュメントでは、難読化されている以外は、異なる VBA マクロや少し変更を加えた VBA マクロを使用していますが、図 4 と図 5 で示されているように、同様の最後の呼び出しを行います。

図 4:最後のマクロの呼び出し

図 5:別のマクロの呼び出し

HTA ファイルはローカルのアプリケーションとして見なされるため、完全に信頼されたアプリケーションとしてコンテンツが実行されます。したがって、ユーザに対してセキュリティに関する質問は尋ねられません。qdijqwdunqwiqhwew[.]com からダウンロードされるコンテンツは、難読化された JavaScript スクリプトです(図 6 を参照)。

図 6:難読化された JavaScript

lopomeriara 変数は、難読化された非常に長い文字列なので、スクリーンショットでは(…)で短縮しています。難読化が解除されると、以下のように解決されます。

図 7:難読化が解除された JavaScript

つまり、ActiveX を使用して PowerShell スクリプトを実行し、被害者のマシンにインストールするマルウェアをダウンロードして実行します。ここでのファイル名は 84218218.exe でした。

このキャンペーンによる 100 を超える悪意のある Word ドキュメントを分析しましたが、それらの大半は個別化されているように見えます。個別化されたドキュメントはすべて似通っていますが、どれもハッシュが異なっており、VBA コードが完全に異なっているか、少なくとも若干変更されています。攻撃者がこれらのドキュメントで使用している画像(図 8 参照)も同じではなく、図 9 で確認できるように、色の値とピクセルのわずかな変更によって異なっています。

図 8:ドキュメント画像

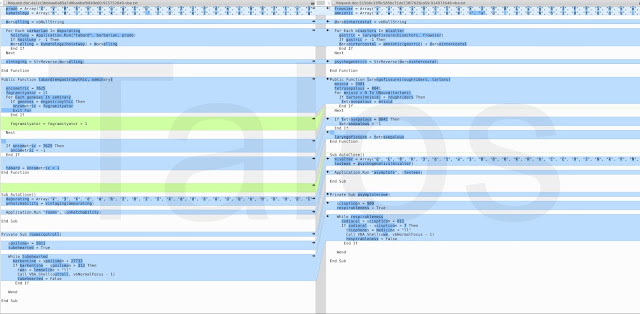

わずかに変更された VBA コード スケルトンの例を図 10 で確認できます。攻撃者は、多かれ少なかれ各 Word ドキュメントで変数、関数名、配列などを変更しています。しかし、ドキュメントの大部分において基本的なコード構造は変わりません。関数の並べ替えや数行のコードが追加または削除される場合もあります。ただし、図 10 および 11 のように、メインのアルゴリズムは変わりません。

図 10:VBA スケルトンの比較

図 11:追加の比較

前述したように、VBA スクリプトが完全に異なるドキュメントもあります。図 12 の右端の画像はこの例を示しています。難読化が解除されると、これまでに確認してきたのと同じ既知の「http://<some server>/…php?utma=….」HTTP 要求を実行します。

図 12:VBA コードの違い

我々は2017年第 4 四半期から現在までのキャンペーンを集中的に調査しましたが、他のレポートや当社のテレメトリ データによると、これらのキャンペーンはここ数年間活動が続いているようです。収集したデータを調べると、攻撃者は時々 Word ドキュメント内の画像を変更しており(図 13 および 14)、悪意のあるマクロに別の VBA コードを使用していました。スキーマは同じで、別のキャンペーン内では写真のピクセルと色の値が若干変更されていますが、メッセージは変わりません。

図 13:以前のドキュメントの画像

興味深い点は、以下の図 15 で確認できるように、ローカライズされているものもあることです。これは以前取り上げた同様のフィッシング詐欺メールと一致します。個別の攻撃は高度にカスタマイズされてターゲットを絞っています。

図 15:ドキュメント画像のローカリゼーション

ペイロード

ペイロード(たとえば上記のような 84218218.exe)は、固有のキャンペーンごとに異なります。ペイロードの大半は、Gozi ISFB のコードベースに基づくバンキング型トロイの木馬ですが、CryptoShuffler、Sennoma、SpyEye など、その他のマルウェア ファミリに属していると AV 製品によって識別される実行可能ファイルも確認されています。上述のペイロードについて詳しく調べたところ、ISFB であると明確に特定できました。その機能は、ポーランドのコンピュータ緊急対応チーム(CERT)によるこのレポート![]() に記載されたものと非常に類似しています。たとえば、このサンプルでは、文字列を保護するのに同じ Rolling XOR アルゴリズムを使用しています。

に記載されたものと非常に類似しています。たとえば、このサンプルでは、文字列を保護するのに同じ Rolling XOR アルゴリズムを使用しています。

このサンプル内で使用するアンチ VM メソッドも同一で、BSS セクション暗号化と Dropper のペイロード設定が非常に似ています。この Dropper も無用な文字列によって難読化されています。分析したサンプルには、上記のレポートに記載されている DGA コードが含まれていますが、設定により使用されていないという点が興味深い点です。分析したサンプルは、C2 サーバと通信するためにハードコードされたドメインを使用していました。このドメインは tmeansmderivinclusionent[.]net です。このサンプルでは TOR の使用は設定されていませんでした。

BSS セクションの復号に関して、このサンプルは特殊性を示しています。ランダムなファイル名を持つ小さな一時的なファイルを作成するループがあり、ファイルの作成後に、ファイルの作成時刻を照会します。その後、1 バイトの値を生成するために、このタイムスタンプの 4 つの最下位バイトにいくつかの変換を適用します。変換アルゴリズムにより、これは 0x00000008 ~ 0x000000FF の間の値になります。以下の擬似コードを参照してください。

t = t >> 16

t = t & 0x000000F7

t = t + 8

その後、この 1 バイト値が復号キーに追加されます。このキーを用いてマルウェアは BSS セクションの復号を試みます。復号が失敗した場合はループが再開し、このセクションが正しくデコードされるまで次のファイルを作成します。この手法は、以前のレポートに記載されているマウスの動きに基づくアンチサンドボックス技術に取って代わるもののように見えます。このアプローチは、全システムの VM の動的分析を妨害することはありませんが、Windows API が正しく実装されていない可能性のあるシンプルなアプリケーションレベルのエミュレータ(固定タイムスタンプを返す可能性があるなど)を回避するおそれがあると考えられます。

マルウェア ローダには、同じ DLL が 2 つのバージョンで含まれています。1 つは 32 ビット DLL で、もう 1 つは 64 ビット DLL です。どちらもマルウェアのハードコードされた設定が含まれています。DLL や設定値を格納する方法として、セクション テーブルの直後にあるアレイにインデックスを作成する一連の構造体を利用しています(上述のレポートでは FJ 構造体と呼ばれています)。復号後に、被害者のマシンに応じて 32 ビットまたは 64 ビットのいずれかの DLL が、被害者のマシンで実行中の explorer.exe プロセスに注入されます。

DARK CLOUD ボットネット

このマルウェアの配布に使用されるドメインおよび関連するインフラストラクチャ、ならびに関連する C2 ドメインを分析したところ、Talos は、これらのキャンペーンで使用されているインフラストラクチャと、「Dark Cloud」と呼ばれるボットネットに関連しているとされるもののインフラストラクチャとの間に重複部分が多いことを突き止めました。このボットネットは、2016 年にこちら![]() のブログ投稿で初めて言及されています。このボットネットが興味深いのは、最初は複数のカーディング サイトをホストする「防弾」手段を提供するために作成されたと伝えられていることです。その後拡張されて、さまざまなマルウェア ファミリの配布および管理にも使用されるようになりました。使用されているインフラストラクチャの分析中に、かなりの数の Gozi ISFB と Nymaim の配布と指揮および統制、成人向け出会い系スパム、さまざまなカーディング リソースやその他の悪意のあるアクティビティがこのインフラストラクチャから発見されました。

のブログ投稿で初めて言及されています。このボットネットが興味深いのは、最初は複数のカーディング サイトをホストする「防弾」手段を提供するために作成されたと伝えられていることです。その後拡張されて、さまざまなマルウェア ファミリの配布および管理にも使用されるようになりました。使用されているインフラストラクチャの分析中に、かなりの数の Gozi ISFB と Nymaim の配布と指揮および統制、成人向け出会い系スパム、さまざまなカーディング リソースやその他の悪意のあるアクティビティがこのインフラストラクチャから発見されました。

この特定のボットネットに関連する興味深い特徴がいくつかあります。最も顕著な特徴の 1 つは、バックエンド インフラストラクチャの追跡を困難にする Fast Flux 技術の使用です。悪意のあるドメインに関連付けられている DNS レコードを頻繁に変更することで、攻撃者は広範囲に及ぶネットワークのプロキシが利用可能となり、攻撃者が制御する Web サーバとの通信処理に使用される IP アドレスを継続的に変更します。

これらのマルウェア キャンペーンで使用されるドメインに関連付けられている DNS レコードの存続可能時間(TTL)値が通常は 150 に設定されており、攻撃者が 3 分ごとに DNS レコードの更新を行えることが明らかになりました。

図 16:サンプルの DNS の TTL 値

Gozi ISFB の配布および感染後の C2 に関連するドメインと IP アドレスの調査を開始したところ、ほとんどのケースにおいて、上述の KrebsOnSecurity で言及されているさまざまなカーディング フォーラムで同一のインフラストラクチャが使用されていることがわかりました。パッシブ DNS データを使用して、調査中のドメインで解決が確認されたすべての IP アドレスを収集しました。インフラストラクチャの全体像をできるだけ把握するために、以前収集した IP アドレスへの解決が確認されたドメインをすべて収集するという、逆の作業も行いました。

この情報を収集したうえで、このインフラストラクチャに関連していると見られるすべてのアクティビティの調査を開始しました。発見したのは、サイバー犯罪アクティビティの長いリストで、すべてこの数年間にこの同じインフラストラクチャを使用して実施されたものでした。

この Fast Flux ボットネットを活用した最も有名なカーディング フォーラムの 1 つは、Uncle Sam として知られています。

図 17:Uncle Sam の Web サイト

Uncle Sam のほかにも、以下のカーディング サイトやフォーラムもこのインフラストラクチャを使用していることが確認されました。

- Paysell

- Try2Swipe

- CVVShop

- Csh0p

- RoyalDumps

- McDuck

- Prvtzone

- Verified

いくつかのケースでは、サイトの所有者が複数の TLD(たとえば BZ、.WS、.LV TLD)を使用してドメインを登録していました。

我々は、Uncle Sam の Web サイトが 24 時間にわたって解決したすべての IP アドレスを取得するスクリプトを作成し、この期間にこの Web サイトは 287 の一意の IP アドレスに解決していたことを発見しました。これは、1 時間あたり約 12 回、つまり 5 分おきの IP のローテーションに相当します。これにより、これらのドメインに関連付けられている DNS 設定がどれくらい流動的で、これらの攻撃者によって使用されているインフラストラクチャがどれくらいの量なのかがわかります。

さまざまなカーディング Web サイトに加えて、このボットネット内の IP アドレスに誘導していたかなりの数の Nymaim サンプルも特定しました。Nymaim は、追加のマルウェアのダウンローダとして機能するマルウェア ファミリであり、ランサムウェアの配信に頻繁に関連しているとみられています。

Talos は、この数年間、調査を行ったドメインのいくつかが偽のメール作成用アプリケーションをホストしており、さまざまな成人向け出会い系 Web サイトに関連するスパム メッセージを作成するのに主に使用されていたことを明らかにしました。

地理的な分布

このボットネットに関連するインフラストラクチャをすべて分析したところ、攻撃者は西欧、中欧、および北米にあるプロキシとホストの使用を積極的に避けているようであることが判明しました。分析したシステムの大半は、東欧、アジア、および中東にありました。以下の図は、システムの多くが世界のどこにあったかを示しています。

図 18:地理的なヒート マップ

さらに、以下の棒グラフは、このボットネットが使用するシステムのホスティングとして最も多く使用された世界中のホスティング プロバイダーを示しています。

図 19:最も影響された ASN

Talos は、このボットネットに関連するさまざまな脅威から顧客を保護し続けるために、このボットネットの活動の調査と追跡を引き続き行っていきます。

まとめ

Gozi ISFB は、世界中の企業をターゲットとする攻撃者によって広く使用されているバンキング型トロイの木馬です。過去数年間活動を続けており、現在もキャンペーンが継続しているため、すぐには活動が終わりそうにないことを示しています。攻撃者は、分析と追跡を困難にするために、技術を修正し続けており、悪意のあるサーバ インフラストラクチャをわかりにくくする効果的な新しい方法を探しています。Talos は、多数の悪意のある目的に使用されている Dark Cloud ボットネットを特定しました。Gozi ISFB、Nymaim などの脅威の継続的な利用から顧客を保護し、その情報を一般にも公開できるように、進化し続けるこれらの脅威を引き続き監視していきます。

カバレッジ

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されたマルウェアを検出します。

E メール セキュリティ は、攻撃の一環として攻撃者が送りつける不正なE メールをブロックします。

NGFW や NGIPS、および Meraki MX などのネットワーク セキュリティ アプライアンスにより、この脅威に関する悪意のあるアクティビティを検出できます。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を組み込みます。

シスコのセキュア インターネット ゲートウェイ(SIG)である Umbrella![]() は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

オープンソース Snort サブスクライバ ルール セットをお使いであれば、Snort.org![]() で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

SNORT ID:39686、42894

侵害の兆候(IOC)

悪意のあるドキュメントのハッシュ

これらのキャンペーンに関連付けられた悪意のあるドキュメントの完全なリストはこちら![]() をご覧ください。

をご覧ください。

ドメイン

これらのキャンペーンに関連付けられたドメインの完全なリストはこちら![]() をご覧ください。

をご覧ください。

IP アドレス

これらのキャンペーンに関連付けられた IP アドレスの完全なリストはこちら![]() をご覧ください。

をご覧ください。

実行可能ファイルのハッシュ

これらのキャンペーンに関連付けられた実行可能ファイルのハッシュのリストはこちら![]() をご覧ください。

をご覧ください。

本稿は 2018年3月6日に Talos Group

のブログに投稿された「Gozi ISFB Remains Active in 2018, Leverages “Dark Cloud” Botnet For Distribution

」の抄訳です。