野に放たれた Flash 0 Day:黒幕は Group 123

エグゼクティブ サマリー

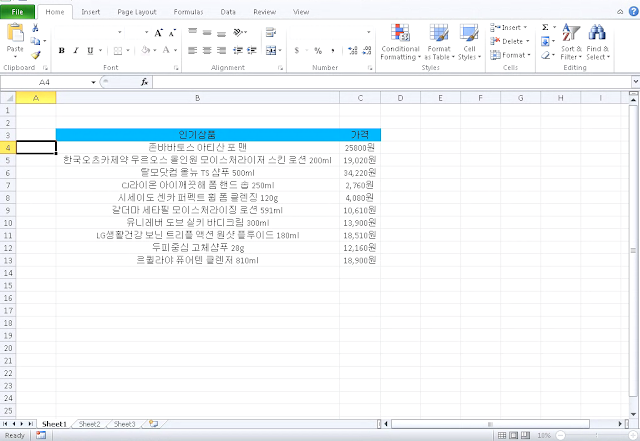

2 月 1 日、Adobe は Flash の脆弱性に関するセキュリティ勧告を発表しました(CVE-2018-4878)。この脆弱性は Use After Free であり、不正な Flash オブジェクトを使用することでリモートでのコード実行が可能になります。また、KISA(韓国インターネット振興院)は、出回っている Flash 0 Day に関するセキュリティ勧告![]() を発表しました。Talos は、Microsoft Excel ドキュメントに埋め込まれた Flash オブジェクトによって攻撃者がこの脆弱性を不正利用することを特定しました。そのようなドキュメントを開くことによって、エクスプロイトが実行され、侵害を受けた Web サイトから追加のペイロードがダウンロードされます。

を発表しました。Talos は、Microsoft Excel ドキュメントに埋め込まれた Flash オブジェクトによって攻撃者がこの脆弱性を不正利用することを特定しました。そのようなドキュメントを開くことによって、エクスプロイトが実行され、侵害を受けた Web サイトから追加のペイロードがダウンロードされます。

ダウンロードされるペイロードは、ROKRAT というよく知られているリモート管理ツールであることがわかっています。この RAT についてはすでに、このブロクで何度も取り上げています:こちら![]() 、こちら

、こちら![]() 、こちら

、こちら![]() 、およびこちら

、およびこちら![]() 。これは、ドキュメントの抜き取りおよび侵害されたシステムの管理を行うために、特にクラウド プラットフォームで使用されます。

。これは、ドキュメントの抜き取りおよび侵害されたシステムの管理を行うために、特にクラウド プラットフォームで使用されます。

FLASH 0 DAY:CVE-2018-4878

悪意のある Microsoft Excel シートで開始されたキャンペーン:

この悪意のあるドキュメントには、ActiveX オブジェクトが含まれています。そのオブジェクトは、SWF ファイル(Flash)です。CVE-2018-4878 Use After Free の脆弱性は、侵害を受けた Web サーバから追加のペイロードをダウンロードするために使用されます。このペイロードはシェルコードであり、メモリにロードされ実行されます。弊社は 2017 年 11 月から Flash エクスプロイトを特定しています。

CC & ROKRAT のペイロード

前述したように、このエクスプロイトの目的は、インターネットで追加のペイロードをダウンロードし、実行することです。下記に、この追加のペイロードがダウンロードされたいくつかの URL を示します。

- hxxp://www[.]1588-2040[.]co[.]kr/conf/product_old.jpg

- hxxp://www[.]1588-2040[.]co[.]kr/design/m/images/image/image.php

- hxxp://www[.]korea-tax[.]info/main/local.php

- hxxp://www[.]dylboiler[.]co[.]kr/admincenter/files/board/4/manager.php

これらすべての URL は、韓国を拠点とする侵害された Web サイトです。これらの URL のいくつかは、ROKRAT のバリアントの解凍および実行に使用するシェルコードをホストしていたことが分かりました。下記はこのサンプルの PDB です。

d:\HighSchool\version 13\2ndBD\T+M\T+M\Result\DocPrint.pdb

これは以前、弊社の調査で特定されたものと同じ PDB です。このエクスプロイトは、侵害を受けたシステムで ROKRAT をドロップするのに使用されていました。特定された ROKRAT サンプルの 1 つは、Hancom Secure AnySign へのネーミング参照を使用していました。これは、Hancom Secure が PKI および認証メカニズムのために開発した合法的なアプリケーションの参照です。このソフトウェア アプリケーションはユーザ データを保護するために韓国で非常に広く使用されています。

まとめ

この最新の ROKRAT ペイロードに関し、Group 123 がいくつかの犯罪エリートに合流しています。彼らは、以前は使用していなかった Adobe Flash 0 Day を悪用しています。前回のキャンペーンでもエクスプロイトを使用していますが、今回のような新たなエクスプロイトは使用していませんでした。この変更は、Group 123 の成熟度のレベルが大きくシフトしていることを表しています。現在ほぼ間違いなく、Group 123 は高度なスキルと高いモチベーションを備えた非常に洗練されたグループとなっていると考えられます。Talos はこのキャンペーンに関する被害者情報を持ってはいませんが、この被害者となっているのは価値の高い極めて特殊なターゲットであることが推察されます。これまでには見られなかったこのまったく新しいエクスプロイトを使用することは、彼らが強い意志で攻撃を成功させようとしていることを示しています。

2018 年 1 月、弊社は Group 123 によって以前に実行されたキャンペーンの詳細について説明した「標的にされる韓国![]() 」という記事を提供しています。この記事では、Group 123 からの攻撃を目撃するのはこれが最後ではないであろうこと、また、今後も進化を続けていくことが予想されることを説明しています。実際に Group 123 の数週間以内での進化を確認しており、今後もこのグループの脅威状況を監視する予定です。

」という記事を提供しています。この記事では、Group 123 からの攻撃を目撃するのはこれが最後ではないであろうこと、また、今後も進化を続けていくことが予想されることを説明しています。実際に Group 123 の数週間以内での進化を確認しており、今後もこのグループの脅威状況を監視する予定です。

カバレッジ

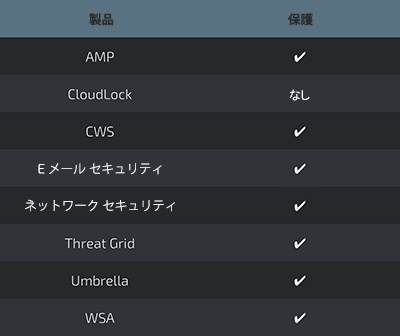

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されたマルウェアを検出します。

電子メール セキュリティは、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

NGFW や NGIPS、および Meraki MX![]() などのネットワーク セキュリティ アプライアンスで、この脅威に関連付けられた悪意のあるアクティビティを検出できます。

などのネットワーク セキュリティ アプライアンスで、この脅威に関連付けられた悪意のあるアクティビティを検出できます。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を埋め込みます。

シスコのセキュア インターネット ゲートウェイ(SIG)である UmbTalosrella![]() は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

オープンソース Snort サブスクライバ ルール セットをお使いであれば、Snort.org![]() で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

IOC(侵入の痕跡)

Flash エクスプロイト:

fec71b8479f3a416fa58580ae76a8c731c2294c24663c601a1267e0e5c2678a0

3b1395f620e428c5f68c6497a2338da0c4f749feb64e8f12e4c5b1288cc57a1c

ROKRAT サンプル:

E1546323dc746ed2f7a5c973dcecc79b014b68bdd8a6230239283b4f775f4bbd

URL:

hxxp://www[.]1588-2040[.]co[.]kr/conf/product_old.jpg

hxxp://www[.]1588-2040[.]co[.]kr/design/m/images/image/image.php

hxxp://www[.]korea-tax[.]info/main/local.php

hxxp://www[.]dylboiler[.]co[.]kr/admincenter/files/board/4/manager.php

本稿は 2018年2月2日に Talos Group

のブログに投稿された「Flash 0-Day In The Wild: Group 123 At The Controls

」の抄訳です。