この記事は、セキュリティ ビジネス グループのバイス プレジデントである David Ulevitch によるブログ「Threats with Escalating Impact: Announcing the Cisco 2017 Midyear Cybersecurity Report」

(2017/7/20)の抄訳です。

今年も中期サイバーセキュリティ レポート(MCR)の時期になりました。この中では、最新の年次サイバーセキュリティ レポートで明らかになった直近のセキュリティ情報について取りあげています。現時点における不安要素は、エクスプロイトにおける高度な新手口です。これらの攻撃の目的は、単なる攻撃ではなく、感染したシステムやデータを復元できないように破壊することです。この新たな目的に対して、シスコでは「サービス破壊(DeOS)」という名前を付けました。

MCR で説明しているセキュリティ傾向の多くは、今後の DeOS 発生につながるものです。

たとえば、組織のネットワークに深刻な打撃を与えるランサムウェアや DDoS 攻撃手口が新たに生み出されています。攻撃者は、このような手法を使って、組織が攻撃から回復する能力さえも奪います。攻撃の時間とスペースを確保するため、攻撃者は検出回避方法を模索しています。一般的な検出回避アプローチは、攻撃が失敗した時点ですぐに別の手法に切り替えるというものです。MCR でも説明していますが、最新のツールを投入した後、古いツールに戻るといった方法で攻撃手法を切り替えます。たとえば、エクスプロイト キットを使うのをやめて、ビジネス メール詐欺(BEC)やソーシャル エンジニアリングで収益を上げています。

IoT と DDoS の関係

IoT と DDoS の関係

IoT のデバイスやシステムではサイバー防御が考慮されておらず、攻撃者にとっては格好の餌食となっています。IoT デバイスにボットネットを作りやすいことは、攻撃者も気付いています。それらのボットネットは拡散度が高くエクスプロイトもしやすいため、最強の DDoS 攻撃を許す突破口にもなります。「1Tbps 級 DDoS 攻撃の時代」と呼ばれる現代において、IoT デバイスから DDoS 攻撃が侵入すると、インターネットが断絶する大規模攻撃さえ呼び込む危険性があります。

マルウェアの進化

攻撃者は、新たな攻撃手段を模索すると同時に、マルウェアの改良も重ねています。マルウェアは最も有効手段の 1 つであり、拡散、難読化、検出回避の点で進化を続けています。一部では、ユーザによるアクションを経て脅威が実行されるマルウェア拡散手段も利用されています。この手段ではマルウェアがサンドボックス環境で特定されないため、検出を回避できます。さらに、利益の多いランサムウェア市場にすぐに参入するための「サービスとしてのランサムウェア」(RaaS)プラットフォームさえも開発されています。

防御を強化できるチャンス

防御を強化できるチャンス

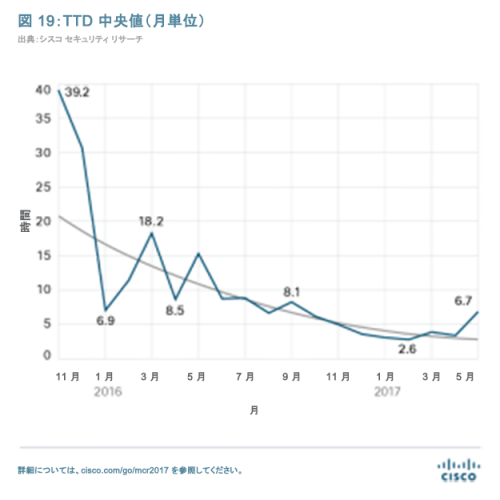

攻撃手口は進化し続けていますが、良いニュースもあります。シスコ製品における検出時間(TTD)の中央値を調査したところ、2015 年には 39 時間を若干上回っていたのが、2016 年 11 月 ~ 2017 年 5 月にかけて 3.5 時間に減少しています。こうした改善傾向は喜ばしいものですが、攻撃側の観点からは、検出を回避できる新たな方法を探るプレッシャーが高まっていると言えます。シスコは、各業界が直面している独自のセキュリティ課題を解決できるよう取り組んでいます。MCR の特集セクションでは、シスコのセキュリティ能力ベンチマークからの調査結果を掘り下げています。IT 環境の複雑さを軽減し、自動化を促進する方法について主要な業界ごとにご説明します。

攻撃に備える上で重要なのは、今の環境に存在するあらゆるリスクを把握し、脅威に迅速に対処できる専門リソースを確保し、業界間で調査やアイディアを共有してベスト アプローチを理解することです。MCR はそのような皆様のお役に立ちます。最後に、情報提供を快諾してくださった以下のシスコ パートナーに感謝します。Anomali、Flashpoint、Lumeta、Qualys、Radware、Rapid7、RSA、SAINT Corporation、ThreatConnect、TrapX Security。

2017 年シスコ中期サイバーセキュリティ レポート をダウンロードして詳細をご確認ください。