寄稿者:Sean Baird![]() 、Earl Carter

、Earl Carter![]() 、Erick Galinkin

、Erick Galinkin![]() 、Christopher Marczewski

、Christopher Marczewski![]() 、Joe Marshall

、Joe Marshall![]()

概要

攻撃者は、標的ユーザにマルウェアを電子メールで配布する新しい方法を常に探しています。そうした中、原子力発電を含むエネルギー分野を標的とした新たな電子メール ベースの攻撃が発見されました。その手口はドキュメント添付ファイルを用いた典型的なフィッシング攻撃ですが、新たな工夫が施されています。フィッシング メールの添付ファイルとして配布される不正な Word ドキュメントファイルの多くでは、悪意のあるコードを実行するためのスクリプトやマクロがファイル内部に埋め込まれています。今回の攻撃では、添付ファイル自体には悪意のあるコードが存在しませんが、SMB 接続を介してテンプレート ファイルをダウンロードしようと試みることで、ユーザの資格情報を秘密裏に収集します。ここでダウンロードされたテンプレートファイルにより、悪意のある別のペイロードがダウンロードされる危険性もあります。

背景

少なくとも 2017 年 5 月以降、欧米を中心とする各国の重要インフラストラクチャとエネルギー企業を狙った攻撃が観察されてきました。これらの攻撃は、生活に不可欠なインフラ企業と、それらの企業に重要なサービスを提供する請負業者の両方を対象としています。セキュリティ研究者にとって、重要インフラへの攻撃は特に新しいことではありません。歴史的に見ても、重要インフラにおける産業制御システム ネットワークはたびたび攻撃されてきたからです

最近でも、重要インフラの企業や製造業で勤務するユーザのクレデンシャルを収集することを狙った攻撃が確認されています。ユーザ クレデンシャルを不正取得するために悪意のある Word ドキュメントを電子メールで送信するという典型的な手口ですが、ここに新たな工夫が加えられています。この攻撃で使用されたドキュメントを開くと、攻撃者が制御する外部の SMB サーバからテンプレート ファイルのダウンロードを試みます。

手口の調査

最近の攻撃傾向や世界中で広まるキャンペーンにより、攻撃者が長年多用してきた簡単な手口を見落としがちですが、侵害実績のある手口に新たな手法を追加することで、それらの手口をさらに効果的にした事例も確認されています。

最近報告された攻撃を調査し、提供されたデータを分析する中で、悪意のあるスパムメールの添付ファイルとして配信された DOCX ファイルから興味深いサンプルを発見しました。これらの文書は、以下に示すように、「環境報告書」や「履歴書」を装っています。

悪意のあるドキュメントを含む電子メールのサンプル

今回の攻撃で使用された DOCX ファイルのサンプル

今回の攻撃で使用された DOCX ファイルの別のサンプル

当初は、サンプル内に悪質な VBA マクロや埋め込みスクリプトが含まれていることを想定していました。しかし VBA コードを調査したところ、そのようなスクリプトは発見されませんでした。

oletools を使用したドキュメントの分析

上記の点は、サンプルを他の類似ツールで分析することでも確認しています。

DOCX の詳細分析

ここでも、悪意のあるコードを含んだ組み込みバイナリの一般的な兆候は確認されませんでした。サンドボックス内で攻撃関連の IP アドレスを調べることによりサンプルを入手しましたが、サンドボックスの実行時には、すでにサーバがそのような要求を受け入れていませんでした。そこで、他のリードを調査しつつ、サーバが TCP 80 でリッスンする隔離環境をセットアップしてドキュメントの目的を調査しました。

その結果、Word の読み込み画面に興味深い点を発見しました。

テンプレートを読み込もうと試みる Word ドキュメント

Word ドキュメントは特定の IP アドレスからテンプレートのダウンロードを試みましたが、TCP 80 を介した接続でもデコイ サーバーに到達できなかったため、代わりに TCP 445 を試行しています。そこでもハンドシェイクに失敗したことがライブキャプチャから判明しています。そのため、問題の IP アドレスが絡むドキュメントの内容を手動で解析する必要がありました。解析により発見されたのは、コードではなく、テンプレート インジェクションのインスタンスです。

ドキュメント内で発見されたテンプレート インジェクションのインスタンス

今回の攻撃に関する当初のインテリジェンスは、ユーザ クレデンシャルを秘密裏に収集するために悪質な SMB サーバが使用されていることを示唆していました。そしてサンプルを分析したところ、SMB を介して外部サーバへの接続を確立するために、テンプレート インジェクションが使用されていることが判明しました。しかし、サンプルが TCP 80 上でセッションの確立を試みた理由は不可解です。そこで詳しく調査したところ、TCP 80 の接続ではサンドボックス VM 上で SMB 接続に関する優先順位が設定されていることが判明しました。つまり、テンプレートを要求する際に、ホスト側のネットワーク設定により SMB セッションで WebDAV 接続の確立が試行されていたのです。このことを確認するため別の関連サンプルを試したところ、別の外部サーバが TCP 80 上でリッスンしている間でも、やはりテンプレートは送信されませんでした。

サンプルのサンドボックス PCAP

テンプレート設定で残された唯一の手がかりは、サンプル内の word/_rels/settings.xml.rels に存在する特定のリレーションシップ ID(rId1337)です。このリレーションシップ IDを調べると、「Phishery![]() 」という名前のフィッシング ツールが記載された GitHub ページが表示されます。これはテンプレート インジェクションと完全に同一の ID を使用しています。

」という名前のフィッシング ツールが記載された GitHub ページが表示されます。これはテンプレート インジェクションと完全に同一の ID を使用しています。

Phishery ツールの GitHub ページ

驚いたことに、上記の Go ソースの下部にも同じ ID が見つかりました。

「Phishery」ツールの 105 行目に記述された「rId1337」

しかし「Phishery」は悪質な SMB サーバに依存せず、むしろ HTTPS を介して接続します。ユーザ クレデンシャルは基本認証を使用して収集され、それに関するプロンプトも表示します。SMB を介してテンプレートを要求するサンプルでは、このようなプロンプトが不要ですし、確認されたこともありませんでした。「Phishery」ツールと今回の攻撃は、いずれも、完全に同一のリレーションシップ ID を持つテンプレート インジェクションに依存しています。この事実は、次のいずれかを示唆しています。

- 偶然の一致(可能性は低い)

- 攻撃者が「Phishery」ツールに気付き、ツールと同じコンセプトで攻撃を修正したが、ゼロから開発した。

- 攻撃の分析を妨害する目的で、同じリレーションシップ ID が使用された(先述のように、TCP 80 上では接続試行に失敗しましたが、これは偽装かもしれません)。

これらの可能性について、現時点では断定的な証拠がありません。いずれにせよ、今回の攻撃では SMB セッションを確立する上で TCP 445 を介した発信トラフィックに依存しています。この事実は、TCP などの出口トラフィックを適切にブロックしていない企業が依然として多く存在することを物語っています。TCP 445 を介した SMB ではプロンプトを表示せずクレデンシャルを取得できるため、ここを突いた攻撃手口はシンプルかつ効果的だと言えます。攻撃者がホストを侵害し、SMB サーバを内部で実行できる場合、状況はかなり深刻になります。

今回のサンプルを分析した際は、攻撃者が制御する SMB サーバがダウンしていました。そのため、ダウンロードされたテンプレートがドロップする最終的なペイロードは特定されていません。最近の攻撃でも同様の傾向が見られますが、今回の攻撃の意図も不明確です。SMB 要求を外部サーバに強制送信することは、長年にわたって知られているセキュリティ上の脆弱性でした。しかし情報が不足しているため、攻撃の実際のスコープや、悪意のあるペイロードの中身を判断することは不可能です。

まとめ

今回の脅威に対して、Talos では影響を受けるお客様に連絡し、対応できるよう準備を促しています。今回の件は、ネットワーク トラフィックを制御し、(環境で特に必要な場合を除き)SMB などの送信プロトコルをブロックすることの重要性を示しています。同様の Office テンプレート インジェクション手法を利用した脅威を今後もブロックできるよう、多数の ClamAV シグネチャと電子メール ルールが作成されています。

カバレッジ

今回の攻撃を識別するために作成された ClamAV シグネチャ:

Doc.Tool.Phishery-6331699-0

Doc.Downloader.TemplateInjection-6332119-0

Doc.Downloader.TemplateInjection-6332123-0

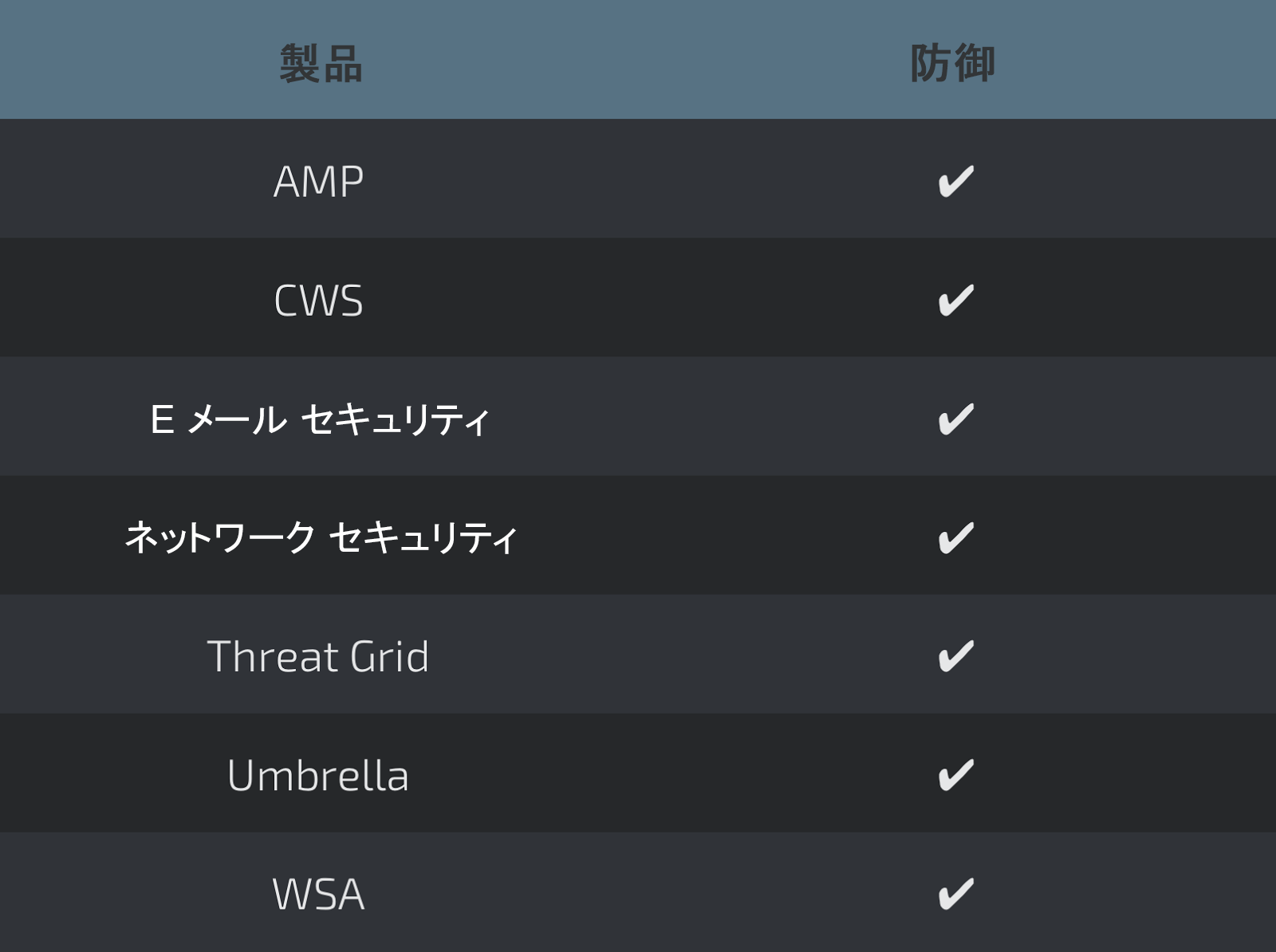

今回の攻撃を検出してブロックできる他の方法は、次のとおりです。

Advanced Malware Protection(AMP)は、今回の攻撃で使用された悪意のある Word ドキュメントをブロックできます。

CWS、WSA 、および Umbrella![]() は、攻撃者が使用するアウトバウンド接続を識別するのに役立ちます。

は、攻撃者が使用するアウトバウンド接続を識別するのに役立ちます。

E メール セキュリティ![]() は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

IPS のネットワーク セキュリティ保護や NGFW には、攻撃者による不正なネットワーク アクティビティを検出できる最新のシグネチャが備わっています。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を組み込みます。

IOC(侵入の痕跡)

今回のキャンペーンの性質上、関連する IOC の全容を公開することはできませんが、透明性とコラボレーションの観点から、可能な限り情報を公開しています。

悪意のあるドキュメント

ファイル名:Report03-23-2017.docx

SHA256: 93cd6696e150caf6106e6066b58107372dcf43377bf4420c848007c10ff80bc9

Filename: Controls Engineer.docx

SHA256:

(1) b02508baf8567e62f3c0fd14833c82fb24e8ba4f0dc84aeb7690d9ea83385baa

(2) 3d6eadf0f0b3fb7f996e6eb3d540945c2d736822df1a37dcd0e25371fa2d75a0

(3) ac6c1df3895af63b864bb33bf30cb31059e247443ddb8f23517849362ec94f08

関連する IP アドレス

184[.]154[.]150[.]66

5[.]153[.]58[.]45

62[.]8[.]193[.]206

本稿は 2017年7月7日に Talos Group

のブログに投稿された「Attack on Critical Infrastructure Leverages Template Injection

」の抄訳です。