Jaff ランサムウェア:新たなプレイヤーの参戦

サマリー

Talos では電子メールの脅威状況を監視するだけでなく、新旧の脅威における変化も追跡しています。つい先日には、ランサムウェアの新たな亜種「Jaff」を配布すための、大規模な電子メール キャンペーンを複数確認しました。興味深いことに、特徴のいくつかは以前の Dridex と Locky のキャンペーン![]() と類似しています。複数のキャンペーンでは、大量のスパム メールを短期間で流通させる機能が確認されています。スパム メールに添付された PDF ファイルには、Microsoft Word ドキュメントが埋め込まれています。これは Jaff ランサムウェアの初期ダウンローダとして機能します。シスコのお客様であれば自動的に今回の脅威から保護されています。この記事では、脅威自体と、その影響についてより詳しく説明します。脅威の感染プロセスと関連情報に関する詳細は、以下の記事をご覧ください。

と類似しています。複数のキャンペーンでは、大量のスパム メールを短期間で流通させる機能が確認されています。スパム メールに添付された PDF ファイルには、Microsoft Word ドキュメントが埋め込まれています。これは Jaff ランサムウェアの初期ダウンローダとして機能します。シスコのお客様であれば自動的に今回の脅威から保護されています。この記事では、脅威自体と、その影響についてより詳しく説明します。脅威の感染プロセスと関連情報に関する詳細は、以下の記事をご覧ください。

感染プロセス

それぞれ異なる XOR キー バリューを使用するなど、各キャンペーンには多少の差異もありますが、すべてに共通の特徴が見られます。今回のマルウェア媒体となった電子メール キャンペーンには、典型的なスパムとしての特徴があります。件名には数字を使用したランダムな文字列が使用されています。ただし、「Copy_30396323」や「Document_3758」のように、いずれも「Copy_」や「Documenet_」という単語から始まっています。これらのキャンペーンを監視していたところ、テーマがそれぞれ若干異なる、複数のキャンペーンが新たに確認されました。最初のキャンペーンにおける電子メールの本文は空白で、「nm.pdf」という名前のファイルが 1 つ添付されているだけでした。次の電子メール サンプルをご覧ください。

図 A:電子メール サンプル

このスクリーンショットが示すとおり、今回のキャンペーンはそれほど労力がかけられたものには見えません。それから少し経ち、次のような文章を含むキャンペーン メールを発見しました。

「この電子メールには PDF 形式の画像データが添付されています。」

いずれの添付ファイルも、Microsoft Word ドキュメントを埋め込んだ悪意のある PDF ドキュメントでした。PDF ファイルを開くと、挨拶メッセージに続き、埋め込まれた Microsoft Word ドキュメントを開くように指示されます。

図 B:添付された PDF ファイルのサンプル

PDF 内に埋め込まれた Microsoft Word ドキュメントを開くように促し、Word ドキュメントを開いた場合はさらにアクティビティの許可を求める手口は、最近の Locky のキャンペーンと類似しています。ユーザによる許可を得てから感染プロセスを続行する手法は、ユーザ承認を基に不正アクティビティを防ぐ自動検出メカニズムですら回避されかねない巧妙な手口です。自動検出メカニズムがシミュレートされていないサンドボックス環境では、感染は起こりえず、(実際には悪意のあるファイルであっても)無害だと判断される可能性があります。しかしこれは、単に感染のトリガーがないためです。

この PDF には、埋め込まれた Microsoft Word ドキュメントを開くための次のような JavaScript が含まれています。

図 C:PDF に含まれる JavaScript サンプル

[OK] ボタンをクリックすると、PDF に埋め込まれた悪意のある Microsoft Word ドキュメントが開きます。この手口は、この種のキャンペーンで一般的なものです。Word ドキュメントが開くと、コンテンツを表示するために編集を有効化するよう促されます。注目すべきなのは、悪意のあるドキュメントの多くが 1 ページであるのに対し、この Word ドキュメントは 2 ページ構成だということです。

図 D:悪意のある Word ドキュメントのサンプル

悪意のあるコンテンツを有効にすると、Word ドキュメントに埋め込まれたランサムウェアのダウンローダ(VBA スクリプト)が実行され、ランサムウェア バイナリを取得してシステムを感染させようとします。

この VBA のマクロには、大文字の「V」で区切られた複数のダウンロード ドメインが含まれています。これにより、悪意のあるペイロードを複数のソースからダウンロードするチャンスが複数回生まれます。

図 E:VBA ダウンローダ

Jaff バイナリのダウンロードに使用されたこの URL は、Locky で見られたものと非常に似ています。

図 F:ダウンロード URL のサンプル

上記からダウンロードされたバイナリ BLOB は、悪意のあるドキュメントに埋め込まれた XOR キーを使用して XOR 演算されます。Talos では、今回のキャンペーンを通して複数の XOR キーを発見しています。次の XOR キーは、VBA マクロ内のモジュール 3 で「d4fsO4RqQabyQePeXTaoQfwRCXbIuS9Q」として発見されました。

図 G:XOR キー

この XOR プロセスが完了すると、実行可能な実際のランサムウェアファイル「PE 32」は、Windows コマンド プロセッサで次のコマンドライン構文の実行を開始します。

![]()

図 H:実行ファイルの起動

ランサムウェアはシステム内の各フォルダを暗号化します。今回のランサムウェアで各ファイルに付けられる拡張子は「jaff」です。被害者の「マイドキュメント」ディレクトリには、身代金要求メッセージが記載された ReadMe.txt というファイルが作成されます。

図 I:身代金要求本文

また、以下に示すようにデスクトップの背景を変更します。

図 J:変更されたデスクトップの壁紙

興味深い点は、何らかの ToR プロキシ サービス(ToR2Web など)の利用を促す指示は表示されないことです。その代わりに、身代金支払いシステムにアクセスするための ToR ブラウザ ソフトウエア パッケージを丸ごとインストールするようユーザに指示します。サンプルおよびキャンペーンで使用していた ToR アドレスは変更されていない模様です。身代金の支払いシステムを参照すると、下記のアプリケーションが起動し、感染したシステム上の身代金要求メッセージでリストされた復号 ID を入力するように要求されます。

図 K:復号 ID の指定

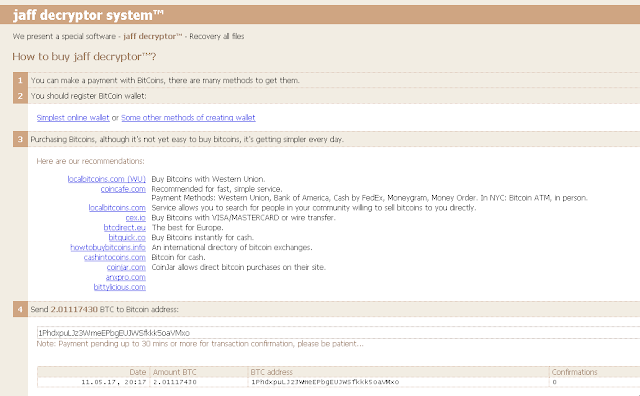

この Web サイトに適切な ID の値を入力すると、手順をすべて表示したページが表示されます。ここで支払い手順とともに攻撃者が要求する身代金額が指定されます。

図 L:身代金の支払いシステム

興味深いことには、この身代金支払いシステムの印象が Locky と非常に似ていることです。あるケースで身代金として要求された額は 2.01117430 Bitcoin でした。これはこの現行レートで換算すると約 3700 ドル相当です。この金額は、同種のランサムウェアが要求する平均金額より非常に高いものです。身代金支払いサーバで指定された Bitcoin ウォレットを見たところ、このウォレットに関連づけられたゼロ トランザクションが確認されました。

図 M:Bitcoin Wallet のトランザクション

キャンペーンの流通および規模

Talos では、新たな Jaff のキャンペーンに関連した電子メールを 10 万通以上確認しています。迷惑メールを使用したランサムウェアの流通において、この数字は、Jaff のような新しいランサムウェアとしては顕著な増加です。Nercurs と即座に関連付いたことで、迷惑メール キャンペーンは短期間で大規模に拡散しています。最初のスパム キャンペーンが開始した 2017/5/11 08:00(UTC)(日本時間 2017/5/11 17:00)時点ではおよそ 35,768 通で構成され、すべてのメッセージに「nm.pdf」が添付されていました。Talos では、スパム キャンペーンに含まれていた、およそ 184 の独自サンプルを取得しました。

Taros は 2 回目のキャンペーンも確認しています。この段階では、一晩で約 72,798 通のメールが送信されました。2 回目のキャンペーンは 2017/5/12 09:00(UTC)(日本時間 2017/5/12 18:00)に開始し、およそ 294 の独自サンプルが流通したことを確認しました。この 2 回目のキャンペーンに関連して添付されたファイルのファイル名は「201705*.pdf」で、Talos が確認した最初のキャンペーンとまったく同じように機能しました。

新種の LOCKY と言えるか?

Jaff の拡散に使用されるキャンペーンと C&C トラフィック パターンの両方には、関連した特徴がいくつかあります。それらの特徴は、脅威の状況の中、Locky や Dridex のアクティビティに共通する手法と似ています。しかし、これは単なる新規ランサムウェアや、Locky ランサムウェアの亜種ではないと考えられます。これら 2 つのコードベースには類似点がほとんどありません。同一攻撃者が Locky の拡散手法を Necurs から Jaff に切り替えた可能性もありますが、Jaff は本質的に異なるため、同一マルウェア ファミリに属すると言うには無理があります。

これが新種の Locky だと考えられる理由は、(Locky と同様の)突然の出現と大流行、電子メール スパムを中心とした拡散、そして悪意のあるドキュメントの利用にあります。しかしそれらの属性を基に同一マルウェア ファミリに属すると判断することはできません。これは、コードベースやインフラストラクチャに多大な労力をかけた新たなランサムウェアです。ただし、そのような理由で、このランサムウェアが Locky 2.0 となるわけではありません。これは、ランサムウェア製品をエンドユーザにプッシュする、新たな別の攻撃的な敵であり、現時点では Locky とは別に考えるべきです。

複数の大規模スパム キャンペーンの中で、Necurs が Jaff のプッシュに使用されることが確認されています。この脅威が一時的なものなのか、それともこの種のランサムウェアから適切に保護されていない組織に影響を及ぼし続けるものなのかを判断する必要があります。Talos では今後も電子メールを監視し、本件について調査を続ける予定です。

IOC(セキュリティ侵害の兆候)

電子メールの件名

Copy_String of Digits

Document_String of Digits

Scan_String of Digits

PDF_String of Digits

File_String of Digits

Scanned Image

添付ファイルの名称

nm.pdf

数字列.pdf(例:20170511042179.pdf)

添付ファイルのハッシュ値

このキャンペーンに関連付けられた添付ファイルのハッシュのリストはこちら![]() をご覧ください。

をご覧ください。

ドキュメントのハッシュ

このキャンペーンに関連する、Microsoft Word ドキュメントが埋め込まれた PDF についてはこちら![]() をご覧ください。

をご覧ください。

バイナリのハッシュ

03363f9f6938f430a58f3f417829aa3e98875703eb4c2ae12feccc07fff6ba47

C2 サーバの IP

108.165.22[.]125

27.254.44[.]204

ディストリビューションのドメイン

これらのキャンペーンに関連付けられたディストリビューションのドメインのリストはこちら![]() をご覧ください。

をご覧ください。

まとめ

世界中で拡散している新種のランサムウェアについて、新たな例をご紹介しました。今回の手口は非常に一般的になっており、攻撃者にとって魅力的な方法であることを物語っています。「身代金」の金額は億単位に達しているため、ある意味ゴールドラッシュのような状態だと言えます。Jaff は Necurs をベースにしたスパムメールという、一般的なメカニズムによって拡散しています。ただし、請求している身代金はケース当たり 3700 ドルとかなり高額です。問題は、どれほどの金額であれば、ユーザが支払いを思いとどまるかということです。「払ってもよい」最高金額、つまり利益を最大化できるスイート スポットを探すための試行錯誤は、今後も続くと考えられます。

最近の脅威では大半をランサムウェアが占めており、ありとあらゆる方法で世界中のシステムに対して攻撃を仕掛けています。エクスプロイト キットによる活動が大幅に減少しても、ランサムウェアは電子メールを通じて大規模に拡散し続ける見込みです。これは、ランサムウェアがネットワークやシステム内部でセカンダリ ペイロードとして配布されるケース(Samsam など)と同様です。

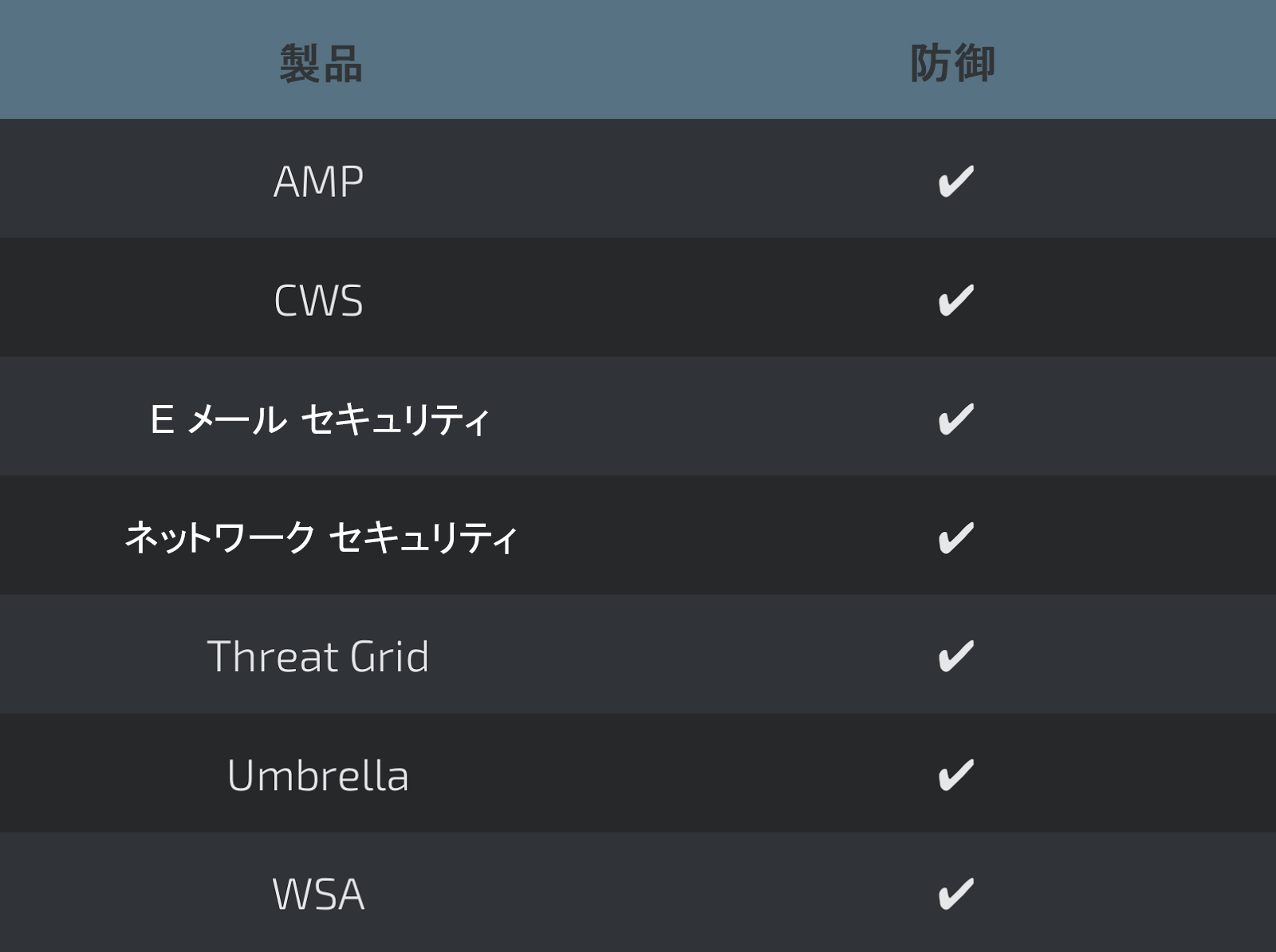

カバレッジ

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されるマルウェアを検出します。

E メール セキュリティ![]() は、撃者が送信した悪意のある電子メールをブロックできます。

は、撃者が送信した悪意のある電子メールをブロックできます。

IPS のネットワーク セキュリティ保護や NGFW には、攻撃者による不正なネットワーク アクティビティを検出できる最新のシグネチャが備わっています。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を組み込みます。

Umbrella![]() は悪意のあるアクティビティに関連付けられているドメインの DNS 解決を防止します。

は悪意のあるアクティビティに関連付けられているドメインの DNS 解決を防止します。

本稿は 2017年5月12日に Talos Group

のブログに投稿された「Jaff Ransomware: Player 2 Has Entered The Game

」の抄訳です。

Tags: