攻撃者は、独創的なあらゆる方法でスパムを大量に送り付けてきます。Google Drive を悪用した今回のフィッシング キャンペーンはまさにその一例です。短期間ながらも大規模に発生したことで、各業界で多数のユーザに影響を与えました。このキャンペーンではターゲットを BCC に含める一方で、宛先を hhhhhhhhhhhhhhhh@mailinator[.]com に指定しています。これによりターゲットの連絡先が攻撃者のアドレス帳に登録してあるかのように見せかけ、正当な電子メールを装っています。

Mailinator は「一般公開された無料の電子メールシステムで、受信箱を自由に使用できる」サービスです。これは使い捨てアカウントとして使用されることがよくあります。今回のキャンペーンで使用された Mailinator の受信箱![]() は、電子メールが正常に送信されたかどうかを確認するために使用された可能性があります。ただし、今回のキャンペーンの特徴は Mailinator が使用されたこと以外にあります。

は、電子メールが正常に送信されたかどうかを確認するために使用された可能性があります。ただし、今回のキャンペーンの特徴は Mailinator が使用されたこと以外にあります。

キャンペーンの詳細

悪意のある電子メール

ご覧のとおり、電子メール自体はフィッシング詐欺ではごく一般的なものです。この中では Google を狙い撃ちしており、Google Docs を介して標的にアプローチしています。一般的なフィッシング メールでは、対象となるサービス(この場合は Google アカウント)のユーザ名とパスワードを収集するための「クローン」サイトへのリンクが含まれます。しかし、今回のキャンペーンではまったく異なるアプローチを採っています。

電子メールには「Google ドキュメントで開く」リンクが含まれています。これをクリックすると、Google のクレデンシャルでログインする必要のある正当な Google サイトが開きます。サイトを開くと、「Google Docs」サービスから電子メールと連絡先の「読み込み、送信、削除、管理」の権限が要求されます。これは正常な要求であり、Google を認証メカニズムに使用する多くのアプリケーションでも使用されています。問題がある部分は、要求されているアクセス許可の内容です。

「Google Docs」の名前が付けられた OAuth サービスと、それによる権限の要求

権限を許可すると(かなりの時間が経過してから)h[xx]ps://googledocs[.]g-cloud[.]win/ にリダイレクトされます。この攻撃では、以下を含むいくつかの悪質なホストも特定されています。

- docscloud[.]download

- docscloud[.]info

- docscloud[.]win

- gdocs[.]download

- docscloud[.]info

- g-docs[.]pro

- gdocs[.]pro

- gdocs[.]win

- docscloud[.]download

- g-cloud[.]win

- g-cloud[.]pro

現在のところ、これらの要求は HTTP 502 応答を返します。HTTP 502 応答の原因は、アクセスが集中しているか、または影響を受けたサイトを Cloudflare 側がシャットダウンしたからだと考えられます。

接続先ページにおける 502 エラー

Talos では、ページに接続してデータを受信するユーザから他のインスタンスを特定することに成功しました。このデータを簡単に分析したところ、本質的に悪質のあるファイル(真に悪意のあるペイロードや、他のクレデンシャルも盗まれたことを示す POST リクエストなど)は返されませんでした。

今回のキャンペーンが注目を集めた理由は、その規模と速度にあります。当初は電子メールから徐々に広まったものの、Twitter 上やセキュリティ コミュニティでは急速に注目が集まりました。油断も隙もない性質により、キャンペーンは広く注目を集めることになりました。

約 2 時間で報告された攻撃規模(東部標準時)

目的

この攻撃では、おそらく一石二鳥を目的としています。第一に、OAuth を Google に偽装したフィッシング攻撃の効力を確かめる側面があったと考えられます。第二に、より憂慮すべき事柄ですが、被害者の電子メール コンテンツと連絡先すべてにアクセスできる権限を攻撃者が入手しています。つまり、攻撃者はアカウント内のすべての情報にアクセスし、すべての電子メールと連絡先を表示、送信、削除、および管理できることになります。さらに、OAuth が使用されているため、パスワードの変更といった一般的な保護策により攻撃者のアクセスを防ぐことはできません。

緩和・保護策

今回のキャンペーンが成功したことを踏まえると、近い将来、この種のフィッシング攻撃が再発することは十分に考えられます。パスワードが関係する場合や、何らかのアクセスを許可する場合は、最新の注意を払う必要があります。フィッシングが疑われる場合は、添付ファイルまたはリンクの送信者に(電子メール以外の方法で)連絡し、電子メールの正当性を確認してください。

今回の攻撃で被害に遭った場合は、Google のアカウント設定を開き、Google Docs サービスに偽装した不正な権限![]() を取り消す必要があります。同時に、すぐにパスワードを変更する必要もあります。

を取り消す必要があります。同時に、すぐにパスワードを変更する必要もあります。

また、攻撃者は電子メールのコンテンツすべてにアクセスできることを踏まえて、個人情報の盗難や脅迫といった二次被害を防ぐための対策を講ずる必要もあります。

IOC

ドメイン:

- docscloud[.]download

- docscloud[.]info

- docscloud[.]win

- gdocs[.]download

- docscloud[.]info

- g-docs[.]pro

- gdocs[.]pro

- gdocs[.]win

- docscloud[.]download

- g-cloud[.]win

- g-cloud[.]pro

まとめ

攻撃者は、あらゆる独創的な方法でスパムやマルウェアを送り付けてきます。今回のキャンペーンは、そうした巧妙な手法のごく一例に過ぎません。これまでの創造的で斬新な手口と同様に、今回の手法も一斉に広まるでしょう。Google アカウント以外にも認証メカニズムとして使用されているサービスは存在しており、その代表的な例は Facebook と LinkedIn です。Google を装ったフィッシング攻撃以外にも、それらのクレデンシャルを利用した同様の攻撃は今後も続くと考えられます。

Cisco Cloudlock の分析によると、Microsoft Office 365 などのコア クラウド サービスには 275,000 以上の OAuth アプリケーションが接続されています。この数は、わずか 3 年前の 5,500 件から急増しています。Google を装ったフィッシング攻撃以外にも、それらのクレデンシャルを利用した同様の攻撃は今後も続くと考えられます。クラウドロックの詳細や脅威の見通しについては、こちら![]() のブログをご覧ください。

のブログをご覧ください。

もう一点注意が必要なことは、今後起こるであろう攻撃の規模です。今回は大きな注目を集めましたが、小規模で注目を集めない攻撃も続くことが想定されます。こうしたことを踏まえると、いくつかの基本的なセキュリティ原則を守ることが大切です。つまり、電子メールを絶対に信用しないでください。たとえどれだけ正当に見えても、第三者にアカウントへのアクセスを許可することは必ず避けてください。既存のサードパーティ アカウントでログインするか、新しいアカウントを作成するか選択できる場合は、新しいアカウントを作成してください。新しいアカウントの作成には多少の手間がかかりますが、電子メールと連絡先にアクセスされるという致命傷は避けられます。

カバレッジ

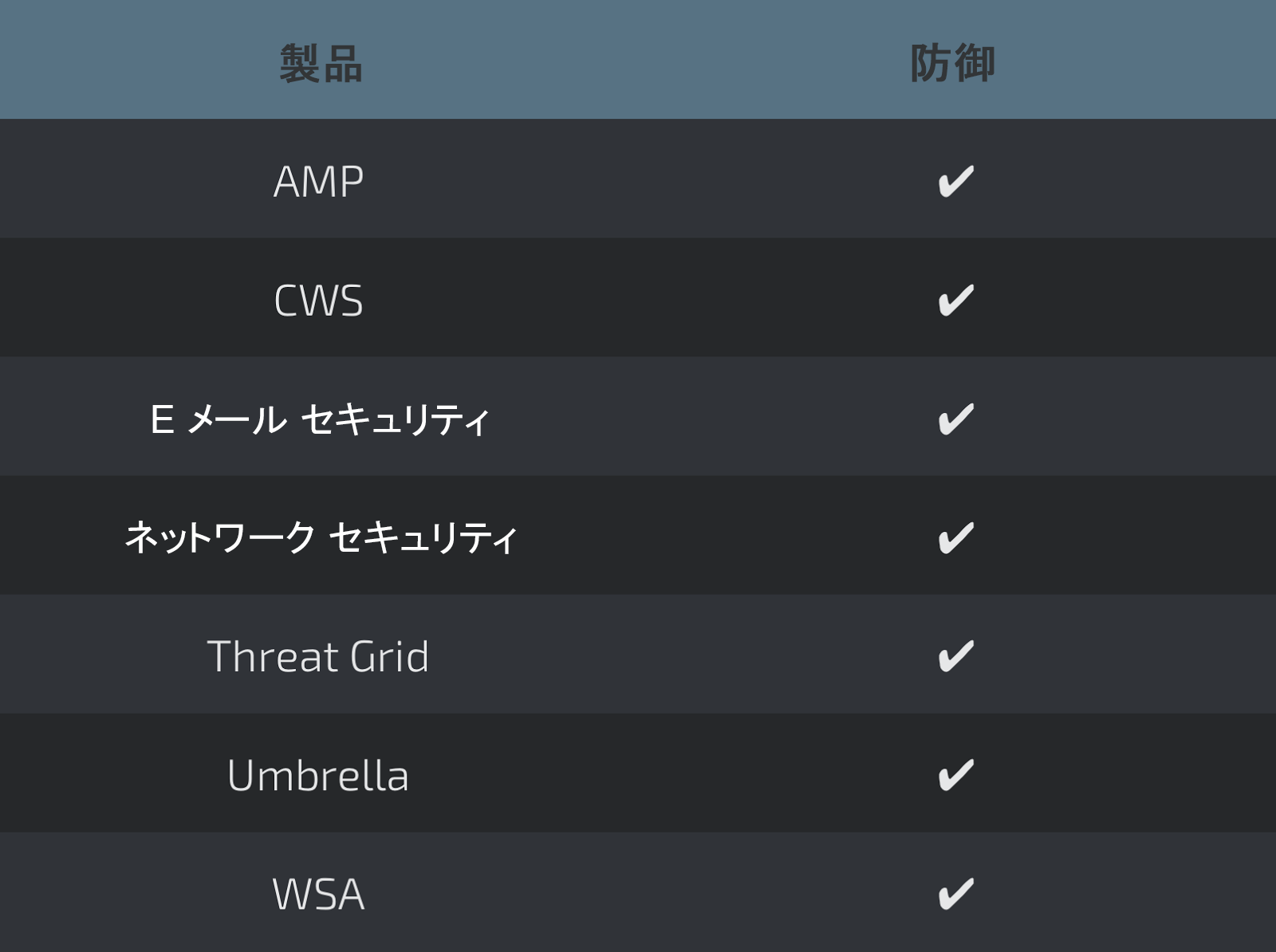

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

シスコの CASB ソリューションである Cloudlock![]() は、OAuth 接続アプリケーションに関連するリスクを特定、分類、軽減します。

は、OAuth 接続アプリケーションに関連するリスクを特定、分類、軽減します。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されるマルウェアを検出します。

E メール セキュリティ![]() は、攻撃の一環として攻撃者が送りつける、悪意のある電子メールをブロックします。

は、攻撃の一環として攻撃者が送りつける、悪意のある電子メールをブロックします。

IPS のネットワーク セキュリティ保護や NGFW には、攻撃者による不正なネットワーク アクティビティを検出できる最新のシグネチャが備わっています。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を組み込みます。

シスコのセキュア インターネット ゲートウェイ(SIG)である Umbrella![]() は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

本稿は 2017年5月3日に Talos Group

のブログに投稿された「Gmail Worm Requiring You To Give It A Push And Apparently You All Are Really Helpful

」の抄訳です。