エンドポイント(端末)のセキュリティ対策は、これからどのような時代に移行していくのか?マルウェアの防御、不正な通信の防御に加え、防壁(ファイアウォール)を突破されてしまった場合の事後処理といったものが、今日の課題になっている。

2000 年初頭、まだ時代はマルウェア(当時はコンピュータ ウイルス)検出率をベンダー間で競い合っていた時代、99.x% の検知率という非常に分かりやすい指標が製品選定の基準となっていた。ユーザは第三者機関が提示する検出率に基づいて製品を選定する、もしくは 99.x% の「x」に多少の差があったとしても、製品の管理機能や GUI の趣向、場合によっては提案する業者の提案をそのまま受け入れるという、非常にシンプルな判断基準で製品を採用していた。

やがて、管理機能や GUI の特筆すべき機能はすべてのベンダーに取り入れられ、どのベンダー製品を選択しようと、大差がなくなっていった。その後、時代はモビリティへとシフトしていき、オフィスではなく外出先など様々な環境で PC が利用されるようになると、「各端末に出来るだけの対策をしたい」というニーズが生まれ、Client Firewall や Client IPS また URL Filtering 機能の開発が進み、これらの機能を差別化要因とする動きが顕著になってきた。しかし開発競争が加速すると、ある時点で再び製品に目立った差異がなくなるという状態に落ち着くようになった。これらの水際で食い止めるソリューションは、Endpoint Protection Platform(EPP)というカテゴリに分類される。

2014 年頃になると、これらの製品の中枢であるマルウェア検知機能に重大な問題が発生した。その重大性を説明するには、その前にアンチマルウェア ベンダー(アンチウイルス ベンダー)がどのようにしてマルウェアを検出しているかを説明する必要がある。

新種のマルウェアを検出する方法は

- サンプルマルウェアの捕獲と検出パターン(シグニチャ/定義ファイル)作成

- 新種マルウェアの予測と予測エンジンの開発

の2種類に分類される。この方法は現在も変わっていない。新しいテクノロジー(検知エンジン)を実装する製品があったとしても、どちらかのカテゴリに分類される。

サンプルマルウェアの捕獲

捕獲方法は、おとりシステムを構築し機械的にサンプルを収集するか、信頼できる第三者機関から提供されるものを利用するほか、一般ユーザから提供されるサンプルも非常に重要な情報収集源となっている。新種マルウェアの収集は、このような相互共助関係の上に成立しているのである。

新種マルウェアの予測

既知のマルウェアの特徴から、そのマルウェアがある程度変異しても検出できるようなロジックを用いること。ほかにも、実行ファイルのシステム コールに着目し、疑わしいシステム コールを元に検出するアノーマリ検出技法も、「既知の情報に基づく推測」といえるので、このカテゴリに分類される。

それぞれ、異なる役割を持っており、どちらがかけても検出率が大幅に低下する。なお、2つ目の「予測」だが、あくまで予測でありサンプル ファイルを捕獲した上での解析には及ばない。つまり、サンプル マルウェアをいかに早く収集し、解析し、そのシグニチャを作成するかが検出率を維持する上で重要な要素となる。

さて、話しは戻って、どのように重大な問題が発生したのか?である。それは、

マルウェアの開発速度の急激な高速化

この高速化の背景には様々な要素があるが、最大の原因としてブラックマーケットがビジネスとして成立してしまったことにある。ブラックマーケットの年間収益(これを収益と呼ぶことには抵抗があるが)は優に100兆円を超えてさらに増加している。ブラックマーケットの背後にはマフィア等の非合法な組織が関与しており、銃や違法薬物の売買より安全に資金を調達できるため、以下のようなものに様々な投資を行っている。

- ユニークなマルウェアを有償で作成するシステム

- 作成したマルウェアを有効に使用する無償サポート

- 新しいマルウェア作成のための人材獲得

- 脆弱性情報をいち早く発見するためのリバース エンジニアリング システム

- マルウェアを感染させるためのインターネット インフラ(ボットネット、C2 サーバ)

- 感染端末を暗号化し身代金を要求するためのインフラ

- 収集した個人情報、企業情報の販売ネットワーク

このように、マルウェアを生成し、活用し、情報を盗み出し、身代金を要求することで発生する被害額は、1つのマルウェアを使っただけでとてつもない金額になる。例えば Angler マルウェアの感染キャンペーンを例に取ると、「Angler エクス プロイト キットの半分を主導した主犯は、1 日に最大で 90,000 人の被害者を狙いました。シスコの予測では、その作戦で攻撃 者は年間 3,000万ドル以上を稼いでいました。」(出典: 2016年シスコ年次セキュリティレポート)驚くべき数字である。ブラックマーケットはこのような成功例を量産するために、マルウェア開発インフラに対してさらに投資し、収益を加速度的に上げている。しかも、拡散型マルウェアはサンプルの入手も早くベンダーは対応しやすいが、ここで培われた高度なテクノロジーをターゲット攻撃に使用された場合は、サンプルを収集することが非常に困難である。そこで、新種マルウェアの予測でこのギャップを埋めるため、サンドボックスなどの動的解析(振る舞い解析)やシステムコールに着目した異常検知エンジンを搭載したマルウェア対策製品が増えてきた。しかし、この対応にも限界があり、あまり過敏な検知条件を設定してしまうと、誤検知が大量に発生して運用に支障が出てしまう。

このような背景の結果、防御システムをすり抜けてしまうマルウェアが増加し、鉄壁の防御が崩されてしまった。そのため、水際で食い止める従来の防御システムから、侵入されることを前提としたEndpoint Detection and Response(EDR:エンドポイントにおける可視化とインシデントレスポンスを有効に行うためのシステム)という新たなカテゴリのソリューションが必要な時代へと変化してきたのである。

EDR は、既知のマルウェアは防ぎつつ、防ぎきれなかったマルウェアが発覚した場合に、速やかに封じ込めるための情報を提供しなければならない。そのためには、次のような機能が必要である。

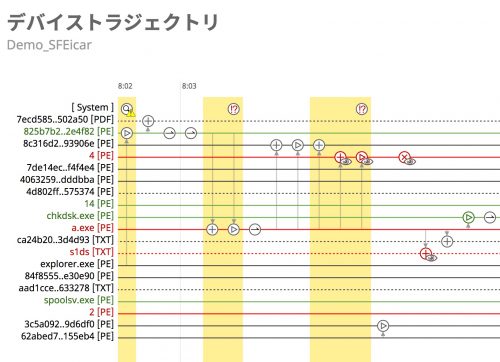

- ホスト内でのファイル アクティビティの可視化

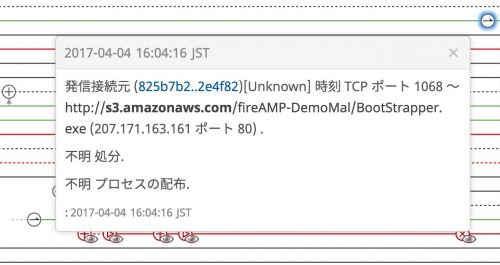

- 通信先のモニター

- 全ホストにおけるファイル検索機能

ホストの可視化は、ファイルの関連性を表示し、管理者がファイルの関連性を想像しやすくすることを補助する。例えば、Java プログラムがどこかと通信して何かファイルをダウンロードしていると分かれば、マルウェアの侵入方法を特定し対策を行うことが可能になる。

通信先のモニターは未知マルウェアの検出機能と言える。未知のマルウェアが通信する先は C2 やボットネット、もしくは DGA 等で、一時的に使用されるパブリック サーバである。一時的に使用されるサーバは残念ながら IP を特定して検出することが難しいが、固定化された Black List IP への通信は見つけた時点で接続元プログラムはマルウェアだと考えることができる。また、EDR 本来の使い方として、マルウェア感染が発覚した場合の関連通信先情報を Proxy やファイアウォールで自動的にブロックすることで、2 次感染を防止できる。そのためにも通信先情報の監視は必須である。

広範囲のファイル検索機能は、社内で新たなマルウェアが検出された時点でまだベンダーによる対応が間に合っていなければ、同様のファイルがその他の端末に存在しないかをいち早く検索する機能である。これにより、まだ起動前のマルウェアを探し出すことも可能となり、さらに感染したマルウェアが作り出したバックドア等を調査することにも役立つ。

これまでのエンドポイント セキュリティの変遷を振り返ってみると、次の 8 つの段階があったと考える。

| 機能 | カテゴリ | |

|---|---|---|

| (1) | サンプル収集の拡大とシグニチャ化 | EPP |

| (2) | シグニチャ更新頻度の高速化(1週間毎→数日おき→1日おき→数時間おき) | EPP |

| (3) | シグニチャ更新をクラウド化(リアルタイムなシグニチャ更新) | EPP |

| (4) | サンドボックス(動的解析を行い、サンプル収集されないマルウェアを検知) | EPP |

| (5) | レトロスペクティブ化(抜けてしまったマルウェアを見つけ隔離する) | EPP+EDR |

| (6) | 端末の可視化(感染方法の解析、2次感染防止、インシデントレスポンスの効率化) | EDR |

| (7) | 通信の可視化(再感染予防、感染ルートの特定、インシデントレスポンスの効率化) | EDR |

| (8) | 全端末の可視化(感染ルートの特定、拡散状況の把握、インシデントレスポンスの効率化) | EDR |

現在、より効率的な EPP の機能を提供し、万一食い止められなくても、後追いで検知もしくはインシデント レスポンスを効率化する EDR 機能を併せ持つエンドポイント マルウェア対策ソリューションが求められている。その要求に応えるように、シスコの AMP for Endpoints はより進化したEPP+EDR ソリューションとして開発されている。

エンドポイント セキュリティは時代と共に変化し、今後どのような姿に変わっていくか、様々な想像を巡らせてみるが、間違いないことは、その時々でベストな物を選択すること、それが理想的なセキュリティ対策だ。

2 コメント

平素は大変お世話になっております。社内のEPP、EDR及びNGAV用の教育資料として、こちらのブログの内容を共有させて頂いても宜しいでしょうか?

コメントありがとうございます。もちろんブログ内容をご利用いただいて問題ございません。資料などで配付される場合はお手数ですが出典元を併記頂ければと思います。