Cisco Stealthwatch は、各ネットワーク機器からフルフローを収集することで社内ネットワークの通信状況を可視化し、通信特徴から異常を検知するセキュリティ製品です。Cisco Stealthwatch を使うことで、現在猛威を振るっている Wanna Cry に感染した端末を検出する方法を紹介します。

基本設定:

-

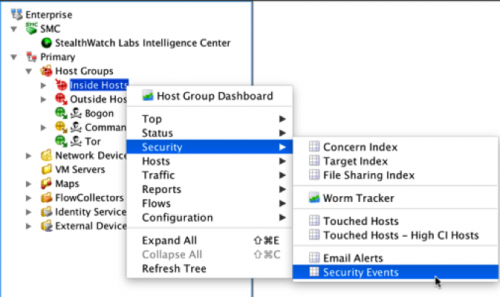

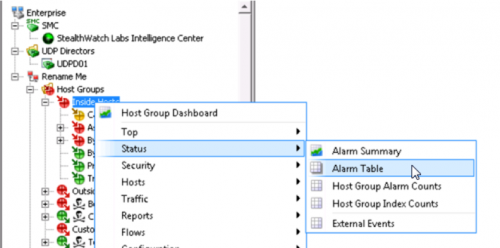

- まずは、社内の SMB 445/tc pの通信を可視化することから始めます。Inside Hosts の Security>Security Events を選択してください。

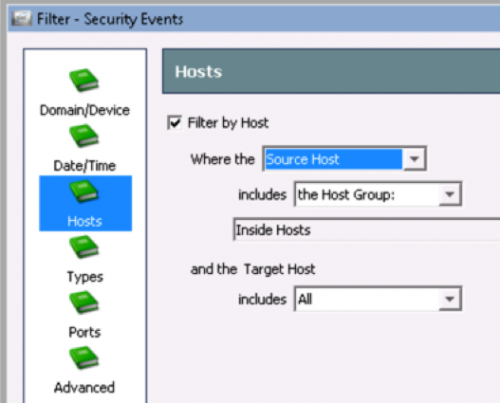

- Security Evetsにおいて以下の様に設定します

- Date/Time: Active time period = Today

- Hosts: Source = Inside Hosts

- まずは、社内の SMB 445/tc pの通信を可視化することから始めます。Inside Hosts の Security>Security Events を選択してください。

-

-

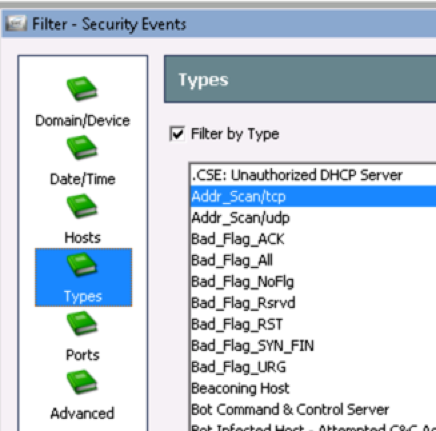

- Types: Filter by Type = Addr_Scan/tcp

-

-

-

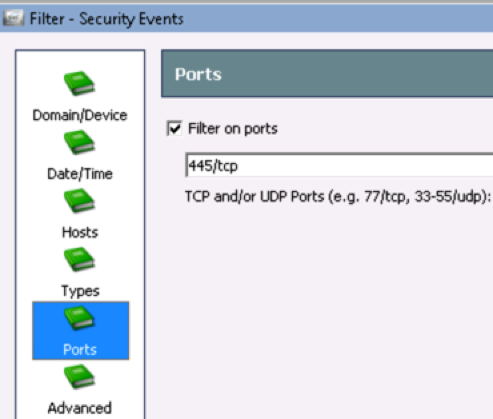

- Ports: Filter on ports = 445/tcp

-

-

-

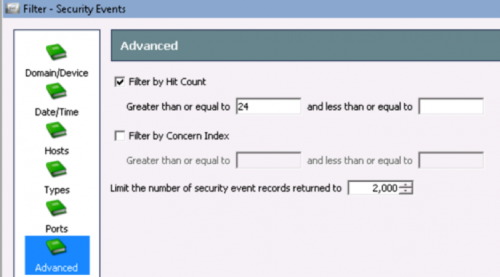

- Advanced: Filter by Hit Count. Grater than or equal to 24(状況によりフルスキャンの状況も表示させたい場合は次の設定を行う事で表示が可能です。以下の値を256まで拡張することでサブネット全体のスキャンを表示することも可能です)

-

- 上記設定により、ネットワーク内において445/tcpポートのスキャンを行っているホストを見つけることが可能です。

追加のレポート設定:

Alarm Table

· High SMBやWorm Activity、Worm Propagation、Connections to Torの条件にマッチした監査レポート表示するための方法です。

Status>Alarm Tableを選択します。

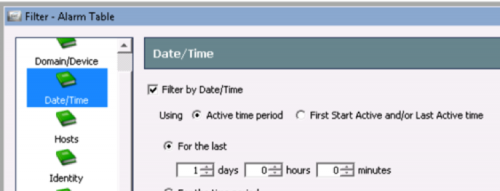

− Date/Time: Active time period = for last 1 days

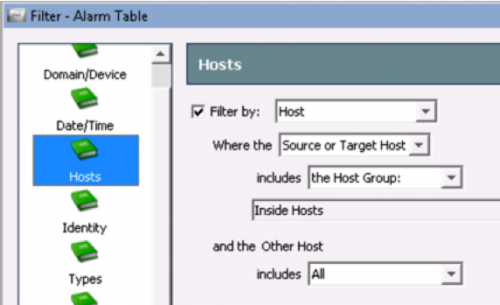

− Hosts: Source or Target Hosts = Inside Hosts

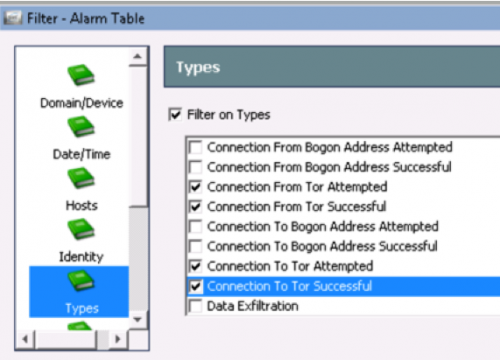

− Types:

>以下のアラームを全て選択します:Connection To/From Tor Successful、Connection To/From Tor Attempted、High SMP Peers、Worm Activity

Worm Propagation

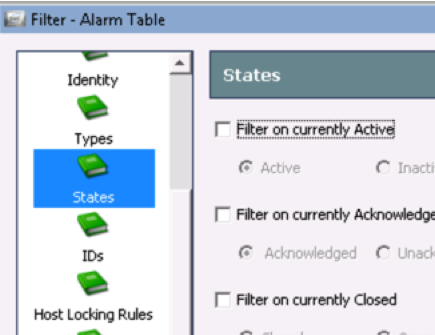

− Status: 全てのチェックを外します

− OKをクリックします

追加のレポート設定

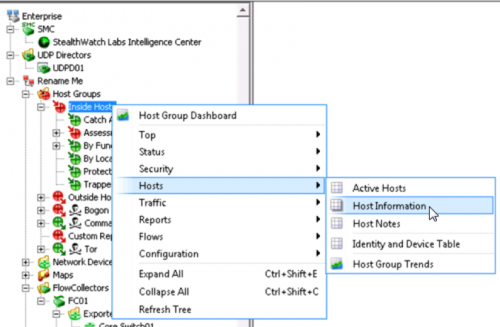

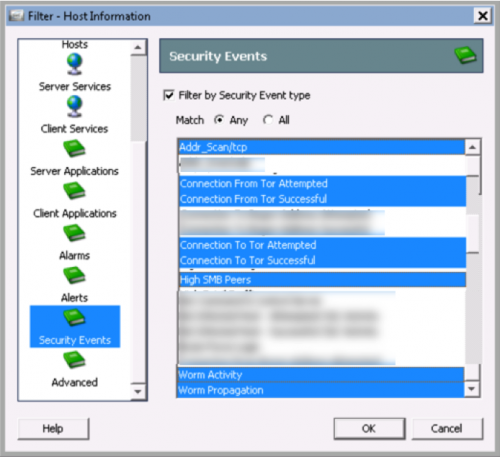

Host Information

− Host Information Reportにおいてコンディションにマッチした監査レポートを取得するための方法です。Hosts>HostInformationを選択します。

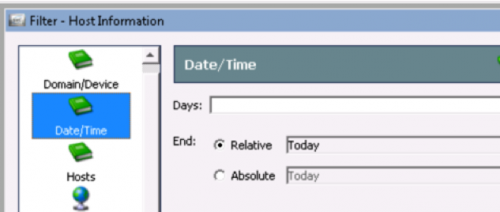

− 以下のフィルタを設定します

> Date/Time: Relative = Today

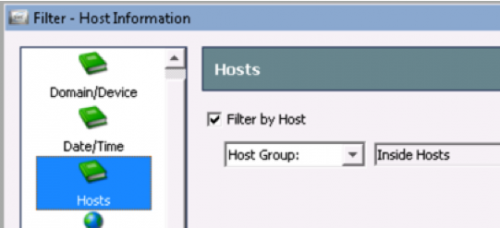

> Hosts: Filter by Host = Inside Hosts

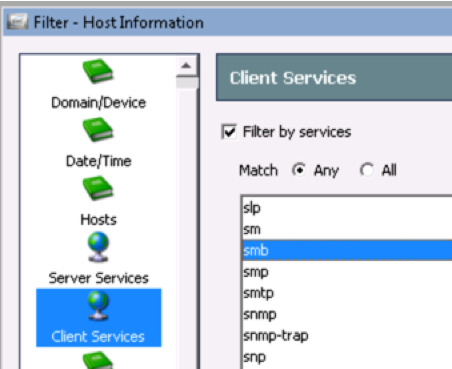

> Client Services: Filter by services = smb

> Security Events: Filter by Security Event type ANY = Addr_Scan/tcp, Connection From/To Tor, High SMB Peers, Worm Activity/Propogation

> OKをクリックしてフィルタを設定します。