執筆/投稿者:Warren Mercer![]() 、Paul Rascagneres

、Paul Rascagneres![]()

エグゼクティブ サマリー

Talos は、韓国のユーザに対する標的型マルウェア攻撃について調査しました。この攻撃は、限られた数のユーザを標的として 2016 年 11 月から 2017 年 1 月にかけて行われました。感染ベクトルは Hangul Word Processor ドキュメント(HWP)です。この文書作成ソフトウェアは Hancom が開発したもので、Microsoft Office の代用として韓国のユーザがよく使用しています。

問題となった悪意のあるドキュメントには次のタイトルが付されており、韓国語で書かれています。

5170101-17년_북한_신년사_분석.hwp(訳:5170101-17 __ 北朝鮮 _ 新年 _ 分析 .hwp)

このドキュメントは、韓国統一部が作成したものとされ、ドキュメントのフッターには統一部のロゴが付けられていました。

分析された悪意のあるドキュメントには、興味深い仕掛けも組み込まれていました。このファイルは、韓国政府の公式 Web サイト kgls.or.kr(韓国政府法務部)からファイルをダウンロードしようとします。ダウンロードされるのは、jpeg ファイルに偽装したバイナリ ファイルで、感染すると後で実行されます。この Web サイトは、最終的なペイロードの HTTP GET 試行を正当化しようとするために攻撃者によって侵害されたと考えられます。このトラフィックは、どんなシステム管理者の目にも、不自然には映らなった可能性があります。

攻撃者のインフラストラクチャは一度に 2 ~ 3 日だけ稼働していたと見られ、インフラストラクチャの再利用は確認されていません。残念ながら、侵害されたすべてのサイトは攻撃者によって感染除去されているか削除されており、Talos は最終的なペイロードを入手できませんでした。このようなレベルの運用セキュリティは巧妙な攻撃者にとって一般的な手段です。

これらの要素から、このローダーは、韓国の公的機関の組織を対象とするために、十分な資金を持つグループによって設計されたものと考えられます。こうした手法の多くは、以前に特定の政府のグループによる攻撃と関連付けられた攻撃活動のプロファイルに一致します。

感染ベクトル:Hangul Word Processor

Talos は感染ベクトルが HWP ファイルであることを突き止めました。このソフトウェアは韓国外ではほとんど使用されていないので、非常に珍しい選択と言えます。しかし、韓国内ではこのソフトが広く使用され、韓国政府も使用していることが知られています。地域独自のファイル形式であるため、多くのセキュリティ デバイスには HWP ファイルを処理する機能が実装されていません。このため、攻撃者にとってはセキュリティ スキャニング デバイスによる検出リスクが非常に低いベクトルが得られます。

次に、開いたドキュメントのスクリーンショットを示します。

ドキュメントのタイトルは、『2017 年「北朝鮮の新年」の分析』です。このドキュメントの下部にあるロゴは統一部のロゴです。統一部は北朝鮮と韓国の統合を目指す作業を行う機関です。このドキュメントは、北朝鮮の新年祝賀に関連した情報を説明しています。

ドキュメントの巻末には、別のドキュメントへのリンクが 2 つあります。この悪意のあるドキュメントには、これらのドキュメントにアクセスするためリンクをダブルクリックするようにユーザに指示する内容が記載されており、ドキュメント 1 は『’16 年と ’17 年の主要任務比較』、ドキュメント 2 は『’16 年と ’17 年の比較』と表題が付けられています。

これらのリンクは、このドキュメントに組み込まれている 2 つの OLE オブジェクトを指しています(BIN0003.OLE と BIN004.OLE)。

この 2 つの OLE ファイルを圧縮解除すると(zlib)、2 つの PE32 ファイルが組み込まれていることがわかりました。標的となったユーザがリンクの 1 つをダブルクリックすると、PE32 ファイルがドロップされ実行されます。

ドロップされた 2 つのバイナリは、Talos の分析環境では次の場所に置かれて実行されます。

- C:\Users\ADMINI~1\AppData\Local\Temp\Hwp (2).exe

- C:\Users\ADMINI~1\AppData\Local\Temp\Hwp (3).exe

このドキュメント内の JavaScript オブジェクトを特定できます。このオブジェクト自体は、デフォルトで含まれるオブジェクトで、悪意のあるコンテンツは含まれていません。

次に、Cisco AMP Thread Grid![]() でこの HWP ファイルを実行した結果を示します。

でこの HWP ファイルを実行した結果を示します。

ドロップされたファイル

バイナリのコンパイル パスが削除されていなかったため、この攻撃に使用された作業領域と環境を特定できます。

e:\Happy\Work\Source\version 12\T+M\Result\DocPrint.pdb

ドロップされた 2 つのマルウェア ファイルは、ハッシュが異なりますが、次の同じ目的に使用されます。

- 元のドキュメントをダブルクリックしたことへの応答として HWP ドキュメントを開きます。

- 侵害されたホスト(C2)からペイロードをダウンロードします。

開いたドキュメントは、PE に(「DOC」というリソースとして)組み込まれます。

前のドキュメントと同様、このドキュメントにも北朝鮮と韓国の関係が述べられており、使用されている言語から判断して、韓国語を母国語とする人物によって書かれたものと考えられます。

バイナリの第 2 段階として wscript.exe が実行され、プロセスにシェルコードを注入します。このシェルコードは「BIN」というリソースに組み込まれています。このシェルコードの目的は、正当な wscript.exe のプロセスで 2 番目の PE32 を解凍し、実行することです。この注入は次のクラシック API VirtualAllocEx()、WriteProcessMemory()、CreateRemoteThread() により実行されます。

解凍されたバイナリは、感染したシステムの情報を集め、最終的なペイロードをダウンロードするために C2 との通信を試行する目的で使用されます。次の情報が収集されます。

- コンピュータ名

- ユーザ名

- サンプルの実行パス

- HKLM\System\CurrentControlSet\Services\mssmbios\Data\SMBiosData レジストリ キーを分析して得られる BIOS モデル。攻撃者は、この情報を利用して仮想マシンを特定できます(VirtualBox の場合、BIOS モデルは innotek GmbH VirtualBox)

- ランダムに生成された ID(システムの特定目的)

これらの情報は、最終的なペイロードの配信に適したプラットフォームが存在するかを判断し、最終的なペイロードがサンドボックス システムに送信されないようにするための、偵察フェーズとして使用される可能性があります。

分析したサンプルは、次の 2 つの URL に対して、この順序でネットワーク接続を実行しました。

- www.kgls.or.kr/news2/news_dir/index.php(収集した情報の送信先)

- www.kgls.or.kr/news2/news_dir/02BC6B26_put.jpg

jpg ドキュメント(02BC6B26)の先頭には、先に生成された ID が組み込まれます。この jpg ファイルは、収集したデータが目的に合う場合に index.php ファイルによって自動的に生成されるファイルだと考えられます。jpg ファイルの内容は「officepatch.exe」というファイルに保存されます。最後に、この新しいファイルが実行され、解凍された実行ファイルは処理を終了します。

kgls.or.kr という Web サイトは、韓国政府法務部の Web サイトです。このサイトは、最終段階のマルウェアである jpg ファイルを配信する目的で侵害されたと考えられます。Talos による分析時点では、すべてのインフラストラクチャがダウンしていたため、ペイロードを直接分析できませんでした。

収集されたバイナリは、22:43:05 UTC から 4:55:18 UTC の間にコンパイルされています(22:00:00 の 3 ファイルは HWP ドキュメントによってドロップされたバイナリで、他のファイルは解凍されたペイロードです)。生成されているタイム スタンプは、コンパイルされたコードが特定のタイム ゾーンで作成されたものであると調査員に信じ込ませるために簡単に偽装して偽のフラグ メカニズムとして配置される可能性があります。したがって、攻撃元や攻撃者の所在地の指標としてこの情報を信頼することはできません。

コマンド & コントロール インフラストラクチャ

Talos の調査で、この攻撃者が使用した別のコマンド & コントロール インフラストラクチャを特定できました。4 つの C2 は、次の国に設置されていました。

- 3 つの C2:韓国

- 1 つの C2:オランダ

特定したインフラストラクチャのグローバル マップは次のとおりです。

凡例:

- 赤:_put.jpg バイナリ(最終的なペイロード)

- オレンジ:攻撃者が使用した C2 インフラストラクチャ

- 黄:最終的なマルウェアをダウンロードするための接続を実行する解凍されたサンプル(緑の円と同様のコードの 90 % を共有)

- 緑:HWP ドキュメントによりドロップされた実行ファイル(オレンジの円と同様のコードの 90 % を共有)

- 青:HWP ドキュメント

まとめ

この攻撃者は、ハングルを使用することにより、攻撃対象を意図的に制限したと考えられます。頻繁に処理されるものとは異なる形式を使用することにより、攻撃者は一部のセキュリティ デバイスを回避することに成功しました。

感染プロセスは、複数のドロッパーを持つ MalDoc(実行方法は同じ)から C2 通信が実行され、最終的なペイロードが取得されるプロセスでした。おとり文書を使用するのはよく見られる手法です。これは、ユーザにファイルを開くよう促す目的で、攻撃者がソーシャル エンジニアリングを餌にしていることを意味します。

今回のように特殊なファイル形式が使用されている場合、その攻撃は明らかに特定のユーザ グループを標的としています。セキュリティ製品による脅威検出能力の限界を利用するための手順が講じられていることは明白で、厳密なタイムラインを守ることにより、悪意のあるファイルが発見されることも防いでいます。悪意のあるペイロードを削除し、インフラストラクチャを再利用しない点に、攻撃者の慎重さが認められます。

今回の攻撃は、韓国の公的機関に所属するユーザを対象とした標的型攻撃であり、韓国語を母国語とする人物とつながりのある巧妙な攻撃者によって実行されたものと考えられます。これらのユーザは、非常に価値が高いと考えられる資産への足掛かりとして攻撃された可能性があります。

IOC

HWP ファイル:

5170101-17년_북한_신년사_분석.hwp: 281828d6f5bd377f91c6283c34896d0483b08ac2167d34e981fbea871893c919

ドロップされたファイル:

95192de1f3239d5c0a7075627cf9845c91fd397796383185f61dde893989c08a

7ebc9a1fd93525fc42277efbccecf5a0470a0affbc4cf6c3934933c4c1959eb1

6c372f29615ce8ae2cdf257e9f2617870c74b321651e9219ea16847467f51c9f

19e4c45c0cd992564532b89a4dc1f35c769133167dc20e40b2a41fccb881277b

3a0fc4cc145eafe20129e9c53aac424e429597a58682605128b3656c3ab0a409

7d8008028488edd26e665a3d4f70576cc02c237fffe5b8493842def528d6a1d8

解凍関連のサンプル:

7e810cb159fab5baccee7e72708d97433d92ef6d3ef7d8b6926c2df481ccac2f

21b098d721ea88bf237c08cdb5c619aa435046d9143bd4a2c4ec463dcf275cbe 761454dafba7e191587735c0dc5c6c8ab5b1fb87a0fa44bd046e8495a27850c7

3d442c4457cf921b7a335c0d7276bea9472976dc31af94ea0e604e466596b4e8 930fce7272ede29833abbfb5df4e32eee9f15443542434d7a8363f7a7b2d1f00

4b20883386665bd205ac50f34f7b6293747fd720d602e2bb3c270837a21291b4 f080f019073654acbe6b7ab735d3fd21f8942352895890d7e8b27fa488887d08

ネットワーク:

www.imuz.com/admin/data/bbs/review2/board/index.php

www.imuz.com/admin/data/bbs/review2/board/123.php

www.imuz.com/admin/data/bbs/review2/board/02BC6B26_put.jpg(02BC6B26 をランダムに生成)

www.wildrush.co.kr/bbs/data/image/work/webproxy.php

www.wildrush.co.kr/bbs/data/image/work/02BC6B26_put.jpg(02BC6B26 をランダムに生成)

www.belasting-telefoon.nl//images/banners/temp/index.php

www.belasting-telefoon.nl//images/banners/temp/02BC6B26_put.jpg(02BC6B26 をランダムに生成)

www.kgls.or.kr/news2/news_dir/index.php

www.kgls.or.kr/news2/news_dir/02BC6B26_put.jpg(02BC6B26 をランダムに生成)

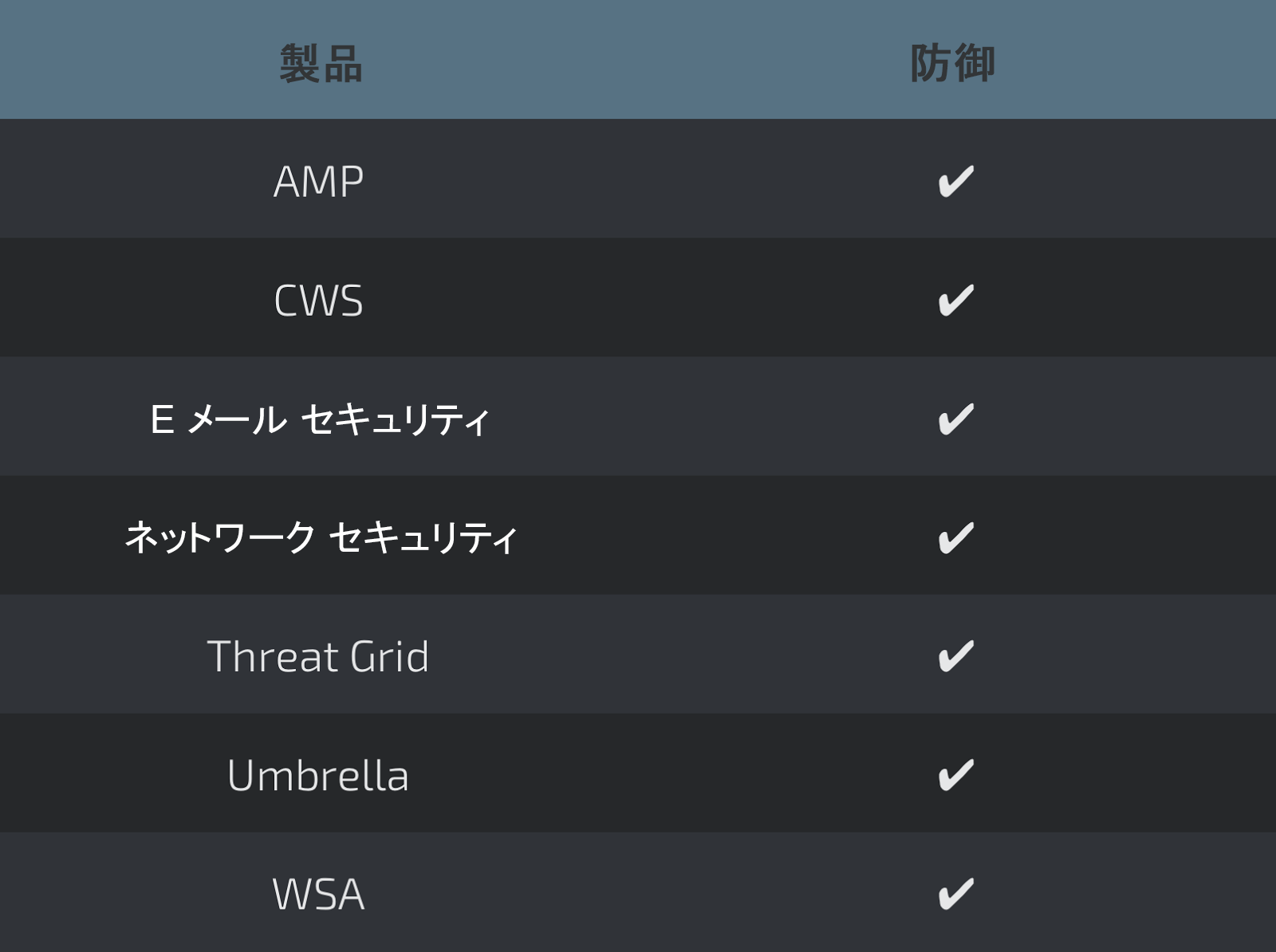

カバレッジ

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されるマルウェアを検出します。

E メール セキュリティ![]() は、攻撃の一環として攻撃者が送りつける、悪意のある電子メールをブロックします。

は、攻撃の一環として攻撃者が送りつける、悪意のある電子メールをブロックします。

IPS や NGFW のネットワーク セキュリティ保護機能は、攻撃者による不正なネットワーク アクティビティを検出できる最新のシグネチャを備えています。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を組み込みます。

Umbrella![]() は悪意のあるアクティビティに関連付けられているドメインの DNS 解決を防止します。

は悪意のあるアクティビティに関連付けられているドメインの DNS 解決を防止します。

本稿は 2017年2月23日に Talos Group

のブログに投稿された「Korean MalDoc Drops Evil New Years Presents

」の抄訳です。