この投稿は、Nick Biasini![]() により執筆されました。協力者:Jaeson Schultz

により執筆されました。協力者:Jaeson Schultz![]()

Locky は、迷惑メールとランサムウェアを取り巻く環境において、この 1 年を通して圧倒的な威力を発揮してきました。日常的に送信される大量のスパム メッセージは、ランサムウェアの亜種である Locky が原因でした。このトラフィックの主となる原動力は Necurs ボットネットです。このボットネットは Locky および Dridex の大部分のアクティビティに影響します。Necurs は定期的にインターネット上から姿を消すことがあり、その間、Locky のアクティビティは劇的に減少します。今現在も Necurs の非活動期間は継続しています。

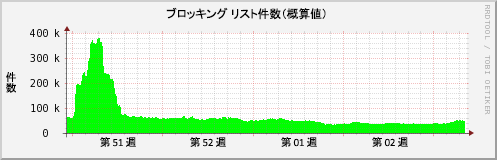

SpamCop のブロッキング リストにあるアクティブな IP アドレスの数は、現在 Necurs のアクティビティが発生していないことを示しています。

12 月末以降、通常の Locky の数は見られませんでしたが、数日前、遂に再び Locky の配信を始めたスパム キャンペーンを確認し始めました。ここでの主な違いは数です。Locky の迷惑メールは通常数十万件規模で発生しますが、現在確認できるキャンペーンのメッセージ数は 1000 件以下です。Talos は、通常のファイルのスクリプト処理方法で Locky を配信する、数少ないキャンペーンのいくつかに新しい仕掛けがされていることを発見しました。

キャンペーン 1 – Locky の二重圧縮

Locky キャンペーンのサンプル電子メール

これは、私たちが数日前に初めて確認したキャンペーンです。ご覧のとおり、電子メールのメッセージはほとんどありません。件名も本文もなく、ファイルが添付されただけの空メールです。添付ファイルが抽出されると、中から 2 つめの ZIP ファイル(71344395.doc.zip)が出てきます。この ZIPファイル には、ユーザにこれが .doc ファイルであると思わせるために二重拡張子が付けられています。この ZIP ファイル の中には、もう 1 つ二重拡張子のファイル(71344395.doc.jse)が格納されています。これは悪意のある JavaScript で、Locky につながるペイロードを実行します。このキャンペーンには、複数のペイロードがあります。

JSE ファイルの内容

これは、エンド システムで実行される JSE ファイルです。あまり厳重に難読化されておらず、簡単に特定できる URL がいくつか含まれています。一番上の囲まれた箇所は、ネットワーク上で確認された実際のリクエストです。その GET リクエスト の後には、ほぼ同一に見えるペイロード用の GET リクエストが 2 つあります。

不正ファイル用の GET リクエスト

これらの GET リクエスト は上の画像の囲まれている箇所を除いて同一です。これにより、Kovter(トロイの木馬)、および Locky ランサムウェアの 2 つのペイロードがシステムに配信されます。Kovter は、主にクリック詐欺キャンペーンで使用され、ユーザがファイルを復号するために料金を支払った後もシステム上で活動し続けます。

これが身代金を支払わないことが賢明であるもう 1 つの理由です。この特定のケースでは、ユーザが身代金を支払ってファイルを取り戻すという選択をした場合、システム上に 2 つ目のマルウェアがインストールされることになります。

キャンペーン 2 – Rar 形式の Locky

Locky キャンペーンのサンプル電子メール

これは、Talos が翌日から確認し始めた 2 つ目のキャンペーンです。このキャンペーンには、件名と本文に多少の内容が含まれています。失敗したトランザクションを装っていますが、これはスパム キャンペーンではよく使われる手です。このキャンペーンでは、より一般的に使用される ZIP ファイルではなく、Rar ファイルを使用しています。ユーザがこのアーカイブを抽出すると、JS ファイル(doc_details.js)が出てきます。

不正な JavaScript ファイル

これは、Locky に感染した際に見る難読化された JavaScript に似ています。このキャンペーンに関連する詳細を見ていくと、いくつかの興味深い点があります。

![]()

Dridex に似た GET リクエスト

まず、これは Locky インスタンスの実際の GET リクエストです。上記から見て取れるように、この URL の構造は Locky ペイロードを呼び出す通常の形ではありません。むしろ、Dridex サンプルのリクエストに非常によく似ています。2 つ目の特徴は、使用されているユーザ エージェント(UA)に関連付けられている点です。以下のネットワーク コミュニケーションのキャプチャから、従来の UA ではなく、Python UA が使用されていることがわかります。

新しいユーザ エージェントの例

両方のキャンペーンのボリュームが比較的少ないことから、これらは機能していないか、将来このキャンペーンに変更が加えられることを示している可能性があります。

キャンペーンにかかわらず、結果は同じです。依然として、Locky の亜種である OSIRIS はエンド システムに配信されます。これらは、クリスマス休暇前から観察して最初に確認された Locky 配信用のスパム キャンペーンであり、これから起こることの方向性を示している可能性があります。Locky は、まだエクスプロイト キットなどの他の手段を通じて配信されているようですが、スパム メールの量は数週間前に比べて劇的に減少しています。

IOC

キャンペーン 1

件名:<なし>

本文:<なし>

ハッシュ:

20667ee47576765550f9961b87728128c8d9cf88861096c9715c6fce994e347e (JSE ファイル)

3c476dfbe53259830c458cf8b323cc9aeeb3d63d5f88cc2976716beaf24bd07c (Zip ファイル)

2d51e764bf37e2e8c845d980a4d324e8a1406d04a791a57e6082682ce04517db (Zip ファイル)

79ffaa5453500f75abe4ad196100a53dfb5ec5297fc714dd10feb26c4fb086db (Locky)

ドメイン:

bolayde[.]com

tangopostale[.]com

キャンペーン 2

件名:ブロックされたトランザクションケース番号 <乱数>

ハッシュ:

0822a63725345e6b8921877367e43ee23696d75f712a9c54d5442dbc0d5f2056 (JS ファイル)

55d092af73e5631982da6c165dfa704854b92f74eef0846e4b1aad57d0215251 (Rar ファイル)

ec9c06a7cf810b07c342033588d2e7f5741e7acbea5f0c8e7009f6cc7087e1f7 (Locky)

ドメイン:

unwelcomeaz[.]top

まとめ

2016 年における迷惑メールを取り巻く環境は、何百万という悪意のある電子メールを送信した Locky キャンペーンが大部分を占めていました。Necurs がインターネットから姿を消した期間があり、その間はボリュームが減少しました。現在も非活動期間は続いており、迷惑メール数が減少してから 1 ヵ月が経とうとしています。とはいえ、少数ながらも Locky は今も配信され続けています。

問題は、いつ Necurs が本来の勢いでインターネット上に戻ってきて膨大な量の迷惑メールを送信し、Locky だけでなく、Dridex やその他の種類のメッセージを配信し始めるかです。たとえば、Necurs の活動中には、ブラックリストに約 35万 ~ 40万の IP アドレスが追加されます。このブログの冒頭にある画像からもわかるように、この数字は 50 万近くに及んだことがあります。数多くの迷惑メールの原因となる Necurs が復活しないとすれば、他の何かがその空白を埋めることになるでしょう。同様に、2016 年は主なエクスプロイト キットが姿を消した年でした。同じことがスパムにも起こっているのかもしれません。

クライムウェアは大きな利益を狙った試みで、その収益は年間 10 億ドルに上ろうとしています。これには大きなリスクが伴います。もしかすると私たちは、攻撃者がこうした活動から早い段階で手を引き、違法活動に伴う厳しい刑罰から逃れようとする時代に突入しているのかもしれません。

カバレッジ

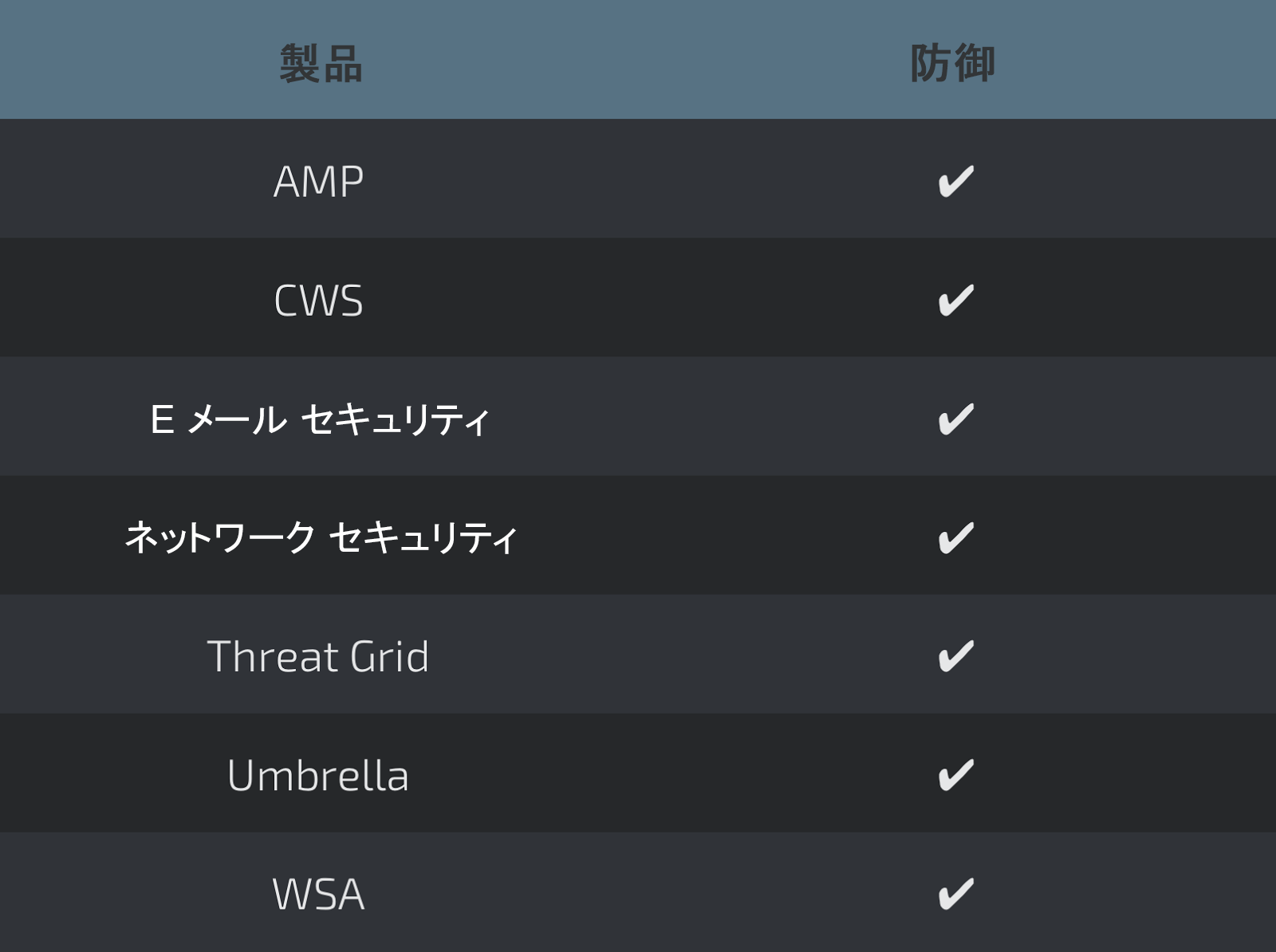

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されたマルウェアを検出します。

E メール セキュリティ![]() は、キャンペーンの一環として攻撃者が送りつける悪意のある電子メールをブロックします。

は、キャンペーンの一環として攻撃者が送りつける悪意のある電子メールをブロックします。

IPS や NGFW のネットワーク セキュリティ保護には、攻撃者による不正なネットワーク アクティビティを検出できる最新のシグネチャが備わっています。

AMP Threat Gridは、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を組み込みます。

Umbrella![]() は悪意のあるアクティビティに関連付けられているドメインの DNS 解決を防止します。

は悪意のあるアクティビティに関連付けられているドメインの DNS 解決を防止します。

本稿は 2017年1月18日に Talos Group

のブログに投稿された「Without Necurs, Locky Struggles

」の抄訳です。