この数週間にわたり、米国における複数の政治組織、政府機関、および民間企業団体に対するサイバー攻撃に関する議論が起こっています。こうした議論は、これらのサイバー攻撃が 2016 年の連邦選挙への干渉を目的としているという主張だけでなく、これらの注目のセキュリティ侵害の責任者を特定することを中心に展開されました。2016 年 12 月 29 日、アメリカ合衆国国土安全保障省(DHS)および連邦捜査局(FBI)は、攻撃者がこららの機関に不正アクセスする際に使用したツールとインフラストラクチャの一部を詳しく説明した共同分析報告書![]() を発表しました。DHS と FBI による共同報告書では、こうしたアクティビティを「GRIZZLY STEPPE」と呼んでいます。Talos は GRIZZLY STEPPE に関連する悪意のあるアクティビティについてのこうした議論および報告書を認識しており、シスコのお客様の保護を確保するための対応を実施しました。

を発表しました。DHS と FBI による共同報告書では、こうしたアクティビティを「GRIZZLY STEPPE」と呼んでいます。Talos は GRIZZLY STEPPE に関連する悪意のあるアクティビティについてのこうした議論および報告書を認識しており、シスコのお客様の保護を確保するための対応を実施しました。

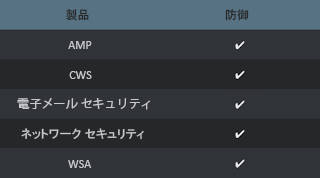

GRIZZLY STEPPE に対するシスコのカバレッジは、シスコのセキュリティ製品、サービス、およびオープン ソース テクノロジーを通じて利用可能です。DHS と FBI による報告書に掲載されている IP アドレスは評価もされており、該当するものはブラックリスト化されています。Talos は今後も新しい開発への監視を継続し、シスコのお客様の保護状態を維持していきます。

AMP の保護

- W32.55058D3427-95.SBX.TG

- W32.9ACBA7E5F9-95.SBX.TG

- PHP.2D5AFEC034.backdoor.DRT

- W32.AC30321BE9-95.SBX.TG

- W32.9F918FB741-95.SBX.TG

- PHP.0576CD0E94.backdoor.DRT

- W32.Auto.0fd050.182066.in01

- PHP.1343C905A9.backdoor.DRT

- PHP.20F76ADA17.backdoor.DRT

- PHP.249EE04814.backdoor.DRT

- PHP.2D5AFEC034.backdoor.DRT

- PHP.3BD682BB78.backdoor.DRT

- PHP.449E7A7CBC.backdoor.DRT

- PHP.6FAD670AC8.backdoor.DRT

- PHP.7B28B9B85F.backdoor.DRT

- PHP.7DAC01E818.backdoor.DRT

- PHP.9376E20164.backdoor.DRT

- PHP.A0C00ACA2F.backdoor.DRT

- PHP.AE67C121C7.backdoor.DRT

- PHP.BD7996752C.backdoor.DRT

- PHP.D285115E97.backdoor.DRT

- PHP.DA9F2804B1.backdoor.DRT

Web レピュテーション/DNS 保護

- efax.pfdregistry.net

- private.directinvesting.com

- www.cderlearn.com

- ritsoperrol.ru

- littjohnwilhap.ru

- wilcarobbe.com

- one2shoppee.com

- insta.reduct.ru

- editprod.waterfilter.in.ua

- mymodule.waterfilter.in.ua

- efax.pfdregistry.ne

Snort ルール

41122-41136

ClamAV シグネチャ

- Win.Trojan.OnionDuke-5486244-0

- Win.Trojan.Agent-5486255-0

- Win.Trojan.OnionDuke-5486245-0

- Php.Malware.Agent-5486261-0

- Win.Trojan.Agent-5486256-0

新たな情報が追加されるまでの間は、後にルール、シグネチャ、およびその他の検出が追加されたり、現行のルールが変更されたりする場合がありますのでご注意ください。最新のルールの詳細については、Defense Center または Snort.org を参照してください。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されたマルウェアを検出します。

Email Security![]() は、攻撃活動の一環として攻撃者が送信した悪意のある電子メールをブロックできます。

は、攻撃活動の一環として攻撃者が送信した悪意のある電子メールをブロックできます。

IPS や NGFW のネットワーク セキュリティ アプライアンスには、攻撃者による不正なネットワーク アクティビティを検出できる最新のシグネチャが備わっています。

本稿は 2017年1月6日に Talos Group

のブログに投稿された「Cisco Coverage for ‘GRIZZLY STEPPE’

」の抄訳です。