Talos 情報開示責任ポリシーの変更

Talos 情報開示責任ポリシーの変更

脆弱性の責任ある開示は、セキュリティ調査の主要な側面です。脆弱性の責任ある開示を実現するには、利害関係の間でバランスを取ることが課題となることも珍しくありません。すなわち、製品のパッチ適用面でベンダーを助けつつ、ゼロデイ状況![]() を防ぐため一般ユーザに周知する必要もあります。大企業の重大な脆弱性をホワイト ハット チームが発見したとすれば、攻撃者も同じ脆弱性を不正利用しようと試みることは十分に想定されます。しかしこれは心安まる話ではありません。研究者は、製品を修正するニーズやベンダーの能力、そしてお客様やコミュニティ全体のセキュリティとの間で慎重にバランスを取る必要があります。

を防ぐため一般ユーザに周知する必要もあります。大企業の重大な脆弱性をホワイト ハット チームが発見したとすれば、攻撃者も同じ脆弱性を不正利用しようと試みることは十分に想定されます。しかしこれは心安まる話ではありません。研究者は、製品を修正するニーズやベンダーの能力、そしてお客様やコミュニティ全体のセキュリティとの間で慎重にバランスを取る必要があります。

Talos では、情報開示責任ポリシーに関してタイムライン、業界の応答時間、そして最終結果を観察し続けてきた結果、ポリシーにいくつかの変更を加えています。ベンダーの脆弱性レポート、および情報開示ポリシーの全文は、こちらから入手できます。

http://www.cisco.com/c/en/us/about/security-center/vendor-vulnerability-policy.html

今回の変更点には、前回の開示ポリシー変更以来なされたベンダーからのフィードバックや業界の変化に基づくタイムラインの調整が含まれています。

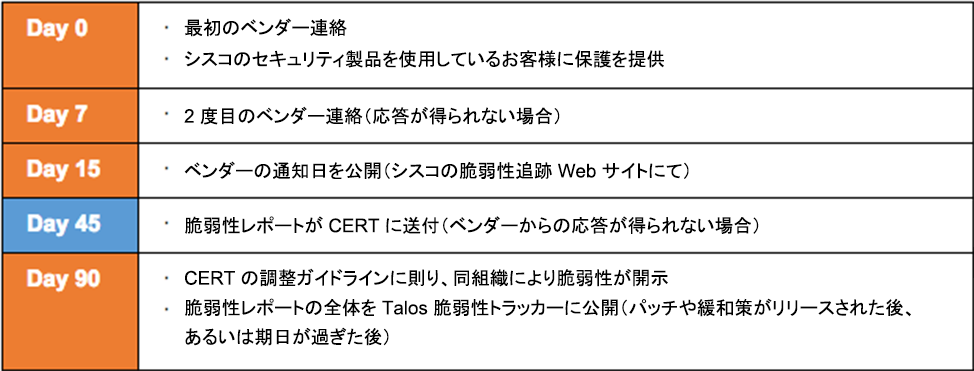

スケジュールの調整

Talos では、90日の公開ウィンドウを反映するため、ポリシーのスケジュールを変更します。今回の変更は、ベンダーからのフィードバック、パッチ適用までの平均時間(Talos の脆弱性開発チームのデータに基づく)、そして一般インターネット ユーザの保護を向上させるのに最適な脆弱性開示期限といった、複数の要因に基づいています。次の図では、更新された情報開示ポリシーにおける主な手順の概要を説明します。タイムライン目標については、パッチ適用までの時間を十分に確保するため、ベンダーと随時調整する予定です。パッチ適用までの時間を短縮するよう促すため、タイムライン目標はケース バイ ケースで確認されます。何らかの脅威が発生した場合など、考慮すべき事情がある際は、開示ポリシーやタイムラインが前後で調整される可能性もあります。

最初の連絡から 45 日間経ってもベンダーから返答が得られない場合は、カーネギーメロン大学のコンピュータ緊急対応チーム(CERT)にも脆弱性レポートを送信します。ベンダーに対してはその後、CERT の脆弱性開示ガイドライン![]() に則り、脆弱性情報が一般公開されるまで約 45 日間の期日を設けます。

に則り、脆弱性情報が一般公開されるまで約 45 日間の期日を設けます。

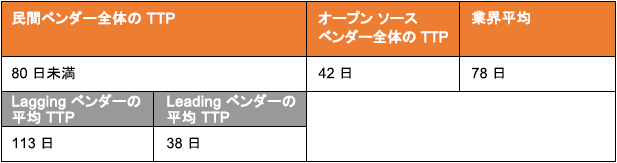

次に、各ベンダーのタイムラインとパッチ適用時間(TTP)に関する発見をご紹介します。ベンダー全体の平均パッチ適用時間は 78 日でした。一見すると、民間ベンダーは、オープン ソース ベンダーよりも対応が遅れる傾向にあります。ただし、さらに分析すると興味深い事実が明かになりました。

143 件の Talos バグ レポート(サンプル)から抽出したデータ。

一番上の行が示すデータは表面的な部分にしか過ぎず、実際のところはより複雑です。これを説明するため、民間ベンダーを Leading (ポリシー タイムフレーム内で迅速)と Lagging(既存のタイムフレームよりも長期間を有する)の 2 種類に細分しました。興味深いことに、コンシューマ ソフトウェア大手ベンダーの数社は Leading カテゴリに分類されています。これらのベンダーのうち、応答が最も速いのは「Quick Turn-around Commercial(応答が速い民間ベンダー)」の注釈が付けられています。これらのベンダーには、いくつかの共通点が見受けられます。それらの大手民間ベンダーは有名なコンシューマ向けソフトウェアを提供しており、製品のセキュリティについて一般公開し、脆弱性報奨金制度を積極的に取り入れています。すなわち、これらのベンダーは製品のセキュリティに多額を投資しており、セキュリティを重視していることが分かります。パッチ適用時間について言えば、それらのベンダーはオープン ソース ベンダーにも引けを取っていません。ただし、Lagging カテゴリの民間ベンダーによって、平均が 40 日未満から 78 日にまで押し下げられています。しかし幸いにも、Leading カテゴリに分類されるベンダーの数は上昇傾向にあります。話は逸れますが、この期間にオープン ソース ベンダーは「速度記録」を更新しており、同日に修正パッチをリリースするまでに至っています。

業界の動向

上記のデータからは、プラスの傾向を読み取ることができます。ゼロデイ攻撃が実際に発生した場合に顧客が被る経済的影響の大きさについて、ベンダーの間で認識が高まっているのは明かです。また、マーケットプレイスにおける信頼の低下は、ベンダーと顧客の双方に対して、取り返しのつかない損害を与える可能性すらあります。ベンダーの間でアップデート、パッチや修正の優先順位が高まっていることは、Talos も認識しています。情報開示ポリシーの変更では、ベンダーにとって現実的なタイムラインを反映しており、Talos におけるプロセスと業界の他のプログラムとの間で整合性が取られています。

今回のポリシー変更における目標はシンプルかつ明確です。すなわち、ベンダーやセキュリティ コミュニティとの協調体制を強化し、できるだけ多くの脅威を軽減することを目指しています。もちろん、各脆弱性がそれぞれ異なることも理解しています。

詳細については、正式のポリシー ドキュメントを次のリンクから参照してください。

http://www.cisco.com/c/en/us/about/security-center/vendor-vulnerability-policy.html

本稿は 2016年11月28日に Talos Group

のブログに投稿された「Talos Responsible Disclosure Policy Update

」の抄訳です。

Tags: