投稿者:Nick Biasini![]()

エクスプロイト キットを取り巻く一部の状況は、過去 6 か月で大きく変化しました。その変化は、4 月~5 月にかけて Nuclear が活動を停止したことや、6 月末の Angler の終了と同時期にロシアでサイバー犯罪者が逮捕されたことから始まっています。2016 年に入ると一部のエクスプロイト キットがなりを潜めてきましたが、最近は Neutrino もその中に加わっています。残っているのは、トップの座を狙う比較的小規模のエクスプロイト キット群です。これらのキットは、現在もランサムウェアやバンキング型トロイの木馬のようなペイロードを使っており、何百万ドルもの金を稼ぎ続けています。

そこで今回は、まだ活動を続けているエクスプロイト キットの 1 つである「Sundown」を取り上げます。Sundown エクスプロイト キットはかつて、Magnitude や Sweet Orange などと同じ 2 番手のエクスプロイト キットの 1 つでした。これらのキットは、ユーザへの侵入には成功していますが、一般に高度な技術は持ち合わせておらず、他の主なエクスプロイト キットのように幅広く使用されることもありません。これらの脅威が重要でないとは言いませんが、被害に合う可能性の点で言えば、Angler や RIG など従来の他の EK と比べると、これまでのところ影響の範囲は大きくありません。

Talos では数週間にわたって Sundown の活動を重点的に調査してしましたが、その結果、驚くべきことを発見しました。これは比較的小規模なインフラストラクチャ領域で動作するキットだったのですが、過去最大級のドメイン シャドウイングが実装されていることが判明しました。このキャンペーンはごく少数の IP を足掛かりに活動を開始しましたが、最終的には 8 万を超える悪意あるサブドメインが発見されています。それらのサブドメインは、さまざまな登録アカウントを利用している 500 以上のドメインに関連付けられていました。このようなキットは、従来のブラックリストによるソリューションでは防御できません。Sundown の手口は非常に巧妙で、使用するサブドメインを短期間で入れ替えて検出を逃れようとしていました。中には、ドメイン シャドウイングに 1 回しか使用されなかったと思われるものもあり、それらはブラックリストによって停止させるのが非常に困難です。

概要

Sundown は、他の大半のエクスプロイト キットと同じように動作します。ランディング ページや、ペイロードを含むエクスプロイト ページなど、いくつかのパーツで構成されています。現在のほとんどのエクスプロイト キットでは、リダイレクトの最初のポイントとして主にゲートが使用されています。大半の被害者は、侵害された Web サイトまたは悪意のある広告のいずれかの方法でエクスプロイト キットに誘導されています。今回調査したキャンペーンでは、トラフィックの送信元として、侵害された Web サイトが主に利用されていました。

侵害された Web サイトの大半は、iframe が Web ページのどこかに追加され、画面から外れた場所に表示されるようになっています。これは Sundown のキャンペーンでも同様でした。

![]()

侵害された Web サイトからのゲートによるリダイレクト

上記の最初のリダイレクトは、このキャンペーンに使用されていたゲートを示しています。そして、以下に示すように、シャドーイングされた別のドメインによって、別のページに誘導されます。

ゲートからリダイレクトされたエクスプロイト キットのランディング ページ

ハイライトされている箇所は、Sundown のランディング ページに実際にリダイレクトしている部分です。このランディング ページは次にユーザのシステムを調査して潜在的な脆弱性が存在するかどうかを判断し、悪意のあるペイロードを含むエクスプロイト ページを配信します。Sundown のサーバからのレスポンスのヘッダーには、Sundown と他のエクスプロイト キットのトラフィックとを明確に区別できるフィールド(「Yugoslavian Business Network」)が含まれています。この固有の文字列は、Sundown から配信されるすべてのランディング ページのレスポンスに含まれています。そのサンプルを次に示します。

Sundown のコーリング カード:Yugoslavian Business Network

これは、ランディング ページのリクエストにだけ見られるもので、エクスプロイト ページのリクエストには明らかに存在しないことに注意してください。

Sundown のエクスプロイト ページの GET リクエスト例

Sundown の感染チェーンには、/undefined と書かれた、もう 1 つの GET リクエストがあります。その結果、エクスプロイト ページがリクエストされる前にサーバから 404 が返されます。Sundown によるエクスプロイトについて Talos が観察したところ、被害者への侵害には Adobe Flash と Silverlight の脆弱性を利用しています。ひとつ興味深いのは、Sundown の攻撃ファイルは拡張子がすべて統一されていたことです。つまり、Flash のファイルに対するリクエストはすべて「.swf」で終わっており、Silverlight に対するリクエストは「.xap」で終わっています。普通のエクスプロイト キットならアクティビティを隠そうと試みるものなので、これは珍しいケースです。

キャンペーン

これらの情報に基づいて、Talos はこのエクスプロイト キットに関するデータの収集を始めました。最初に収集したのは、Sundown のホスティング IP アドレスです。このキャンペーンを実行した攻撃者は、Sundown のホスティング システムをかなり長期間利用していました。エクスプロイト キットを追跡してきたこれまでの経験からすると、キットのホスティング サーバが長期間アクティブになっていることは普通ありません。Angler の場合は通常 12 時間未満で、長くても 48 時間でした。Sundown のホストとして確認された IP の中には、数週間アクティブになっているものや、場合によっては数か月に及ぶものもありました。これは予想していなかったことです。というのは、アクティビティ のホスティング IP は、ほとんどのセキュリティ プロバイダーによって比較的短時間のうちに無効にされるからです。今回の Sundown のキャンペーンに使用されたホストは、オランダでのみホストされていました。オランダのプロバイダーにはアクティビティについて通知しましたが、この記事の執筆時点では、なんの回答もなく、措置も取られていないようです。

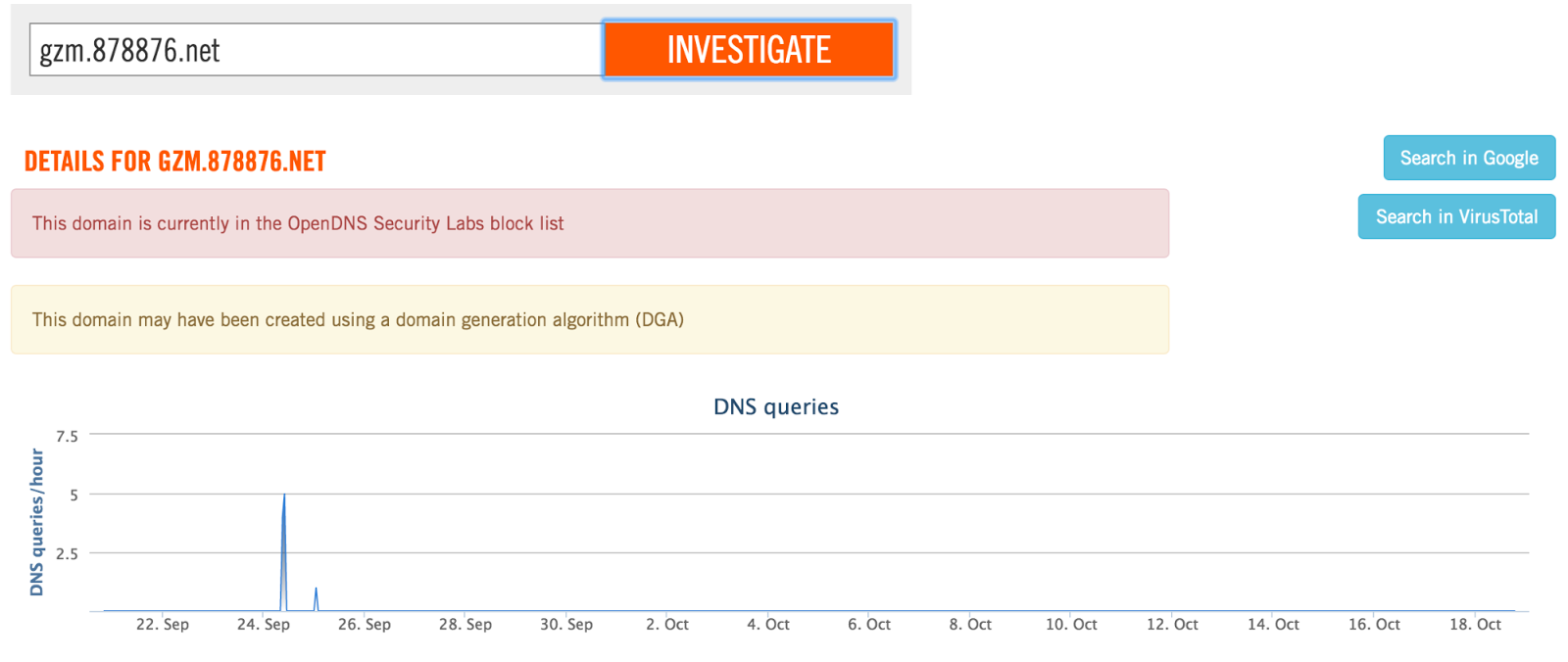

調査期間中にこのキャンペーンに関連して発見された IP は10 種類のみでした。チームはさらに、これらのホストに関連する DNS アクティビティの調査を開始しましたが、その結果は特筆すべきものでした。問題の IP に関連する DNS アクティビティを調査したところ、8 万種類を超えるサブドメインが発見されました。興味深いのは、これらのドメインがアクティブとして観察された時間です。ほとんどの場合、ドメインがアクティブな時間は、1 時間未満でした。また、ドメインに関連付けられているアクティビティはあまり多くありませんでした。概して、各サブドメインへのリクエストはごく少数で、場合によっては、1 つのリクエストしか発見されませんでした。

Sundown サブドメインのアクティビティ

これらの何千にも及ぶサブドメインは、数百の異なるドメインに関連付けられており、その大半は、異なる 2 つの登録アカウントが所有しているものでした。ドメインの中にはプライバシー保護機能を利用して登録されているものもあるので、実際にどれだけの登録アカウントが攻撃者に利用されていたのかを把握する現実的な方法はありません。

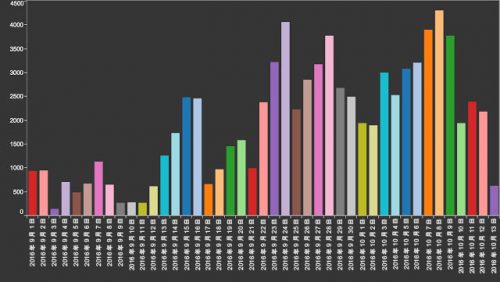

サブドメイン アクティビティを日別に分類して見てみると、興味深いことがわかります。次に示すように、1 日に登録されるサブドメインの数は、4,300 を少し越えたところがピークになっています。

Sundown の一意なサブドメインの数(日単位)

今回の Sundown キャンペーンでは、1 日 24 時間を通して、1 分間に約 3 つのサブドメインが生成されていたことがわかりました。ドメインの数が多すぎて手に負えないように思えたので、基本的なチェックのみ行いました。その結果、今回の Sundown キャンペーンは、利用していたドメインに対して、実は従来のドメイン シャドウイングではなくワイルドカードを使用していたようでした。いくつかの DNS リクエストを以下に示します。最初のものは、実際の Sundown のドメインで侵害が確認されています。他の 2 つのドメインは、サブドメインとして「random」を使用していたものも含め、複数のサブドメインで構成されています。

ワイルドカードを使用したドメインの例

ワイルドカードを使用したドメインの例

このように、問題となっているすべてのドメインは Sundown のホスティング サーバへと名前解決されています。他のエクスプロイト キットを利用したこれまでのキャンペーンでは、エクスプロイト キットのユーザが実際にサブドメインを作成するのが確認されています。Sundown は、ドメイン シャドウイングを使用しません。その代わり、ドメインにワイルドカードを使用してアクティビティをホストします。このタイプの技術には、コア ドメインに影響を与えるという明らかな問題があります。侵害された登録アカウントを利用している場合は、これが顕著になります。このキットのホストとして使用しているドメインがアクティブな場合、たとえそれがパーク保留中ページのようなシンプルなものであったとしても、影響を与える可能性があります。現在パーク保留中のドメインを例にとると、通常、www.ドメイン名[.]TLD のサーバでドメインをホスティングすることになります。ワイルドカードの使用には問題点があり、誰かがそのドメインを名前解決しようとすると、悪意のあるサーバにリダイレクトされてしまいます。それがこのキャンペーンにも該当しました。

また、データから、www.ドメイン名[.]TLD が正規のホスティング サーバに名前解決された後で Sundown サーバにも名前解決されたという結果が発見されましたが、これも、上で述べたことが原因です。さらに、Sundown アクティビティのホスティングに使用された IP アドレスを詳しく分析した結果、2,300 万のサブドメインが検出されましたが、その説明もつきます。

ペイロードに関しては、バンキング型トロイの木馬のみを配信していることが確認されました。バンキング型トロイの木馬やランサムウェアをペイロードとして利用するのは、現在のエクスプロイト キット ユーザにとってはごく当然の選択です。そのような犯罪者は金銭を得ることを目的にしており、現時点では、バンキング型トロイの木馬やランサムウェアが一番簡単に大金を手に入れられる方法だからです。

YBN のロゴ

エクスプロイト キットでは一般に、サーバからコンテンツが提供される仕組みに注目します。たとえば、アクティブなランディング ページに直接アクセスしたとしても、データが提供されることはほとんどありません。キットは通常、コンテンツを提供する前に、特定のリファラなどのデータ ポイントを探します。典型的なレスポンスは、空のファイル、または HTTP 404 です。ところが、当チームの調査の中で、Sundown のランディング ページに対して何もパラメータを指定せずに GET リクエストを試してみたところ、結果は驚くべきものでした。空データや 404 ではなく、実際にデータが戻ってきたのです。

Base64 でエンコードされた Sundown のロゴ

Web ページのメタ タグに、Base 64 でエンコードされた大きな BLOB が指定されているのがわかると思います。この BLOB が復号されても、Base 64 でエンコードされた BLOB がさらに 2 つある、別の Web ページが現れます。すべて復号されると最後に、背景と画像が表示されたきれいな Web ページが登場します。

Sundown YBN Web ページのコーリング カード

どうやら、Sundown の開発者が、自らの組織「Yugoslavian Business Network」のロゴを披露したようです。

IOC

ドメイン![]()

IP アドレス![]()

キャンペーンでドメインにワイルドカードが使用されたため、サブドメインは含まれていません。

まとめ

直近の数ヵ月で主なエクスプロイト キットが急速に消滅したため、状況に大きな変化が生じました。現在は、少数のエクスプロイト キットだけが活動を続けている状況です。その中で、以前は 2 番手の EK であったキットが台頭し始めています。Sundown は、当初考えていたよりもはるかに広範囲に展開されているエクスプロイト キットです。インフラストラクチャの観点からは大きな割合を占めてはいませんが、このキットに接触しているユーザは多数存在します。

Sundown とこれまで見てきた他の主なキットとの間には、いくつかの大きな違いがあります。それは、Sundown が、エクスプロイトを再利用すること、ドメインにワイルドカードを使用すること、キットをあまり隠そうとしていないこと、などです。この事実から、Sundown には他のキットで見られたような高度な技術がないか、あるいは単にアクティビティを隠すつもりがないかのいずれかであることが伺えます。このことはまた、ユーザを侵害するのに高度な技術は必要ないことも示しています。この状況が今後半年から 1 年の間にどのように変化するのか観察していくとおもしろいでしょう。エクスプロイト キット市場への参入を目論んでいる犯罪者にとって大きな機会があることは明らかです。このタイプのアクティビティの開発や維持が労力に見合わないというころまで来ているのか、それが今後の課題です。引き続きご覧ください。

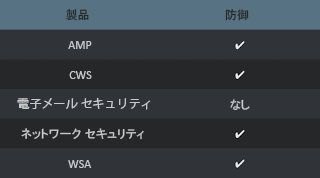

カバレッジ

監視対象のドメインは、発見され次第、シスコのドメイン レピュテーション システムによりブロックされます。また、エクスプロイトのために悪用されているファイルもブロックされます。

最新のルールの詳細については、Firepower Management Center、FireSIGHT Management Center、または Snort.org を参照してください。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されるマルウェアを検出します。

IPS のネットワーク セキュリティ保護や NGFW には、攻撃者による不正なネットワーク アクティビティを検出できる最新のシグネチャが備わっています。

本稿は 2016年10月31日に Talos Group

のブログに投稿された「Sundown EK: You Better Take Care

」の抄訳です。