「Tofsee」による個人情報の流出にご注意ください。攻撃性を増すボットネット

執筆者:Edmund Brumaghin

サマリー

「Tofsee」とは、少なくとも 2013 年から存在している多目的マルウェアです。このマルウェアは多くのモジュール![]() で構成されています。それらのモジュールを用いることで、スパム メッセージの送信、クリック詐欺の実行、仮想通貨のマイニングといった多様なアクティビティを実行します。いったん感染すると、システムは Tofsee スパム ボットネットの一部となり、大量のスパムメールを送信するために悪用されます。これには、他のシステムにも感染を広げ、攻撃者の支配下にあるボットネットの全体数を増やす目的があります。

で構成されています。それらのモジュールを用いることで、スパム メッセージの送信、クリック詐欺の実行、仮想通貨のマイニングといった多様なアクティビティを実行します。いったん感染すると、システムは Tofsee スパム ボットネットの一部となり、大量のスパムメールを送信するために悪用されます。これには、他のシステムにも感染を広げ、攻撃者の支配下にあるボットネットの全体数を増やす目的があります。

RIG エクスプロイト キットによって Tofsee を拡散し、マルバタイジングによりエンドポイントを侵害する手口については、今年初め Talos が投稿したブログ![]() で紹介されています。「マルバタイジング」とは、エクスプロイト キットによって一般的に使用されている手法です。感染済みの広告を Web サイトで配信し、そこにアクセスしたユーザを感染させる狙いがあります。この手のアクティビティは 6 月に消滅したかに見えましたが、Talos による分析では、Tofsee の拡散を狙った悪意のある添付ファイルが含まれるスパム キャンペーンの発生量と勢いが最近になって目立って増加しています。

で紹介されています。「マルバタイジング」とは、エクスプロイト キットによって一般的に使用されている手法です。感染済みの広告を Web サイトで配信し、そこにアクセスしたユーザを感染させる狙いがあります。この手のアクティビティは 6 月に消滅したかに見えましたが、Talos による分析では、Tofsee の拡散を狙った悪意のある添付ファイルが含まれるスパム キャンペーンの発生量と勢いが最近になって目立って増加しています。

Tofsee によるスパム キャンペーン

脅威の展望から Angler エクスプロイト キットが消滅した 2016 年 6 月には、他の主要なエクスプロイト キットが異なるペイロードへの移行を開始しました。RIG エクスプロイト キットも、拡散対象を Tofsee から他のペイロードに移しています。サイバー犯罪者にとって別のペイロードを拡散する方が(収益化の観点から)魅力的である、あるいは異なるマルウェアの拡散を狙う別の攻撃者が同じエクスプロイト キットを拡散手口として使用しているだけ、などの理由が考えられます。

ホストの感染を試みたスパムの発生量を踏まえ、新しいノードは速やかに DNS-based Blackhole Lists(DNSBL)に追加されました。これにより、新しいスパム メッセージの送信は大部分の大手電子メール サービス プロバイダーによって拒否されます。スパム レベルを一定以下に保つには、新しいノードを常に追加する必要があります。RIG が Tofsee ペイロードの拡散を停止した時点で、Tofsee を利用した攻撃者らは代わりの拡散手段に切り替えています。

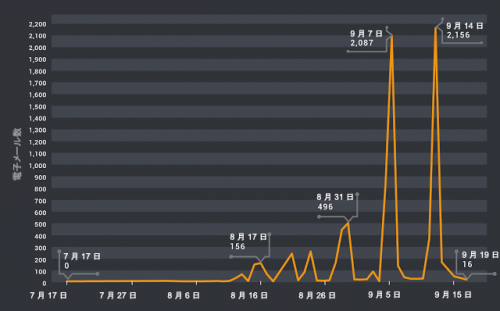

Tofsee ボットネットはスパムを送信することで有名ですが、これまでのメッセージには大人向けの出会い系サイトや製薬業界の Web サイトへのリンクが含まれてきました。Talos の分析によると、8 月以降は、ボットネットによって送信されるスパムが本質的に変化しています。Tofsee のスパム ボットネットは、マルウェア ダウンローダとして機能する、悪意のある添付ファイルを使用するようになっています。このアクティビティの発生量と勢いは増加傾向にあります。

図 1:マルウェア ダウンローダを含む電子メールの数

最初の感染ベクトル

Tofsee の亜種による最初の感染例では、悪意のある添付ファイルをフィッシング電子メールで送り付け、ユーザを開くよう仕向けたと考えられています。フィッシング電子メールの送信者は東ヨーロッパ(ロシアやウクライナ)出身の女性を騙っており、件名は大人向けの出会い系サイトに関するものです。本文の内容は電子メールごとに若干異なっていますが、Talos の分析では、すべてのメッセージで同じフォーマットが流用されています。メッセージでは、ZIP アーカイブの中に送信者自身の写真や、ロシアの大人向け出会い系サイトへのリンクなどが含まれていると騙っています。Tofsee メッセージ本文の例は次のとおりです。

図 2:Tofsee スパム メッセージの例

JavaScript のダウンローダ

添付ファイルは、[送信者名]-photos.zip の名前が付けられた ZIP アーカイブで、JavaScript ファイルを含んでいます。分析されたケースでは、JavaScript ファイルに必ず女性の名前が付けられています。ファイル名とハッシュはメール グループ間で変化し、1日ごとに複数のメッセージが送信されます。添付ファイルの JavaScript のコードは、分析を困難にするために難読化されています。

図 3:難読化された JavaScript ダウンローダの例

この JavaScript では、WScript ダウンローダが難読化されています。このダウンローダは、攻撃者の制御下にある Web サーバから悪意のある PE32 実行可能ファイルを取得して実行するために使用されます。PE32 が実行されると、ダウンローダは悪意のある実行ファイルを取得して実行し、システムを Tofsee に感染させます。

感染の詳細

マルウェアは、ランダム名が付けられた PE32 実行可能ファイルを %USERPROFILE% ディレクトリにドロップします。

図 4:ドロップされた Tofsee のバイナリ

ドロップされた実行可能ファイルはスタートアップに登録され、感染したユーザがシステムにログインするたびに起動されます。これは、HKCU\Software\Microsoft\Windows\CurrentVersion\Run にエントリを追加することで実行されます。

図 5:共通の手口

%TEMP% ディレクトリに一時的に保存されたバッチ ファイルにより、初期バイナリを削除します。

図 6:TEMP ディレクトリに保存されるバッチ ファイル

いったん感染すると、システムは各種 SMTP リレーへの接続を開始し、スパム メールを送信し始めます。

図 7:SMTP 接続

また、クリック詐欺ルーチンの一環としてマルウェアが広告クリックをシミュレートしようと試みるのに伴い、HTTP GET リクエストが定期的に生成されます。

図 8:HTTP 接続

まとめ

攻撃者はマルウェアの拡散方法やシステムの攻撃手口を常に進化させているため、脅威も常に変化しています。また、インターネット ユーザおよびデバイスがかつてなく増えている現状を悪用することで存在感を高めるよう、休まることなく攻撃を仕掛けてきます。脅威の展望の中で Talos の幅広い視野を活用することで、これらの脅威を効果的に監視し、攻撃者が使用する戦略、手口や手順の変化を迅速に検出します。これにより、お客様のネットワークとデータを今後も引き続き保護することができます。

カバレッジ

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されたマルウェアを検出します。

IPS や NGFW のネットワーク セキュリティ保護には、攻撃者による不正なネットワーク アクティビティを検出できる最新のシグネチャが備わっています。

ESA は、攻撃活動の一環として攻撃者が送信した悪意のある電子メールをブロックできます。

セキュリティ侵害の指標

URL:

hXXp://franny.goadultgame[.]ru:80/js/boxun4.exe

hXXp://getfile.myadultgame[.]ru:80/js/boxun4.exe

hXXp://gsbooz.goadultgame[.]ru:80/js/boxun4.exe

hXXp://ibvl.theadultgame[.]ru:80/js/boxun4.exe

hXXp://oajwwh.goadultgame[.]ru:80/js/boxun4.exe

hXXp://picshare.adultgamemedia[.]ru:80/js/boxun4.exe

hXXp://pics.theadultgame[.]ru:80/js/boxun4.exe

hXXp://reworder.adultgamesite[.]ru:80/js/boxun4.exe

hXXp://rkeujctg.adultgamemedia[.]ru:80/js/boxun4.exe

hXXp://video.theadultgame[.]ru:80/js/boxun4.exe

hXXp://view.webadultgame[.]ru:80/js/boxun4.exe

ドメイン:

myadultgame[.]ru

theadultgame[.]ru

webadultgame[.]ru

adultgamesite[.]ru

goadultgame[.]ru

adultgamemedia[.]ru

datingst[.]ru

globalhotstore[.]ru

datingrg[.]ru

datingsd[.]ru

datingds[.]ru

datinghq[.]ru

datingfr[.]ru

datinghl[.]ru

dategh[.]ru

IP アドレス:

184.18.26.30

103.232.222.57

111.121.193.242

ダウンローダのファイル名:

Sandi.js

Tessa.js

Dori.js

Debbie.js

Lira.js

Griselda.js

Chere.js

Jess.js

Bettie.js

Katerine.js

Karena.js

Birdie.js

Blondelle.js

Pansy.js

Thomasina.js

Nananne.js

Abigail.js

Adelaida.js

ダウンローダのハッシュ:

fe6290253a02c231c07e8604c6b2a1b298520e112e0c0ba08f76c26724b3c820

f706c9c0982c358a165c5d31b218140461e110662332c6c508a9a66305311b17

7e3e4d33b9477f4d38934fdafa2203815950bef6d3b5b1011cd433035f9c0975

83a5e5e319169ec0de90a3ffa3513bbfdcb169fcda57ee671b9c4d08893f5d86

762be900fa19aff05fe6459da36b407b81cf08d2e95c8aa7b23870c2fe4178cc

40f039b9bfedbe5829c9301b0f2b1f322191694961f54a34853d5b4ae5627355

91e57da11ec889574aebd03f9a213d7154d899d2cf137ec7275e90201e62a170

f524ed3077caf65891d8b2c56c0fd32a5f58bba53ff09ad805fef8e7818a9b71

d9fa2cd39e8dd741a95bb83576e4f7a1e766e8e1ba6580676a5aad145b2ac56d

0274427bae4e479c28e9f8f21460cd03947c4878038458aeca406b7564563dc0

0931fc405a4bc660dc695f5da8f9e6c027832530e7ee48a5385ea6b43587ff52

0d98ad52e4db0085fbcf7d87465a14883e64038923e164d27e23983d4bde290c

f6d17a1034a08de4048ba3b5f3adea7aa7d11180277c74c3ea09e3826520f768

979ca79de2e3f3bdfa2a202824b3d6070aca61908f1413413777efeee224869f

e8072ee6e6007ba44071bee91bd25f88c3e9d5db8c49c59975946d8f421b7ab7

23a37772ff69c0da4294f858ee1b50ef8f261c007fc5ae0a1216757d0a1a4148

5d005f26295b05b7a9e8bf317c1452a616c362594e787d3bac5ecb2709059f2e

バイナリのハッシュ:

3100af215a1dbe16be91fa5ee4fd8def2c58623e5c7b3751e2a4c4df1263c5bc

08eb7d50f070f84227ba9a7f55149bcd775d700636417c917a317248acd2f57d

0904af6c04c349dddc1cdb1e76a7c0782dd750e36c3e2e9e84ea8e40f41905c6

0aaea185e269923b4181951b3761a33a745f1ff8671f9a17ee69798c605b7aff

25fae47b7959cfb5be90cffc9a33d0875a0f5cb8dc7f6bd1bfb926ca26e24ea3

4529bc3de5ac1e5807d91dbe9883aca563dc845ef80cbddd835fd04a4b2d7ab8

4cb9925bcc4d8e8e74f8a1288595b3775bc8a8e7cac3e2e05f4fe6fefceb8af2

5ba6eb7748f1e01c8302f8a97c264e82256f5b7c796b5a893550673c5ca0e134

5d06f55a5fb94d5717dfa798e670c3cdacbaa57a798fe917e0c69ee0e42cfcb8

6c6b60b62b1090fee62336852ecf2e9999050de32ec7a9114a0fce54fe9fb177

785c9f48829d0ac2958a403976346833d630e8eba24bf5fa4024d36e37d8f77d

7c41a29a697dab21b7303baf75bf931bdc06123b339349268e5de0f124818364

8204b8590b916268dd683a5d040225d1ec3836a473e79fda5463031da9cce632

906cbae96a9d21d0dd692b858f11c7515d515773da854add7dc695e8b0f973d1

9a7e3fda688862acbad677f62f99ac449c3df6b884408c80a34938dd18d5284f

9e0550c4a5dbbb19c30fa82ff05d28971d8934f1a954b24a6335ed19aeba72d5

a77355c3dd7f65957aab46a586463762e02cbfc981817fdb95c44b144dea1842

acb5bd713f0077725d754e98961eb4c691e1d68d45678597c5dbf1ff667e27ca

b1f96a761338ec65ecfb385486c583f8677fb865735b8d839a4a7ff094cc9744

b86c1f59060c6607f8da882ac45c9e4e82a899dbb57a77f007b15f8460d32a71

bcf9256595fa8da550b479ccfd518a67a1fc53ff2bffe990c3789dda29cc5886

c1a1b521a365402ec82adff554be11e22cdedce7d50dc49d47609b1b6aed2d79

c4808689aaf69cee2db9783d9831abe568e0953f9f6f1e80e162e99fb9c664f0

ca8851bdb285c02fd1d5176cffc9cedafe8838610466df859b33e465f3a91572

d2085fd53064953de40f9735ec31c09b479612cfa13597c9a30df4ebf06dd85b

e522062d780fc38f89c463f0a2002b3646681a1582435276d2f81d75b9c7696b

ffc9744be0450e5ed8dd296798c2562f688d77c954ed976c9ccb723163fa7006

Tags:本稿は 2016年9月29日に Talos Group

のブログに投稿された「Want Tofsee My Pictures? A Botnet Gets Aggressive

」の抄訳です。