投稿者:Nick Biasini

6 月の 3 週間ほどにわたって、脅威の状況に変化がありました。いくつもの重大な脅威が姿を消し、これまでにない再編が起こりました。3 週間という短い期間ではありましたが、インターネットは安全な場所になりました。今日に至るまで Angler エクスプロイト キットが再び現れることはなく、脅威の状況は恒久的に変わってしまったかのように見えます。この投稿では、Lurk と呼ばれるバンキング トロージャンに至る一連のつながりと、クライムウェアとの広範な結びつきを持つ登録アカウントについてご紹介します。

詳細

クライムウェアとは、金銭的利益のみを目的とするマルウェアです。この種のマルウェアは通常、エクスプロイト キットや、そこでよく使用されるペイロード、ランサムウェアなど、世界中に広がっている最大規模の脅威と何らかの関係があります。クライムウェアの重要な特徴の 1 つは、広範なユーザに無差別に大規模感染することです。特定の個人や組織を標的とすることもありますが、通常は、電子メールや Web などの媒体を通じて脅威と関わった者を侵害するように設計されています。過去 12 ~ 18 ヵ月にわたってランサムウェアは爆発的に増加し、クライムウェアの作成者や利用者に利益をもたらしました。Talos が日々検出するクライムウェアも、種類・量共に増加しています。しかし、さまざまなクライムウェアと、それらを作成し、実行する組織とのつながりは謎のままです。最近のニュースと、脅威状況に見られる大きな変化、それも特にクライムウェアに関連した変化を照らし合わせると、これまでに確認された中で最大規模の脅威組織の 1 つが摘発されたか、最低でも長期休暇に入ったように思えます。

サイバー犯罪グループの摘発

今月初め、サイバー犯罪グループがロシアで逮捕されました![]() 。この逮捕は Lurk と呼ばれるロシア特有のマルウェアに関連したものです。Lurk はロシアの銀行を専門に攻撃するバンキング トロージャンです。このマルウェアは、ロシア固有のものであったため、脅威自体について公表されていた情報はあまりありませんでした。Talos は Bedep および Angler の脅威アクターについて調査した際、このマルウェアに関する参照情報と共に C&C ドメインを確認しました。これについては今年 2 月の Kaspersky SAS で発表しており、またこちらでも公開しています。逮捕に関連して公開された情報によると、容疑者らはロシアの銀行

。この逮捕は Lurk と呼ばれるロシア特有のマルウェアに関連したものです。Lurk はロシアの銀行を専門に攻撃するバンキング トロージャンです。このマルウェアは、ロシア固有のものであったため、脅威自体について公表されていた情報はあまりありませんでした。Talos は Bedep および Angler の脅威アクターについて調査した際、このマルウェアに関する参照情報と共に C&C ドメインを確認しました。これについては今年 2 月の Kaspersky SAS で発表しており、またこちらでも公開しています。逮捕に関連して公開された情報によると、容疑者らはロシアの銀行![]() から最大4,500 万米ドルを奪った疑いが持たれています。

から最大4,500 万米ドルを奪った疑いが持たれています。

Lurk

逮捕以来、Lurk については十分な報告がなされているため、技術的観点についてはこの記事では割愛します。代わって、明らかにされた C&C インフラストラクチャに焦点を当てることにします。さまざまな情報源により、Talos では 125 を超える C&C ドメインをリストアップすることができました。

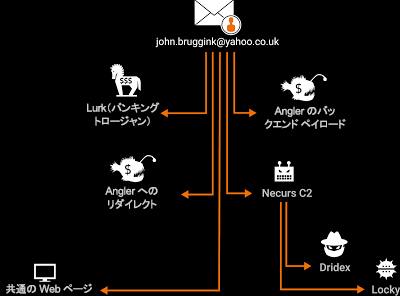

この情報に基づいて、ドメインの Whois 記録を調べ、いくつかの共通点を見つけました。特定された C&C ドメインの 85 % が john[.]bruggink@yahoo[.]co[.]uk という 1 つの登録アカウントに登録されていました。Bedep に関する Talos の調査を読んでいれば、この電子メール アドレスには見覚えがあるはずです。Bedep に加え Angler とも関係のある登録アカウントに関連付けられた 3 つの電子メール アドレスの 1 つだからです。この登録アカウントは、Angler のバックエンド通信で使用されるために注目されました。Talos は、このアカウントが登録された wittalparuserigh[.]com というドメインが、Angler エクスプロイト サーバの 1 つが配信するペイロードを供給していることを発見しました。さらに、Angler インスタンスへのユーザのリダイレクトに関与しているドメインを所有していること、また一部の C&C インフラストラクチャでは、Bedep C&C と同じデフォルト Web ページをホストしていることもわかりました。以下にサンプルを示します。

Angler の影響

この時点で Lurk と Angler の間に何らかのつながりがあることが明らかになりました。特に注目すべきは、Lurk の大部分が Angler を介してロシア国内の被害者に配信されていたということです。ここで問題となるのは、エクスプロイト キットに顕著な変化があったのか、あるとしたらどの程度の変化だったのか、ということです。次に起こったことは想定を上回るものでした。逮捕から 1 週間も経たないうちに、Angler が姿を消したのです。ここで、これがどれだけ重要な変化であるかについて少し解説しましょう。クライムウェアのプラットフォームとしての Angler は、生産性、成功率、緻密さにおいて群を抜く存在でした。以前 Talos が行った調査![]() によれば、Angler のユーザは、ランサムウェアの感染だけでも年間約 6,000 万ドルの収益を上げています。

によれば、Angler のユーザは、ランサムウェアの感染だけでも年間約 6,000 万ドルの収益を上げています。

Angler が姿を消したのはこれが初めてではありません。最近では今年初めに何週間も現れなかったことがありました。しかし、今回のことが今年初めのように一過性のものではないことを示す兆候があります。そのうち最も顕著なのがゲートに関するものです。ゲートは、ユーザがエクスプロイト キット自体と通信するメカニズムを担うため、エクスプロイト キットの活動を調査する上で重要な要素です。この数週間にわたり、Angler から他のエクスプロイト キットへの大規模な移行が確認されています。EITest から Neutrino![]() への移行についてはすでに報告されていますし、私が Hack In The Box

への移行についてはすでに報告されていますし、私が Hack In The Box![]() でお話ししたシャドウ ゲートも、Angler から Rig や Neutrino に移行しています。注意すべきは、Angler をホストするためにゲートが使用されているという証拠を私が発見したのは 1 年以上前であり、移行は突然行われたということです。

でお話ししたシャドウ ゲートも、Angler から Rig や Neutrino に移行しています。注意すべきは、Angler をホストするためにゲートが使用されているという証拠を私が発見したのは 1 年以上前であり、移行は突然行われたということです。

現時点で、大規模なゲートのほとんどは Rig または Neutrino に移行しています。これは、今年初めに Angler が姿を消した際にはなかったことです。また、Kafeine![]() によれば、キット自体の価格が上昇しているようです。これは主な攻撃者が市場から去ったことを示唆しています。移行先のエクスプロイト キットに Nuclear が含まれていないのも注意を引きます。Nuclear も、Talos と Checkpoint

によれば、キット自体の価格が上昇しているようです。これは主な攻撃者が市場から去ったことを示唆しています。移行先のエクスプロイト キットに Nuclear が含まれていないのも注意を引きます。Nuclear も、Talos と Checkpoint![]() による 2 つの調査プロジェクトの発表後に、ほどなく姿を消しました。Angler は Lurk とほぼ同時に姿を消した、最初のグローバルな脅威ですが、最後とはならないでしょう。

による 2 つの調査プロジェクトの発表後に、ほどなく姿を消しました。Angler は Lurk とほぼ同時に姿を消した、最初のグローバルな脅威ですが、最後とはならないでしょう。

Necurs

単一の特定地域を標的とするバンキング トロージャンと、最も大規模かつ洗練されたエクスプロイト キットがなくなったことは、重大ではありますが、調査を進めるとそれだけにはとどまらないようです。Talos が 2 月に実施した調査では、同じ John Bruggink の登録アカウントが所有する、Necurs に関連した C&C ドメインが 2 つ見つかりました。Lurk と Angler が続いて姿を消したのと同じ頃、Necurs ボットネット![]() も姿を消しました。Necurs ボットネットは、世界最大規模の、優れた特徴を備えたボットネットとして一般に認識されており、これがなくなることはクライムウェアにとっても大打撃です。Necurs が姿を消したことによって、Dridex と Locky も大きな影響を受けました。Talos では Dridex と Locky のそれぞれについて大幅な減少が観察されています。Locky の減少は特に著しく、まるで脅威の現場から根こそぎ取り除かれたかに見えるほどです。配信の大部分が何らかの形で Necurs ボットネットに依存していたようです。

も姿を消しました。Necurs ボットネットは、世界最大規模の、優れた特徴を備えたボットネットとして一般に認識されており、これがなくなることはクライムウェアにとっても大打撃です。Necurs が姿を消したことによって、Dridex と Locky も大きな影響を受けました。Talos では Dridex と Locky のそれぞれについて大幅な減少が観察されています。Locky の減少は特に著しく、まるで脅威の現場から根こそぎ取り除かれたかに見えるほどです。配信の大部分が何らかの形で Necurs ボットネットに依存していたようです。

Necurs の復活

このところ、上述の脅威のいくつかが復活していることが確認されています。Necurs ボットネットはネット上に再び出現しており、Locky と Dridex の両方を提供しています。姿を消していたのは約 3 週間ですが、復活したということは、これらの脅威は、消え去ってしまうには収益力があまりにも高かったことを示しています。今後も、活動を妨害されたり姿を消したりした主な脅威は、すべて復活する可能性があります。

脅威状況の再編

こうした脅威がすべて互いに関連していると確信を持って言うことはできませんが、これらの脅威すべてに関連する単一の登録アカウントが存在することは事実です。今回逮捕されたグループがこうした活動のすべてを行っていたとしたら、今回の逮捕劇はサイバー犯罪史上最も重要な事件の 1 つとなることでしょう。単独で何億ドルもの収益をいとも簡単に上げていたのですから。

しかし祝賀ムードも長くは続かないでしょう。過去の例を見るとこれほどの規模のグループが倒れると、ある種の真空状態が生まれます。こうした脅威はすべて何らかの形で、過去の教訓から学んだうえで復活します。

これを立証する最も良い例として Blackhole エクスプロイト キットの作成者の逮捕があります。しばらくの間、次のトップの座をめぐり激しい競争がありました。その結果生み出されたのが Angler です。Angler は Blackhole にはなかったエクスプロイト キットとしての緻密さと、ダウンロードによる拡散力を兼ね備えていました。Talos では、Angler、そして場合によっては Nuclear が脅威の現場から撤退しようとしている今、同様なことがまた起こるであろうと予測しています。Rig や Neutrino のように、比較的知名度の低いキットや、現在開発されている可能性のある新しいキットもこの空白を埋めようとするでしょう。

これらが示すことの 1 つは、こうしたテクノロジーがさまざまな関係者によって活用される中で、実は従来想定されていたよりもずっと小さなグループが、クライムウェアによる犯罪の大半を担っていたのではないか、ということです。いずれにしても、クライムウェアに関する脅威の状況はこの数週間で劇的に変化しました。今後数ヵ月でさらにどのような変化・進化を遂げるのかを興味深く見守りたいと思います。

本稿は 2016年7月7日に Talos Group

のブログに投稿された「Connecting the Dots Reveals Crimeware Shake-up

」の抄訳です。