Matthew Molyett![]() の協力により Warren Mercer

の協力により Warren Mercer![]() が投稿

が投稿

概要

Talos は、2015 年 9 月にあるブログ![]() を投稿しました。その目的は、悪意がないように見えるソフトウェアが実はマルウェアの一部だと識別されるケースがどの程度あるのかを特定することでした。このことを念頭において、今回のブログでは興味深い、ある「ソフトウェア」を取り上げます。私たちは、このソフトウェアの追加情報がここで発表するのにふさわしいものだと考えました。このソフトウェアは、以下のようないくつかの疑わしい動作を示しています。

を投稿しました。その目的は、悪意がないように見えるソフトウェアが実はマルウェアの一部だと識別されるケースがどの程度あるのかを特定することでした。このことを念頭において、今回のブログでは興味深い、ある「ソフトウェア」を取り上げます。私たちは、このソフトウェアの追加情報がここで発表するのにふさわしいものだと考えました。このソフトウェアは、以下のようないくつかの疑わしい動作を示しています。

- さまざまなテクニックを駆使してサンドボックスを検出しようとする

- AV を検出しようとする

- セキュリティ ツールやフォレンジック ソフトウェアを検出しようとする

- リモート デスクトップを検出しようとする

- ユーザの操作または EULA なしにエンド ホストにソフトウェアを密かにインストールする

- 暗号化されたチャネルを利用して、どんなソフトウェアがインストールされているかや、その「effective_price」がいくらかを C2 に通知する

Talos は、チームのテレメトリ全体で「Generic Trojan」が増加していることに気づきました。「Generic Trojan」とは通常は、悪意のある目的/動作を示すバイナリですが、現時点では関連する「ファミリ」や他の目立った特徴はありません。Talos はこの「Generic Trojan」を詳細に分析し、多くの興味深い事実を発見しました。たとえば、同じファイル命名規則が繰り返し使用されていること、特定のバイナリをホストする URL が複数あること、検出回避行動などの悪意のある特徴があること、などです。Talos では、悪意のあるバイナリに関する大規模な分析を実施するために、さまざまなサンドボックス環境を利用しており、「Generic Trojan」の分析にも使用していました。特定のバイナリが、チームの一部のサンドボックス環境で実行されなかったことから、チームではより詳細な分析を進めることになり、それが興味深い展開につながりました。詳細な調査の結果、このソフトウェアのインストール ベースが、インターネット全体で約 1,200 万台のマシンに及んでいることがわかりました。管理者権限でインストールされたこのソフトウェアは、個人情報を収集し、制御側がアップロードした実行可能ファイルをインストールして起動することができます。

アドウェアおよびスパイウェアをどう定義するか、というところから始めましょう。アドウェアは、広告を送信しようとします。広告はすべて悪意のあるものだとは限りませんが、迷惑になる可能性があります。一方、スパイウェアは偵察活動を実行しようとします。ユーザのキー入力やマウスの動きを記録したり、スクリーン ショットを撮ったりすることなどです。いずれもユーザのためになるような行動ではないと考えるのが妥当でしょう。

Wizz で始まる Generic Trojan

今回の投稿の最初のテーマは、同じような命名規則の「Generic Trojan」が現在進行中であることを発見したことです。

- Wizzupdater.exe

- Wizzremote.exe

- WizzInstaller.exe

- WizzByPass.exe

約 7,000 の個別のサンプルを分析した結果、「Wizz」という単語がすべてのサンプルの名前に使われていました。

チームはまた、これらのサンプルが以下のドメインと通信していたことも発見しました。

- wizzuniquify.com

- wizztraksys.com

- auhazard.com

これらのドメインから、サンプルをホストしていた可能性のある送信元とあわせて、調査対象となる多くのサンプル ベースを入手することができました。

技術分析

Talos はサンドボックス環境に対抗するサンプルを分析しています。分析するために、チームはサンドボックスをカスタマイズし、このマルウェアを実行して、サンドボックス対策テクニックの使用状況をより詳細に分析できるようにしました。

この特別なサンプルは、ネットワーク トラフィックや実際のソース コードの分析を回避するさまざまな手法を駆使していました。以下はこのサンプルが分析を回避するために使用していたテクニックです。これは、「悪意のない」単純なアドウェア/スパイウェアにはあまり見られない特徴です。

このバイナリは、実際には .NET でコーディングされた実行可能ファイルです。つまり、命令を直接解析することはできず、スタティック分析を実施して、その動作をさらに詳細に把握するためには、特別な .NET ツールが必要だということです。チームがカスタマイズしたサンドボックスは、分析を進めるためのツールが組み込んであります。このサンプルは非常に興味深い手法を駆使して検出を回避し、ネットワーク トラフィックや実際のソース コードが分析されるのを防いでいます。

組み込まれたテキストのリソースを利用して、作者は最初のバイナリにペイロードを追加しています。このテクニックは、このスパイウェアが暗号化されたペイロードを隠すために使用されています。

- WizzByPass.Resources.key.wbp

- WizzByPass.Resources.resource.wbp

最初に組み込まれたリソースにはキーが含まれており、このキーは、保護されたペイロードを復号するのに後で使用されます。二番目のリソースは、base-64 でエンコードされたペイロードの実行可能ファイルが暗号化されたものです。WizzByPass のランチャが起動されると、暗号化されたペイロードが復号され、リフレクションとして知られている、.NET のイントロスペクション テクニックを利用して実行されます。

図 1: 使用された .NET リフレクション テクニック

一般的には、このタイプの .NET を実行しても、MSIL(Microsoft Intermediate Language)仮想マシンは、リフレクションがロードしたアセンブリ内のシンボルを認識できないため、効果がありません。ただし、このソフトウェアは、シンボルを検出し、最初のコード実行時に、ロードされたモジュールが、仮想マシンのステータスを変更し、通常はランタイムによって行われる正規のシンボル解決機能を実行できるようにしました。作者は、この手法を利用して実行可能ファイルの内部にさらに多くのコードを隠そうとした可能性があります。

図 2:.NET のランタイムの一部として準備する Wizzupdater

監視しているものがないかチェックする

ブログの冒頭で、今回のブログでは、悪意がないように見えるソフトウェアが悪意のあるものに変化するのをお見せすると言いました。そのために、このソフトウェアが、非常に限定された環境においてのみ、完全に暗号化されたペイロードを実行する、ということを明らかにしていきます。

完全に暗号化されたペイロードが一度実行されると、Wizzupdater というモジュールがロードされます。このモジュールは、環境のセキュリティ ポスチャを実行前に確認しようとします。これは、悪意のあるソフトウェアに決まって見られるテクニックで、マルウェアが、有効で検出されないと思われる環境にのみ感染しようとするためです。この点に関していうと、分析したサンプルは、悪意のないソフトウェアではなく、悪意のあるソフトウェアに一般的に多く見られるテクニックを示しています。次に発見したのは、より恐ろしいことです。それをご説明する前に、まず、バックドアの定義を確認しましょう。シスコでは、バックドアを次のように定義しています。「バックドアとは計画的なもので、公開または文書化されていないものである」。善意のカスタマー サポートのエンジニア、サード パーティのソフトウェア ライブラリ、または、悪意のある攻撃者の活動によって仕込まれる可能性があります。ある製品が導入され、ユーザに利用された後に、攻撃者がエクスプロイト キットを使用してバックドアをインストールする可能性もあります。バックドアは不正なものだと見なされるケースがほとんどです。というのは、ユーザが気づかない、または認証していない環境で何らかの意図のある事象が発生するからです。この定義を念頭において先に進むと、このソフトウェアがこの定義を裏付けていることがわかります。

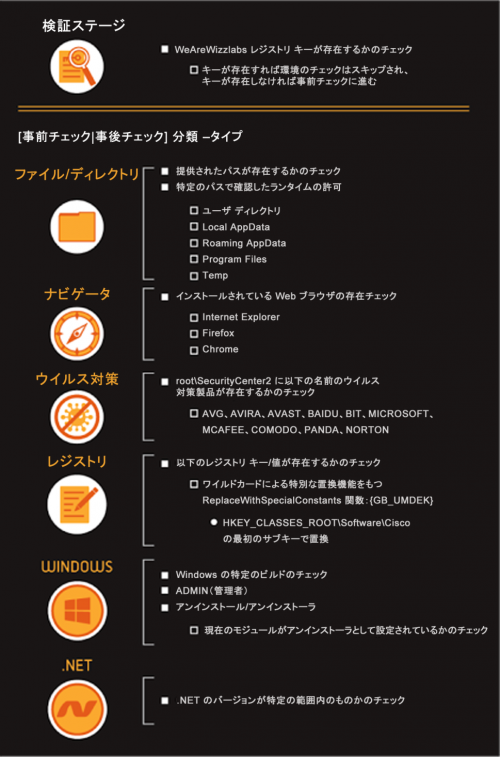

チームは分析中に、このサンプルが以下の一連のチェックを実施しているのを発見しました。このサンプルは実際確認段階から始まります。サンプルは、該当のマシンを以前感染させたことがあるかどうかを確認しました。以下のレジストリ キーがチェックされ、レジストリ キーがあれば、環境のチェックがスキップされ、サンプルが実行されます。

- HKLM\Software\WeAreWizzlabs

チームは、このレジストリ キーが作者の開発システムで発見されるだろうと考えています。前述のような環境チェックを避けるためです。どんなソフトウェア開発者でも、自分が使用している環境は問題ないと思っているものです。それはこのサンプルの作者も同じで、使用している環境は、機能のビルドをインストール/テストする間に侵害されることはないと確信しています。

次の段階では、環境のチェックが続きます(レジストリ キーがマシンに存在しない場合)。この段階ではソフトウェアはさまざまなインストール/アンインストール キーを重点的にチェックします。チームとしては、これは、標準環境以外のユーザに関係すると考えています。標準環境以外のユーザとは、デバッグ ツールや仮想マシン環境、VPN をすべて同一のマシンで利用しているユーザです。これらのツールは、マルウェアの分析に使用される VM 環境とも一般的に関連づけられます。

図 3:インストール/アンインストール レジストリ キー チェック

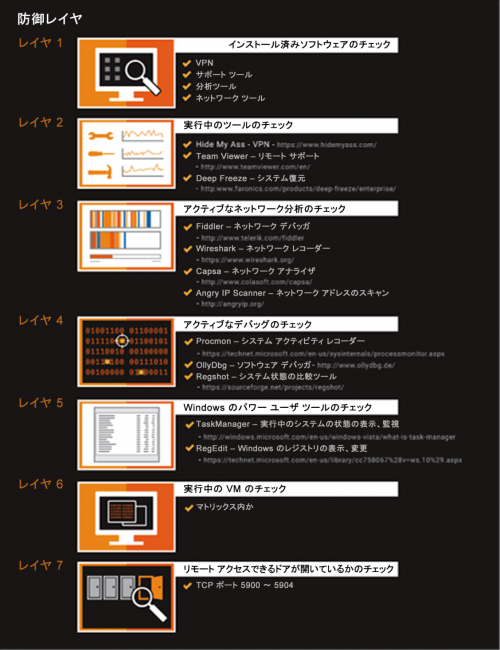

このバイナリは、まだチェックが足りないかのように、実行中のプロセスもチェックし、分析ツール、デバッグ ツール、プロセス監視ツール、リモート アクセス ツールが現在使用されていないかどうかを確認しようとします。

図 4:実行中のプロセスのチェック

VM 対策、分析対策の手法として知られているのは、設定不要の VM で発生する、共通の仮想マシン インスタンスのレジストリをチェックする方法です。これは、現在のシステム全体を調べてチェックを実行し、「vmware」や「xen」、もしくはもっと汎用的な「virtual」とか「vm」などの一般的な仮想化アプリケーションの名前がないかを確認するものです。さらに、レジストリ キーを列挙してプライマリ ハード ディスクの名前をチェックしたり、仮想化製品を参照していないか BIOS もチェックしたりします。

図 5:VM チェック

リモート アクセスが次にチェックされ、標的のマシンの TCP ポートの使用状況が確認されます。ここでのチェックは、TCP ポート 5900 ~ 5904 が使用されているかどうかの確認です。これらのポートは通常、VNC などのリモート アクセスツールで使用されます。

図 6:TCP ポート チェック

上記チェックで TRUE が返ってきたら、ランチャは終了し、システムには何の変化もありません。もちろん、それは WeAreWizzlabs のレジストリ キーがない場合の話です。ロードされたモジュールはインストールされず、システムは通常状態に戻ります。

それでもバックドアと言えるか

カスタマイズしたチームのサンドボックス内でランチャが実行されましたが、WeAreWizzlabs のレジストリ キーがあるため、チームの分析ツールが検出されるのを回避することができました。その結果、モジュールが実行され、標的のマシンにインストールされました。チームが監視しているにもかかわらず、恐らくこのソフトウェアの作者が望んでいた段階に到達したと思われます。そして、その段階に達すると、以下のコマンドを自由に実行できるようになります。

最初に起動されるのは、インストールされた最も有効なモジュールで、リモートにホストされている利用可能な他のバイナリをダウンロードして実行できます。バイナリは WizzLabs に戻すメッセージを持っており、実行が成功した場合、その状態をフィードバックします。このアクセスを利用して、ユーザの操作なしにどのソフトウェアでも標的のマシンに配置することができます。

このイベントの概要を以下にまとめています。標的のマシンで実行中に発生するステップが示されています。この図は、Download の応答情報、temp パスの作成、応答/フィードバックに関する情報、実行後の状態を示しています。

図 7:イベントの概要

説明したメッセージ構造は、制御側へ戻す通信中の TLS ストリームでは暗号化されていました。

図 8:メッセージの構造

このモジュールは、以下の事後および事前チェックも実施します。これは、ブラウザやウイルス対策などの特定のアプリケーションが存在しないかを確認するために使用されます。特にウイルス対策ソフトウェアのチェックに関して気になることが 1 つあります。それは、なぜ正規のソフトウェアが、わざわざ標的のマシンでウイルス対策のプロセスを見えるようにしているのか、という単純な疑問です。考えられる理由の 1 つは、そのソフトウェアが特定されて隔離され、実行を妨害されるような事態を避けたいと考えているからです。このような特性は、悪意のあるソフトウェアにも積極的に利用されます。

図 9:事前および事後チェック

利用できるコマンドの一覧によって、膨大な量の偵察活動が標的のマシンで実行され、リモート実行機能が有効になります。自由に何でもできるようになった環境を手に入れた今、攻撃者は、標的のマシンを気付かれずにすべて制御できるようなります。作者は、一般的なユーザが絶対に気づきそうもない方法でこれらの機能をすべて実行し、その結果、密かに収集プロセスが開始されます。このことから、作者は、検出を回避する方法を研究して実装するために、多くの時間を費やしてきたということがわかります。

バイナリの解明

あらゆる悪意のあるソフトウェアを分析する一番よい方法は、間違いなく、実行ファイルを取得して、その感染経路、ネットワーク トラフィック、関連するコマンド インスタンスを分析できる環境を構築することです。

そのために、チームは最初の感染チェーンに重点を置き、悪意のあるサンプル ソースを把握して特定できるように努めてきました。チームは、悪意のある「Wizz*.exe」サンプルの GET リクエストの分析と、サンプルを抽出するために使用したユーザエージェントで明らかになったパターンの分析から始めました。チームは、サンプル セットの 231 個のインスタンスを分析し、19 種類のユーザエージェントが使用されているのを発見しました。次にユーザエージェントを以下のように分類しました。

- fst_cl_*

- gmsd_au_*

- DailyPcClean Support-*

- gmsd_us_*

- fst_jp_*

- ospd_us_*

- fst_fr_*

- gmsd_es_*

- mpck_us_*

- mbot_nz_*

- gmsd_us_*

- sun3-SunnyDay3

- dply_en_*

これらのユーザエージェントから、このサンプル セットには、複数の国での感染結果と、初期段階の「ドロッパー」ソフトウェアが複数含まれているという結論を得ました。このセットで発見された国コードは、米国、オーストラリア、日本、スペイン、フランス、ニュージーランド、英国のものでした。

チームは、「ospd_us_」をランダムに選択し、1)それは何か、および、2)どこから来たのか、を特定することに着手しました。このユーザエージェントによってさらに多くの感染が発見されました。チームは、2014 年までさかのぼり、正規のファイルと海賊版のファイル(ゲーム、アプリケーション)を発見しました。

それらが共通してもっていたのは、「OneSoftPerDay」というアドウェアの一種で、ゲームなどの安価、もしくは無料のソフトウェアが利用できるウィジェットをダウンロードするよう、ユーザを誘導するものでした。このソフトウェアは、フランスの「Tuto4PC」という、チュートリアルを提供する Web サイトが所有していた証明書で署名されていました(この件については後でまた触れます)。

図 10:Tuto4PC.com がデジタル署名した実行可能ファイル

アドウェアのサンプルを実行すると、Wizzupdater がダウンロードされた後実行され、すぐに終了します。もちろん何も起こりません。Wizzupdater のバックドアが VM を検出したからです。チームは、WeAreWizzLabs のキーを復元して、チームの実験環境を生成し、OneSoftPerDay と Voila をインストールしました。

図 11:事前チェック

仮想マシンの検出による中断なく、Wizzupdater はダウンロード後実行を続けました。CNC サーバが接続され、タスクが受信されました。インストールされた各製品には、「precheck_categories」が設定されており、そこには、サード パーティの作者が指定した、その製品を実行する前にシステムに必要なものが記載されています。

図 12:発見された新しいモジュール

この「salesConfig」「offer」には以下のようなパラメータ情報が含まれています。

- effective_price:ユーザが決して支払うことはなく、実際に目にすることもない。

- eula:「End User License Agreement(エンド ユーザ ライセンス契約)」[sic] もユーザに表示されたり、同意されたりすることはない。

- partner_name:csdi+[PartnerName]。その時ダウンロードされたと思われるソフトウェア。

- params:「/S」を指定するとサイレント モードになり、ユーザには何も通知されない。

- download_link:バックドアがバイナリをダウンロードする元の場所。

- download_name:指定されない。実行可能ファイルはランダムな名前で保存された。

このモジュールは、エンド ユーザの操作や同意、選択が一切ない状態で、System Healer ソフトウェアをインストールしました。

System Healer は、よく![]() 知られた

知られた![]() 望ましくないプログラム(PUP)です。ユーザの操作なくインストールされます。この自動化の仕組みには、WizzLabs チームも感心しています。このインスタンスは、チームのシステムに「12 個のシステム問題(12 System issues)」と 「68 個のレジストリ項目(68 Registry items)」が発見されたことを示していました。また、「プライバシー問題(privacy concerns) 」があることも示していましたが、アプリケーションはここでこれらの調査結果の詳細を提示することはしませんでした。

望ましくないプログラム(PUP)です。ユーザの操作なくインストールされます。この自動化の仕組みには、WizzLabs チームも感心しています。このインスタンスは、チームのシステムに「12 個のシステム問題(12 System issues)」と 「68 個のレジストリ項目(68 Registry items)」が発見されたことを示していました。また、「プライバシー問題(privacy concerns) 」があることも示していましたが、アプリケーションはここでこれらの調査結果の詳細を提示することはしませんでした。

図 13:System Healer – 登録用のリクエストに注意。読むと有料。

提示されていた唯一の修復方法は、[問題修復(Heal Issues)] ボタンでした。チームがこの製品を登録しようとすると、その間に別のバイナリ実行ファイル(HealerCheckOut.exe)がインストールされ、securedshopgate.com に接続中にクラッシュしました。このサイトは、「PCUtilities Pro」という別のソフトウェアの購入を勧めるものでした。

図 14:PCUtilities Pro

System Healer アプリケーションをさらに購入しないでいると、「サポートが必要な場合は、877-499-1423(通話無料)までお電話ください」というサポート情報が表示されました。この番号を逆検索![]() してみると、さまざまな Web サイトや発信者チェック データベースから、この番号が詐欺や不正に関するものだとわかりました。

してみると、さまざまな Web サイトや発信者チェック データベースから、この番号が詐欺や不正に関するものだとわかりました。

このモジュールは、新しいパッケージを取得するプロセス全体で HTTPS 通信を使用しています。チーム所有のルート証明書を強制的に使用し、MiTM(中間者)攻撃を実行すると、CNC トラフィックをモニタリングすることができるようになります。

図 15:復号した System Healer の HTTPS トラフィック

チームは、「SalesProductType」という名前のフィールドを発見しました。チームではそれが、正常な販売やインストールをトラッキングするための統計情報や分析情報を作成するために使用されていたと考えています。

図 16:SalesProductType

HTTPS を復号することで、チームは、以下のメソッドが潜んでいることを明らかにすることができました。以下のメソッドは、さまざまな活動(恐らく新たなチェック情報を確認する「try」という関数)を実施するために、これらをインストールした者が使用するものです。

- adinjection

- browser

- nonsearch

- utility

- csdiproducts

- datacollection

- registry

図 17:HTTP GET の try 関数

最初の「OneSoftPerDay」がチームのマシンの感染に成功すると、マシンは次に「WizzByPass」バックドア モジュールの標的となりました。バックドア モジュールは次に、マシンに新たなアドウェアをダウンロードします。これはすべてユーザが一切操作することなく行われます。

これらをすべて発見した後、これを最後まで残しておこうと考えました。チームはこれまで、サンドボックス対策や分析対策機能のさまざまなメソッドを駆使する、厳重に防御された複雑なバイナリをお見せしてきました。

図 18:防御レイヤ

このバイナリは、AES256 で暗号化されています。このようなバイナリを正しいキーなしで復号することは、容易ではありません。ただし、この作者は、MSDN フォーラムに記載されていた暗号化技術を再利用してまったく同じように実装し、完全に同一のキー値を使用しているように思われます。

図 19:WizzByPass.exe で使用された暗号化変数

3 ヵ月間の疑わしいファイルを振り返ってみると、発見されたこれらの暗号化変数のほぼすべてのインスタンスが Wizz コンポーネントのものでした。残りは、コーディング テスト用の小さなサイズのもので実際には機能しないものでした。つまり、MSDN の暗号化方法から暗号化変数をコピーして、本番のコードで実際に使用していたのは、Wizz の開発者だけだったということです。

ここでおもしろいのは、この作者は、サンドボックス対策や分析対策テクニックの開発に非常に多くの時間を費やしている一方で、暗号化に関しては、MSDN のブログ![]() からコピーして貼り付けるだけですませ、それほど時間と労力をかけなかったように思われることです。

からコピーして貼り付けるだけですませ、それほど時間と労力をかけなかったように思われることです。

TUTO4PC

前述の Tuto4PC の件に戻ると、チームが発見し、今回のアドウェア/スパイウェア攻撃で観察されたドメインはすべて、Tuto4PC またはその子会社のものでした。ドメインの難読化技術を使用して、ドメインの所有者の詳細がわからないようにしようとしていましたが、それは大したものではなく、チームは、関連するすべてのドメインで利用可能な連絡先のアドレスから whois 情報をたどり、ドメインをトラッキングすることができました。

cbc03bc37fae9b4fd4d76a08a42a9fdb-1077611@contact.gandi.net

cbcc029ad5583bbabb105ea8275dcf52-1473388@contact.gandi.net

395087559d9bc5d33aeb738c2e7b8656-1339048@contact.gandi.net

これを利用して、最初のアドウェア、または wizz*.exe のバイナリのいずれかを配信するために使用された複数のドメインを特定することができました。ドメインには、「PC Clean」、「Free Game」、「Offer」などのさまざまな形式の名前がついていましたが、それらがどこまで正当なものなかは、非常に疑問です。これらのドメインは間違いなく、ユーザを誘い出してダウンロードさせるための餌にすることを狙ったものです。この手法は特に新しいものではなく、ユーザを引き寄せて、他の多くの脅威にあるような悪意のあるペイロードをダウンロードさせるために使用されてきたものです。

実際、Tuto4PC や Wizzlabs は多くのインフラストラクチャを共有しています。この 2 つは、ドメイン、メール、ネーム サーバなどに、OVH の同じホスティング プロバイダーを使用しています。

図 20:Wizzlabs および Tuto4PC が共有するインフラ

チームが分析したソフトウェア(OneSoftPerDay)は、Tuto4PC のシグニチャでデジタル署名されていました。ここで驚くべきことは、Tuto4PC がユーザ情報の処理に対する同意を得ることに関して、フランス当局![]() と以前あまりよくないやりとりをしていたということです。Tuto4PC はフランスの政府機関である Conseil d’Etat(国務院)

と以前あまりよくないやりとりをしていたということです。Tuto4PC はフランスの政府機関である Conseil d’Etat(国務院)![]() に、以下のような要求をしました。国務院は、法案、条例、法令の作成に関する政府諮問機関です。

に、以下のような要求をしました。国務院は、法案、条例、法令の作成に関する政府諮問機関です。

- National Commission on Informatics and Liberty(情報科学および自由に関する全仏委員会)が Tuto4PC に対し、顧客の PII を保護するガイドラインを制定するよう命じた、2012 年 10 月 16 日付け n° 2012-032 の取り消し

- Tuto4PC の主張を却下した、2013 年 3 月 18 日付け National Commission on Informatics and Liberty の決定の取り消し

- 行政裁判 761-1 条に基づき、フランス政府が 4,000 ユーロ支払うこと

ZDNet![]() の追加記事によると、Tuto4PC はこの種の活動を停止するよう 2015 年に再度勧告されたにもかかわらず、活動を続けていたことがわかりました。Tuto4PC がアドウェア/スパイウェアのプラットフォームであるソフトウェアをユーザに提供し続けていると思われる詳細が明らかになりました。ユーザは、すべての手順で、知らないうちにさらに多くのアドウェア/スパイウェアをマシンに送りつけられています。

の追加記事によると、Tuto4PC はこの種の活動を停止するよう 2015 年に再度勧告されたにもかかわらず、活動を続けていたことがわかりました。Tuto4PC がアドウェア/スパイウェアのプラットフォームであるソフトウェアをユーザに提供し続けていると思われる詳細が明らかになりました。ユーザは、すべての手順で、知らないうちにさらに多くのアドウェア/スパイウェアをマシンに送りつけられています。

Tuto4PC は、別のアドウェア企業がブランドを変えることを決めた際に設立されました。Journaldunet の記事に、前の企業、Eorezo Group が突然実施したブランド変更の詳細が記載されています。そこには、Eorezo Group が、2011 年 7 月に Euronext 市場の French Alternext に Tuto4PC を IPO![]() させることを決定した経緯が説明されています。この時点で Tuto4PC は活動を始め、無料のチュートリアル サービスを開始しました。

させることを決定した経緯が説明されています。この時点で Tuto4PC は活動を始め、無料のチュートリアル サービスを開始しました。

また、Eorezo Group も、アドウェアで収益を得るというビジネスモデルに専念することになりました。Tuto4PC は戦術を変え、自社の Web サイトでさまざまなソフトウェア パッケージのチュートリアルを提供することを始めました。

Jean-Luc Haurais の LinkedIn のプロファイル![]() によると、Wizzlabs は、Tuto4PC の経営幹部であった Jean-Luc が、Audio-3D および Wizzlabs の共同創業者兼 COO に就任した 2014 年始めに活動を開始しました。wizz-labs.com のドメインは 2014 年 3 月に開設されています。

によると、Wizzlabs は、Tuto4PC の経営幹部であった Jean-Luc が、Audio-3D および Wizzlabs の共同創業者兼 COO に就任した 2014 年始めに活動を開始しました。wizz-labs.com のドメインは 2014 年 3 月に開設されています。

Wizzlabs と Tuto4PC 間の関係を裏付けるために、チームは前述の経営陣や共有インフラストラクチャを特定しました。wizz-labs.com domain ドメイン(および最初に登場した dl.auzhard.com ドメイン)に定義された登録団体は Cloud4PC でした。これは始めて登場した新しい名前のように思われるかもしれませんが、実際は Tuto4PC の完全子会社です(詳細は Reuters![]() 参照)。

参照)。

Tuto4PC が他のこのようなソフトウェアを作成したことで、「OneSoftPerDay」ウィジェットを詳細に確認することができました。Tuto4PC を調査するための最初のポイントは、先に説明した、使用されているデジタル署名でした。Tuto4PC とその子会社を調べ始めた際、チームは、これらの企業が大量のユーザを獲得し、新たなアドウェア/スパイウェアをマシンに送信していたことに気づき始めました。

OneSoftPerDay ウィジェットは、その EULA![]() に興味深い条項を記載していました。

に興味深い条項を記載していました。

5:統計を目的としたデータの収集

インターネット利用者を重点的に調査する統計的な目的で、AGENCE-EXCLUSIVE は、インターネット ユーザがアクセスする Web サイトのアドレスに関する情報を収集することができます。収集された情報は、完全に匿名のまま保存され、決して特定の具体的な人物と結びつけられることはありません。

これはまさに「OneSoftPerDay」がしようとしていることを示していますが、彼らが主張しているのは、統計的な目的だけです。このウィジェットが最初にインストールされたときからの方法をすべて示しましたが、バックドアには、標的のマシンで望ましくない多くの機能を実行する能力があるという結論を得るに至りました。

上記の図 7、8 に示すように、Tuto4PC/Wizzlabs が利用できる重要な統計的分析手法の 1 つは、何台のデバイスに OneSoftPerDay がインストールされ、どのくらいのアドウェア/スパイウェアが追加の認証なしにユーザのマシンに配信された、あるいは配信されなかったかを示すというものです。

この分析の結果、約 1,200 万の強力なアドウェア/スパイウェア活動があったことを示すためにチームはこのブログを公開しました。これほど大きな数字を示すにあたっては、当然、チームはその数字を立証する必要があります。 それは、Tuto4PC の Web サイト![]() からグループの年次報告書を引用することで可能です。

からグループの年次報告書を引用することで可能です。

「世界中で 1,170 万台の PC にネットワーク ディスプレイ機能がインストールされ、Tuto4pc.COM GROUP は、2014 年に 1,200 万ユーロの利益を得ました。」

検証済みの確かな数字はありませんが、この数は上昇していると考えています。Tuto4PC の報告書には、「ADBLOCKING」ソフトウェアが収益を引き下げる要因になっていると記載されています。Talos は、AdBlock 機能を使用して、ユーザのマシンで広告から収益を上げさせるのを防ぐことをお勧めします。

まとめ

アドウェアやスパイウェアの蔓延は長期間続いています。「無料」とか「割引」のゲーム、アプリケーション、ブラウザのアドオンなどが提示されると、人々は普通このサイクルに巻き込まれてしまうでしょう。ここでチームが分析したケースは、この分野の複雑さを示したものです。これらのサンプルの高度な特徴から、作者(ほとんどの場合ある企業に従事している)が、検出を回避するためにどれだけ長期間費やしてきたかがわかります。この特定のアドウェアは、プラットフォームから収益を上げるために、望ましくないソフトウェアを追加でインストールする機能を持っていることは間違いありません。収益化だけでなく、悪意のあるソフトウェアが標的のマシン内に足場を得て、他の危険なバイナリを自由に導入できるようになった時、ゲームが開始されます。悪意のある積極的な攻撃者は、関連する大量のホストを乗っ取って、不正行為に利用することができます。

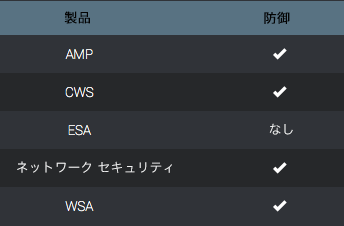

全体の調査からチームは、このソフトウェアがバックドアに分類される明らかなケースがあると考えています。少なくとも、望ましくないプログラム(PUP)であることは間違いありません。バックドアの定義を満たし、それ以上の機能を持っていることを示す非常に確実な根拠があります。チームがすべての企業のお客様のためにこのソフトウェアをブロックしているのはそのためです。

合法的な企業や複数の子会社を設立してドメインやソフトウェアを作成し、上場企業になっても、この強力なアドウェアを利用してバックドアを世間に拡散しようとする動きをやめることはありません。

カバレッジ

以下の Snort ルールおよび ClamAV シグニチャがこの脅威に対応しています。今後、脆弱性に関する新たな情報が追加されるまでの間は、ルールが追加されたり、現行のルールが変更されたりする場合がありますのでご注意ください。最新のルールの詳細については、Firepower Management Center、FireSIGHT Management Center、または Snort.org を参照してください。

Snort ルール:

この調査の結果として、次の最新ルールをリリースしています。

38297 ~ 38301

ClamAV シグニチャ ファミリ:

Win.Adware.SpywareJarl

お客様がこの脅威を検出してブロックする新たな方法を以下に示します。

Advanced Malware Protection(AMP)は、悪意のあるスパイウェアの実行を阻止するのに最適です。

ネットワーク セキュリティには IPS および NGFW が含まれています。いずれも、この攻撃による悪意のあるネットワーク アクティビティを検出する最新のシグニチャを備えています。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを防止します。

本稿は 2016年4月27日に Talos Group

のブログに投稿された「THE “WIZZARDS” OF ADWARE

」の抄訳です。