2015 年 10 月、Talos は Angler エクスプロイト キットに関する詳細な調査結果を発表しました。これは、ランサムウェアを配信するエクスプロイト キットのアクティビティが持つインフラストラクチャと金銭的な影響を示すものです。今回の調査では、Angler のペイロードの 3 分の 2 が何らかのランサムウェアのバリエーションであり、また Bedep がもう 1 つの大きなペイロードとして存在することが明らかになりました。Bedep は、Angler 専用のマルウェア ダウンローダです。この投稿では、Bedep 側から Angler を観察して、Angler と Bedep の密接な関係を示します。

攻撃者は日々進化を続け、また関与している悪質な活動との関係を隠すのがますます巧みになっています。セキュリティ調査担当者である私たちは、このような脅威が結びついている痕跡を探し、悪質なグループとその関係を特定しようと努めています。今回紹介するのは、いくつかの痕跡が結び付いて、予想外の関係が明らかになった事例の 1 つです。Talos は、いくつかの登録者アカウント、電子メール アドレス、ドメイン アクティビティを結び付けることで、エクスプロイト キット、トロイの木馬、電子メール ワーム、クリック詐欺など、さまざまな攻撃と関係を持つグループを突き止めることができました。こうした活動はすべて金銭上の利益につながるものですが、復号化に具体的なコストがかかるランサムウェアのペイロードとは異なり、数値化が困難です。

Flash のゼロデイ攻撃から始まった

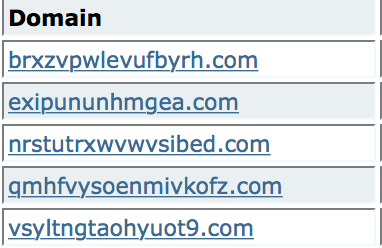

1 年以上前の Angler による Flash のゼロデイ攻撃(CVE-2015-0310)を振り返ってみましょう。ここで取り上げるのはゼロデイ攻撃そのものではありません。問題は、攻撃をホストしていたグループです。当時 Angler は、ドメイン シャドーイングを通じた配信を開始し、その配信が Angler をホストするドメイン アクティビティの大部分を占めていました。ドメイン シャドーイングは、ハッキングされた登録者アカウントを利用して、サブドメインで悪意のあるアクティビティをホストするプロセスです。これは Angler から始まり、ほとんどのエクスプロイト キットに拡散されました。Flash ゼロデイ攻撃について興味深いことは、当初ホストしていたのはシャドーイングされたドメインではなかったということです。代わりに、登録済みドメインが使用されていました。使用されているドメインの例を次に示します。

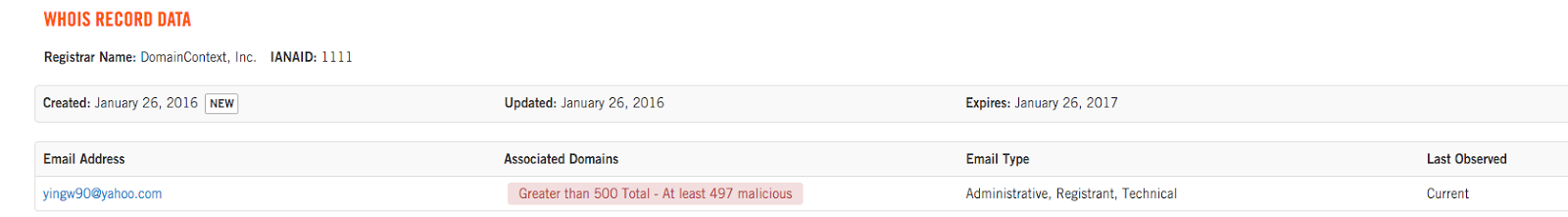

精査した結果、これらのドメインは 1 つの電子メール アドレス yingw90@yahoo.com で登録されていることがわかりました。Talos はすでにこの時点で、この登録者アカウントに関連付けられたドメインをブラックリストに記載し、それに従って追跡を始めました。

Angler に関する調査

2015 年 10 月にレポートが発表されるまでの数ヵ月の動きを見てみましょう。Talos はランディング ページの URL と、Angler の感染チェーンの他の部分に関連する URL を収集しました。私たちは、ランディング ページに明確に関連付けられたデータのグループ化と細分化を行う、その他の方法を検討しました。パラメータの長さを調べていたときに、面白いことを発見しました。90 % のランディング ページで、パラメータの長さが 50 文字未満になっていました。この 90 % に関連するペイロードは大きく異なっていましたが、大部分がランサムウェアだったのです。

残りの 10 % 以下のグループでは、パラメータの長さは約 100 文字でした。これは正常とされるパラメータ長とは大きく異なります。続いてペイロードを調べていくことで、パラメータが 100 文字を超えている、トレースしたすべてのインスタンスが Bedep を配信していたことが判明しました。ここから興味深いことがわかります。Bedep を配信するインスタンスと、ペイロードを追加で配信するインスタンスが異なることがあり得るでしょうか。

これは、Angler による二重の感染を特定する段階になって、さらに大きな可能性となって現れました。まず Angler に侵害され、Bedep のペイロード配信が開始されることから始まります。そこから、コマンド & コントロールまたは C2 通信、クリック詐欺ソフトウェアのダウンロードにつながります。これが Bedep の通常の動作です。しかし、それにさらなるステップが加わります。感染後のある時点で、ユーザが別の Angler インスタンスに誘導されていることがわかってきました。これらのシステムは、主にランサムウェアのバリアントなど、他のペイロードを配信していました。Bedep を配信する Angler インスタンスにさらに誘導するインスタンスは、他のペイロードを配信するインスタンスとは異なっているようです。1 人の Angler ユーザが、なぜ侵害されたユーザを他の Angler インスタンスに誘導するのでしょうか。

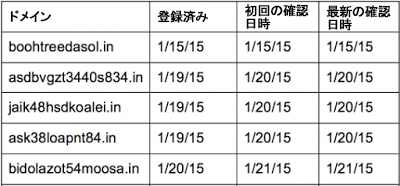

これまでに何度か Bedep C2 通信について言及してきたので、次のセクションでは Bedep について述べます。次に、これまでに遭遇したドメインの例を示します。

Bedep

Bedep は明らかにドメイン生成アルゴリズム(DGA)を使用しています。Bedep により欧州中央銀行がホストする為替レートを DGA に使用していることが記録![]() され、それが Bedep 感染の指標の 1 つになっています。Angler 感染の可能性が高いシステムの調査中に www.ecb.europa.eu に対する GET 要求が見つかった場合は、高い確率でシステムが Bedep に侵害されたと考えられます。多数の DGA ベースのドメインが記録されたリストに照らして、興味深い関連が 1 つ見つかりました。

され、それが Bedep 感染の指標の 1 つになっています。Angler 感染の可能性が高いシステムの調査中に www.ecb.europa.eu に対する GET 要求が見つかった場合は、高い確率でシステムが Bedep に侵害されたと考えられます。多数の DGA ベースのドメインが記録されたリストに照らして、興味深い関連が 1 つ見つかりました。

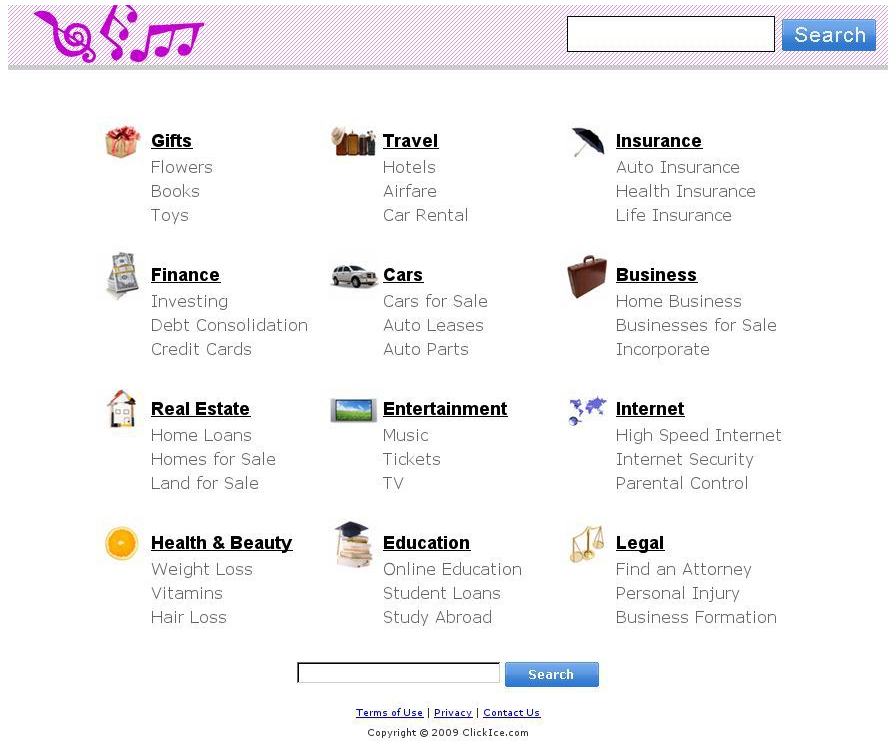

C2 ドメインの大部分が、同じ登録者に登録されていました。この登録者は、先に見つかった、Flash ゼロデイ攻撃をホストしているすべてのドメインも保有していました。Bedep C2 には基本的なパターンがあります。特定の日に存在する DGA ドメインが登録されると、ユーザが接続している間だけアクティブになり、その後消えてしまいます。これらのサイトをプロファイルした結果、同じ「ストック」Web ページを使用していることがわかりました。Web ページの例を次に示します。

これは固有の「ストック」Web ページであり、ヘッダーには錠剤のイメージが表示され、本体はリンクのセクションになっています。通常これらのリンクはどこにもつながっておらず、このメイン ページにリダイレクトされます。

ラビット ホール リファラ

リファラ データに対する分析を続行した結果、いくつか興味深いことが発見されました。これらのリファラ データはドメイン、IP、侵害に導く「深い穴」のようなものであるため、「ラビット ホール リファラ」というラベルを付けました。これによって、大量の Angler アクティビティを行った攻撃者と、Bedep ダウンローダとの密接な関連が特定されました。

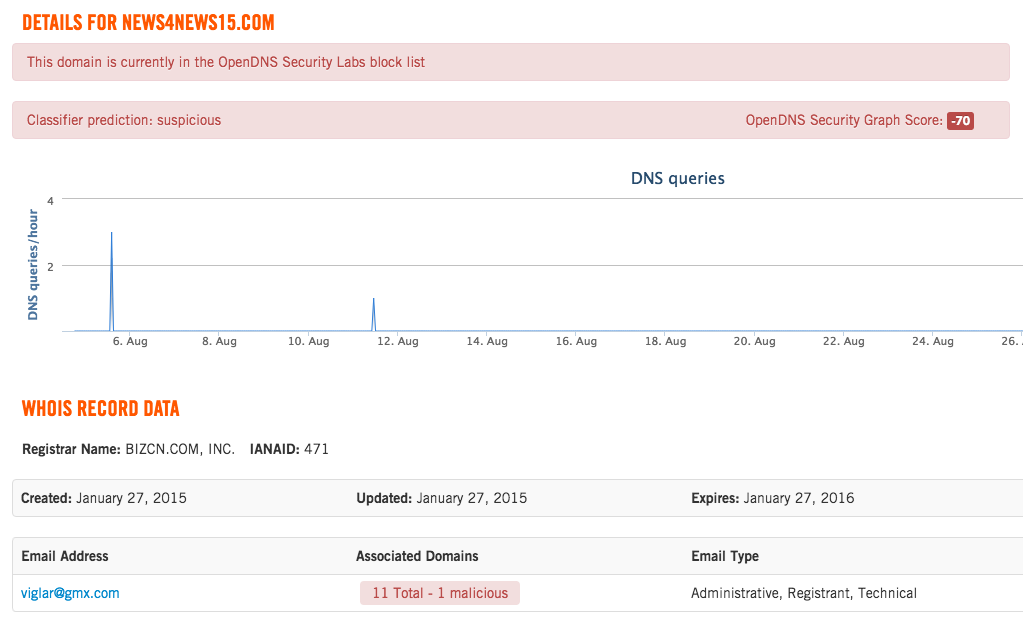

Talos は最初に、news4newsXXXX.com のようなドメインのグループを使用する、一連のリファラに気づきました(XXXX は 14、15、2014、2015 など西暦のバリエーション)。Talos は OpenDNS を活用して、これらすべてのドメインが 1 つの登録者アカウントのものであることを突き止めました。ここで注目すべきなのは BizCN レジストラの使用です。その他さまざまなエクスプロイト キットが、BizCN 登録済みドメインをゲートとして使用していることも知られています。このエクスプロイト キットも、同じタイプのサービスを利用している可能性があります。

Talos がこれらの Web ページを確認したところ、次の例のように通常のニュース サイトに見えました。

しかし、Angler のリダイレクトがあった場合には、いくつかの重要な特徴がありました。まず、次のような構文が使用されていました。

news4news14[.]com/?source=7-381898&campaign_id=2849

この構文を見ると、campaign_id 変数をベースにした悪意のある広告キャンペーンである可能性が伺えます。しかし、「news4news14.com/?q=junk」のような簡単な構文のサイトを参照すると、ユーザは悪意のあるデータが配信されない Angler URL に誘導されました。もう 1 つの興味深い機能は、news4newsXXX.com を参照するサイトに関連するものです。何らかの検索機能を使用してユーザを誘導していると考えられる、多数のリファラがありました。しかし Talos では、これらのドメイン宛の正当なトラフィックを見つけることはできませんでした。リファラ専用として使用されているように見えました。Talos は特に 2 つのリファラを詳細に調べました。

dinorinwass[.]com/search.php

wittalparuserigh[.]com

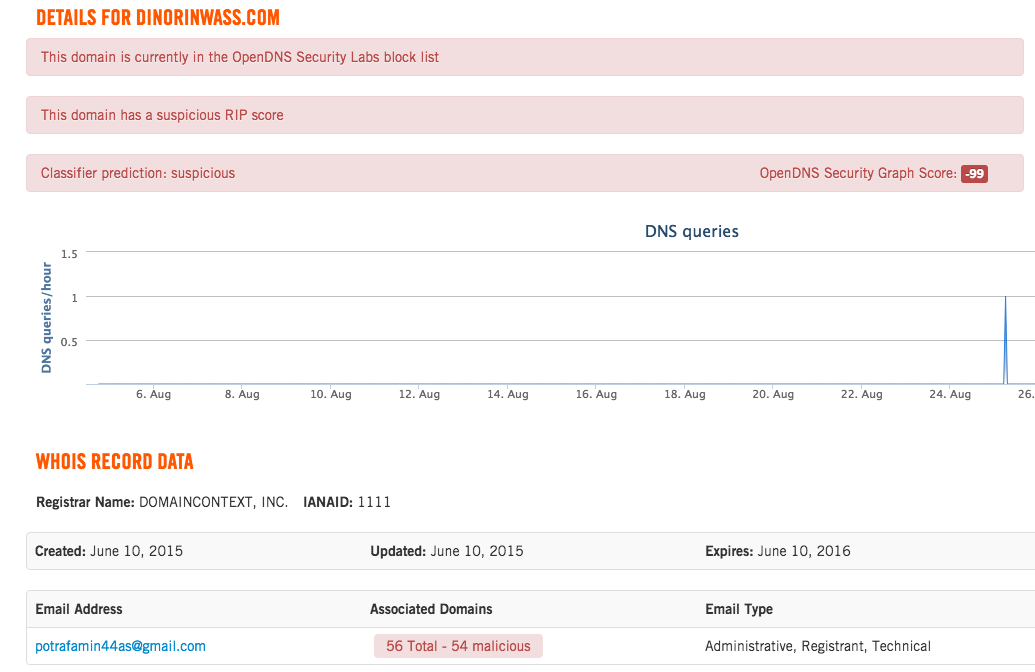

Talos はここでも OpenDNS を活用して、最初のドメインについてさらに多くの情報を特定できました。

登録者の電子メール アドレス potrafamin44as@gmail.com が、DomainTools からの情報収集に使用されていました。それをたどることで、Talos は「David Bowers」という名前を特定しました。ここには多数のドメインが登録されており、また OpenDNS によって potrafamin44as@gmail.com からの悪意があるドメインとして分類された、他のドメインのリストも特定されました。また、サイトのデフォルトの Web ページのスクリーン ショットも作成できました。結果は予想できるものでしたが、他のサイトと同じではありませんでした。このサイトのヘッダーの左上は、音符のデザインになっています。他の例では錠剤が表示されていました。

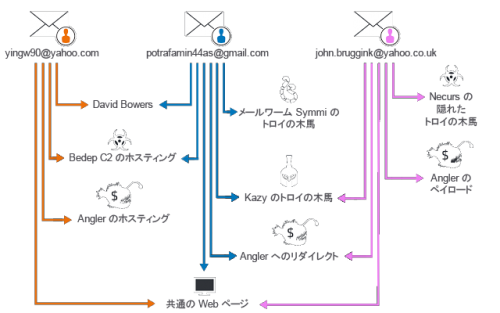

これらの一部のドメインに対する調査により、興味深い結果が得られました。Talos はこの特定の登録者アカウントが、Bedep、Kazy、Symmi、Chir メール ワームなど、他の脅威に関連するドメインに結び付いていることを発見しました。この登録者は、それらのトロイの木馬に密接に関連するドメインを持っていました。Bedep との関連については、この登録者に登録されている DGA ドメインと、クリック詐欺広告をホストしているドメインを見つけました。 次に、DGA に対する要求の例と、広告の 1 つに対する GET 要求の例を示します。

Bedep DGA の例

クリック詐欺広告の例

yingw90@yahoo.com に関連付けられているドメインを通じて調べた結果、「David Bowers」の重大性が明らかになってきました。yingw90@yahoo.com に関連付けられているドメインの一部で、同じ名前とアドレスが使用されていることがわかったからです。

他にも繰り返し現れたリファラは、wittalparuserigh[.]com でした。ここで注目すべきなのは、サイトが news4news サイトの 1 つに対するリファラになっている例が多数ある一方、そのページまたはサブページを直接参照している例は 1 つも見つからないことです。この時点で、実際にリダイレクトされる Web ページのコンテンツを確認するために、URL にアクセスした結果、次のページが表示されました。

見たことのあるイメージです。これは、Bedep 用に C2 を実行しているサイトの Web ページを、すべてそのままコピーしたものです。このデータは yingw90@yahoo.com との関連を示しています。次に、wittalparuserigh[.]com の調査を開始しました。

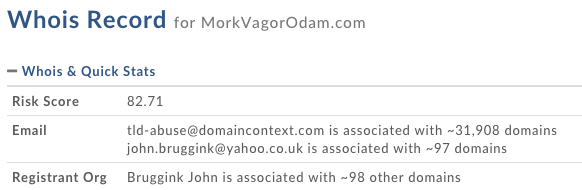

しかし上に示すように、yingw90@yahoo.com に対する参照は見つかりませんでした。代わりに、ドメインに関連付けられている別の電子メール アドレスを発見しました。次に、この電子メール アドレスにどのようなドメインが追加で登録されているのかを確認しました。このユーザの Web サイトは、一般的なドメイン、DGA のようなドメイン、成人向け Web サイトという、独特の組み合わせでした。Bedep C2 サイトと同じデフォルトの Web ページを使用していて、関係性がないと見られる状態で、このユーザが Angler に関連しているとはなかなか想像できません。

これらのドメインを基に ThreatGrid でクイック検索を行うことで、いくつかのドメインについて一致が見つかりました。さらに分析を行うことで、このアカウントのドメインが、Necurs Variant、Kazy、Lurk など、異なる複数の脅威に結び付いていることがわかりました。

まとめ

ここまで見てきたことをまとめます。発端は、1 年前に、Angler に Adobe Flash ゼロデイ攻撃が組み込まれたことでした(CVE-2015-0310)。Talos は Flash ゼロデイ エクスプロイトに使用されたインフラストラクチャを調べることで、シャドーイングされずに 1 つの電子メール アドレス(yingw90@yahoo.com)に登録されている一連のドメインを見つけました。Talos はそれらさまざまな手がかりの調査を開始し、3 つの電子メール アドレスのグループを突き止めました。

もう 1 つ付け加えておきます。Talos が調査を継続する一方で、@Kafeine は Angler エクスプロイト キットの本当の名前「XXX」![]() に関する記事を投稿しました。この投稿には、当初の Angler ユーザ、indexm.html の例に関する記述もありました。各種の情報を取得する中で、興味深いことに気づきました。一部のドメインが、同じ yingw90@yahoo.com というアドレスを参照していたことです。

に関する記事を投稿しました。この投稿には、当初の Angler ユーザ、indexm.html の例に関する記述もありました。各種の情報を取得する中で、興味深いことに気づきました。一部のドメインが、同じ yingw90@yahoo.com というアドレスを参照していたことです。

Angler がサーバの可視性をエクスプロイト

Angler に関する最近の調査に戻ります。次の画像をご覧になったことがあるでしょう。私たちが開示したインフラストラクチャの情報です。

この調査の公開以降、Talos は Angler エクスプロイト サーバの通信に関する情報をいくつか入手することができました。これには、TCP ポート 225 で、エクスプロイト サーバから別のホストに対して繰り返し接続が行われていた情報も含まれています。このポートは実際には予約済みの IANA ポートですが、それが基本的な認証を受けた HTTP サーバとして使用されていました。

この接続は繰り返し行われ、そのたびに異なるハッシュで実行ファイルが返され、これが侵害されたユーザにコンテンツを配信するために使用されていました。これはユーザにペイロードを配信するシステムのように見えました。ペイロード ホストは HTTP トランザクションで指定されていましたが、DNS 要求を伴っていませんでした。私たちは直ちにこのホストの調査を行い、重複するものを発見しました。

エクスプロイト サーバに対する HTTP 要求で指定されているドメインは、同じ登録者アカウントが所有していました。このアカウントでは、「ストック」Bedep C2 Web ページを使用した Web サイトの、Angler のランディング ページにユーザをリダイレクトしていました。これによってデータが揃い、Angler と Bedep の関係がはっきりしました。

登録済みドメイン

yingw90@yahoo.com Domains

potrafamin44as@gmail.com Domains

john.bruggink@yahoo.co.uk Domains

* これらのアドレスはドメインを登録し続けているため、このリストは完全なものではありません。

最後に

これらのエクスプロイト キット キャンペーンを行っている組織は、何百万ドルもの収益を得ています。そしてそれを基に進化を続け、影響を及ぼすユーザ数を増やしています。セキュリティ調査担当者は、脅威と脅威のグループの関係性を突き止める努力を続けています。この調査は、小さな情報の痕跡を長期にわたって集めることで、大きな成果が得られることを示すものです。

現時点で、Talos は Angler と Bedep 間の緊密な関係を示す証拠を得ています。Bedep を配信する Angler のインスタンスが、実際には Angler 自体に結び付いていることは明らかです。ユーザを別の Angler インスタンスに誘導するために Bedep が利用されているとことがわかります。Angler の「お客様」として、相当数のユーザを Angler インスタンスに誘導することが保証されていると考えられます。初期に Flash ゼロデイ攻撃を配信していたインスタンスも同じグループが所有していたことにも結び付きます。Angler の活動の背後にある、ペイロードを配信するシステムとのつながりも、この 2 つのグループの密接な関係を示すものです。現時点のデータでは、2 つのグループが実際には同一であることを確信するまでには至っていません。しかしこれまでに見てきたように、少なくとも両者が密接に関係していて、同じインフラストラクチャを部分的にしろ利用していることが、さまざまな符合によってわかっています。

さらにこの調査を通じて、これらの活動と、メールの添付ファイルなど複数の方法で配信できる各種のトロイの木馬など、他の脅威との関連が見つかっています。それは、ユーザに対してさまざまな脅威を仕掛けて利益を得ている、さらに大きな組織の存在を裏付けるものです。

本稿は 2016年2月9日に Talos Group

のブログに投稿された「BEDEP LURKING IN ANGLER’S SHADOWS」

の抄訳です。