注目の脅威:Cisco Talos、ランサムウェアで年間 6 千万ドルの収益を上げる国際的エクスプロイト キットへのアクセスを阻止

本稿は 2015年10月6日に Talos Group

のブログに投稿された「Threat Spotlight: Cisco Talos Thwarts Access to Massive International Exploit Kit Generating $60M Annually From Ransomware Alone」

の抄訳です。

エグゼクティブ サマリー

このほどシスコは、悪名高い Angler Exploit Kit が生み出す膨大な収益源を世界的に壊滅させ、ハッカー集団に大打撃を与えました。Angler は、最大規模のエクスプロイト キットの 1 つであり、注目を浴びた複数のマルバタイジングおよびランサムウェア キャンペーンで使われていたため多くの話題を呼んできました。これはセキュリティ デバイスをバイパスし、最終的には可能な限り多くのデバイスを攻撃するように設計されているという点で、最も高度で厄介なエクスプロイト キットです。

調査の結果シスコが下した判断によれば、サービス プロバイダーである Limestone Networks 社のサーバに配置されていたプロキシ サーバの内、途方もない数が Angler に乗っ取られていました。このプロバイダーが、脅威を与える主役として Angler Exploit Kit のアクティビティの最大 50 パーセントを実行し、攻撃対象は 1 日最大 90,000、稼ぎ出した収益は年間 3 千万ドル以上に及びました。このことから推計すると、Angler の全アクティビティによる収益は、年間 6 千万ドルを上回ることになります。Talos は、Level 3 Threat Research Labs 社との継続的な共同作業により、ネットワークのグローバルなアクティビティに対する可視性を向上させてきました。また、OpenDNS からの継続的な協力により、攻撃側のドメイン アクティビティを詳細に可視化できるようになりました。

これを基にシスコが取った措置は、以下のとおりです。

- Angler プロキシ サーバへのリダイレクトを行わないように製品をアップデートし、顧客から同サーバへのアクセスを遮断しました。

- ヘルス チェックによるチェックを検出およびブロックするための Snort ルールをリリースしました。

- すべてのルールが Snort を通じてコミュニティにリリースされるようにしました。

- 他のコミュニティも自分自身や顧客を保護できるように、プロトコルなどの通信メカニズムを公開しました。

- またシスコは IoC を公開して、防御側が自身のネットワーク アクティビティを分析し、他のサーバへのアクセスをブロックできるようしています。

これは、ランサムウェアや、盗んだ IP、クレジット カード情報、個人情報(PII)で年間数億ドルを荒稼ぎするハッカー達のブラック マーケットに大打撃を与えます。

Angler がコンピュータに不正にアクセスし、ランサムウェアをインストールする様子については、ビデオの最後で紹介しています。

技術概要

Angler Exploit Kit はほぼ毎週ニュースで取り上げられています。そのアクティビティが、ドメイン シャドウイング、ゼロデイ統合、大規模なマルバタイジング キャンペーンのいずれであろうと、現在の脅威状況の中心であることに変わりはありません。攻撃側と防御側との間には、常に戦いが繰り広げられています。シスコは脅威を絶えず監視し、保護の対象を拡大しています。この絶え間ない戦いを踏まえて、Talos は Angler のテレメトリ データを徹底的に分析し、驚くべき事実を発見しました。

オリジナルのデータセットは 2015 年 7 月のものであり、使用可能なすべてのソースのデータが含まれていました。7 月である理由は、この時期に Angler が繰り返し開発を行ったためであり、その中には、URL 構造の変更や、パッチが当てられていない Adobe Flash の脆弱性を利用する機能の実装などが含まれます。分析を進める過程で、トレンドとパターンが浮かび上がってきました。この記事では、ホスティング、ドメイン利用、リファラ、エクスプロイト、およびペイロードのトレンドについて紹介します。最も重要な発見につながったのは、ホスティングのトレンドでした。

データの分析により、大量の Angler アクティビティが 1 つのホスティング プロバイダーに集中していたことが突き止められました。それが、Limestone Networks 社です。Talos は Limestone 社と協力して、これまで分からなかった Angler の本質に関する知見を収集しました。これには、データフロー、管理、規模に関する詳細が含まれています。

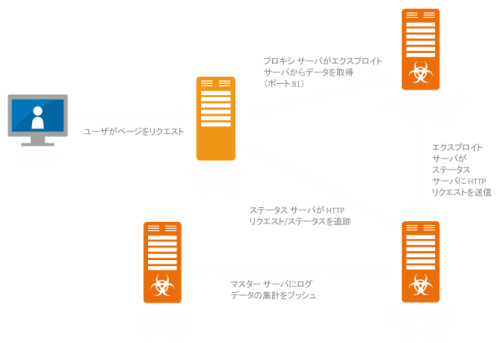

Angler は、実際にはプロキシ/サーバ構成ではありません。エクスプロイト サーバは 1 つで、このサーバが複数のプロキシ サーバを通じて悪意のあるアクティビティを実行する役割を担っています。プロキシ サーバは、ユーザとの通信を行うシステムで、エクスプロイト サーバが特定および公開されないように保護しながら、攻撃者がすばやく入れ替われるようになっています。また、ヘルス チェックを行うヘルス モニタリング サーバがあり、乗っ取られて悪用されているホストの情報を収集し、ログ ファイルが収集されそうになるとリモートで消去します。このヘルス サーバにより、キャンペーンの範囲と規模が明らかになり、アクティビティを金額に換算できるようになりました。

1 台のヘルス サーバは 1 ヵ月にわたり 147 のプロキシ サーバを監視し、3 百万ドル以上の収益を上げていました。 このサーバは、こちらで確認された Angler アクティビティの約半数を実行し、ランサムウェアの感染だけでも年間 3 千万ドル以上の収益を上げていました。

ここ数年、マルウェア経済の収益化手法は進化を続けています。1 年ごとに小規模なイノベーションが見られ、最終的にはそれらが大きな進化につながっていきます。今私たちが目にしているのは、何年もかけた攻撃側の進化が、何でもダウンロードする傾向と結びついた結果生まれた、最も効率的で収益性の高い攻撃手法であり、これがインターネットにとっての脅威となっています。

はじめに

Angler は長期間にわたり高い頻度でユーザを脅かし続けているエクスプロイト キットです。その主な要因として、Angler が非常に効果的かつ先進的であることが挙げられます。ドメイン シャドウイング![]() 、302 クッション、暗号化ペイロード、または迅速なエクスプロイトの配信などの手法により、Angler は 2015 年に猛威を振るいました。これは昨年度の『年次セキュリティ レポート』で予測されたとおりです。今回の調査を通じて、Talos は Angler に利用されているホストに関する情報を収集できました。Talos は今では Angler の収益力に関して、ほぼ正確な数値を把握しています。Angler を配信している 1 つのノードの動作、およびこれらのシステムをモニタリングしているサーバの動作を分析した結果、世界規模で観測された Angler アクティビティのほぼ半分が 1 人の攻撃者により実行されていたと断言できます。この悪意のあるネットワークが生み出す収益は、年間 3,000 万ドル以上にのぼります(詳細は後述)。

、302 クッション、暗号化ペイロード、または迅速なエクスプロイトの配信などの手法により、Angler は 2015 年に猛威を振るいました。これは昨年度の『年次セキュリティ レポート』で予測されたとおりです。今回の調査を通じて、Talos は Angler に利用されているホストに関する情報を収集できました。Talos は今では Angler の収益力に関して、ほぼ正確な数値を把握しています。Angler を配信している 1 つのノードの動作、およびこれらのシステムをモニタリングしているサーバの動作を分析した結果、世界規模で観測された Angler アクティビティのほぼ半分が 1 人の攻撃者により実行されていたと断言できます。この悪意のあるネットワークが生み出す収益は、年間 3,000 万ドル以上にのぼります(詳細は後述)。

こうした不正なアクティビティによる収益の大きさからも明らかなように、今日 Angler は非常に大きな脅威となっています。2015 年 7 月には、Angler に関するデータ分析で興味深い結果を得ることができました。このエクスプロイト キットは、7 月中に URL 構造を複数回にわたって進化させ、また Adobe Flash 内に存在する複数の未修正の脆弱性に対する攻撃を追加しました。Talos はこの機会を生かして、当月中の Angler の動向と進化を明らかにするうえで役立つ、膨大かつ強固なデータセットを収集しました。このデータを活用することで、Talos は Angler をさまざまな側面から分析し、ユーザに対する攻撃力が高い理由を明らかにすることができました。

こうした分析を通じて、Talos は Angler が動作する方法や影響を受けるユーザ数など、Angler についてこれまで明らにされてこなかった複数の側面を明るみに出すことに成功しました。この成果の達成に重要な役割を果たしたのが、Limestone Networks 社および Level 3 社とのコラボレーション、さらには Talos 自身のインフィールド テレメトリの分析です。Angler アクティビティのうちかなりの割合が、Limestone Networks 社のホスティング環境で実行されていました。今では Talos のサポートにより、同社が Angler の顧客によってホスティング プロバイダーとして利用されることはなくなりました。また Talos はバックエンド通信を遮断するための対策を開発し、Angler によるユーザ攻撃能力に大きな打撃を与えました。

データ

Talos は 7 月中に、Angler に関する膨大なデータを収集しました。この中には、ライブ デトネーションに加えて、影響を受けた数千ものユーザから得られたテレメトリも含まれています。これらのデータを分析した結果、Angler に関するいくつかの興味深い事実(たとえば IP アドレスの使用状況、ホスティング情報、エクスプロイトの内訳、ハッシュ データ、ペイロード情報、Referer、リダイレクション チェーン、新しいエクスプロイトの影響など)が明らかになってきました。

概要

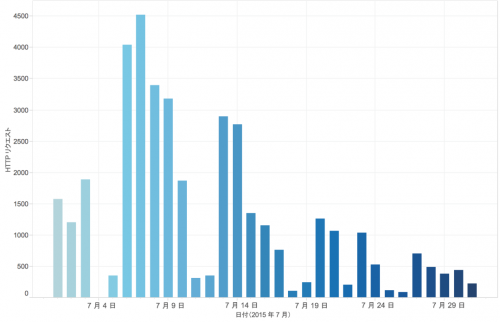

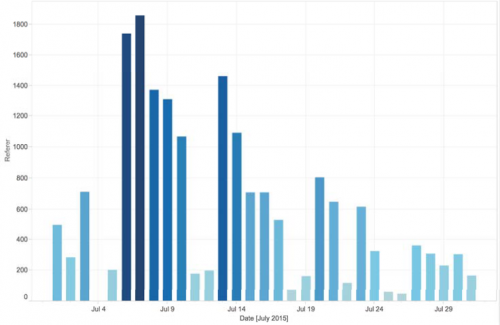

まずは 7 月の調査結果の概要について説明します。次のグラフは、Talos のテレメトリ データに基づいた、当月中の Angler アクティビティを示したものです。予想どおり最大のピークは、「Hacking Team 社」から漏えいしたゼロデイ脆弱性(CVE-2015-5119![]() 、CVE- 2015-5122

、CVE- 2015-5122![]() )により Angler エクスプロイトの攻撃力が強化された時期と一致しています。ここで興味深いのが、この期間中に Angler を実際にホストしているインフラストラクチャの規模が拡大することはなかった点です。このことは、Talos によって初めて明らかにされた多くの予想外の事実の 1 つです。

)により Angler エクスプロイトの攻撃力が強化された時期と一致しています。ここで興味深いのが、この期間中に Angler を実際にホストしているインフラストラクチャの規模が拡大することはなかった点です。このことは、Talos によって初めて明らかにされた多くの予想外の事実の 1 つです。

インフラストラクチャ分析

IP インフラストラクチャ

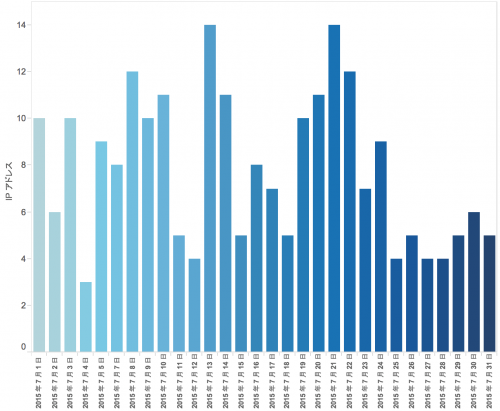

実際の IP アドレス数は日によって大幅に変動することはなく、比較的一定していました。次のグラフは、7 月中に Talos によって観測されたユニーク IP アドレスの数を示したものです。

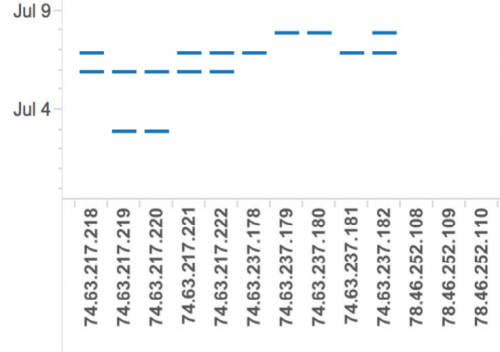

このグラフから Angler の傾向が一貫していることがわかります。Angler は今日利用可能な最も先進的なエクスプロイト キットの 1 つですが、インフラストラクチャの観点からは、その規模は大きくありません。それにもかかわらず、Angler は恐らくごく少数であろう顧客にして膨大な数のユーザを攻撃することが可能です。ここで興味深いのが、日によって IP が大きく変化することがない点です。Angler は、システムがユーザを攻撃する際、ある IP アドレス(74.63.217.218 など)から使い始め、攻撃者が隣接する IP アドレス(74.63.217.219 など)に移行するためのノイズを生成します。このアクティビティは、同一プロバイダーによって使用されている、連続する IP 空間ブロックにわたって継続されます。このことは攻撃者が複数のサーバを使用でき、ブロックされる都度、あるサーバから次のサーバへと移動していることを示しています。次のグラフはこうしたケースを示しており、時間の経過に伴い IP 空間が移行していることがわかります。

ASN 情報/ホスティング プロバイダー

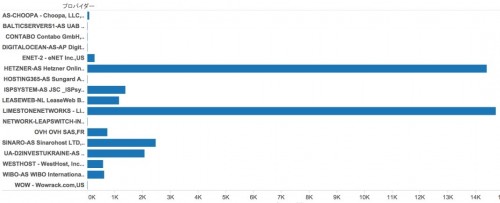

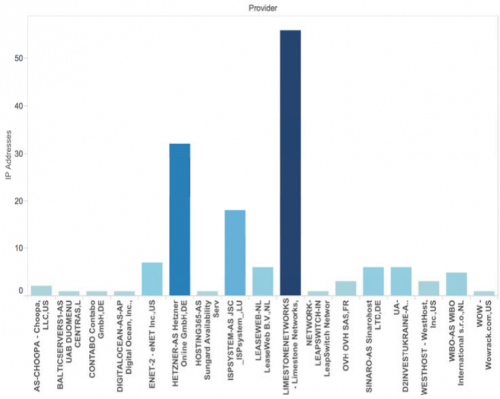

Talos は IP インフラストラクチャにまで範囲を広げ、Angler Exploit Kit を配信している ASN およびホスティング プロバイダーについて、徹底した調査を行いました。Talos がまず注目したのが、問題の IP 空間に関連付けられているプロバイダーごとのトラフィック量です。次のグラフはその結果を示しています。

7 月中に観測されたユニーク ASN は総計 17 でした。そのうち 2 つの ASN(Hetzner 社および Limestone Networks 社)が、この月のトラフィック総量の 75 % 近くを占めていました。当初は、この 2 つのプロバイダーの両方が Angler 感染の大半に関与しているように思われました。しかしながらユニーク IP アドレスの数に基づきデータをグラフ化することで、新たな事実が浮かび上がってきました。

ユニーク IP 数に着目すると、Hetzner 社と Limestone Networks 社が Angler の主要な発信源であることに変わりはないものの、Limestone Networks 社が突出したプロバイダーであることが判明しました。7 月中に Angler を配信していた IP の 3 分の 1 以上が、Limestone Networks 社によりホストされていました。この傾向は 8 月になっても継続していたものの、その量は減少しつつありました。今では Limestone 社で発生していたこのアクティビティは、Talos のサポートにより終息しています。

Talos は、これらの攻撃者について得られた情報に関連して、Hetzner 社および Limestone 社に連絡を取りました。このうち Limestone Networks 社から応答があり、同社はこの調査に全面協力してくれました。同社の協力のもと、Talos はこれらの攻撃者がインフラストラクチャを構築する際の行動について理解を深めることができました。

一例として、あるアカウントは、さまざまな国で発行された盗難クレジット カードを使用して、1 週間に 815 台ものサーバを購入していました。こうした方法で、犯罪者は相当規模のサーバ インフラストラクチャを徐々に構築していきます。いずれは使用されたクレジット カードが盗難カードであることが判明し、企業は大きな損失を被ります。Limestone Networks 社によると、こうした犯罪に伴う「毎月のコストおよび逸失収益は約 10,000 ドル」に達していました。チャージバックにおけるこのような問題の大半が、クレジット カードの不正使用によるものです。

Talos のサポートにより、Angler の悪意のあるアクティビティに利用されなくなったことで、Limestone Networks 社は損失を回避できました。またこのことは、Angler によって悪用されていたもう 1 つの経路を潰すことにもつながりました。Limestone Networks 社からは、利用されていたサーバのイメージ コピーに加えて、それらのサーバが短期間実行していた通信のネットワーク キャプチャも提供されました。これらのデータに基づき、Talos はこれまで明らかにされてこなかった Angler のさまざまな側面、および影響を受けたユーザの範囲を明らかにすることができました。さらに Talos は Netflow を通じて追加情報を収集するために、Level 3 社とも協力しました。調査結果の詳細については、後ほど説明します。

エクスプロイト キットの分析

Referer

ユーザはエクスプロイト キットを直接ブラウズするだけでなく、悪意のある iFrame やマルバタイジングを介してエクスプロイト キットに誘導されます。いずれのケースも、調査を行った 1 ヵ月間で相当数が確認されました。Talos の観測によると、人気の高い Web サイト(多数の主要ニュース サイト、不動産サイト、ポップカルチャー サイトなど)が、マルバタイジングを介して、Angler Exploit Kit にユーザをリダイレクトしていました。さらに、アメリカの地方紙に載った個人の死亡記事など、一見するとランダムで小規模な無数の Web サイトが同様のリダイレクトを行っていることも確認しました。最も興味深い点は、ユニーク Referer 数とそれらが使用された頻度です。Talos はエクスプロイト キットに人々を誘導するユニーク サイトを 15,000 以上発見しましたが、その 99.8 % が 10 回未満しか使われておらず、使用頻度の低さが明らかになりました。このことは、Referer の大半は短期間だけアクティブで、少数のユーザが攻撃対象となった後で削除されていることを意味しています。この点は Angler の追跡を非常に難しくしている特徴の 1 つです。次のグラフは、Talos によって 7 月中に観測されたユニーク Referer を示したものです。分析を通じて Talos は、アクティビティのピークがさまざまな「Hacking Team」ゼロデイ(CVE-2015-5119![]() 、CVE-2015-5122

、CVE-2015-5122![]() )エクスプロイトに関係していることを確認しました。

)エクスプロイトに関係していることを確認しました。

ダイナミック DNS リダイレクション

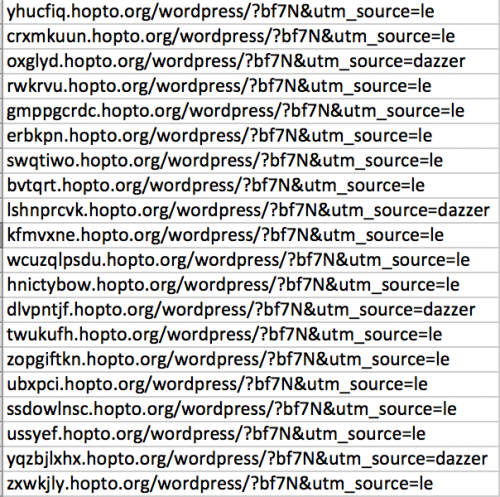

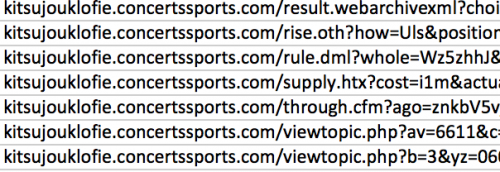

さらに Talos は、複数の小規模な Referer チェーンが、ユーザを Angler に直接誘導する手段、またはリダイレクション チェーンの階層を増やす手段として使用されていることにも気付きました。第 1 はダイナミック DNS サービスの使用です。Talos は今年に入ってこの件を最初にブログ![]() で報告しましたが、その DNS は現在ではほぼ消失しています。今回の調査で、ダイナミック DNS プロバイダーが変わっていても、その動作は同じであることを確認できました。次に示すものと類似した URL が今もデータ内で発見されています。

で報告しましたが、その DNS は現在ではほぼ消失しています。今回の調査で、ダイナミック DNS プロバイダーが変わっていても、その動作は同じであることを確認できました。次に示すものと類似した URL が今もデータ内で発見されています。

7 月中に使用された DDNS プロバイダーは、hopto.org だけでした。Talos は過去に他の複数のプロバイダーが使用されたことを確認しており、いずれのケースでもほぼ同じ構文 /wordpress/?bf7N&utm_source=XXXX が使用されていました。これは数ヵ月前に観測されたものと同じパターンです。ユーザがこれらの Web ページをブラウズしようとすると、空の NGINX 形式の Web ホスティング パーキング ページに迎えられます。これらのデータに基づいて真の攻撃源を追跡したところ、いずれも侵害された wordpress サイトからリダイレクトされていることが判明しました。これらのダイナミック DNS ベースの Web ページは、Angler が使用するリダイレクション手法をより複雑化する目的で利用されています。このリダイレクション シナリオの最終目的は、ユーザを悪意のあるランディング ページに誘導することです。しかしながら、ユーザをランディング ページに誘導するためにはこの追加の階層が必要であり、これは Angler でよく見られる手法です。このようにすることで、感染経路をたどっているユーザのみが影響を受け、ランディング ページを直接ブラウズしてもエクスプロイト キットのペイロードを捕らえることはできません。

シャドウ化されたリダイレクション

最近、類似したタイプのサービスが増加傾向にあることが確認されています。この手法では、シャドウ化されたドメインを使用して、リダイレクション階層が追加されます。使用されるのはほぼすべて、次のような英単語ベースのサブ フォルダに格納されている JavaScript ファイルです。

commanders.chemicalfreecleaning.ca/b/dropdown.js

この手法は Angler による感染のごく一部で見られるもので、先の手法と同様に、侵害された wordpress サイトおよびマルバタイジングを介してリダイレクトされる階層の 1 つとして使用されています。

URL の進化

Talos が 7 月に Angler 関連データについて徹底した調査を行った理由の 1 つが、進行していた URL 構造の変化です。この構造上の変化はランディング ページが中心でしたが、エクスプロイト ページでも多少の変化が見られました。当月初めの時点では、典型的な Angler ランディング ページの URL は、次のような形をしていました。

vrijhave<dot>evirtualoffices<dot>co<dot>uk/search?q=enxq5aeHl7RUqin2WKTsNKI& oz=jTj_4nR0v1h&o=2BN4SgnfIf9dMmTQUpR6iOGqF7a& ys=8M54PY&dc=5vcp94m0 RUh1JXRkIn& c=dE4&sc=b66pMYtkRM

この基本構造では、クエリ パラメータとして付加された一連のパラメータとともに「search」の語が使用されています。この構造は数週間にわたり使用されていましたが、7 月 3 日に変化が始まりました。最初の変化は <random_word>.php への移行です。これにより、ランディング ページの URL 構造は次のようなものに変わりました。

korkenziehernformatname<dot>powellcemetery<dot>com/placard.php?q=ilcHlUlCdan EHbwdFw27och9W& jp=imqRMwwv&js=Y6S18eozG3ljGz& g=Xse1X&j=DzBe&w=p9 pSoWmgTfFqbM1E6ME1SuKMW9EEk&n=jdq9vAXMGZk&ew=bG

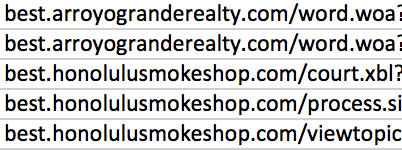

ただし基本的なパラメータ構造は、以前のバージョンと同じです。このアクティビティが 7 月 8 日まで続いた後、別の急速な変化が発生しました。7 月 8 日以降、Angler は検出を避けるための急速な変化に代えて、ノイズに身を隠すことに力を入れ始めました。最初に使用され始めたのが、次に示すような viewtopic.php を複数の基本パラメータとともに使用する手法です。

minnekkmirarono<dot>pizzadrone<dot>be/viewtopic.php?j=47951&lv=8013&ev=5

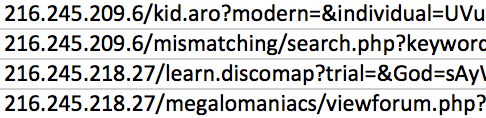

この種の URL はインターネット上でよく見受けられるものであるため識別が難しく、現在まで使用され続けています。さらに 7 月 15 日になると、Angler は追加の URL として、次に示すような viewforum.php および search.php も使用し始めました。

clivoso<dot>klinefilms<dot>com/inflammatory/viewforum.php?f=17&sid=11246008 clivoso<dot>klinefilms<dot>com/evicts/search.php?keywords=616&fid[0]=2745796

ここで注目すべきもう 1 つの点が、サブディレクトリの使用です。その後 8 月 5 日の時点で、Angler はさらに 1 つのファイル index.php を追加しました。現在使用されているランディング ページの URL 構文はいずれも通常の Web トラフィックのように見えますが、これは偶然ではありません。URL を通常の正当な Web トラフィックに見せかけることで、ユーザおよび検出テクノロジーを欺くのがはるかに容易になります。Angler Exploit Kit は、この手法により猛威を振るい続けています。

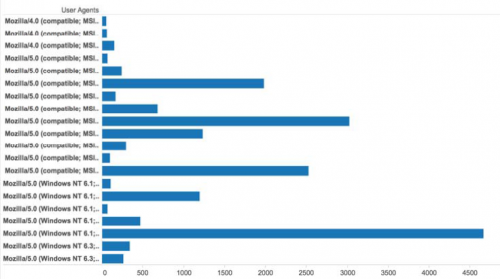

Talos は保有する膨大なデータセットを活用して、影響を受ける一般的な Web ブラウザの分析を行いました。その結果、多種多様なブラウザおよびオペレーティング システムで、Angler ランディング ページがヒットすることが確認されました(多少予想外であったのが、この中に Netscape 4.0 も含まれていたことです)。なお、これらのユーザのすべてにエクスプロイトが実際に配信されたわけではありません。エクスプロイトを実際に配信されることが最も多かったブラウザは、圧倒的に Internet Explorer で、これは次の 2 つの理由によると考えられます。第 1 に Angler はここ半年ほど、Internet Explorer ユーザに狙いを絞ったエクスプロイトである CVE-2014-6332![]() を多用しており、今なおその傾向は続いています。最近になって、Angler は同じく IE をターゲットとする CVE-2015-2419

を多用しており、今なおその傾向は続いています。最近になって、Angler は同じく IE をターゲットとする CVE-2015-2419![]() も使い始めました。第 2 に、他の主要な Web ブラウザである Chrome および Firefox は、Adobe Flash をサンドボックス化する、または古いバージョンによる Flash レンダリングを完全に阻止することに非常に力を入れています。さらに Firefox

も使い始めました。第 2 に、他の主要な Web ブラウザである Chrome および Firefox は、Adobe Flash をサンドボックス化する、または古いバージョンによる Flash レンダリングを完全に阻止することに非常に力を入れています。さらに Firefox![]() は、Hacking Team ゼロデイ事案(CVE-2015-5119

は、Hacking Team ゼロデイ事案(CVE-2015-5119![]() 、CVE- 2015-5122

、CVE- 2015-5122![]() が開示された時点で、ユーザが影響を受けるのを防止するため、あらゆる Flash アクティビティをブロックしました。

が開示された時点で、ユーザが影響を受けるのを防止するため、あらゆる Flash アクティビティをブロックしました。

以前に開示された CVE-2014-6332![]() について、Talos はこのエクスプロイトが使用されている場合は、何らかの理由でユーザ エージェント文字列が提供されないことに気付きました。その他のすべてのエクスプロイト ページにはユーザ エージェントが存在しますが、次の図に示すように、CVE-2014-6332

について、Talos はこのエクスプロイトが使用されている場合は、何らかの理由でユーザ エージェント文字列が提供されないことに気付きました。その他のすべてのエクスプロイト ページにはユーザ エージェントが存在しますが、次の図に示すように、CVE-2014-6332![]() の場合には存在しません。

の場合には存在しません。

エクスプロイトの詳細

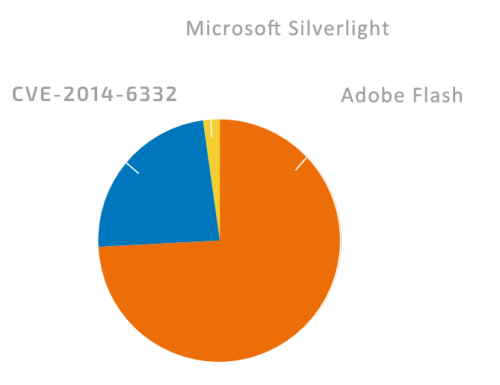

予想どおり、Angler が配信するエクスプロイトの圧倒的多数が Adobe Flash を利用するもので、ユーザに配信されたエクスプロイトの 75 % 近くが Adobe Flash に関連していました。このことは、調査を行った月に Angler により利用された 2 つの Adobe Flash ゼロデイ脆弱性(CVE-2015-5119![]() 、CVE-2015-5122

、CVE-2015-5122![]() )から予想されたとおりの結果です。その他の 2 つのエクスプロイト グループは、多少予想外のものでした。2 番目に大きいグループは、Internet Explorer の脆弱性 CVE-2014-6332

)から予想されたとおりの結果です。その他の 2 つのエクスプロイト グループは、多少予想外のものでした。2 番目に大きいグループは、Internet Explorer の脆弱性 CVE-2014-6332![]() を利用するもので、感染全体の 20 % 強を占めていました。残る 1 つのグループが最も予想外で、約 2 % のユーザが Silverlight の脆弱性による侵害を受けていました。以上のことからわかるとおり、Angler が利用しているエクスプロイトは、Flash、IE、および Silverlight の 3 つのグループに大きく分類されます。意外だったのが、これらのグループの中に Java が含まれていない点です。長年にわたり Angler および大多数のエクスプロイト キットが、Java をターゲットにしてきました。これは主として、非常に多くのユーザが今なお古く脆弱なバージョンの Java を使い続けているためです。

を利用するもので、感染全体の 20 % 強を占めていました。残る 1 つのグループが最も予想外で、約 2 % のユーザが Silverlight の脆弱性による侵害を受けていました。以上のことからわかるとおり、Angler が利用しているエクスプロイトは、Flash、IE、および Silverlight の 3 つのグループに大きく分類されます。意外だったのが、これらのグループの中に Java が含まれていない点です。長年にわたり Angler および大多数のエクスプロイト キットが、Java をターゲットにしてきました。これは主として、非常に多くのユーザが今なお古く脆弱なバージョンの Java を使い続けているためです。

Angler がこのように猛威を振るっており、多くのユーザに感染できる最大の理由が、有効なウイルス対策の欠如です。7 月の調査中に、Talos はエクスプロイトに関連する 3,000 近くのユニーク ハッシュを観測しました。このデータについて VirusTotal で照会したところ、VirusTotal に存在していたハッシュはわずか 6 % に過ぎませんでした。この 6 % という低い平均検出率は、通常 10 個未満の AV エンジンでしかハッシュを検出できないことを意味しています。この事実に加えて、最近展開されている大規模なマルバタイジング キャンペーンにより、基本的なウイルス対策しか行っていない状態で Internet Explorer を使用してインターネットをブラウズしているユーザは、Angler に感染するリスクが非常に高まっています。

ペイロード

Angler のペイロードについては、さまざまなところで取り上げられています。Talos のデータでも有意な差異は発見されず、感染したシステムの 60 % 以上がランサムウェアの亜種を配信していました。Talos は今回の調査期間中に、Angler によって Cryptowall 3.0 および Teslacrypt 2.0 の両方が配信されていることを確認しました。この 2 つのランサムウェアの亜種はいずれも侵害された wordpress サイトを利用して、後から情報を取り出すために必要なデータをプッシュします。

その他のとりわけ重要なペイロードは Bedep ダウンローダで、このペイロードは DGA ベースの C2 インフラストラクチャに依存して追加のペイロードを配信します。Talos はその他にも多数のクリック詐欺に加えて、キーロガーやさまざまなタイプのトロイの木馬が配信されていることも確認しました。1 つの興味深い点として、あるランサムウェアの亜種が、Angler をホストしていた 2 大プロバイダーによって独占的に配信されていたことが挙げられます。Talos が観察していたテレメトリ内では、他のペイロードの配信は確認できませんでした。

その他のパターン

この膨大なデータセットの分析を通じて、その他にもいくつかの興味深いパターンが浮かび上がってきました。その第 1 は、Angler が悪意のあるアクティビティをホストするためにドメインを利用する方法です。前述のとおり、Talos はドメイン シャドウイングを検出しました。ドメイン シャドウイングは今なお Angler をホストするために使用される主要なテクニックですが、その他の変わり種もいくつか発見されています。静的 IP アドレスを使用してホストされている Angler も未だに観測されますが、全体的なアクティビティのごく一部に過ぎません。

サブドメインを使用せず、ドメインを所有している攻撃者によってホストされている Angler インスタンスも発見されました。ただしこの手法も全体的な Angler テレメトリのごく一部に過ぎません。

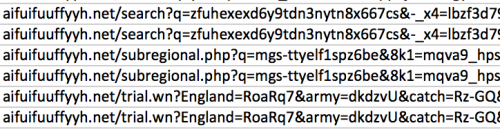

最後に、ドメイン シャドウイングの動作とサブドメイン構造に関するもう 1 つの興味深い側面を取り上げます。ドメイン シャドウイングに関しては、2 つの大きなグループが存在しているように思われます。1 番目のグループは、次に示すような非常に長いランダム文字列を使用する典型的なドメイン シャドウイングです。

2 番目のグループは、全体的なドメイン シャドウイング アクティビティのごく一部を占めるに過ぎませんが、通常のサブドメインにより近い形をしています。その特徴の 1 つが、短い英語ベースの単語の使用です。これは、長いランダム文字列のサブドメインを手掛かりとする検出を回避するためと思われます。

Angler の基本的機能がキャンペーンごとに大きく変わることはありませんが、ドメイン構造に見られるこの新たなレベルの変化は、キャンペーンごとの興味深い差別化のように思われます。なお、すべての動作は同一期間中に観測されたものです。

ANGLER の仕組みの概要

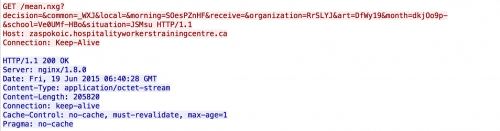

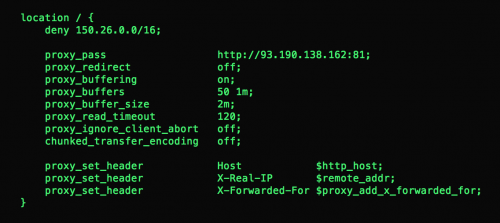

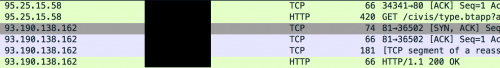

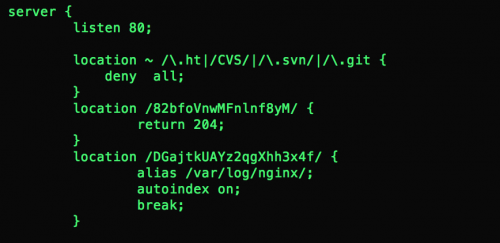

Limestone Networks 社との連携は、Talos にとって、Angler がどのように動作してユーザを攻撃するのかを把握するうえで貴重な機会となりました。この取り組みを通じて、Angler に関してこれまで明らかにされてこなかった複数の重要な事実が発見および特定されました。発見された最初の興味深い事実は、攻撃者による不正アクティビティに使用されることが多い nginx がサーバ上で実行されていた点です。これは非常に重大な発見につながるもので、nginx 設定ファイルを調べると、いくつかの興味深い設定の存在が明らかになりました。とりわけ重要な事実は、ユーザを攻撃しているように見えるサーバは、実際には悪意のあるアクティビティを実行しているホストのプロキシに過ぎないという点です。次の図に示すように、ユーザがサーバの 1 つに接続してデータの提供が開始されると、別のサーバへの接続が TCP ポート 81 上で確立されます。

接続先のシステム、つまりエクスプロイト サーバが、実際のエクスプロイト キットを実行しているホストです。攻撃者がこのような動作を実装しているのには、いくつもの理由があります。第 1 に、この手法は構築が容易であり、nginx Web サーバを実行する基本的な Linux イメージを構築して真の侵害サーバに接続をプロキシするよう設定するのは、ごく簡単です。またこの手法は追加の防御層を構築することにもなり、プロキシ サーバが停止もしくは阻止されても、真のエクスプロイト キット サーバには影響が生じません。さらに、単一のエクスプロイト キット サーバから多数のプロキシ サーバに、システムを侵害するためのデータを配信することも可能です。次の図に示すとおり、Talos が入手したネットワーク キャプチャはこの動作を裏付けるもので、ユーザがランディング ページをリクエストした直後に、このプロキシ サーバへの接続が確立されてランディング ページが返され、次にそのランディング ページがユーザに提供されています。

この動作は、プロキシ サーバとエクスプロイト サーバの間で繰り返されて、大量のネットワーク トラフィックが発生します。もう 1 つの注目すべき点は、ヘルス モニタリングが行われていることです。次に示すように、nginx サーバの設定ファイル内には、ヘルス モニタリングに関連する 2 つのセクションが含まれており、侵害されたユーザに関するデータを収集しています。

最初のセクションは特殊なフォルダで、照会に対して HTTP 204 を返しています。Talos の観察によると、エクスプロイト サーバ(95.211.162.166)とは異なるサーバからの照会に対してこの処理が行われます。

照会される実際のフォルダは、イメージ内で発見されたものとは異なっており、このことは特定のパスが展開先サーバに対して一意であることを示しており、これがフルパスが編集されている理由であると思われます。

次のセクションは、データを供給されたユーザに関連するログを攻撃者が取得するためのものです。次に示すように、この動作はヘルス モニタリングを実行しているのと同じ IP アドレスにより実行されていることが確認されました。

access.log は、サーバ上で実行されたすべての HTTP トランザクションが記録されているログ ファイルで、Angler の拡散状況を詳しく調べるうえで非常に役立ちました。

Talos は協力者とともに、このヘルス モニタリング サーバが何台のサーバと通信しているかについての追加情報を収集しました。30 日間にわたる調査の結果、この 1 台のヘルス モニタリング サーバが 280 もの異なる IP アドレスと通信しているらしいことが判明しました。さらに明らかになったのが 第 3 のサーバ(93.190.143.110)の存在で、ヘルス モニタリング サーバからこのサーバに約 12 MB のデータが継続的にプッシュされていました。このサーバは、ヘルス モニタリング サーバにより収集されたデータの集計を取得する一種のマスター サーバであると考えられます。全体的な流れについては、先に示した図を参照してください。

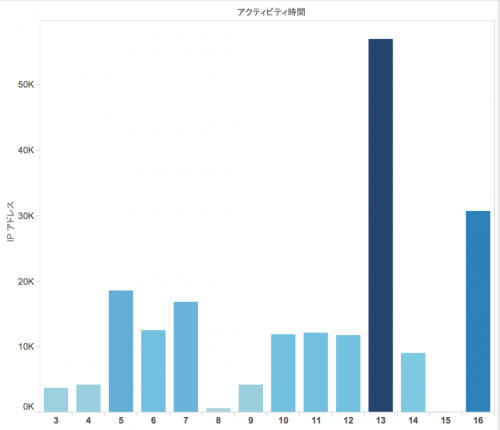

Angler によって実際に侵害されているシステムの総数を把握するうえで、この access.log は非常に役立ちました。Talos が観察していたあるサーバがアクティブだった期間は、わずか 13 時間でした。その間にこのサーバから 90,000 以上のユニーク IP アドレスに対して、何らかの Angler Exploit Kit ページが配信されました。ピーク時には、1 時間あたり約 60,000 もの IP アドレスにデータが配信されていました。次のグラフは、コンテンツを配信されたユニーク IP の数を示したものです。

このデータと、Talos が観測した Angler を配信しているサーバの 1 日あたりの総数を組み合わせることで、侵害されているユーザの範囲をより正確に見積もることが可能になります。もう 1 つの注目すべき点は、ターゲットとされている Web ブラウザです。Angler が主として Internet Explorer をターゲットにしていることは予想どおりで、大多数の侵害が Windows 7 または Windows 8.1 上で実行されている Internet Explorer 11 で発生していました。

1 台のサーバから得られたデータと、ヘルス サーバが 30 日間に約 147 台のサーバと通信していたという事実を組み合わせると、非常に多くのユーザが影響を受けた可能性があることが推測されます。各ホストあたりのトラフィック量をほぼ同じと想定すると、理論的には 1 ヵ月間に 1,300 万以上の IP アドレスで、何らかの Angler トラフィックが発生することになります。

最後に Referer についてですが、Talos の観測によると、膨大な数のユニーク Referer が Angler によるトラフィック配信に関与しています。この中には、非常に大規模な Web サイト上でホストされている広告に加えて、多数のアダルト Web サイトや死亡記事も含まれます。これらの特定グループがターゲットとされた理由を知る方法はありません。アダルト Web サイトは、その他のエクスプロイト キットでもユーザの侵害に利用されています。しかしながら死亡記事の利用は、Angler 以外にはあまり見られません。13 時間のアクティビティ中に、Talos は 11,000 以上のユニーク Referer を発見しました。このことは Talos がテレメトリから収集したデータを補強するもので、Referer が長時間にわたって使用されることはなく、膨大な数のサイトがアクティビティをホストしていることを示しています。

最後に注目すべき点は、リモート管理とアクセス ブロッキングです。これらの Linux サーバは、root として SSH を使用することで、リモート管理されていると思われます。接続してくるホストは、恐らくはヨーロッパやアジアのさまざまな国に存在している、侵害されたシステムです。Talos はサーバがセット アップされる間に、5 つのユニーク IP による SSH 経由のログインが行われたことを確認しました。セットアップがいったん完了した後は、実際のログイン アクティビティはほとんど行われませんでした。これまで取り上げてこなかったサーバ ログのもう 1 つの側面が、特定のサブネットのブロッキングです。調査によると、75 の連続したクラス B ネットワークで構成されるあるグループが、サーバへのアクセスを明示的にブロックされていました。

収益の詳細

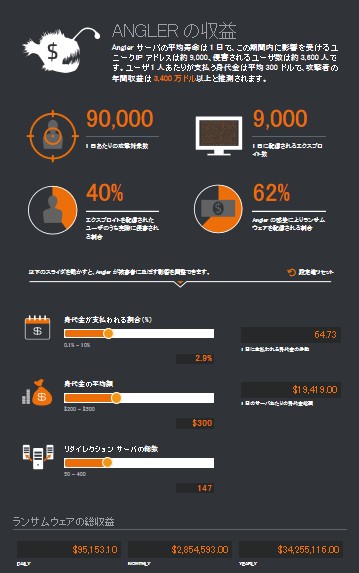

3,000 万ドルは非常に大きな金額であり、その算出根拠を明らかにする必要があるかと思われます。最初に Angler インスタンスの分析結果を確認します。Angler サーバの平均寿命である 1 日間のアクティビティにより、このサーバは約 9,000 のユニーク IP アドレスにエクスプロイトを配信しました。過去に実施した調査により、エクスプロイトを配信されたユーザのうち、Angler によって実際に侵害される割合は約 40 % であることが判明しています。つまり、約 3,600 人のユーザがこのサーバによる侵害を受けたと推測されます。またこの 1 ヵ月間に、ヘルス サーバが 147 台の Angler サーバをモニタリングしていたことも確認されています。1 台のサーバが侵害する平均ユーザ数を 3,600 人、サーバ数を 147 台と仮定すると、この攻撃者は 1 ヵ月で約 52 万 9,000 台のシステムを侵害したことになります。

また Talos の調査により、Angler 感染のうち約 62 % がランサムウェアを配信しており、身代金の平均額は 300 ドルであることも判明しています。Symantec 社が提供している USCert の数値によると、2.9 % のユーザが身代金を支払っています。したがって簡単な計算により、この攻撃者は 1 ヵ月あたり約 300 万ドル、年間では 3,400 万ドル強の収入を得ていることがわかります。これらの数値は 100 % 正確ではないため、Talos は数値を変えて試算できるように、次のインフォグラフィックを作成しました。

IOC

- 7 月の IP アドレス(テキスト ファイル)(/files/additional_resources/angler_exposed/july_ips.txt)

- 7 月のハッシュ(テキスト ファイル)(/files/additional_resources/angler_exposed/hashes.txt)

- 7 月のサブドメイン(テキスト ファイル)(/files/additional_resources/angler_exposed/july_subdomains_final.txt)

- 9 月の IP アドレス(テキスト ファイル)(/files/additional_resources/angler_exposed/sept_ips_final.txt)

- 9 月のサブドメイン(テキスト ファイル)(/files/additional_resources/angler_exposed/sept-domains-trimmed.txt)

まとめ

ここ数年、マルウェア経済の収益化手法は進化を続けています。1 年ごとに小規模なイノベーションが見られ、最終的にはそれらが大きな進化につながっていきます。今私たちが目にしているのは、何年もかけた攻撃側の進化が、何でもダウンロードする傾向と結びついた結果生まれた、最も効率的で収益性の高い攻撃手法であり、これがインターネットにとっての脅威となっています。

Angler Exploit Kit は、Talos がこれまで見てきた中で最も効果の高いエクスプロイト キットです。Angler インフラストラクチャに接触したユーザの 40 % 近くが侵害されていることからも明らかなように、その脅威は深刻です。Talos が 7 月に収集したデータ、および複数のプロバイダーから得られた追加データから、Angler は侵害のための高度なプラットフォームであることがわかります。とりわけ影響を受けやすいのが、パッチを頻繁に適用することなしに Internet Explorer を使用しているユーザです。Talos は多くの大手 Web サイトで、エクスプロイト チェーンへのリダイレクションが行われていることを確認しました。死亡記事の利用は高齢のユーザを狙った手法と想像されます。高齢のユーザは、Internet Explorer などのブラウザをパッチを適用しないまま使用しがちで、またランサムウェアの脅しにも屈しやすいと思われます。

Talos は今後も可能な限り多くの手法を活用してこの脅威と戦う考えであり、この種の犯罪ビジネスにかかるコストの増大に力を入れています。コストが増大する一方で、利益が減少すれば、犯罪者がインフラストラクチャを構築する前に思いとどまる可能性は高まるはずです。Talos は、この情報がホスティング企業によって活用されて、各社のネットワーク上で発生している Angler アクティビティの特定および迅速な排除に役に立つことを願っています。

カバレッジ

このブログ記事と併せて、Talos はプロキシ サーバとエクスプロイト/ヘルス サーバ間のバックエンド通信を検出するための新しいシグネチャを発表します。これらのノード間に位置するプロバイダーは、このシグネチャを使用することで、トランザクションを適切にブロックし、悪意のあるアクティビティからユーザを守ることが可能になります。最新のルールの詳細については、防御センター、FireSIGHT Management Center、または Snort.org![]() を参照してください。

を参照してください。

Snort SID:28613-28616、29066、29411 ~ 29414、30852、31046、31130 ~31332、31370、31371、31694、31695、31898 ~31901、32390、32399、33182 ~ 33187、33271 ~ 33274、33286、33292、33663、34348、34720、34969、34970、35109、35110、35256、35333 ~ 35335、35550、36071、36218、36315、36332

| 製品 | 保護 |

|---|---|

| AMP | ✓ |

| CWS | ✓ |

| ESA | N/A |

| Network Security | ✓ |

| WSA | ✓ |

高度なマルウェア防御(AMP)は、これらの攻撃者により使用されるマルウェアの阻止に最適です。

CWS または WSA Web スキャンは、これらの攻撃中に行われるマルウェアのダウンロードを含めて、悪意のある Web サイトへのアクセスを防止します。

IPS および NGFW によるネットワーク セキュリティ保護は、最新のルールを使用して、攻撃者による悪意のあるネットワーク アクティビティを検出します。

Tags: