近年、APT(Advanced Persistent Threat:ターゲット型攻撃)に代表される様々な攻撃が話題になっています。しかし、その脅威の本質を理解しているでしょうか?

Q: 何故、執拗に攻撃が行われるのか?

この疑問に対する回答を知ることで、対策の重要性と対策ソリューションの選択基準が見えてきます。実際、答えは簡単です。

A: 儲かるから

APT の被害を被る企業は、次のような重要な情報資産を社内に持っています。

- 顧客情報

- 開発情報

- 新製品のアイデア

- 入札金額

- マーケティング情報

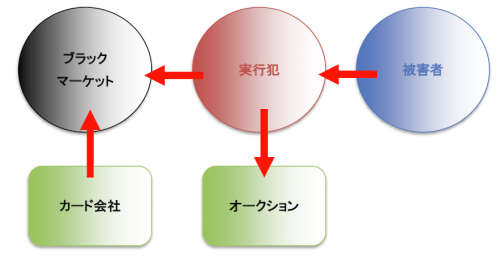

現在、これらの情報を盗みだして売買する仕組み(システム)が存在しています。ブラック マーケットと呼ばれる非合法集団が、お金になる情報を売買しています。

このブラック マーケットは、ここ 10 年で飛躍的な広がりを見せています。元々は個人のクレジットカード情報や銀行の情報を、パソコンやアプリケーションの脆弱性を使って盗み出していましたが、ここで使われた悪いテクノロジー(ハッキング テクニック)が企業への攻撃に利用されるようになっています。つまり、個人の情報を使用して儲けていたブラック マーケットの住人は、より高額で取引される企業情報の収集にシフトしてきているのです。

個人情報を使って儲ける手法もこの数年でだいぶ変化してきました。以前、高額な請求や不正使用の兆候があると、クレジットカード会社から連絡が来るというケースがありました。犯人は、盗み出したカード情報を使用して高額な商品を購入し、購入した物品を転売することで利益を上げていました。しかし、このような方法でカード情報を使用すると、すぐにカード会社が見つけてしまいます。そこで、1つのカード情報から毎月少額の決済(数百円程度)を行う手口が横行するようになりました。一人あたりの被害額は数百円ですし、きちんとカード会社の明細をチェックしていなければ、数百円の請求を見逃す人もいるでしょう。ここで考えてみてください。一人数百円でもクレジットカードが 1,000 万枚あったらどうでしょう。

300円 × 1000万枚=30億円

一人あたりの被害額は 300円でも、これだけの儲けが発生するのです。昔、日本国民全員から 1 円ずつ集めれば 1 億円になると冗談で言っていたことがありました。まさにこれを現実的に行っているのが、現在のブラック マーケットなのです。

ここで重要なのは、「できるだけ効率的に、できるだけ多くのカード情報を集める」ことです。そのためにオンライン ゲームのアカウントが狙われることもあります。いまや、オンライン ゲームの仮想空間上でユーザが保有しているキャラクターやアイテムなどが現実世界で売買される時代です。このアイテム売買を標的にしてオンライン アカウントを不正入手する攻撃が多発しています。

ブラック マーケットでは、実行犯に対して様々な環境を提供しています。

- 攻撃ツール

- 脆弱性情報

- 攻撃ツール(マルウェア)作成ツール

- ボットネットのコントローラー

- e.t.c.

これらの環境は有償で提供され、実行犯はこの環境を利用して入手した情報を現金化します。あるいは、この環境を無償で利用する代わりに、入手した情報をブラック マーケットに提供し、その代行運用手数料をもらうというケースもあります。そして今、このようなインフラを利用したさらに強力な攻撃が、個人の情報にとどまらず、企業に対して行われているのです。

個人のクレジットカード情報を盗み出す手法には、より多くの人から一括して情報を盗み出すためのテクニックが使用されます。これに対して企業向けの攻撃は、目的とする情報(ターゲット)があり、それを盗み出すためのテクニックが使用されます。それが ATP(ターゲット型攻撃)です。これにはゼロデイに代表される未知の脆弱性が利用されます。ただし、一度使用した攻撃手法は多用しないという特徴があり、より検出が難しくなっています。

さらに残念なことに、このブラック マーケットの売り上げは右肩上がりになっており、そこから生まれるハッキング環境の充実に振り分けられる予算は、通常のセキュリティ ベンダーの開発費用を大きく超え、ブラック マーケット有利なシステムが構築されつつあります。このような攻撃を 100% 食い止めることは実質不可能になっているのです。

このような状況のなか、セキュリティ製品を選定するときには、万一感染してしまった場合、それがどのような方法で実行され、社内にどのように影響を与え、どのように対策すれば良いかまでを製品の機能として求めるようになっています。

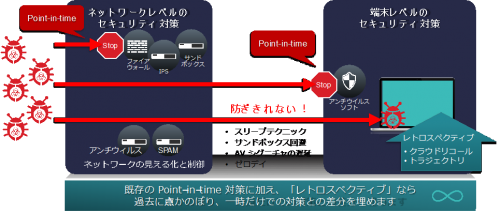

ある瞬間だけのセキュリティ対策、つまり「Point in Time」だけでは、現在のマルウェアの脅威に対応することはできません。近年、新種のマルウェアが企業内に侵入してくる可能性は、30分に 1 つと言われています。アンチウイルス ベンダーは、検知パターンの更新頻度を 1 時間置きに変更するなどの努力を続けていますが、その更新間隔より早くマルウェアが侵入してきているのが実情です。この更新頻度をどれだけ早くしても、すり抜けてしまうマルウェアは存在します。すり抜けてしまったマルウェアを見つけるためには、パターンが更新される都度、システムのフルスキャンを実行しなければ見つかりません。また、仮に 1 時間ごとにフルスキャンを実行したとしても、前の回のスキャンが終了する前に次のスキャンを開始しなければならず、これでは現実的な対応にはなりません。このような、ある瞬間(Point in Time)にチェックをしてそれ以降は、再度フルスキャンを行うという旧来の方式では対応することができなくなっています。しかしながら、Point in Timeのセキュリティ対策は、既知のマルウェアや攻撃を知る上では非常に有効な手段でもあります。

このような、Point in Time の対策に加えてシスコが新しく提案するのはレトロ スペクティブ セキュリティになります。

レトロスペクティブ = 温故知新

という直訳になりますが、エンドポイントセキュリティ業界ではまったく新しい考え方です。過去を振り返り、何か起きていたのかを知る、まさに温故知新的な考え方であるレトロスペクティブセキュリティは2つの機能から成り立っております。

- クラウド リコール

- トラジェクトリ

Point in Time で検知を行った後も継続してそのファイルのステータスを調査し、将来的にマルウェアと判定されれば、クラウド リコールを行い、即座に該当ファイルを隔離します。特徴的なのは、クライアント上でフルスキャンを行わず、過去に一度検査した時にそのファイルを覚えておき、将来そのファイルのステータスがどのように変更しても対応できるように、ファイルの所在情報を記憶しておくところになります。

また、どのようにしてマルウェアが侵入してきたのか、時間を遡って簡単に解析できる機能がトラジェクトリになります。トラジェクトリとは、銃を使った犯罪において、弾道を解析することを表す単語ですが、シスコはこの言葉をマルウェアの侵入経路の解析に使っています。