Un nuovo approccio

Un nuovo effetto della trasformazione digitale sta interessando le organizzazioni IT: parliamo di Digital Network Architecture.

In maniera analoga a quanto accaduto in ambito software e applicativo, in cui le nuove apps vengono scritte utilizzando il paradigma DEVOPS, programmabilità, integrazione dei servizi e sicurezza sono diventati requisiti fondamentali da indirizzare anche per le soluzioni relative alle reti di telecomunicazioni, con un modello di tipo “infrastructure as a code”.

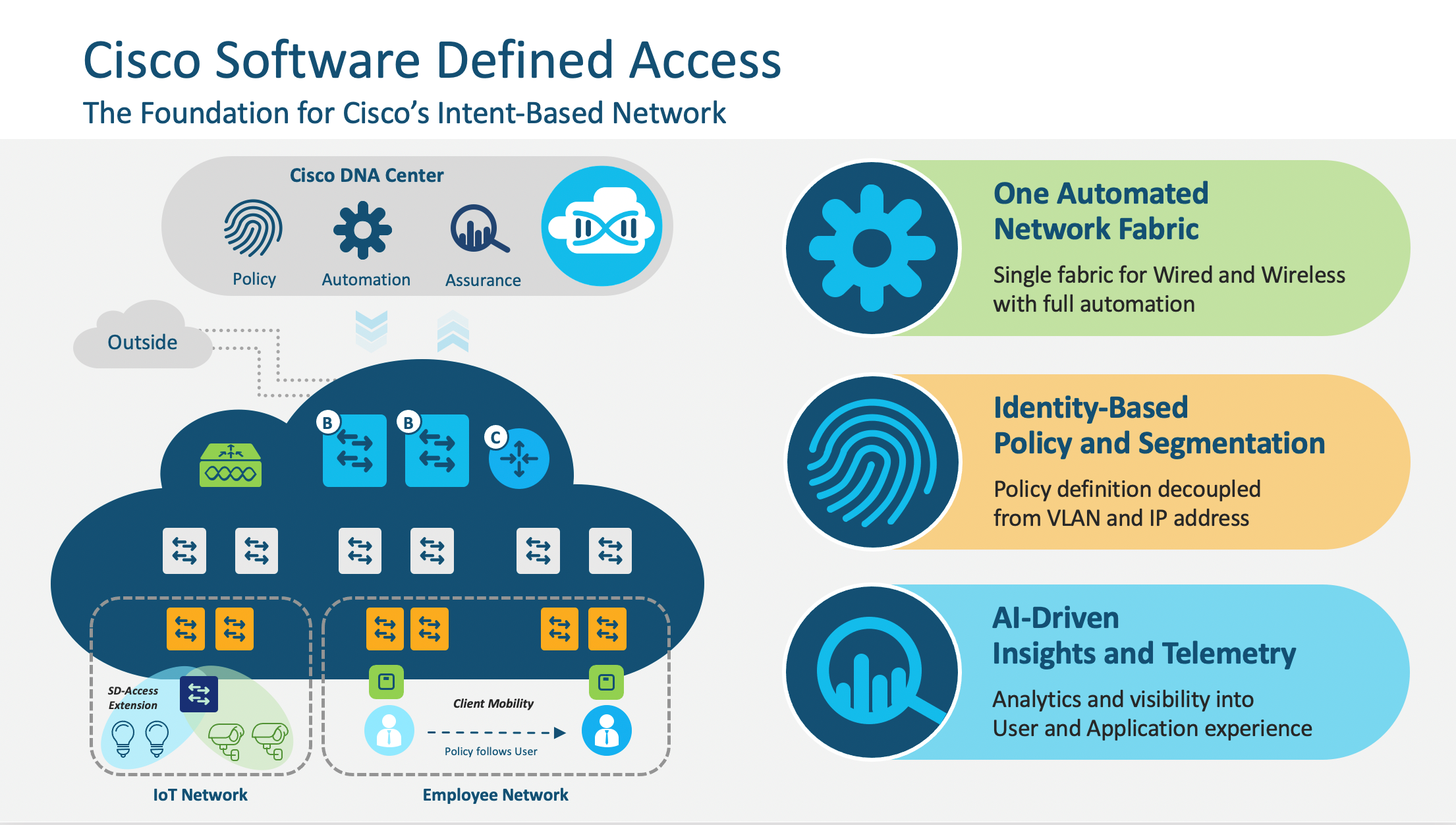

Cisco ha fatto sua questa visione rivoluzionando la propria offerta in ambito reti LAN e WiFi progettando l’architettura Software Defined Access (Cisco SD-Access).

Cisco SDA Overview

Cisco Software Defined Access è una delle architetture più importanti all’interno del framework DNA.

Tradizionalmente le reti vengono costruite tenendo separati vari i domini di configurazione e gestione della LAN, del WiFi, della WAN e della Sicurezza.

Questo approccio a silos spesso complica la vita a chi deve occuparsi della gestione e della verifica costante del funzionamento ottimale della rete. Ogni dominio richiede infatti console separate di gestione oppure onerose configurazioni singole degli apparati “box by box”.

In SDA viene introdotto un approccio comune alla configurazione e gestione, denominato Cisco DNA Center, che non prevede necessariamente di accedere a vari strumenti separati.

Alla base di questa architettura c’è un potente livello di API che permette l’orchestrazione da un unico punto sia delle componenti di rete, sia dei policy manager e sia delle eventuali piattaforme di terze parti.

Automazione, Assurance e gestione delle Policy vengono ora gestite a livello centrale con DNA Center ed ISE (Identity Services Engine). I network device assumono ruoli specifici quali Edge, Border, Control Plane ed Extended nodes.

L’Edge include gli apparati di accesso, dove clients e dispositivi vari sono collegati ed è costituito da Switch ed Access Points.

Il Border include apparati in grado di far dialogare la rete SD-Access (SDA Fabric) con il mondo esterno. Nella maggior parte dei casi questo ruolo è svolto dai sistemi core della rete.

Sia gli apparati Edge che Border si occupano dell’applicazione (Enforcing) delle policy di segmentazione.

I Control Plane nodes ( Routers o Switches ) si occupano di mantenere e distribuire le informazioni sulla localizzazione dei clients utilizzando il protocollo standard LISP (Locator ID Separation Protocol). Per semplicità molte reti adottano un unico apparato di rete (Core) in grado di gestire entrambe le funzionalità.

Il collegamento di reti esterne alla Fabric è possibile anche tramite gli Extended Nodes che sono switch in grado di essere governati dal DNA Center e di riceverne le medesime policy di segmentazione.

L’applicazione pratica dell’Extended node è quella in ambito IOT dove viene principalmente adottato per il collegamento delle reti BMS (Building Management Systems) oppure I-IOT (Industrial IOT).

Un tipico switch Extended Node è l’IE3400, un apparato rugged adatto al collegamento anche in aree industriali oppure in outdoor cabinets.

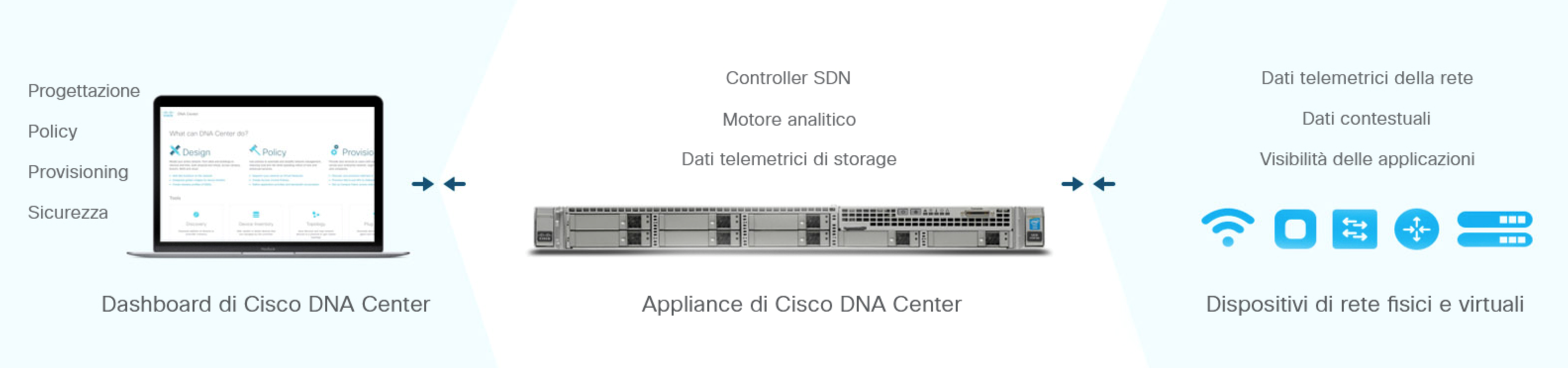

DNA Center

La realizzazione di una rete campus rappresenta una buona occasione per rivedere il modello di infrastruttura di rete in ottica DNA. Parliamo tipicamente di più edifici collegati tra loro da una rete privata, su dorsale in fibra ottica e distanze limitate.

In questo caso il punto di partenza consigliato è rappresentato dall’installazione di Cisco DNA Center.

È il controller della rete, in grado di gestire molteplici siti, di automatizzare la maggior parte delle operazioni, di applicare le policy di segmentazione controllando costantemente lo stato di salute delle applicazioni e dei client collegati, permettendo anche analisi a ritroso nel tempo.

Un cambiamento epocale, se pensiamo che lo strumento è in grado di collezionare molti più dati rispetto agli strumenti tradizionali e di correlarli tra loro evidenziando all’amministratore di rete specifiche anomalie, proponendo puntuali contromisure ed azioni necessarie per ristabilire le condizioni di normale funzionamento iniziale.

Al momento si predilige installare DNA Center “on premises” presso la sede del cliente oppure presso il datacenter principale a patto che siano rispettati i requisiti minimi di latenza: max 100ms tra DNAC e network device da controllare.

DNA Center Appliance è disponibile in tre tagli: Normale, Large ed XL.

La scelta viene effettuata in base alla scalabilità richiesta in termini di numero di siti e numero di device da gestire. Si possono installare singole appliance senza ridondanza oppure cluster a tre macchine oppure doppio cluster da 3+3 macchine in modalità Disaster Recovery.

Il controller DNA Center non si occupa mai di Data Plane o Packet forwarding, questa caratteristica permette alla rete di continuare a funzionare perfettamente anche in caso di completo down dello stesso. Un aspetto questo importante e non così scontato se confrontato con altre soluzioni “SDN like” sul mercato dove il traffico (data plane) attraversa anche i controller rendendo estremamente vulnerabile l’intera architettura.

Attivare Cisco DNA Center come primo step permette di iniziare a prendere confidenza con lo strumento che essendo polifunzionale agevola anche un approccio a step successivi anche in presenza di reti non necessariamente basate su SD-Access fabric e quindi composte da configurazioni più tradizionali.

Design, Policy, Assurance e Platform sono le quattro macro-funzioni principali in cui è suddiviso DNA Center e che permettono rispettivamente di predisporre le configurazioni, definire le policy di accesso/segmentazione della rete, verificare lo stato di salute delle varie componenti (applicazioni, utenti, device, etc..) e integrare il prodotto con elementi esterni tramite API.

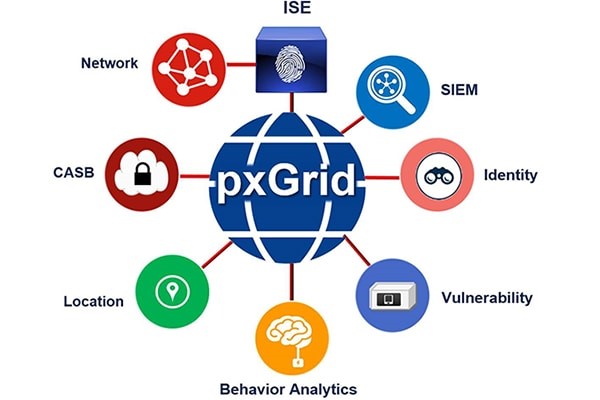

ISE

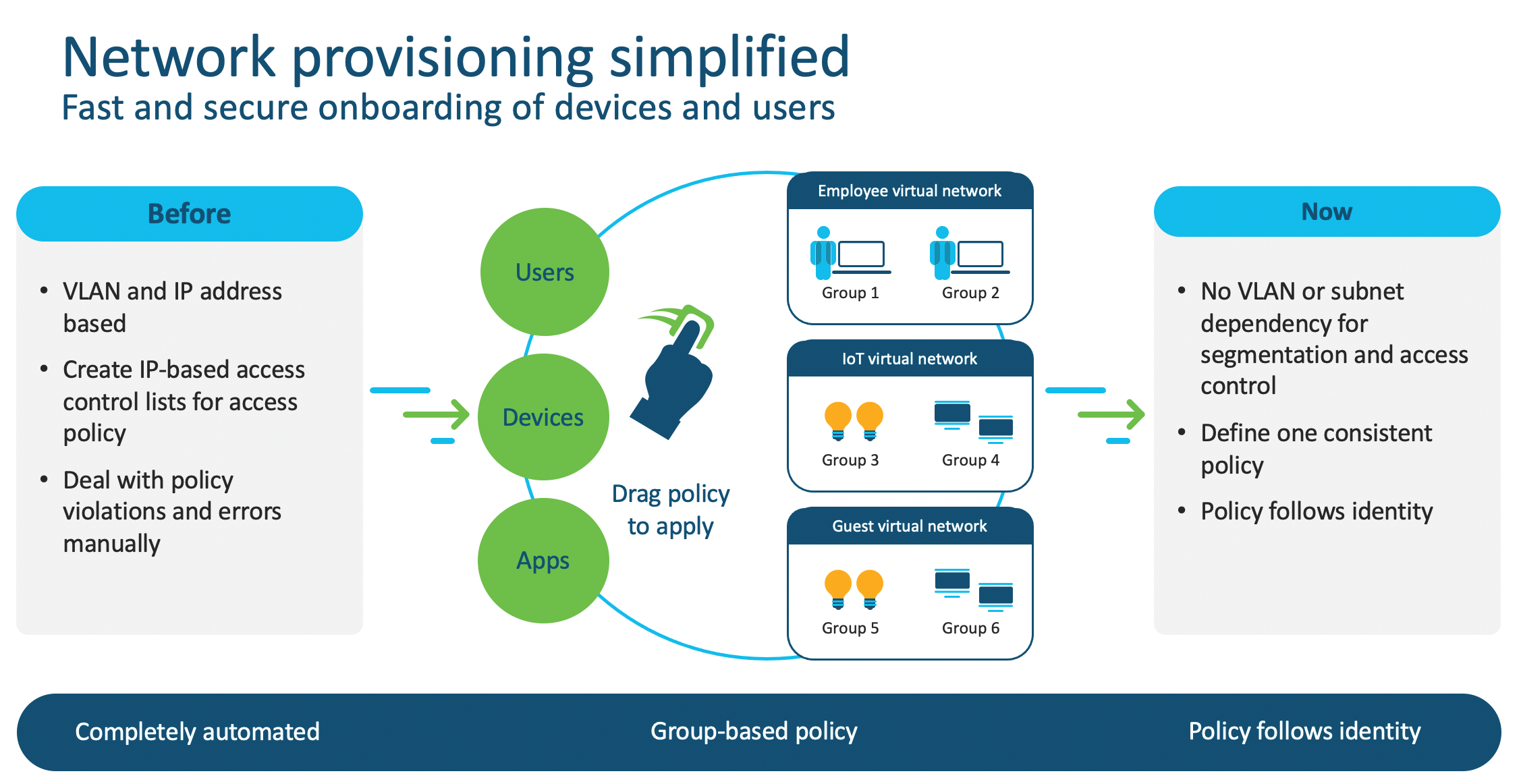

Affiancato al DNA Center è l’Identity Service Engine, lo strumento in grado di gestire le policy di accesso alla rete centralmente sfruttando principalmente il protocollo standard Radius. Presente presso la maggior parte dei clienti Enterprise, abilita l’approccio alla sicurezza delle reti denominato Zero Trust, e rappresenta una scelta ideale anche per le aziende di piccole dimensioni.

Con ISE vengono abilitate le policy di sicurezza in modalità “follow the user”, e/o “follow the device” se parliamo della sicurezza in ambito IOT. La policy segue l’utente indipendentemente da cambi di indirizzi IP, da roaming WiFi o spostamenti vari, grazie all’innovativo Group Based Policy (Trustsec per reti software defined).

L’integrazione con Cisco DNA Center avviene facilmente sfruttando il connettore API bidirezionale Cisco px-Grid, questo permette non solo uno scambio costante di informazioni utili ma attiva anche la modalità di controllo delle policy di segmentazione direttamente da DNA center.

PX-Grid rappresenta uno standard de facto. Molti altri vendor lo implementano. In questo modo si è realizzato un framework di collaborazione importante per la gestione di vari casi d’uso afferenti ad architetture di servizio articolate e multivendor ( ad esempio Cisco Cyber Vision, Cisco NGFW, Cisco NGIPS, Splunk, Qradar e molti altri ..).

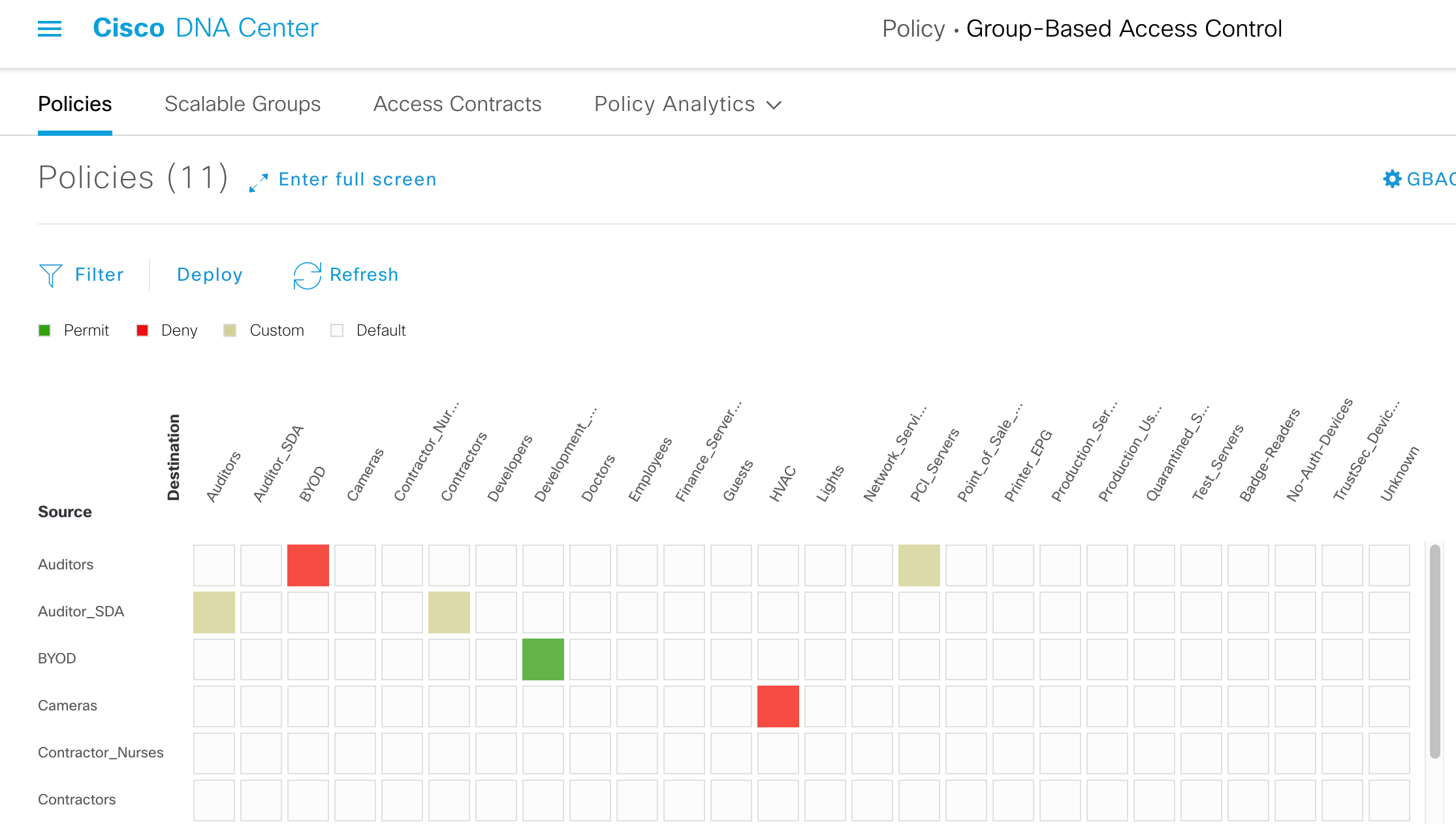

Sono ormai superati gli approcci che prevedono come azione il cambio di VLAN, ora la segmentazione diventa micro e funziona anche all’interno dello stesso broadcast domain, semplicemente definendo all’interno di DNA Center la Policy sotto forma di matrice:

Questo aspetto abilita e controlla in modo puntuale le interazioni orizzontali tra end device. Esso è fondamentale per limitare i danni in caso di malware di nuova generazione che esasperano lo scambio di codice malevolo tra dispositivi sfruttando le adiacenze non controllate e realizzando la facile diffusione dell’attacco.

La Macro-segmentazione è altresì suggerita per definire delle Virtual Network equivalenti alle tradizionali VRF (Virtual Route Forwarding), utili a suddividere l’interno network in aree con competenze o applicazioni diverse.

Un’applicazione pratica della Macro-segmentazione è quella della separazione logica tra Business Units diverse che pur condividendo lo stesso network fisico risultano logicamente separate ed isolate tra loro.

SD-Access Fabric

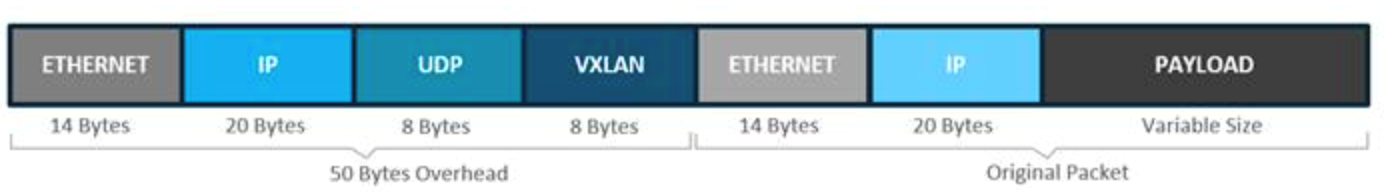

È senza dubbio la soluzione di rete LAN ad oggi più resiliente, considerato il fatto che tutti i links tra i network devices sono automaticamente configurati come IP L3. Il control-plane viene gestito tramite protocollo LISP e il data-plane è realizzato tramite lo standard VXLAN mantenendo inalterato l’header del pacchetto originale:

Il Design della rete campus nella nuova modalità SDA può avere due approcci principali:

- Distributed Campus Design – Reference Model

- Medium to Large Site Design – Reference Model

La soluzione 1 prevede che ogni building venga configurato come SD-Access Fabric Site separato, includendo Border e Control Plane nodes dedicati, ogni site viene poi collegato agli altri site del campus tramite una Transit Nework (IP o SDA).

Questa separazione logica offre diversi vantaggi, tra cui una maggiore resilienza ad eventuali guasti o disservizi vengono confinati all’interno del local site in cui si manifestano. Altro vantaggio è rappresentato da una migliore scalabilità (documentata nel datasheet di DNA Center).

La soluzione 2 prevede invece la realizzazione di un unico Fabric Site che si sviluppa su uno o più edifici. In questo caso l’intero campus network viene configurato per avere un unico punto di ingresso/uscita (Border node), sempre in modalità ridondata. In maniera analoga l’intero campus vedrà il proprio Control Plane centralizzato su una coppia di Control plane nodes. Teniamo in considerazione a questo punto che tutti gli apparati di Edge siano essi Switch o wireless Access Point faranno riferimento a questi elementi di Control Plane per tutte le richieste di localizzazione dei MAC e degli IP necessari.

Ogni apparato di accesso farà riferimento ai Control Plane nodes centralizzati per poter registrare i propri IP e MAC tramite protocollo LISP, questo collegamento logico verrà anche utilizzato per fare query di destination IP e MAC.

Grazie all’automazione di DNA Center tutta questa parte di configurazione e test della fabric viene eseguita e verificata automaticamente senza aggiungere complessità ed applicando templates di comandi testati che includono le best practices Cisco.

Viene a ridursi così drasticamente il rischio di configurazioni errate o di comportamenti anomali.

Nuovi Catalyst 9000

Tutte queste innovazioni non sarebbero state possibili senza un adeguato supporto hardware e grazie all’introduzione dei Catalyst 9000.

Sotto unico questo ombrello ricadono tutte le componenti fondanti di SD-Access, partendo dal livello Edge abbiamo gli Access Point 9100, i Wireless Lan Controller 9800 e gli Switch 9200, 9300 e 9400.

I Catalyst 9500 e 9600 includo i modelli ingegnerizzati per la realizzazione dei livelli di core e distribution, il 9500 è a configurazione fissa mentre il 9600 è completamente modulare (naturale evoluzione del mitico Catalyst 6500).

Tramite un apposito SDA Compatibility Matrix tool è possibile verificare la compatibilità dei vari modelli di apparati con i vari ruoli della rete SD-Access.

Il cuore pulsante di questa famiglia di prodotti è l’UADP ( Unified Access Data Plane) ASIC, interamente sviluppato da Cisco, che integra in hardware molte funzionalità e features descritte in questo articolo e proprie della fabric SD-Access ed anche di altre architetture, il tutto a beneficio di grande stabilità e performance adeguate.

Un unico sistema operativo di nuova generazione, modulare e programmabile chiamato IOS XE permette il rapido sviluppo di funzionalità e abbraccia l’intera famiglia di apparati sia wired che wireless.

In conclusione

La trasformazione digitale sta interessando anche le reti LAN e Cisco ha interpretato le nuove esigenze di performance, solidità, sicurezza e controllo tramite l’architettura DNA che trova varie declinazioni, una di queste è la Software Defined Access che sta cambiando il modo in cui si realizzano ad oggi le reti Campus LAN.

Spero che la lettura sia stata utile a comprenderne meglio vantaggi e possibili applicazioni.