6 elementi essenziali nel ciclo di vita dei servizi Managed Detection & Response

Nell’ultimo decennio abbiamo assistito a un forte aumento del numero di organizzazioni che hanno attivato lo smartworking. L’avvento delle architetture cloud, multi-cloud e ibride ha permesso alle aziende di adattarsi rapidamente ai cambiamenti dei nuovi stili di lavoro.

Tuttavia, questi cambiamenti hanno anche introdotto nuove sfide nella gestione delle security operations (SecOps)

Tra le ragioni principali, eccone alcune:

- I lavoratori accedono ai server e alle applicazioni delle proprie aziende da remoto, il che apre nuovi punti di ingresso per gli attacchi informatici, ampliando le superfici di attacco.

- I dipendenti si affidano sempre più spesso a servizi in hosting cloud per lavorare e collaborare.

- I lavoratori “a distanza” sono presi di mira da un numero sempre maggiore di siti malevoli.

- I dipendenti non praticano costantemente una buona “igiene informatica”.

Man mano che la forza lavoro in modalità remote working va crescendo di numerosità e le minacce informatiche stanno aumentando di numero e di complessità, tutte le organizzazioni, al fine di mantenere le proprie risorse protette, stanno tentando di gestire il livello di esposizione, puntando a contenere il rischio sotto un livello accettabile per la resilienza del business.

Laddove i rischi sono già noti, le azioni da intraprendere risultano molto chiare. Quando però siamo alle prese con rischi meno conosciuti, è necessario concentrarsi su ricerche e indagini più spinte e specifiche.

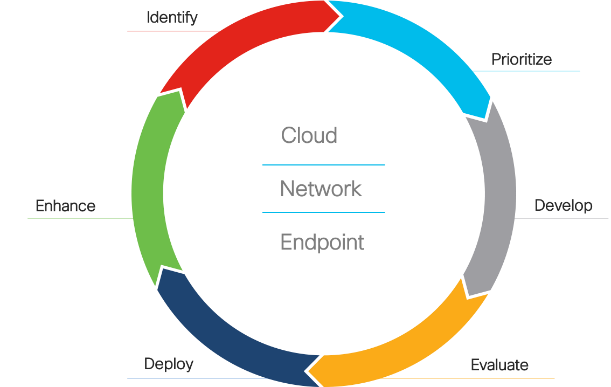

Esploriamo insieme come affrontare l’incertezza attraverso una metodologia MDR (Managed Detection & Response) alle minacce in 6 fasi.

1. Identify

Questa metodologia inizia con l’identificazione dei casi d’uso che rappresentano la definizione e l’analisi di un metodo di attacco. Oltre al tipo di attacco, i casi d’uso includono dettagli passo dopo passo su come si svolge un attacco, ad esempio l’esfiltrazione di dati da un’organizzazione o un login privilegiato compromesso, nonché i possibili punti di controllo per l’uso nella mitigazione.

La costruzione di un disciplined approach per l’identificazione e l’analisi dei casi d’uso è alla base del processo di detection & response; le organizzazioni che seguono una metodologia definita per scoprire, raccogliere, perfezionare, convalidare e applicare le modifiche ai casi d’uso affrontano un punto debole critico dei programmi “set & forget”: questi programmi infatti presuppongono che le politiche di sicurezza e i casi d’uso sviluppati al momento dell’implementazione di strumenti operativi avanzati rimangano statici – un presupposto che può creare ampie lacune nella visibilità delle minacce.

2. Prioritize

Dare priorità allo sviluppo di casi d’uso è molto importante, visto l’impatto diretto sulla rapidità con cui le organizzazioni sono pronte a rispondere a minacce specifiche. Spesso si discute su quali casi d’uso preparare prima, quali i più importanti e come valutarne il ciclo di vita per la creazione di ulteriori casi d’uso.

Anche se la prioritizzazione potrebbe essere basata sulla rilevanza, è probabile che si riesca a bilanciare più efficacemente l’importanza con la fattibilità (ad esempio, quanto complesso e rischioso sia il caso d’uso da implementare) e la velocità con cui opera una particolare azienda.

Stabilire un modello per dare priorità ai casi d’uso aiuterà a gestire questo equilibrio. Un approccio possibile consiste nel creare categorie relative. Ad esempio:

- I casi d’uso basati sul “controllo” si riferiscono a un obiettivo normativo, come il Payment Card Industry Data Security Standard (PCI DSS);

- I casi d’uso basati sulle “minacce” sfruttano le informazioni sulle minacce relative a tattiche, tecniche e procedure (TTP);

- I casi d’uso basati su “dati o attività” si riferiscono a specifici set di dati o attività che rappresentano un rischio aggiuntivo per l’azienda.

La revisione dei nuovi casi d’uso in ciascuna di queste categorie con un equilibrio tra importanza e fattibilità fornisce una buona strategia per la prioritizzazione dei nuovi casi d’uso.

3. Develop

Stabilire e documentare una procedura per l’identificazione e la prioritizzazione degli scenari di minaccia consente di mantenere rigore e disciplina durante tutto il ciclo di vita delle operazioni di sicurezza.

Ecco un esempio di fasi che i team di SecOps potrebbero seguire nello sviluppo di un caso d’uso:

– Fase 1: rivedere e perfezionare la descrizione della minaccia e i requisiti per affrontarla;

– Fase 2: Assicurare la distribuzione e la configurazione dello strumento di monitoraggio;

– Fase 3: Convalidare le fonti di dati;

– Fase 4: Convalidare le fonti del contesto;

– Fase 5: Eseguire un’analisi delle lacune rispetto alle procedure operative di sicurezza.

4. Evaluate

Una volta sviluppato un caso d’uso, sarà necessario determinare cosa farà scattare una revisione o una rivalutazione della sua funzione. Questo aiuterà a evitare l’approccio “set & forget” che spesso fa sì che i team di sicurezza perdano di vista la necessità di questa parte critica del ciclo di vita.

L’approccio migliore è quello di definire criteri di notifica chiari, in modo che i team di SecOps possano garantire che ogni caso d’uso rimanga rilevante. In questo modo, quando le soglie sono raggiunte – o quando c’è una modifica o un aggiornamento dei dati contestuali disponibili – i casi d’uso possono essere rivalutati.

Ad esempio, età/durata, cambiamenti nella conformità, minacce e sicurezza dei dati possono richiedere una rivalutazione delle definizioni delle minacce, degli strumenti di monitoraggio, dei contesti, delle metriche di convalida e delle prestazioni – oppure possono rendere un caso d’uso completamente ridondante. Disporre di una serie di metriche chiare che innescano le revisioni garantisce che le valutazioni necessarie non vengano trascurate.

5. Deploy

La fase di consegna e rilascio comporta i seguenti compiti pratici:

– addestrare le squadre operative di sicurezza a rispondere ai nuovi allarmi con azioni chiare;

– aggiornare e pubblicare i runbook, le guide operative e i documenti di processo;

– promuovere il codice attraverso i test, la messa in scena e gli ambienti di produzione;

– segnalare metriche di convalida delle minacce.

Una volta impiegati, i casi d’uso devono essere continuamente incorporati nei flussi di lavoro di valutazione e di miglioramento.

6. Enhance

A differenza della fase di valutazione, la messa a punto di un caso d’uso non è guidata da cambiamenti di rete o di business. Piuttosto, è guidata dall’evoluzione delle tattiche, delle tecniche e delle procedure di minaccia, così come dai cambiamenti nei dati e nel contesto. Lo scopo di questa fase è quello di fornire azioni chiare e rimuovere ogni incertezza.

Come altre fasi di questo ciclo di vita, un processo definito consentirà ai team di affrontare con successo il panorama delle minacce in rapida espansione.

Tra gli elementi che potrebbero giustificare una rivalutazione vi sono:

– Impostazioni per la generazione di eventi, soglie e metriche.

– Risultati, come l’impatto e l’urgenza.

– Ambienti che sfruttano l’automazione.

– Ulteriori opzioni di risposta.

Come nella fase precedente, è necessario affrontare i processi operativi, aggiornare i runbook e fornire formazione agli analisti del Security Operations Center.

Affrontare queste attività o consegnarle agli analisti operativi senza apporre alcun filtro costituisce una ricetta perfetta per perdere terreno nel frenetico panorama delle minacce. Può portare gli analisti a non essere in grado di gestire efficacemente il numero schiacciante di allarmi e ad aumentare il rischio di errori umani, che a loro volta prolungano le indagini e aumentano il carico di lavoro.

L’adozione di un approccio disciplinato per strutturare le responsabilità e le aspettative dei team garantirà la continuità, sostenendo al contempo la crescita e la maturità continua del programma di operazioni di sicurezza.

Affidarsi agli esperti

Se non si hanno le risorse per stare al passo con l’evoluzione del panorama delle minacce e gestire le operazioni di sicurezza in modo completo, ha molto senso considerare una soluzione come Cisco Managed Detection and Response (MDR).

Il nostro team di esperti e addetti alla sicurezza utilizza l’impareggiabile ricerca sulle minacce di Talos e i collaudati playbook per sorvegliare l’IT della tua organizzazione 24 ore su 24, 365 giorni all’anno.

Scopri come Cisco MDR può migliorare le tue Security Operations e darti la libertà di concentrarti su ciò che conta di più.

Tags: